エスポカードを騙るフィッシング詐欺メール 今度はエスポカードを騙ってきました。

もちろんフィッシング詐欺メールのお話です。

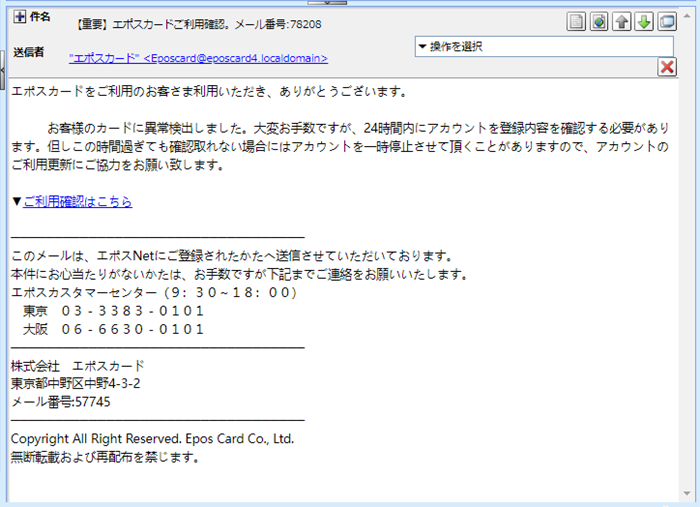

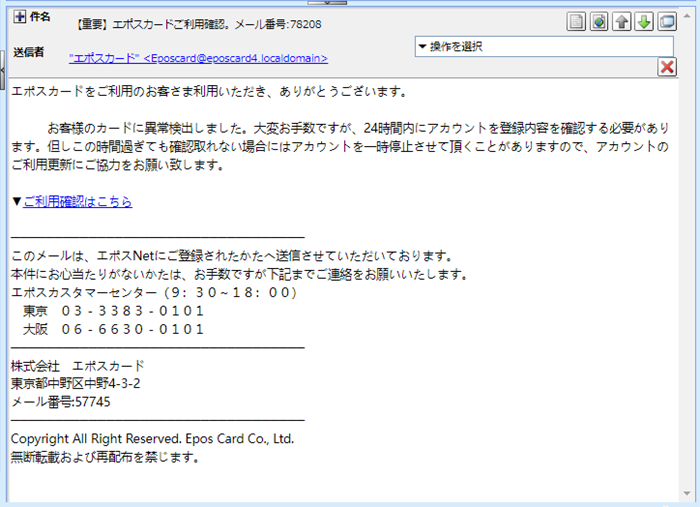

では、このメールもプロパティーから見ていきましょう。 件名は

「【重要】エポスカードご利用確認。メール番号:78208」

末尾のメール番号は、このメールに信憑性を持たせるために付けられた適当な連番。

でも、逆にこれが有ることで不審感と違和感でしかないと思う私。(笑)

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”エポスカード” <Eposcard@eposcard4.localdomain>」

なにこの”localdomain”ってのは…「エスポカード」さんには、れっきとした”eposcard.co.jp”って

ドメインをお持ちです。

そもそも”.localdomain”なんてドメインあるのでしょうか?…(;^_^A

存在しないドメイン では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<www@eposcard4.localdomain>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220427025447.0656C148E1C@eposcard4.localdomain>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from eposcard4.localdomain (unknown [104.248.171.7])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

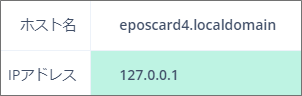

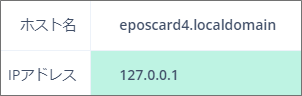

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、””について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”127.0.0.1”がこのドメインを割当てているIPアドレス。

やっぱりそんなドメイン無いんじゃん!

”127.0.0.1”は”localhost”。

すなわち自分が今使っているデバイスの事です。

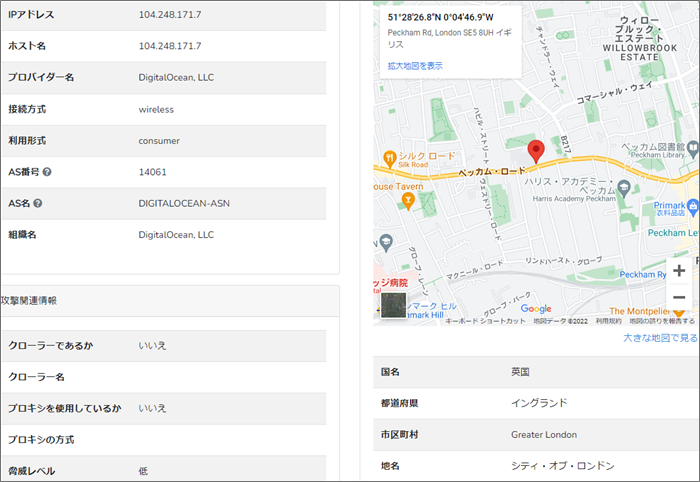

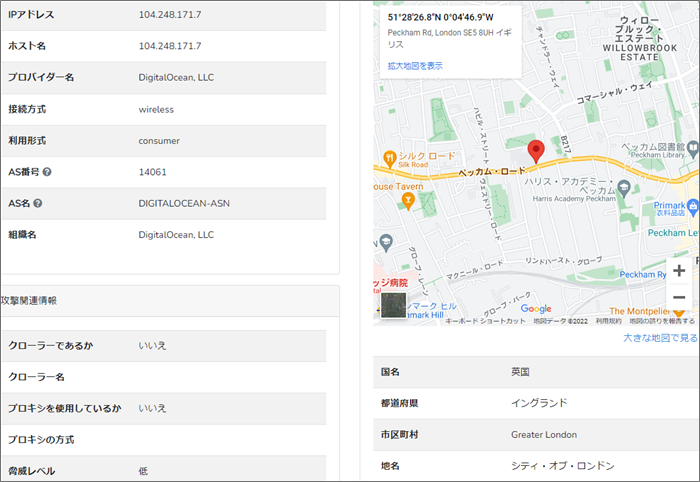

そんなところにメールサーバーなんて構築してないからメールなんて送れるはずがありません。 ”Received”のIPアドレス”104.248.171.7”が、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは、イギリスの「ロンドン」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

相変わらず日本語が不得手で では引き続き本文。 | エポスカードをご利用のお客さま利用いただき、ありがとうございます。 お客様のカードに異常検出しました。大変お手数ですが、24時間内にアカウントを登録内容を

確認する必要があります。

但しこの時間過ぎても確認取れない場合にはアカウントを一時停止させて頂くことがありますので、

アカウントのご利用更新にご協力をお願い致します。 | 「エポスカードをご利用のお客さま、ご利用いただき、ありがとうございます」

この2文字が抜けていますよ!(笑)

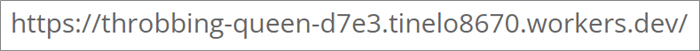

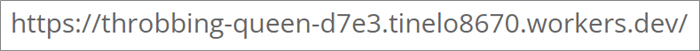

やっぱり日本語が得意じゃないんですね。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「▼ご利用確認はこちら」って書かれたところに張られていて、リンク先の

URLがこちらです。

使われているドメインは”throbbing-queen-d7e3.tinelo8670.workers.dev”

でもこれは嘘で、リダイレクトされて別サイトに飛ばされます。

その飛ばされたサイトのURLがこちら。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

だめだめ「安全」ってウソでしょ?

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。

それにこのドメインってこの時の調査でも出てきていますね。 『詐欺メール』「三井住友SMBC【重要】」と、来た件

使われているドメインは、サブドメインを含め”address-ep0scard.servebeer.com”

このドメインにまつわる情報を取得してみます。

持ち主は、アメリカのダイナミックDNSを無料で貸し出している「No-IP」

詐欺犯は、姑息にこのサイトで無料でドメインを借りてサイトを構築しているようです。 このドメインを割当てているIPアドレスは”34.97.20.9”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは「大阪府大阪市北区中之島」付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

開いたのは「エポスNet マイページログイン」の偽の詐欺サイト。

やはり、ウイルスバスターに遮断されることなく無防備に放置されていますからとても危険です。

間違ってもログインしたりしないでください!

まとめ とても危険ですね、詐欺サイトは現在も完全にノーマークで放置されています。

一時も早く危険なサイトとして評価されることを切に願います。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |