便乗詐欺 2022年2月24日に開始されたロシアによるウクライナへの全面侵攻。

始まって早2か月半が過ぎようとしていますが、なかなか先が見えてきませんね。

コロナウイルス発生時もそうでしたが、こういうご時世になるとそれに乗じた

悪い奴らによる便乗詐欺も横行します。 さて、今朝はそのウクライナを支援する目的と表し救援金を募ることを騙った

卑劣なフィッシング詐欺メールのお話です。

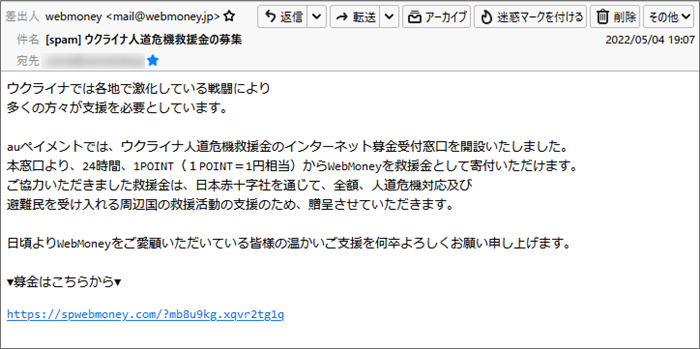

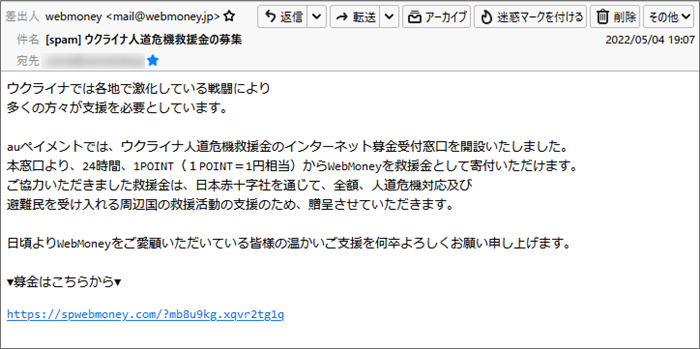

そのメールがこちら。

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] ウクライナ人道危機救援金の募集」

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類なのは確定。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「webmoney <mail@webmoney.jp>」

WebMoneyは、プリペイド型電子決済サービスのブランド名称で、そのサービスを

提供しているのは、メール本文の書き出しに”auペイメント”とあるようにKDDIさん。

”webmoney.jp”はその”auペイメント”さんの持ち物ですが、件名の”[spam]”を見せられた

後では全く信じられませんね。

その辺りを含め、次の項で見ていくことにしましょう。

もちろんメールアドレスは偽装 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<mail@webmoney.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220504180744881123@webmoney.jp>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from webmoney.jp (unknown [152.32.169.231])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

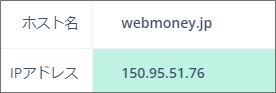

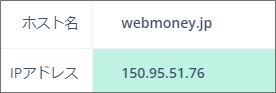

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”webmoney.jp”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”150.95.51.76”がこのドメインを割当てているIPアドレス。

”Received”に書かれているのが”152.32.169.231”ですから全く異なるので、この差出人はやはり

アドレス偽装。

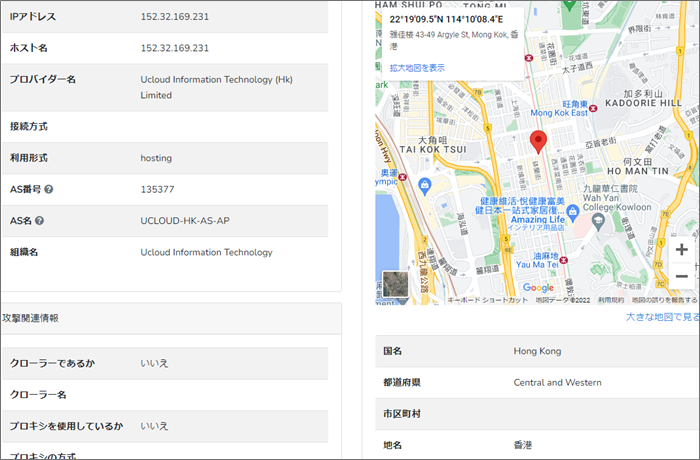

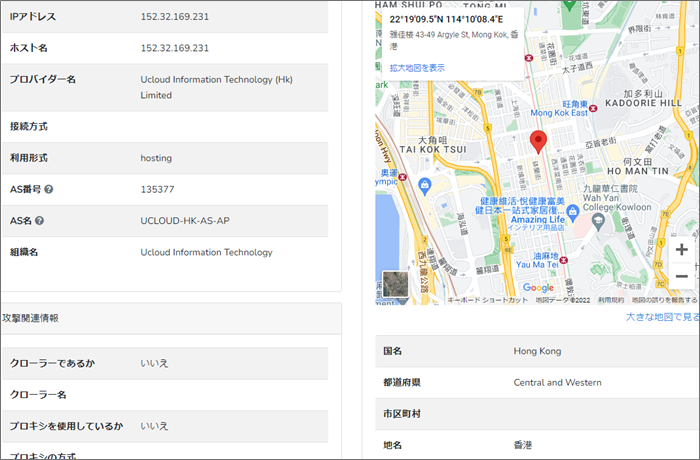

しっかり罪を償っていただきましょう! ”Received”のIPアドレス”152.32.169.231”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは、香港の「Central and Western」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

別に香港が悪いわけではなくて、日本有数のIT企業がわざわざ香港のサーバーから

支援を求めてメールを送るなんて、普通に考えたらおかしいでしょ?

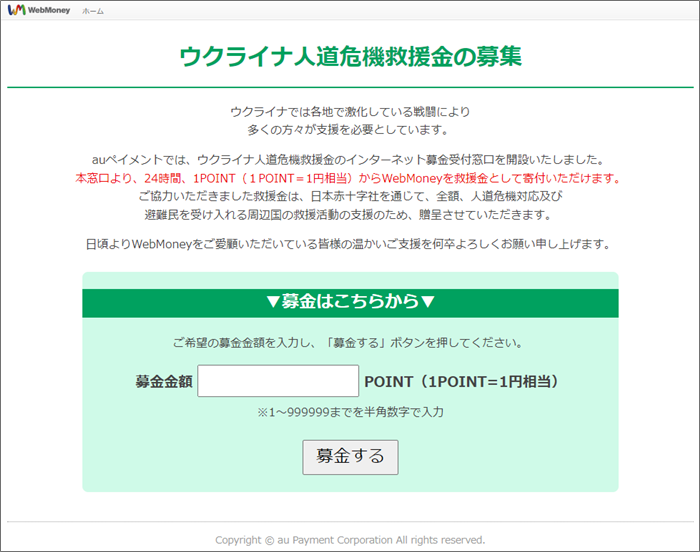

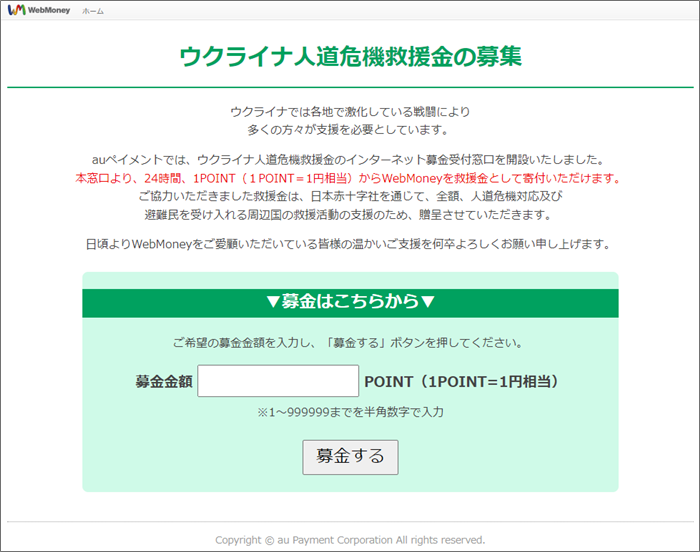

香港からメールを送り、リンク先のサーバーが韓国ソウルなんて では引き続き本文。 ウクライナでは各地で激化している戦闘により

多くの方々が支援を必要としています。auペイメントでは、ウクライナ人道危機救援金のインターネット募金受付窓口を開設いたしました。

本窓口より、24時間、1POINT(1POINT=1円相当)からWebMoneyを救援金として寄付いただけます。

ご協力いただきました救援金は、日本赤十字社を通じて、全額、人道危機対応及び

避難民を受け入れる周辺国の救援活動の支援のため、贈呈させていただきます。 日頃よりWebMoneyをご愛顧いただいている皆様の温かいご支援を何卒よろしくお願い申し上げます。 | まあ、もっともらしいことが書かれていますね。

でも、これが全部ウソとなると話は別!腹立たしさしか出てきません! このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは本文末尾に直書きされていて、リンク先のURLがこちらです。

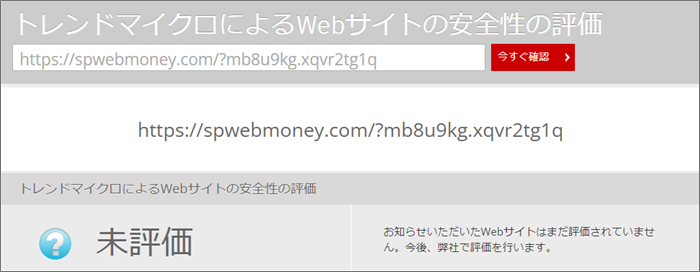

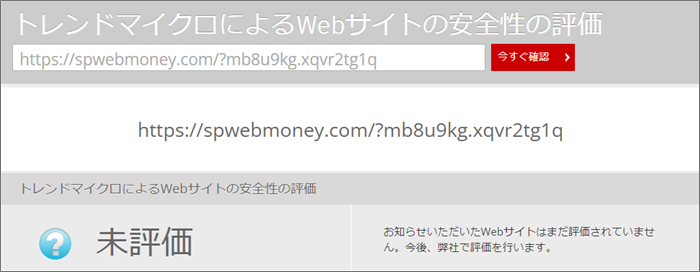

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

やっぱり…

新種なのでまだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。

このURLで使われているドメインは、”spwebmoney.com”

このドメインにまつわる情報を取得してみます。

持ち主の情報は、殆ど得られません…

唯一分かるのは、持ち主はマレーシアクアラルンプールの方ってことと

このドメインは、アリババのシンガポール法人に管理を委託されていること。 このドメインを割当てているIPアドレスは”117.52.17.9”

再びこのIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、韓国ソウルの「ヨンサンドン」付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようですが

「auペイメント」が香港からメールを送り、そのリンク先のサーバーが韓国ソウルなんて

どー考えてもやっぱりおかしい! 危険なサイトですが、安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

試しに「1」と入力して「募金する」ってボタンを押してみると…

次のページでプリペイド番号を入力する画面が表示されました。

相変わらずURLに使われているドメインは”spwebmoney.com”となっています。

私、「auペイメント」なんて使ったことありませんが、普通のクレジットカードと同じように

カードの表に16桁の数字があるようで、それを入力することでauペイの支払いができるようです。

まとめ それにしても、情事に付け込んで良心からくる支援金を募るとはあくどい過ぎます!

とにかく、一刻も早くサイトが遮断されるようにセキュリティ企業に要請していきたいと思います。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |