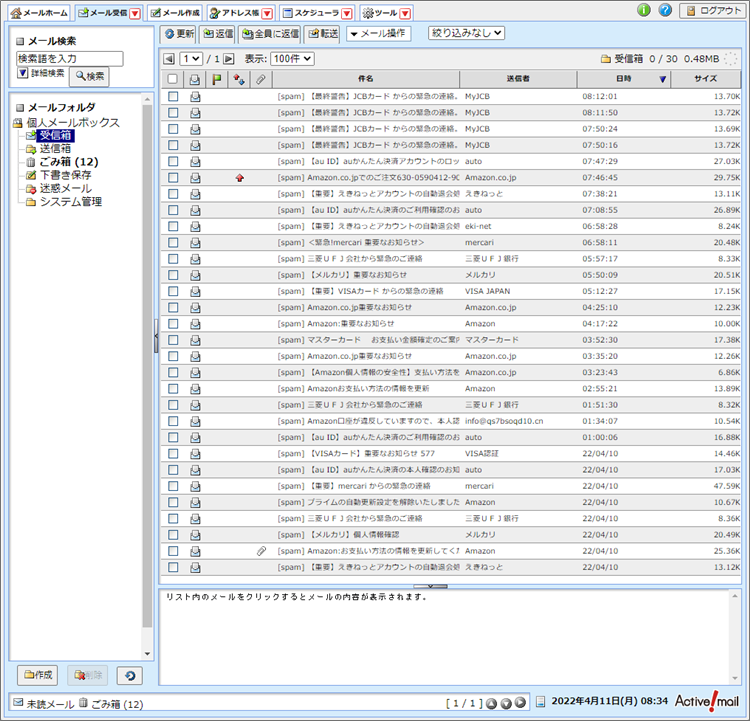

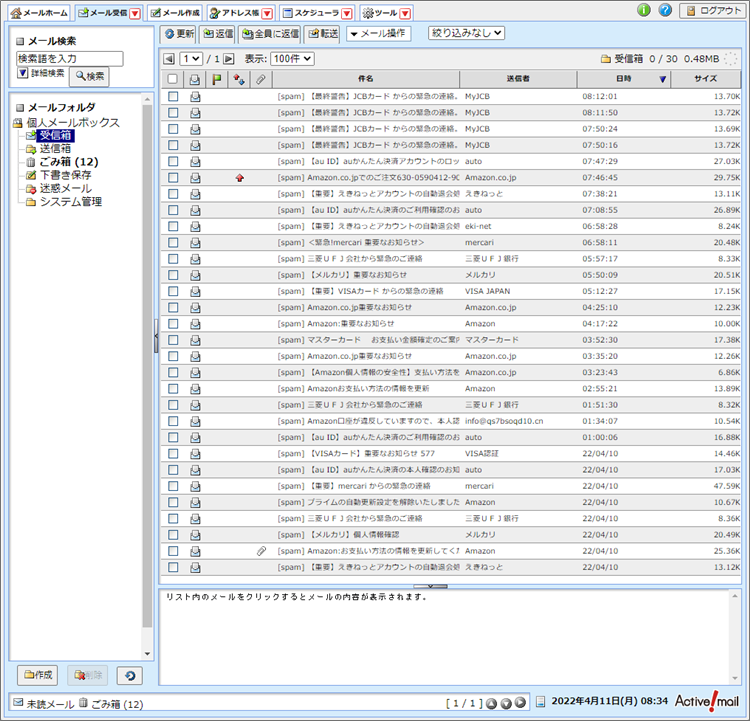

一晩明けた私のメールボックスは、相も変わらず悪意のあるメールだらけでこのざま…(-_-;)

何とかならんもんですかね…

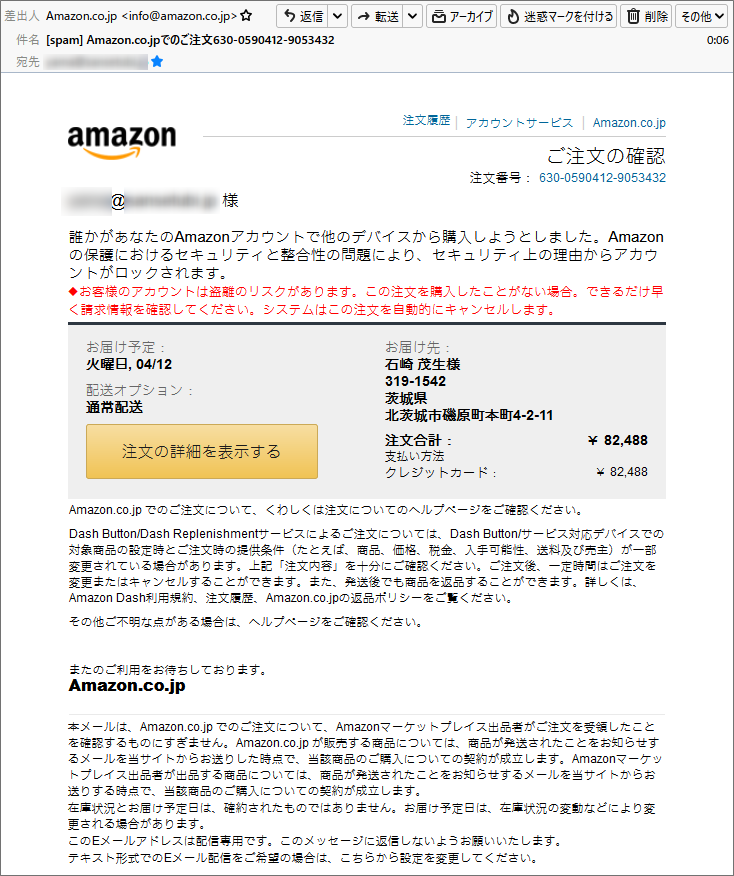

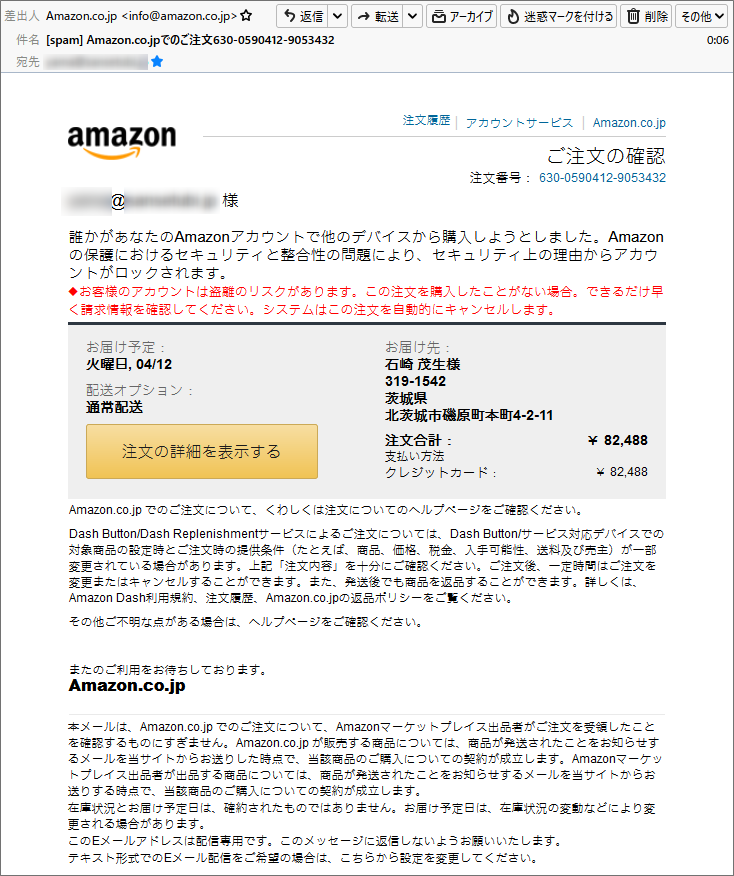

そんな中で、今朝最初にお伝えしたいのはこのメール。

アマゾンをご利用になった方ならお分かりになると思いますが、このメール一見すると

アマゾンの注文控えのメールにそっくりですよね?

私、見間違えちゃいました。(笑)

でも、読んでみると書いてあるのは第三者不正利用でアカウントがロックされるとの警告。

先日、同じ件名で「このようなフィッシング詐欺メール」をご紹介したのですが、その時より

スキルアップしてて、よりアマゾンのメールに近づきました。

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] Amazon.co.jpでのご注文630-0590412-9053432」

注文番号は、このメールに信憑性を持たせるため適当に付けられたでたらめな連番。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「Amazon.co.jp <info@amazon.co.jp>」

”amazon.co.jp”は確かに「アマゾン」のドメインですが、件名の”[spam]”を見せられた

後では全く信じられませんね。

その辺りを含め、次の項で見ていくことにしましょう。

もちろんアドレス偽装 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<info@amazon.co.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220410230612552412@amazon.co.jp>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

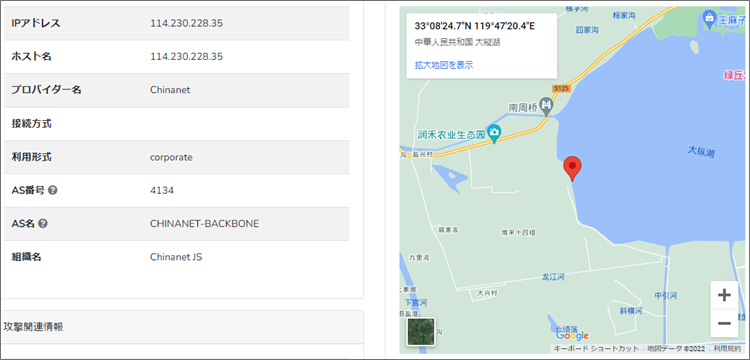

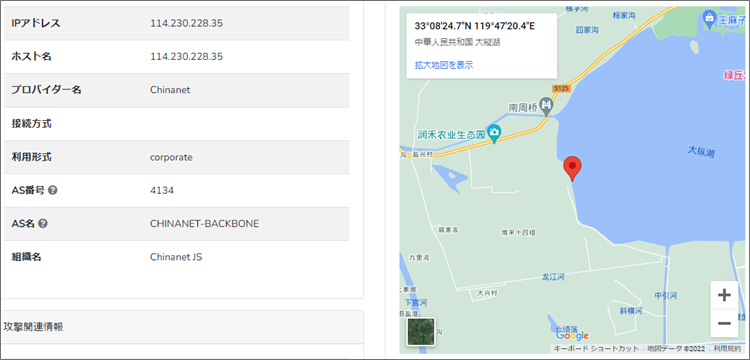

ここも偽装可能で鵜呑みにはできません。 | | Received:「from amazon.co.jp (unknown [114.230.228.35])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | あくまで”amazon.co.jp”と言い張っているので、まずは、”amazon.co.jp”についての

情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”52.119.164.121”がこのドメインを割当てているIPアドレス。

”Received”に書かれているのが”114.230.228.35”ですから全く異なるので、この方はやはり

アドレス偽装。

しっかり罪を償っていただきましょう!

”Received”のIPアドレス”114.230.228.35”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは中国江蘇省塩城市にある大縦湖のほとり。

この付近に差出人が利用しているメールサーバーが設置されているようです。

”amazon”はなくて”amzeom” では引き続き本文。 ***@*****.*** 様

誰かがあなたのAmazonアカウントで他のデバイスから購入しようとしました。

Amazonの保護におけるセキュリティと整合性の問題により、セキュリティ上の

理由からアカウントがロックされます。

◆お客様のアカウントは盗離のリスクがあります。この注文を購入したことがない場合。

できるだけ早く請求情報を確認してください。

システムはこの注文を自動的にキャンセルします。 | まず、第一にアマゾンからのメールの場合、宛名はユーザー登録時に使用した氏名。

でもこのメールはメールアドレスが宛名として使われています。

これは、差出人が知りえるこちらの情報はメールアドレスしかないからです。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「注文の詳細を表示する」って書かれたところに張られていて、リンク先の

URLがこちらです。

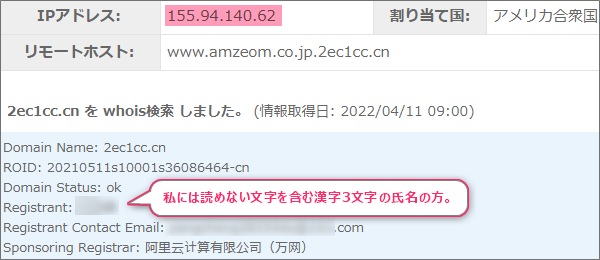

一見”amazon.co.jp”のようにも見えますが、このURLのドメイン部分は”2ec1cc.cn” それに”amazon”はなくて”amzeom”(笑) このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

なんか最近「未評価」なフィッシング詐欺サイトが多いような気がします。

ノートンの「セーフウェブレポート」でも確認してみましたが、同じように「未評価」と

されていました。

どちらへも評価を一刻も早く危険に変更していただけるよう私の方から異議を申し立てて

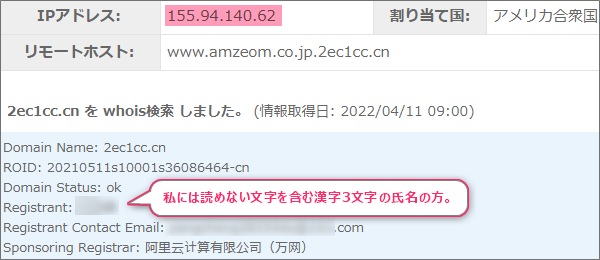

おきました。 このURLで使われているドメインは、サブドメインを含め”www.amzeom.co.jp.2ec1cc.cn”

このドメインにまつわる情報を取得してみます。

持ち主は、私には読めない文字を含む漢字3文字の氏名の方。

ドメインの管理は、中国のアリババに委託されているようなので、どこの国の方かはおおかた

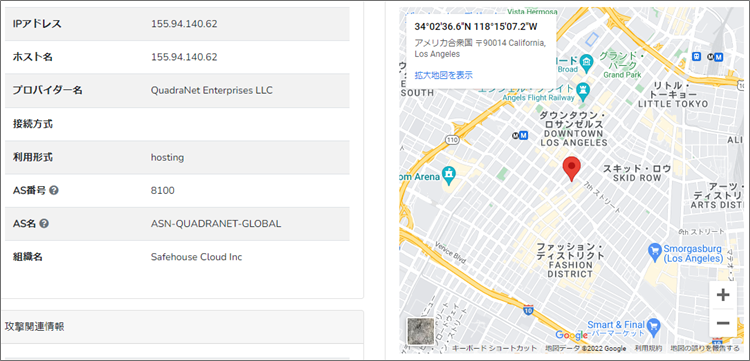

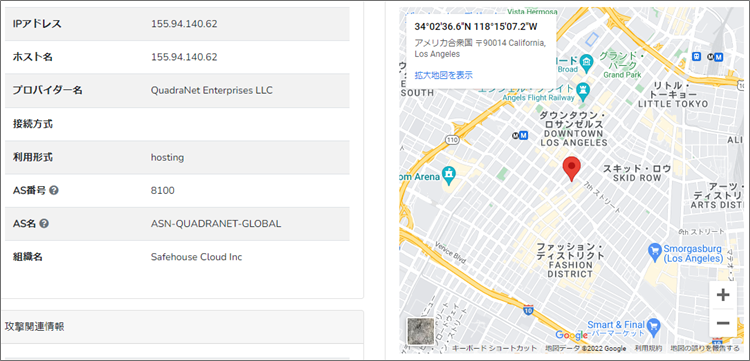

想像つきますよね。 このドメインを割当てているIPアドレスは”155.94.140.62”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、フィッシング詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョー

にほど近い場所。

ほんとこの場所にはたくさんのフィッシング詐欺サイトが存在しますね。(;^_^A 見に行くまでありませんが、一応調査なので、安全な方法でリンク先の詐欺サイトに訪れて

みました。

はい、アマゾンのログインページを模したコピーサイトです。

もちろん、ログインしてはいけませんよ!

まとめ しかし、今回のメールはほんとそっくりでしたね。

免疫を持たないフレッシュな方だとついつい騙されてしまいそうです。

ノートンやトレンドマイクロには一刻も早く対応してほしいものです。 それにしても「石崎 茂生」って人物は、実在するのでしょうか?

そっちも気になりますよね?(笑) いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |