本日も淡々と このブログエントリーのパーマーリンク(URL)見てください。

「https://ymg.nagoya/spam-mail-900/」となつていますよね。

この末尾にある数字は、エントリー数です。

その前に”spam-mail”とあるので、このエントリーはこのカテゴリでの900本目のエントリー。

最初は、こんなカテゴリに絞ってやってこられられるとは思いもしませんでしたが、意外に

反響が多く、こうして今日までやってこられました。

カテゴリがカテゴリなので、数が増えても喜ぶべきことではありませんが、少しでも皆さんの

お役に立てればと思っております。

今後も引き続き時間の許す限り続けてまいりますので、よろしくお願いいたします。 では、本日も淡々と進めてまいりましょうか!

その900本目のエントリーは、それにふさわしくアマゾンを騙ったフィッシング詐欺メール。

そのメールがこちらです。

パット見、スマホ専用のサイトの構成ですね。

では、このメールもプロパティーから見ていきます。 件名は

「[spam] 客様の注文とamazonアカウントを停止させていただいております」

「客様」ってのはいただけませんね。

これじゃ丁寧なのか丁寧じゃないのか分かりません。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「amazon.co.jp <amazon-update-account@kpbvbra.cn>」

「amazon.co.jp」と名乗っておきながらの”kpbvbra.cn”なんておきて破りの中国ドメイン…

アマゾンには、れっきとした”amazon.co.jp”ってドメインをお持ちです。

それなのにこのような中国のトップレベルドメインを使ったメールアドレスで

大切なユーザーにメールを送るなんて言語道断です!

皆さんは、ここに気づいてください!

国内サーバーからの発信 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<amazon-update-account@kpbvbra.cn>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<001f9758c99b$a00d67c1$00ba9cd7$@sbr>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from kpbvbra.cn (unknown [134.122.150.144])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

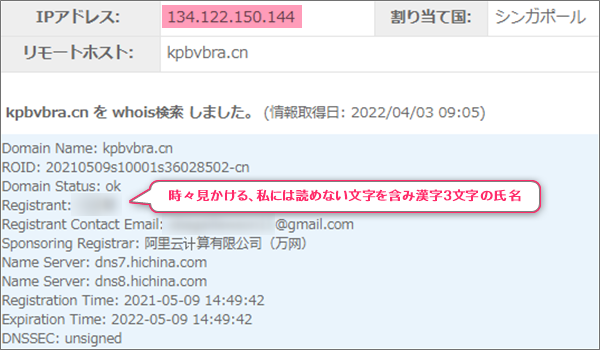

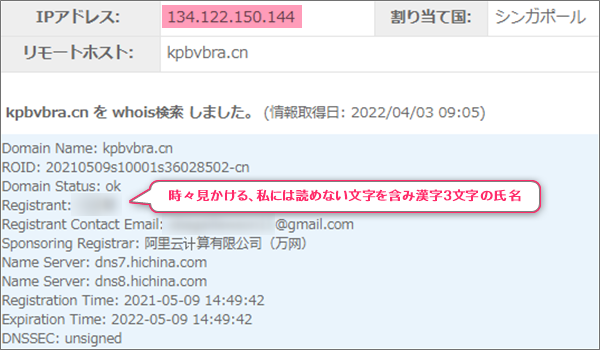

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”kpbvbra.cn”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”134.122.150.144”がこのドメインを割当てているIPアドレス。

”Received”に書かれているものと同じですからアドレス偽装はありませんでした。

このドメインの持ち主は、ちょくちょく見かける方で、私には読むことのできない文字を

含む漢字3文字の氏名の方でした。

ドメインの管理は、中国のアリババに委託しているようなので、そちらの国の方でしょうね。 ”Received”のIPアドレスは、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは、珍しく国内で、東京都千代田区九段付近でした。

サイトの閉鎖は一時的か?! では引き続き本文。 できるだけ早くアカウントにログインして、個人の住所や携帯電話の情報を確認してください。

アカウントが正しく機能していることを確認してください。 | あの件名とこんな本文で人を騙せるとでも本気で思っているのでしょうか?

これで騙せたら、へそで茶が湧きますよ(笑) このメールは、一応曲がりなりにもフィッシング詐欺メールなので詐欺サイトへのリンクが

付けられています。

そのリンクは「サインイン試行アクティビティ」って書かれたところに張られていて、

リンク先のURLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

このように既に危険サイトと認識されており、カテゴリは「フィッシング」と書かれています。 見間違えてはいけませんよ、このURLのドメインは”amazon.co.jp”ではなく”njvk.shop”です。

サブドメインを含めたドメイン”amazon.co.jp.njvk.shop”にまつわる情報を取得してみます。

大して情報は取得できませんでしたね。

持ち主は、中国広東省の方。

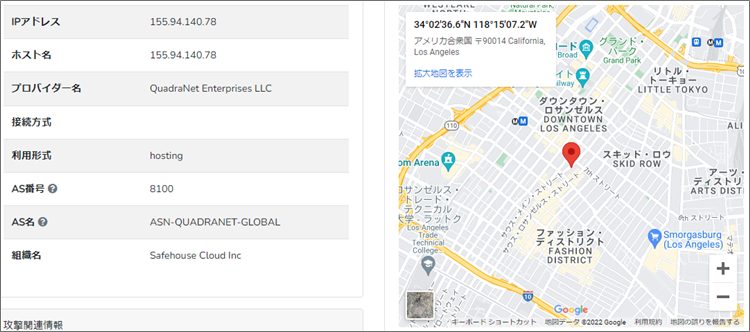

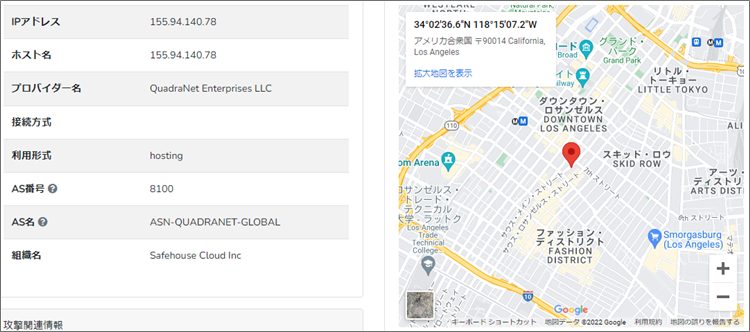

このドメインを割当てているIPアドレスは”155.94.140.78”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、フィッシング詐欺サイト集中地帯のロサンゼルス近郊にある

リトルトーキョーにほど近い場所。

マジで、この地域にはたくさんの詐欺サイトが存在します。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

詐欺サイトの旬は実に短いもの。

既に当局の手入れを恐れ退散したようです。

でも、安心はできませんよ!先程の調査でも分かる通り、ドメインにとIPアドレスは

紐づいたままですから、奴らはきっと一旦サーバの動作を停止させただけ。

そのほとぼりが冷めた頃、素知らぬ顔をしてしれっと活動を開始させるはずですから。

まとめ アマゾンを騙ったフィッシング詐欺メールは、もう私にとっては日常。

でも、皆さんにとっては非日常かもしれませんので、こういった新種を発見した場合は

他の詐欺メールと同様にできる限り新鮮なうちにご紹介あするように心掛けております。 では、お気を付けてお過ごしください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |