『詐欺メール』「Amazon.co.jp:アマゾンからの重要なお知らせ」と、来た件

| 一時でも早く対策を! | ||||

| ※ご注意ください! このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし 悪意を持ったメールを発見次第できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! また、気が付かずにログインしてしまった場合は、まず落ち着いてできる限り早く パスワードの変更やクレジットカードの利用停止を行ってください。 | ||||

”amazon”ではなく”arnazon”次から次へとよくもまぁ届くものです。 件名は 差出人は 天安門広場の東側に何がある?では、このメールのヘッダーソースを確認し調査してみます。

まず、このメールアドレスに使われていたドメイン”agbnuly.cn”の情報を拾ってみます。 このドメインを割当てているIPアドレスは”106.75.223.190” サイトは無防備な状態で放置中!本文はこんな感じです。

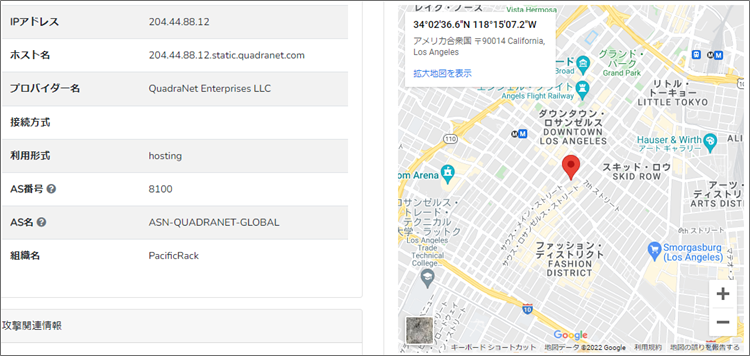

まず、冒頭の宛名。 アマゾンが「システムは異常な注文ステータスを検出しました」なんて難しい日本語なんて 「ご利用確認はこちら:」と書かれた後に詐欺サイトへのリンクが直書きされています。 このURLで使われているドメインは、サブドメインを含め”www.fxnzp.com” このドメインを割当てているIPアドレスは”204.44.88.12”

危険を承知で、安全な方法でリンク先サイトに訪れてみると。 まとめアマゾンの成りすましは、もう出きったと思っていましたがまだまだありそうですね。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールagbnuly.cn,amazon.co.jp,Amazon.co.jp:アマゾンからの重要なお知らせ,arnazon,fxnzp.com,IPアドレス,Message ID,Received,Return-Path,Site Safety Center,SPAM,お客様,サイバーアタック,サイバー犯罪,システムは異常な注文ステータスを検出しました,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,偽サイト,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「【重要なお知らせ】解約予告のお知らせ(ETC利用照会サービス)」と、来た件

どれほど会員数いるんだろうか? ※ご注意ください! このブログエントリーは、フィ ...

『詐欺メール』「【楽天銀行】ご利用確認」と、来た件

楽天が中国のドメインでメールを送るってか?(笑) ※ご注意ください! このブログ ...

『詐欺メール』「Amazon.com重要なお知らせ」と、来た件

「タスケコウボウ」ってダレ?? ※ご注意ください! このブログエントリーは、フィ ...

『詐欺メール』「【mercari】個人情報確認」と、来た件

最後に飛ばされたのはGoogle ※ご注意ください! このブログエントリーは、フ ...

『詐欺メール』「【えきねっと(JR東日本)】【通知書】」と、来た件

ちょっとおバカな詐欺メールを見てやってください ※ご注意ください! このブログエ ...