『詐欺メール』「【お申し込みを受け付けました】カゴヤ・クラウド VPS へのお申し込みありがとうございました」と、来た件

| 先回と同一犯の犯行 | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第 できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

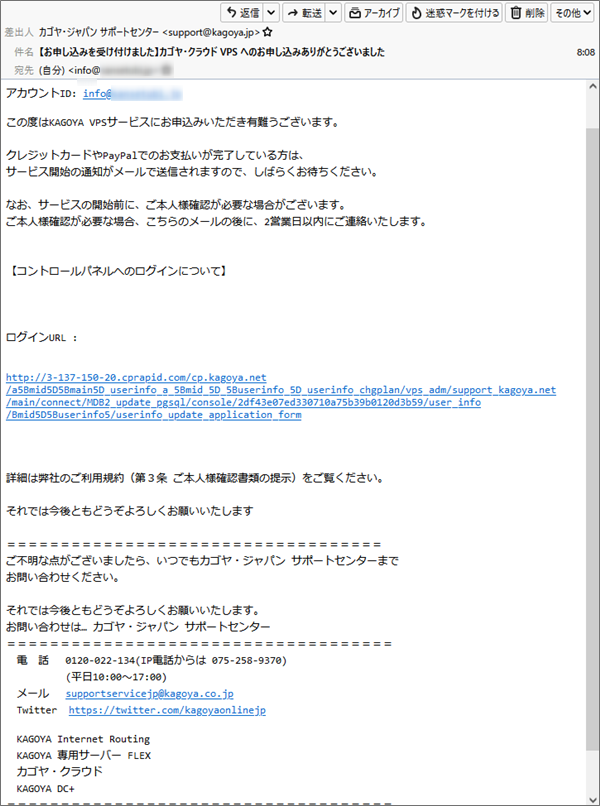

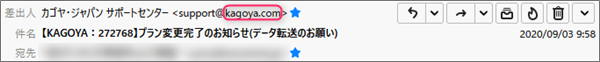

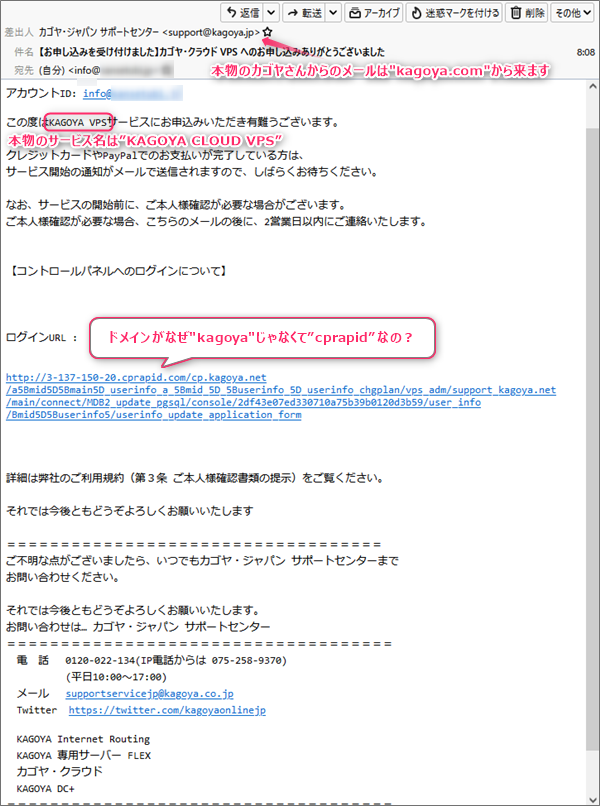

”kagoya.net”は偽装今日のブログネタをどれにしようかと品定め中にちょうど都合良くこんなメールが(笑) では、メールのプロパティーから見ていきましょう。 件名は 差出人は では、このメールのヘッダーソースを確認し調査してみます。

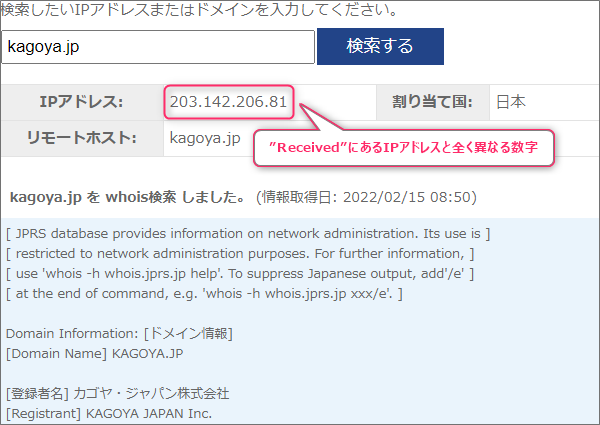

あくまでこの方のメールアドレスが”support@kagoya.jp”と言い張るのであればそのウソを ちょっと待った!

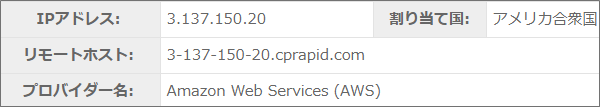

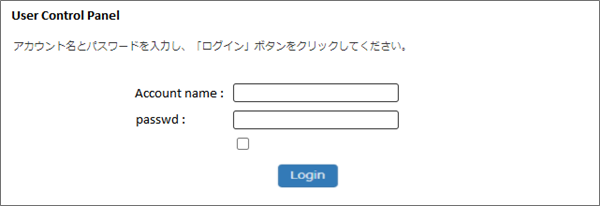

この時と同一犯の仕業です これは”Received”にあったこのIPアドレスを使ってそのサーバーの割り当て地を確認してみた 目的はサーバーの乗っ取りか?!続いて本文です。 でも、学習しないのか、リンクアドレスのドメインも先回の調査と同じ”cprapid.com” 先回と同様に”3-137-150-20”はIPアドレスでしたね。 やはり足が付きにくいように点々としているようです。 ここにアカウントを入力して「Login」ボタンを押してしまうと、その時点でその情報は まとめ詐欺メールって流行り廃りが有るので今の流行は「カゴヤ」さんってところでしょうか? いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールAmazon,cprapid.com,IPアドレス,KAGOYA CLOUD VPS,kagoya.com,kagoya.jp,Message ID,Received,Return-Path,Site Safety Center,SMS,SPAM,カゴヤ・クラウド VPS へのお申し込みありがとうございました,カゴヤ・ジャパン,コントロールパネル,サーバー乗っ取り,サイバーアタック,サイバー犯罪,スミッシング,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,ワードサラダ,偽サイト,偽装アドレス,同一犯,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「Аmazon お客様」で始まる怪しいメール

ロスロス !ご注意! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持った ...

『詐欺メール』から『【 重要告知 】永旺AEONカード:承認されていない利用と被害補償についての情報』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』「【TS CUBIC CARD】ご利用のお客様」と、来た件

「セキュリティシステムの大幅なアップグレード」に注意! ※ご注意ください! この ...

『詐欺メール』『【メルカリ】ご購入ありがとうございます』と、来た件

メルカリを騙る詐欺メール スマホやタブレットが普及し増々便利になる私たちが生活す ...

『詐欺メール』『ETCマイレージサービス仮登録完了』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...