メールアドレスは偽装 三井住友カードを騙ったフィッシング詐欺メールも多いもので、今日もこのような

フィッシング詐欺メールが届いております。

本文はご多聞に漏れず、第三者不正利用に伴いカードの利用が制限されているので、指定の

サイトへ接続して利用確認を行えと言う内容。 件名は

「[spam] 【三井住友カード】会員様向けWEBサービスのお知らせ」

この件名と本文の内容にはかなり乖離があります。

この件名だと、会員向けサービスのご案内のように感じます。

まあどっちにしてもこの件名には”[spam]”とスタンプが付けられているので迷惑メールの類。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「【三井住友カード】株式会社 <info@www.smbc-card.com>」

確かに”smbc-card.com”は、三井住友銀行の正規ドメインですが、件名の”[spam]”が示す通り

詐欺メールであることは明白ですから、当然偽装されています。

差出したのはINTERQのユーザーか?! では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<apax@chswd.co>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここにはメールアドレス

とは全く異なる”chswd.co”なんてドメインが書かれているのでやはりメールアドレスは

偽装です。 | | Message-ID:「1AEAB9FA89466AB33C76F5660B4D96AB@chswd.co>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from chswd.co (v150-95-208-230.eq7i.static.cnode.io [150.95.208.230])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ”Received”に記載されている”static.cnode.io”は、うちのサイトではご常連さんでおそらく

この差出人の本当のメールアドレスのドメイン。 では、この”Received”にあったIPアドレス”150.95.208.230”で確認してみます。

このドメインの持ち主はGMO。

ということは、この差出人はGMO系プロバイダーのユーザーのようですね。 今度はこのIPアドレスを元にその割り当て地を確認してみます。

その地は、千代田区内神田付近。

この付近に設置されたメールサーバーからこのメールは送られてきたようです。

そしてこの差出人はやはりGMO系のプロバイダーであるINTERQのユーザーですね。

サイトは一旦閉鎖された模様 続いて本文。 | いつも三井住友カードをご利用いただき、ありがとうございます。 このたび、ご本人様のご利用かどうかを確認させていただきたいお取引がありましたので、

誠に勝手ながら、カードのご利用を一部制限させていただき、ご連絡させていただきました。

つきましては、以下へアクセスの上、カードのご利用確認にご協力をお願い致します。

お客様にはご迷惑、ご心配をお掛けし、誠に申し訳ございません。

何卒ご理解いただきたくお願い申しあげます。 | ありがちな、と言うか色々なクレジットカード会社の成りすましで何度も使いまわされた

本文の内容ですね。 この本文に続いて詐欺サイトへのリンクが直書きされています。

そのリンク先のURLはこちら。

このサイトの危険性をあちらこちらのセキュリティーサイトで調べてみましたが、どこも安全や

未評価と表示されます。

それもそのはず、このサイトは既に閉鎖されていました。

相変わらずフィッシング詐欺サイトの旬は短いものですね。 サイトは閉鎖されてもドメインはそうやすやすと手放しませんので、このサイトに使われていた

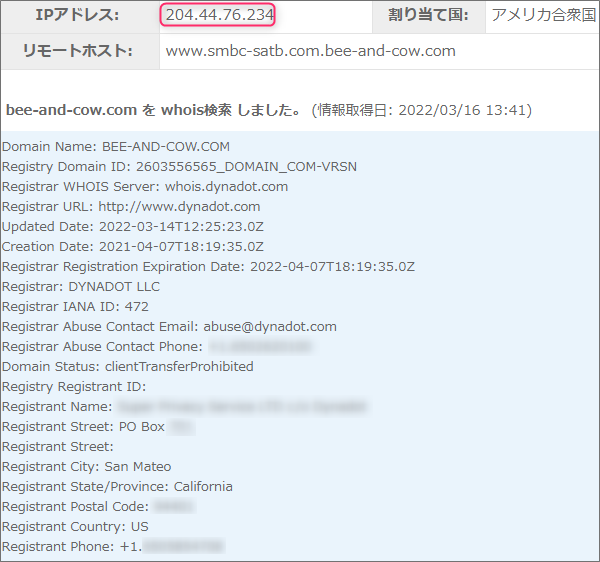

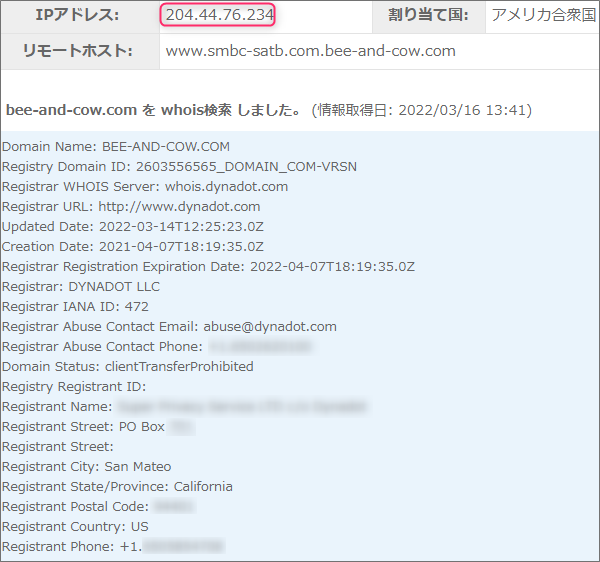

ドメインを調べてみることに。

そのドメインは、サブドメインを含め”www.smbc-satb.com.bee-and-cow.com”

このドメインは、アメリカカリフォルニア州サンマテオにある企業でした。 このドメインをドメインを割当てているIPアドレスは”204.44.76.234”

このIPアドレスを元にその割り当て地を確認してみます。

割り当て地は、アメリカカリフォルニアロサンゼルス付近

既に閉鎖されているとは言えこのIPアドレスは相当危険なようで、脅威レベルは「高」と

されておりそのカテゴリは「ウェブからのサイバーアタック」とされています。

まとめ サイトが既に閉鎖されているからと言って安全になったわけではありません。

ドメインは生きていますから一旦ウェブサイトを停止しているだけでまたいつ再開させるか

分かりませんから要注意です!

危うきに近づかず、メールのリンクは絶対にクリックしないでください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |