サーバーがチョンボを! それにしても「えきねっと」を騙ったフィッシング詐欺メールがもの凄い勢いですね。

今朝も「【重要】えきねっとアカウントの自動退会処理について」という件名で

メールボックスに3通届いていました。

これが一晩だけの数字ですから、1日にすると相当数受け取っていることになります。

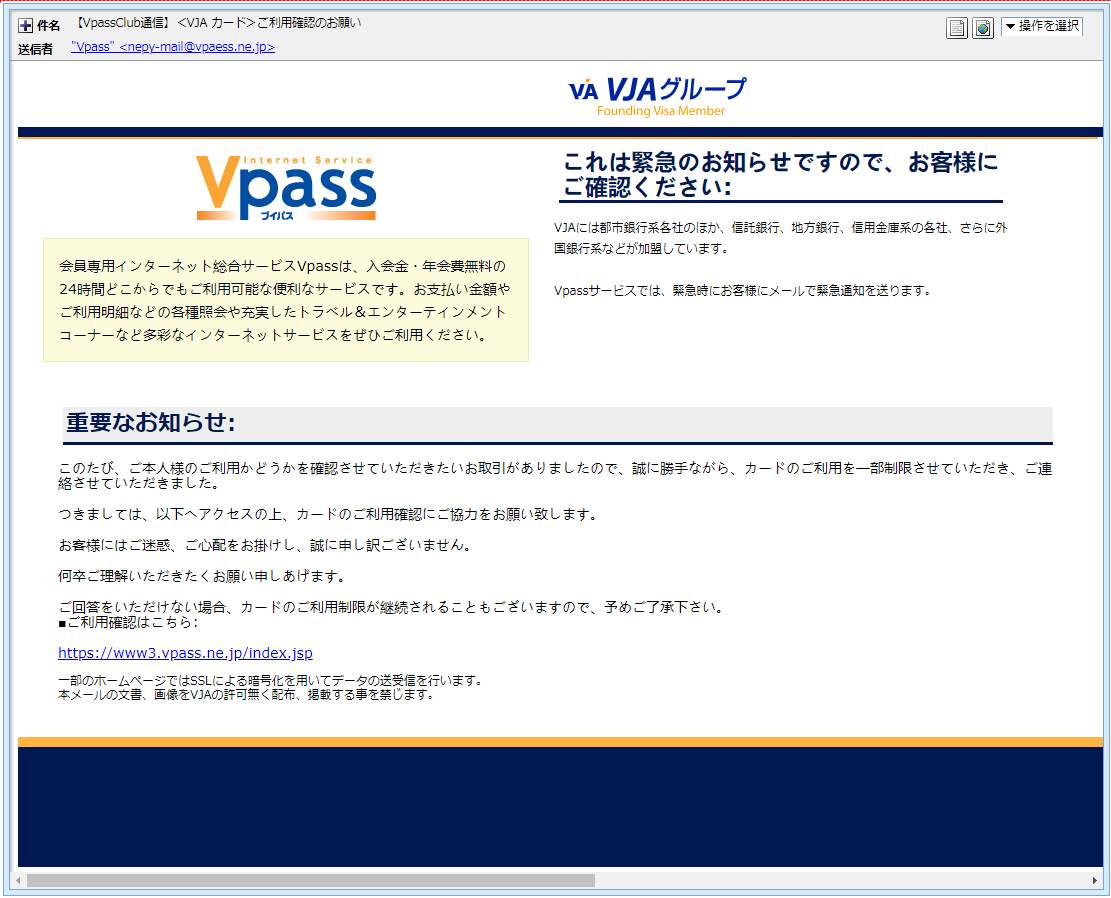

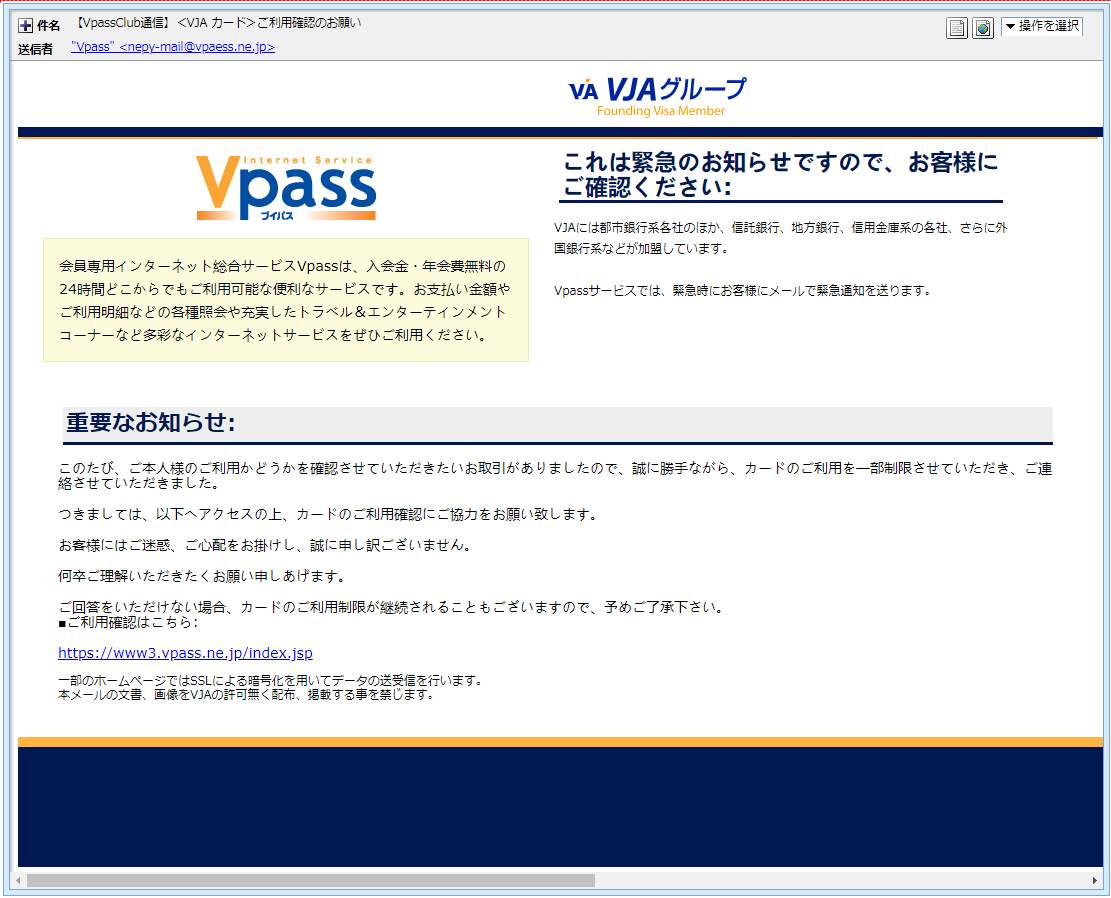

さて、そんな「えきねっと」の話題もありますが、今朝はVISAカード加盟銀行の組織

VJAグループを装ったフィッシング詐欺メールのお話。

このメールも深夜の2時50分に届いていたものです。 では、このメールもプロパティーから見ていきましょう。 件名は

「【VpassClub通信】<VJA カード>ご利用確認のお願い」

おや、いつもスパムメールについてくる”[spam]”ってスタンプが付けられていませんね。

でも、このメールはどこからどう見てもフィッシング詐欺メール。

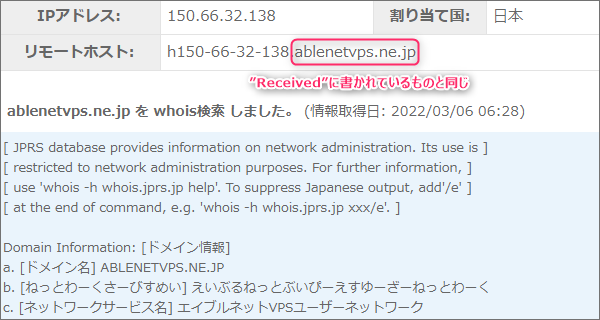

サーバーのチョンボです! 差出人は

「”Vpass” <nepy-mail@vpaess.ne.jp>」

使われているドメインは”vpaess.ne.jp”

Vpassの正規ドメインは”vpass.ne.jp”なので”e”が多いですよね(笑)

それ以前にこのドメインも使われているものかどうか…

差出人は「エイブルネットVPSユーザーネットワーク」ユーザー? では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<bquvow@jkpr.info>」 あらら、もうウソがばれちゃいましたね。

本来ならここのドメインはメールアドレスと同じになるはずですよ。(笑)

”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<00d8f576c27b$14083847$d87f7050$@jkpr.info>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from jkpr.info (h150-66-32-138.ablenetvps.ne.jp [150.66.32.138])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

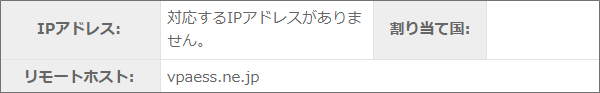

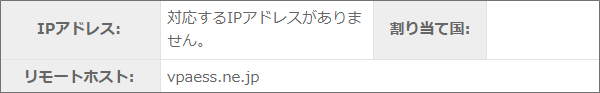

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まず、ドメイン”vpaess.ne.jp”は本当に使われているものなのかどうかを確認しました。

ね、「対応するIPアドレスがありません。」と書かれているのでこのドメインは現在使われて

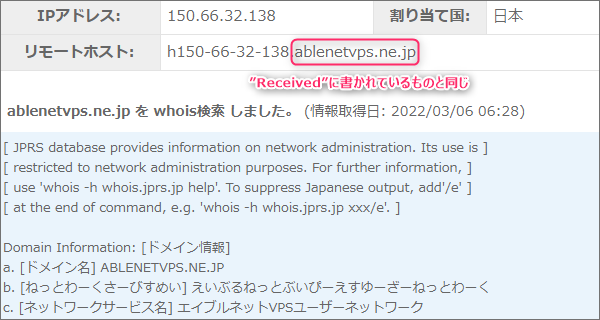

いないもののようです。 では、この”Received”にあったIPアドレス”150.66.32.138”を使ってその情報を拾ってみます。

どうやらこの差出人は「エイブルネットVPSユーザーネットワーク」ってところのユーザーの

ようですね。

そしてこのIPアドレスは”ablenetvps.ne.jp”というドメインを割当てているようです。

このIPアドレスを元にその割り当て地を確認してみます。

表示されたのは「東京都千代田区内神田」付近の地図。

この付近に設置されているメールサーバーがこのメールの発信元のようです。

「お客様にご確認ください」って… では「これは緊急のお知らせですので、お客様にご確認ください」と書かれている本文。

この「お客様にご確認ください」ってくだり、おかしいですよね?

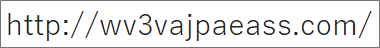

ここは”に”ではなくて”で”ではないでしょうか? このメールの最大の目的は、本文に直書きされたリンクを押させること。

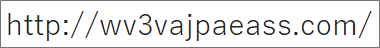

そのリンク先のURLはこちらです。

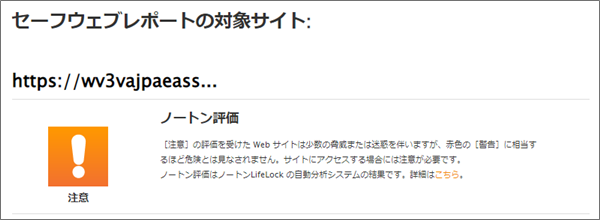

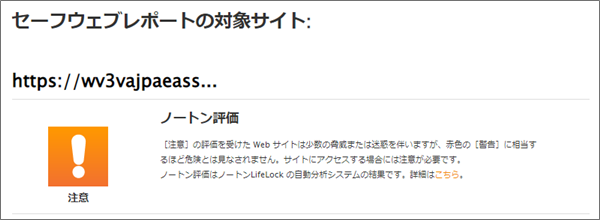

このサイトの危険性をノートンの「セーフウェブレポート」で確認してみました。

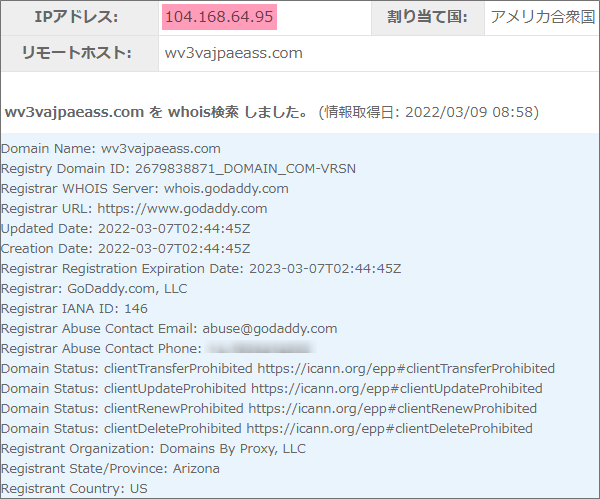

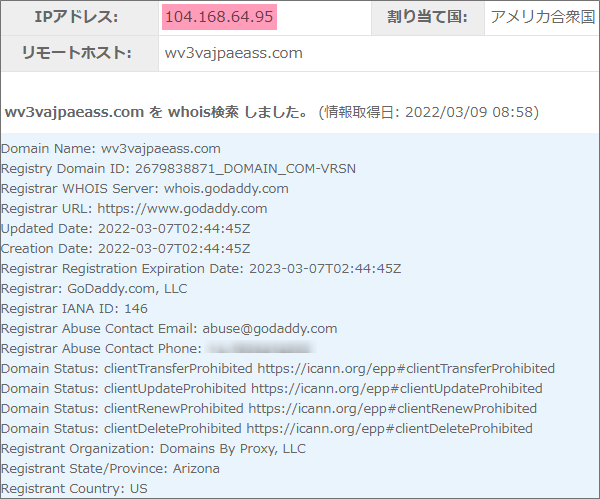

どうやらまだあまり危険性が知られていないようで、単に「注意」とだけの評価でした。 このURLで使われているドメインは”wv3vajpaeass.com”

このドメインについても情報を拾ってみました。

持ち主は、アメリカアリゾナ州の方で、割当てているIPアドレスは”104.168.64.95”と

されています。

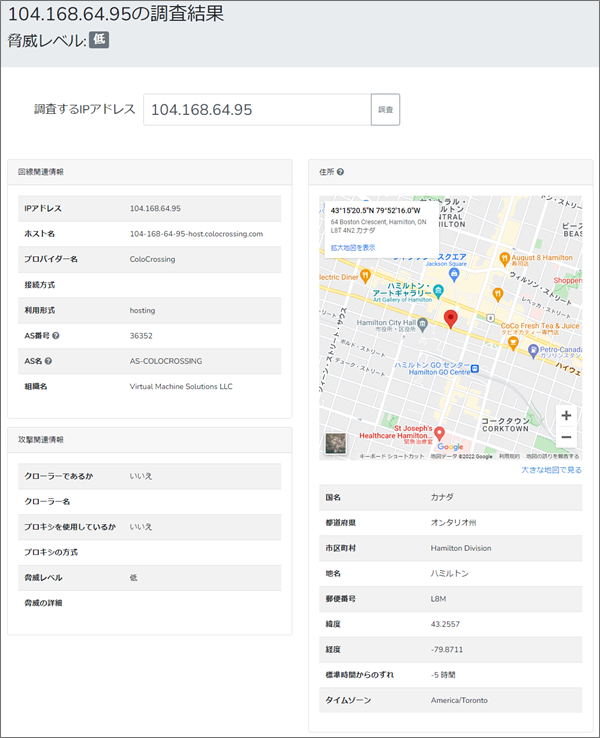

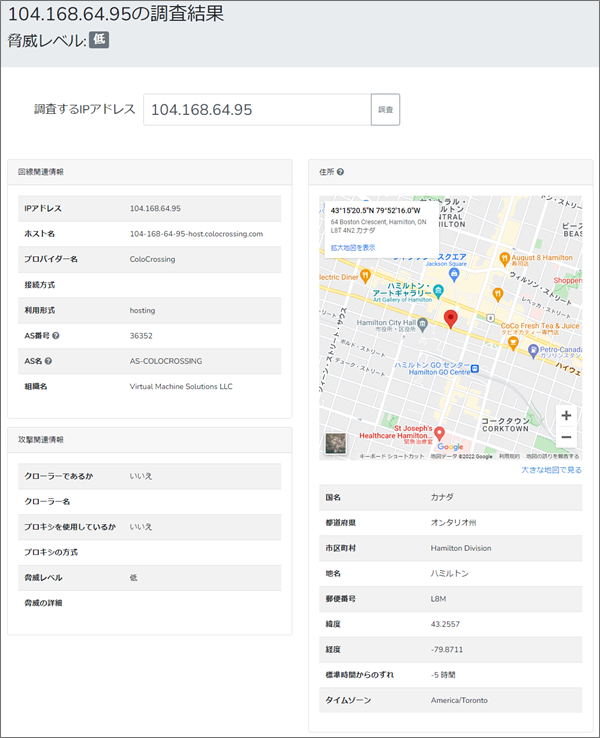

このIPアドレスを元にその割り当て地を確認してみます。

出てきた地図は、カナダのオンタリオ州ハミルトン付近。

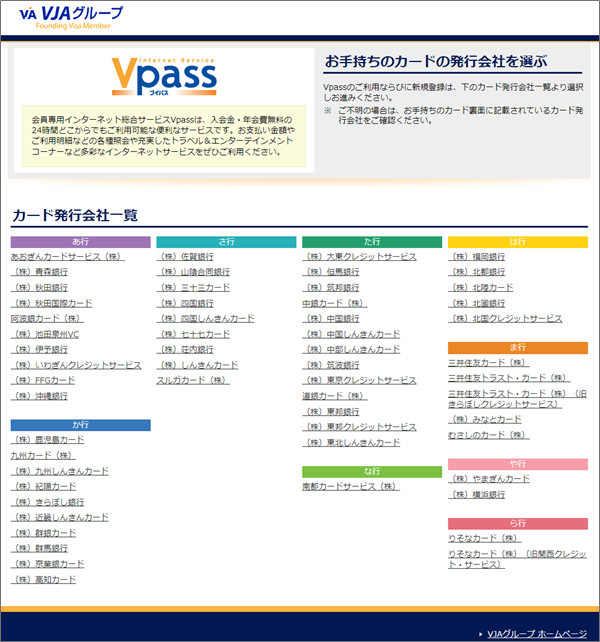

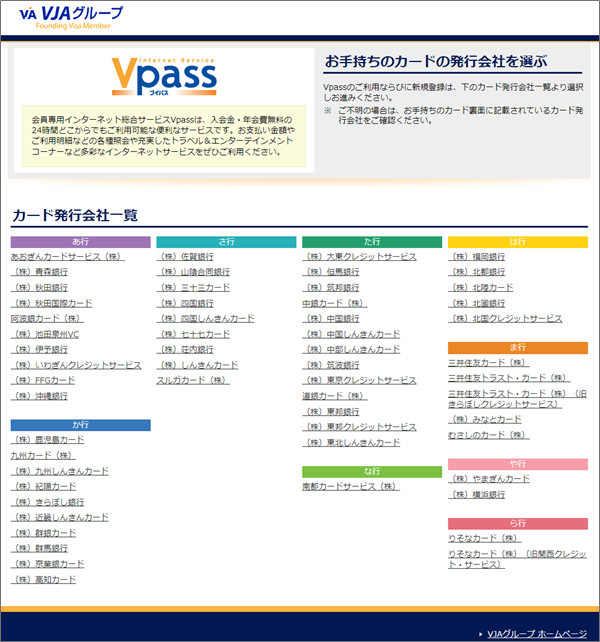

ここで運営されている詐欺サイトはこちら。

驚いたことに、これ全部偽サイトへのリンクが付けられています。(;^_^A

まとめ 今回のメールのポイントは、差出人のメールアドレス。

本来ならドメインは”vpass.ne.jp”でなければならないところが”vpaess.ne.jp”と

なっていました。

なかなか気付きにくい部分ですが、よく見ればわかりますよね!

このようなメールが非常に多いのでご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |