『詐欺メール』「『Ciseaux de Tailleur』にお問い合わせありがとうございます。」と、来た件

| 2日連続で | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第 できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

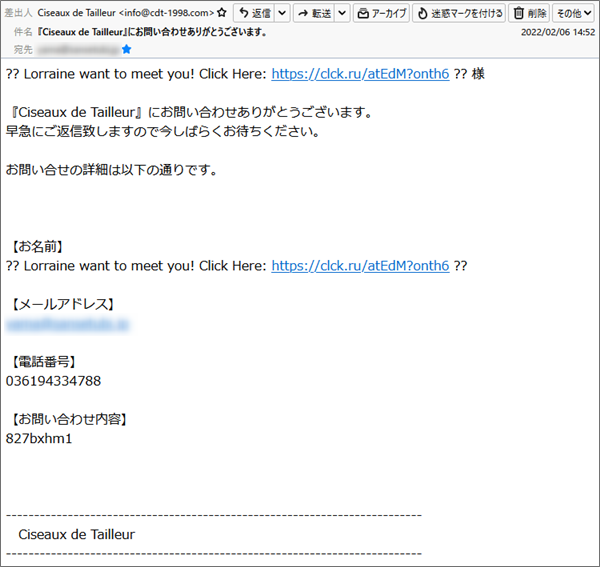

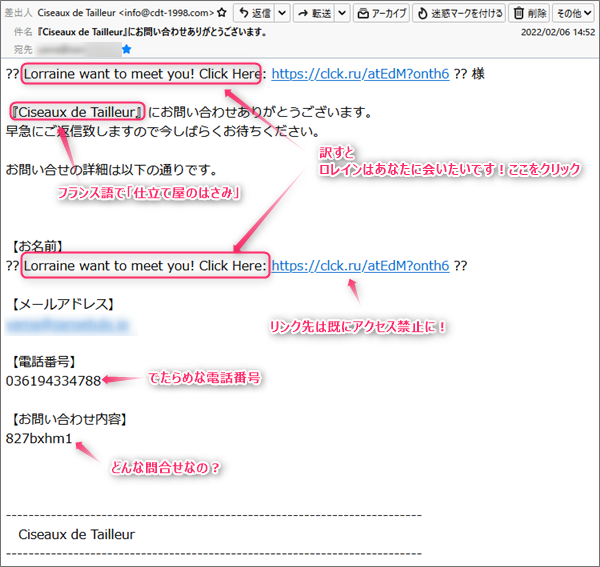

仕立て屋のはさみ?!昨日ご紹介した「ヒノキ建設」を装い、問い合わせの確認メールを騙ったフィッシング詐欺 では、メールのプロパティーから見ていきましょう。 件名は 差出人は では、このメールのヘッダーソースを確認し偽装かどうか調査してみます。

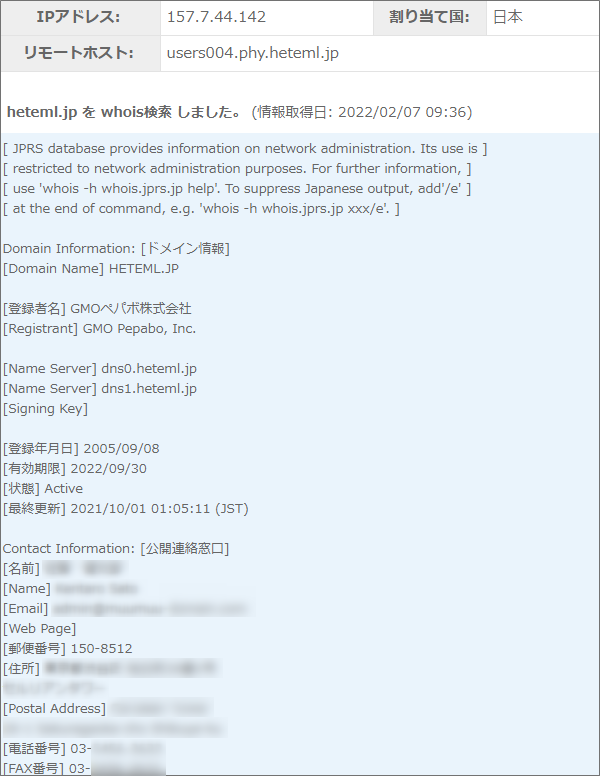

”Return-Path”と”Received”に書かれているドメインは同じものでしたので恐らくこの ただし、この”users004.phy.heteml.jp”ってドメインももしかしたら乗っ取られたものかも リンク先はロシアのアダルトサイトでは、本文です。 文頭とお名前のところに書かれているのはなぜだか英文で このメールには、頭とお名前のところにリンク先が直書きされています。

これって昨日ご紹介したフィッシング詐欺メールと同じドメインですね。 このサイトの危険度をトレンドマイクロの「サイトセーフティーセンター」で確認した

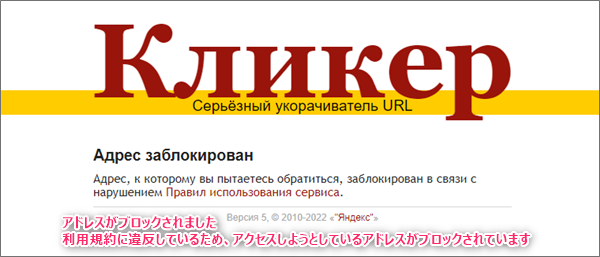

それもそのはず、このサイトは既にアクセスできなくなっていました。 サイトはブロックされていてもドメインは生きています。

プロバイダーは、ロシアにある「Yandex LLC」で、このIPアドレスの所在はモスクワ。 まとめ2日連続でのアダルトフィッシング詐欺メールでしたね。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールcdt-1998.com,Ciseaux de Tailleur,clck.ru,INTERQ,IPアドレス,Lorraine want to meet you!,Message ID,Received,Return-Path,Site Safety Center,SMS,SPAM,users004.phy.heteml.jp,Yandex,アダルト,エロサイト,お問い合わせありがとうございます,サイバーアタック,サイバー犯罪,スミッシング,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,マルウェア,モスクワ,ロシア,ワードサラダ,乗っ取り,仕立て屋のはさみ,偽サイト,拡散希望,注意喚起,渋谷区桜丘町,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「【重要なお知らせ】アカウント使用制限!」と、来た件

ラスベガスには何がある?! ※ご注意ください! このブログエントリーは、フィッシ ...

『詐欺メール』「Prime会員サービスの有効期限が近づいています」と、来た件

アマゾンからのメールはメッセージセンターで確認 ※ご注意ください! 当エントリー ...

『詐欺メール』怪しすぎる英語のメールが届いた件

メールアカウントを乗っ取ったと?! 東ヨーロッパから愛をこめて 今朝のメール巡回 ...

『詐欺メール』『【メルカ︉リ】アカウ︉ント使用停止︉のお知らせです』と、来た件

メルカリを騙る ※ご注意ください! このブログエントリーは、フィッシング詐欺メー ...

『詐欺メール』「[AMERICAN EXPRESS] ご請求金額確定のご案内」と、来た件

Amexカードユーザーさんはご注意を! ※ご注意ください! このブログエントリー ...