『詐欺メール』「【重要】Mercariセキュリティ警告:サインイン試行が検出されました。」と、来た件

| メルカリなのにAmazonとは…(笑) | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第 できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

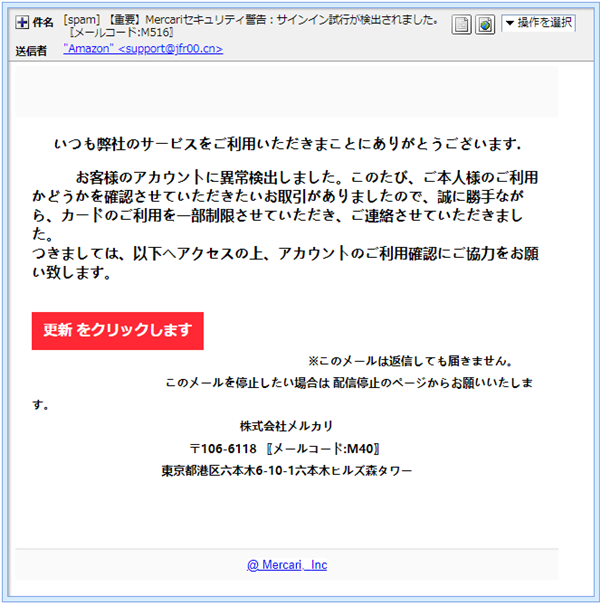

なぜ”メルカリ”と書かずに”Mercari”としたの?また馬鹿にしたようなフィッシング詐欺メールが届いたので早速ご紹介しようと思います。 では、いつものようにメールのプロパティーから。 件名は 問題の差出人は IPアドレスからサーバーの位置を調査では、このメールのヘッダーソースを確認し調査してみます。

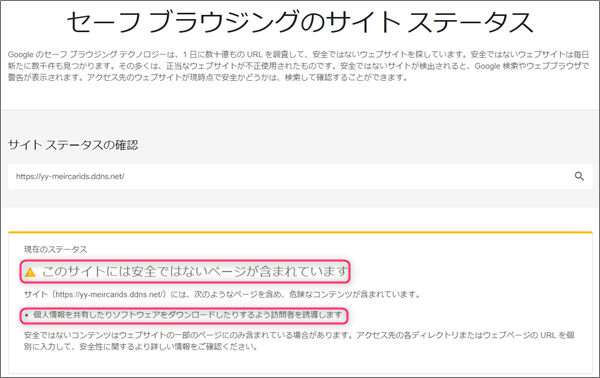

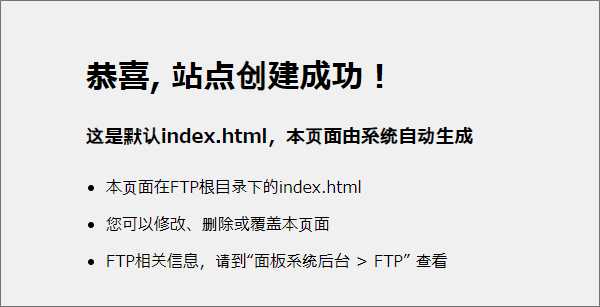

ではまず、差出人のメールアドレス”support@jfr00.cn”の虚偽を調べてみることにします。 詐欺サイトは既に初期化済み続いて本文。 まずは、このリンク先の危険性についてGoogleの「セーフブラウジング」で確認してみました。 サイトのURLに使われているドメインは、サブドメインを含めて”yy-meircarids.ddns.net” その辺を含め、このドメインの情報を確認してみます。 サイトを訪れてみると、まずこのようにChromeから遮断されました。 安全な方法で先に進んでみましたが、結局サイトは既に初期化されていました。 翻訳してみると、書かれているのはこのような内容でした。

きっと、危なくなってトンズラでもしたのでしょう。 まとめまさかメルカリがアマゾンを名乗ってメールを送って来るとは恐れ入りました。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール【重要】Mercariセキュリティ警告:サインイン試行が検出されました,Amazon,IPアドレス,jfr00.cn,Message ID,No-IP,Received,Return-Path,Site Safety Center,SPAM,yy-meircarids.ddns.net,サイバーアタック,サイバー犯罪,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メルカリ,偽サイト,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『お知らせ【三井住友カード】』と、来た件

秋の『三井住友カード』祭り開催中?! ※ご注意ください! このブログエントリーは ...

『詐欺メール』「Amazonの不正注文に関する重要なお知らせ」と、来た件

不正注文撲滅運動開催中(笑) ※ご注意ください! このブログエントリーは、フィッ ...

『詐欺メール』『【重要なお知らせ】JALお客様のアカウント情報の更新が必要です』と、来た件

JALを騙る詐欺メールにご注意を! ※ご注意ください! このブログエントリーは、 ...

『詐欺メール』「Don’t forget to pay the tax within 2 days!」と、来た件

アダルトハッキングが英語で来ました。 ※ご注意ください! 当エントリーは迷惑メー ...

『詐欺メール』「【Amazon】注文状況をご確認ください」と、来た件

「お客様」ではなく「客様」って ※ご注意ください! 当エントリーは迷惑メールの注 ...