『詐欺メール』「info@○○○〇.○○○電子メール通知」と、来た件

| 意味不明 | ||||

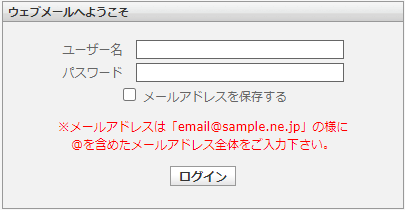

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

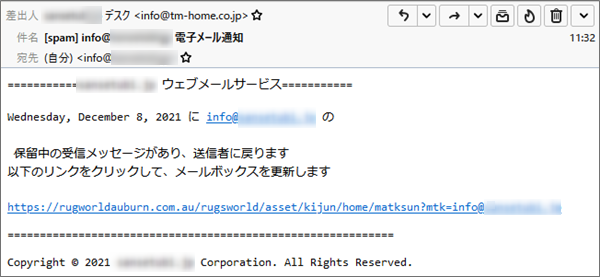

どんな理由か書かれてないあたかも自社サーバー内メールサーバーのアドミンから送られてきたような詐欺メールが 件名は 差出人は 発信元は埼玉大学付近か?!では、このメールのヘッダーソースを確認し調査してみます。

では、このIPアドレス”20.210.231.234”を使ってそのサーバーの位置情報を拾ってみます。

「埼玉大学」辺りが表示されました。 最後はMicrosoftに飛ばされたでは、本文を確認していきます。

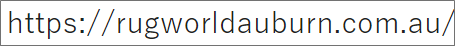

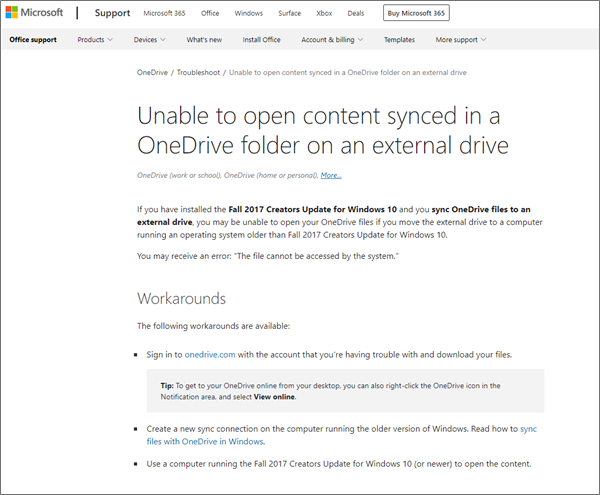

なぜ句読点が”、”しかないのかは置いといて。(笑) ”rugworldauburn.com.au”なんてオーストラリアのトップレベルドメインを使ったURL。 このドメインについて調べてみると”78.47.213.169”と言うIPアドレスに割当てられており

ドイツでどのようなサイトを開いているのか気になったのでリンクをクリックしてみると 適当に入力して先へ進むとMicrosoftのサポートページが表示されました。 サーバーのログインIDとパスワードが入力されたのでこれで犯人の目的は達成です。 まとめこのようにサーバー管理者を標的にしサーバーを乗っ取り、乗っ取ったサーバーを使い いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールIPアドレス,Message ID,Microsoft,Received,Return-Path,rugworldauburn.com.au,SMS,SPAM,tm-home.co.jp,ウェブメールサービス,ウェブメールへようこそ,サーバー乗っ取り,サイバーアタック,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ワードサラダ,保留中の受信メッセージがあり、送信者に戻ります,埼玉大学,完コピ偽サイト,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要,電子メール通知

Posted by heart

関連記事

『詐欺メール』『JCBカードの手続きを完了し、アカウントを再開してください』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』『アカウント保護のために【イオンカード】情報確認手続きにご協力ください』と、来た件

差出人のアドレスのアカウント部分を受取人のメールアドレスのアカウントに混入 ※ご ...

『詐欺メール』AMAZON客様から「【重要】異常ログイン通知」と、来た件

程度の低いフィッシング詐欺メール ※ご注意ください! 当エントリーは迷惑メールの ...

『詐欺メール』「ラクマ【重要:必ずお読みください】」と、来た件

メルカリの次はラクマですか ※ご注意ください! このブログエントリーは、フィッシ ...

『詐欺メール』『Amazonシステムアップデートのお知らせとお願い』と、来た件

★フィッシング詐欺解体新書★ スマホやタブレットが普及し増々便利に ...