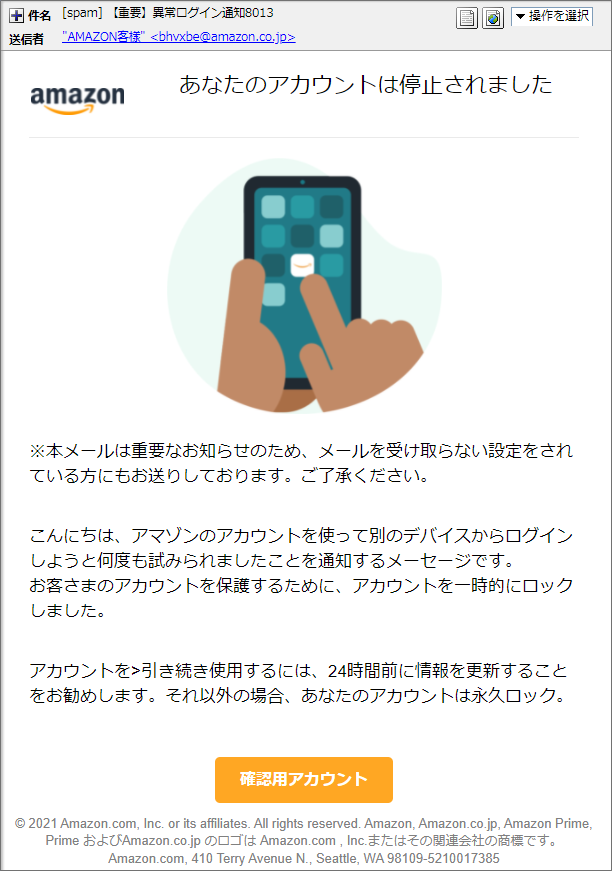

差出人が「AMAZON客樣」って… 久しぶりに「永久ロック」を見たんでついつブログいエントリー出してしまいました。(笑)

このメールは、アマゾンに成りすまし第三者不正利用をネタにリンクから詐欺サイトへ誘導し

アマゾンのユーザー情報や個人情報、クレジットカード情報を盗み取ろうとするフィッシング

詐欺メールです。

ではこのメールもプロパティーから見ていきましょう。 件名は

「[spam] 【重要】異常ログイン通知8013」

末尾の”8013”は適当に付けた連番で、このメールに信憑性を持たせるために付けられたもの。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類なのは明白です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”AMAZON客樣” <bhvxbe@amazon.co.jp>」

意味わかっているのでしょうか、差出人部分に「AMAZON客樣」とはいただけません。

これじゃ客から客にメールを送っていることになってしまいます。(笑)

それに、メールアドレスのドメインに”amazon.co.jp”とありますが、件名には”[spam]”が

示す通りこのメールは詐欺メールなのは明白なのでこのメールアドレスは偽装です。 では、その解明も含め次の項で検証してみましょう。

アドレス偽装を暴く! では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<bhvxbe@amazon.co.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220324113255563277@amazon.co.jp>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from amazon.co.jp (unknown [45.116.76.98])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | 各項目ともあくまでこの方は”amazon.co.jp”と言い張っているので、偽装を証明して

みます。

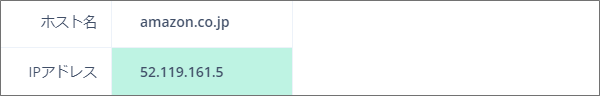

”Received”に書かれているIPアドレスは、この方が利用したメールサーバーですから

”amazon.co.jp”を割り当てているIPアドレスと同じでなければなりません。

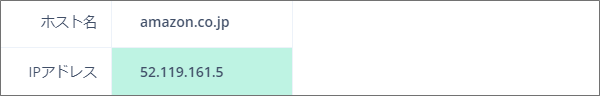

では、”amazon.co.jp”のIPアドレスを抽出してみます。

この通り”amazon.co.jp”を割り当てているIPアドレスは”52.119.161.5”と表示されています。

”Received”に記載のIPアドレスは”45.116.76.98”ですから全く異なります。

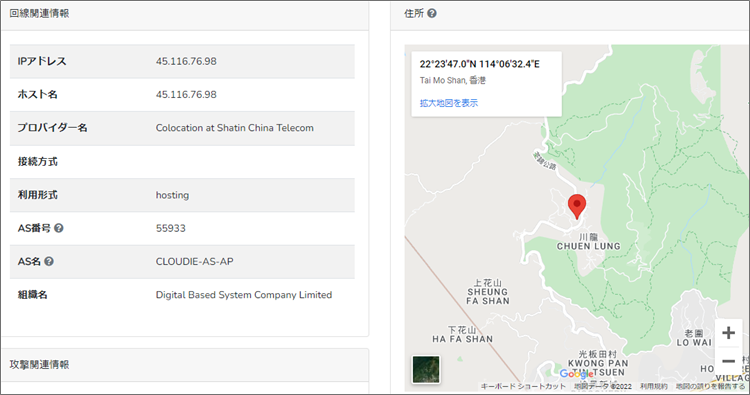

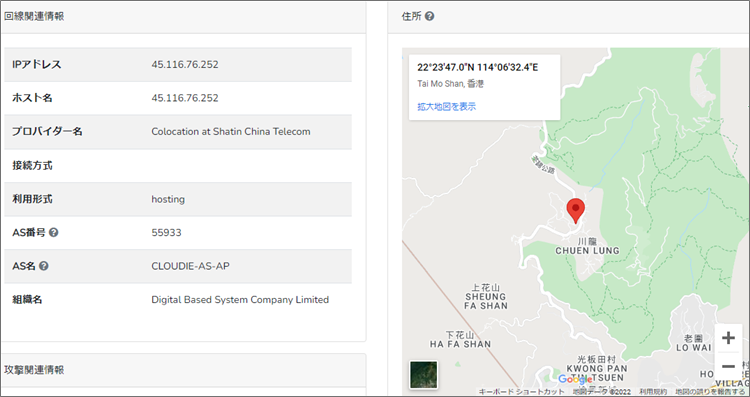

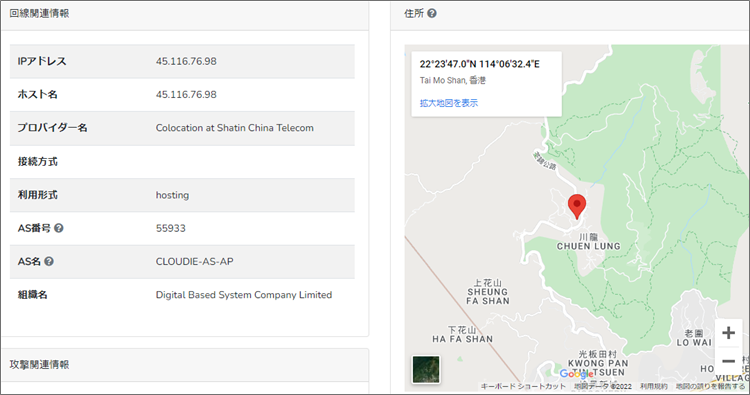

と言うわけで、これでこのメールアドレスの偽装が確定です。 では、この”Received”にあったIPアドレス”45.116.76.98”を使ってそのメールーバーの情報を

拾ってみます。

表示されたのは香港に程近い山の中。

IPアドレスから導き出したのであまり正確ではありませんが、おおよそこの辺りに差出人が

利用したメールサーバーが設置されているようです。

久々の「永久ロック」 引き続き本文です。 ※本メールは重要なお知らせのため、メールを受け取らない設定をされている方にも

お送りしております。ご了承ください。

こんにちは、アマゾンのアカウントを使って別のデバイスからログインしようと何度も

試みられましたことを通知するメーセージです。

お客さまのアカウントを保護するために、アカウントを一時的にロックしました。

アカウントを>引き続き使用するには、24時間前に情報を更新することをお勧めします。

それ以外の場合、あなたのアカウントは永久ロック。 | あまり日本語が得意じゃないようで、所々おかしな部分があります。 「お送りしております。ご了承ください。」ってくだり、なんか違和感ありませんか?

普通なら「お送りしておりますので、ご了承ください。」となると思うんですが。 そして途中で「こんにちは」と次の段落が始まります。

でも、ここに「こんにちは」ってどうでしょう?あまりメールの挨拶で「こんにちは」は

使いませんよね? それに「アカウントを>引き続き使用するには」とおかしなところに”>”なんて記号が

入れられているし。(笑) 「24時間前に情報を更新する」って、これじゃ過去に遡って情報を更新するって意味になって

しまいます。 そして最後に「永久ロック」(笑)

このくだりは昔からアマゾンの成りすましメールによく使われています。 これらの箇所からこのメールが機械的に翻訳されたものだろうと想像が付きます。

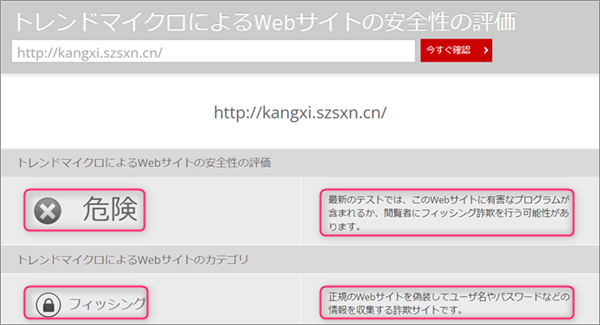

えっ、騙ったのはアマゾンじゃなかったの? このメールは、詐欺サイトへの誘導メールですから、サイトへのリンクが付けられています。

それは「確認用アカウント」と書かれたところに張られていて、リンク先のURLは

こちらです。

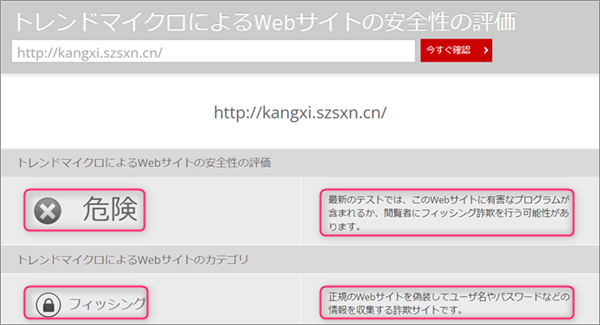

まずこのサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で評価を

確認してみました。

既に危険なサイトと評価されていて、そのカテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”kangxi.szsxn.cn”

このドメインについても調べてみました。

このドメインの申請者は、私では読めない文字を含む漢字3文字の氏名の方。

中国の北京にあるIT企業にドメイン管理を委託されていることも合わせると、この方は

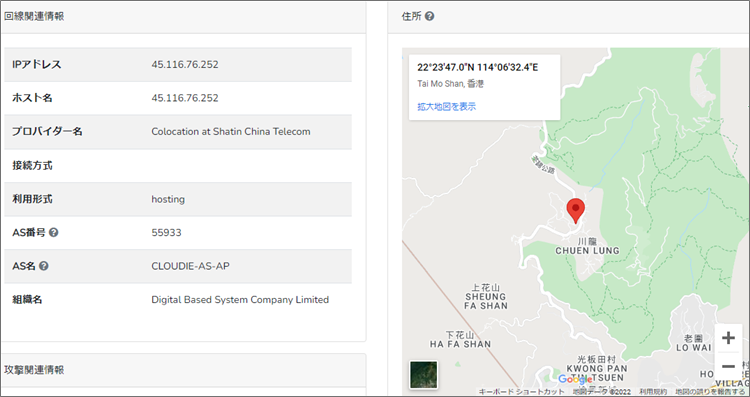

どこの国の方か想像つきますよね。 このドメインを割当てているIPアドレスは”45.116.76.252”

メールのフィールド御三家で調べた”Received”に記載のIPアドレスは”45.116.76.98”で

前から3つ目までのセグメントが同じですから、この2つのアドレスは同じプロバイダーを

利用していると思われます。

このIPアドレス”45.116.76.252”を元にその割り当て地を確認してみると、やはり”Received”に

記載のIPアドレスと同じ場所が表示されました。

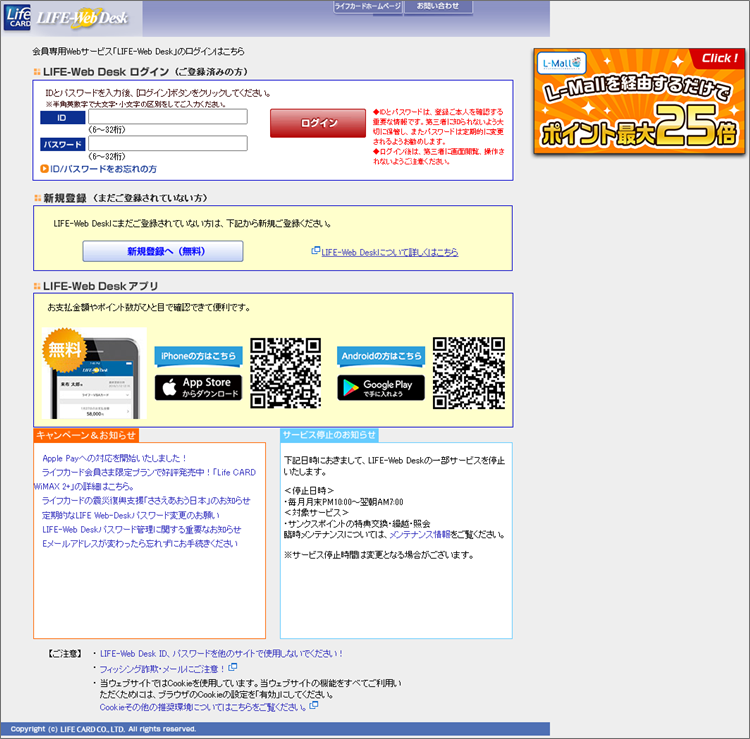

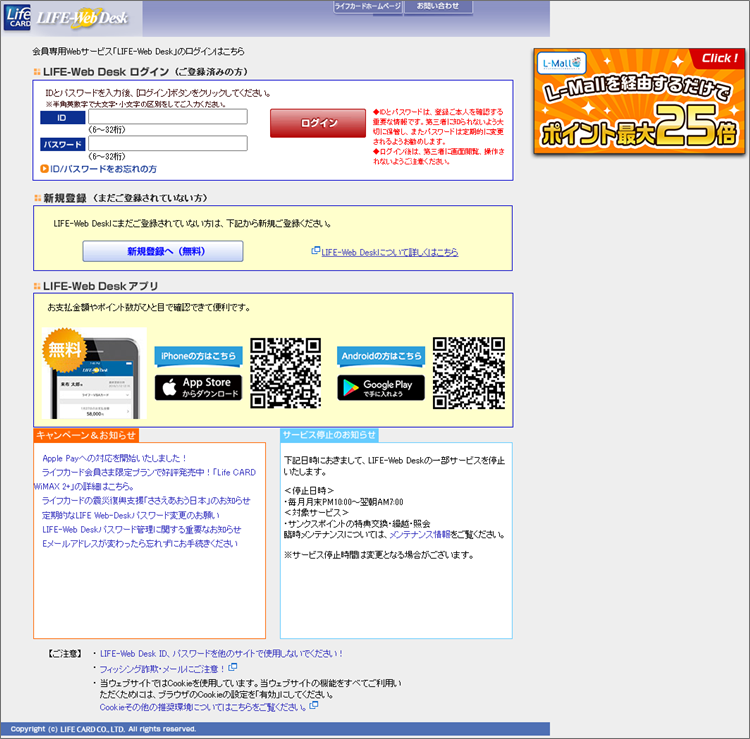

詐欺サイトを安全な方法で開いてみると…

なんと、アマゾンではなくライフカードのインターネットサービス「LIFE-Web Desk」の

ログインページが表示されてしまいました。(笑)

あまりにたくさんのサイトに成りすましすぎて訳が分からなくなってしまったのでしょうか?

きっとあっちこっちのフィッシング詐欺メールや詐欺サイトを作っている方なのでしょうね。

まとめ メールの本文も精度や、サイトの取り違え具合を見ても、程度の低い詐欺師のようです。

これじゃ騙されたくても騙されることができませんよね。(笑)

今回は、この程度のフィッシング詐欺メールでしたが、中にはしっかりと作られ手の込んだ

ものも有りますのでくれぐれもご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |