『詐欺メール』「【au PAY】ご利用のお知らせ」と、来た件

| ついにau PAYまで | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

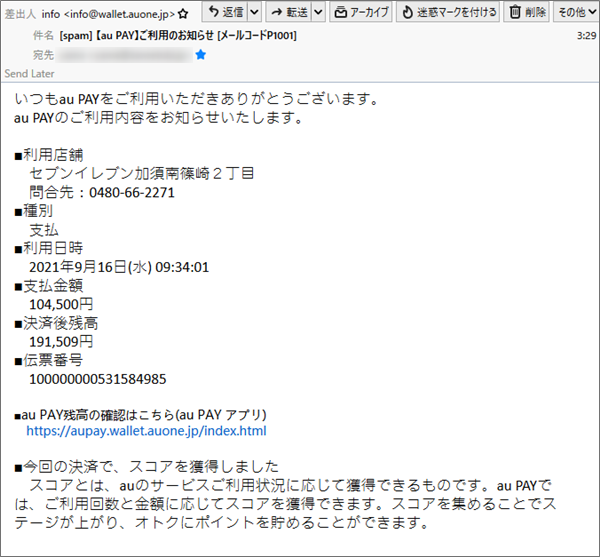

「au PAY」の利用報告昨日の朝からずっと詐欺メールのブログエントリー書いてる気がしますが…(汗) これは「au PAY」に成りすまし、第三者の不正利用を騙ったフィッシング詐欺メールです。 件名は 差出人は ではこのメールをヘッダーソースから調査してみます。

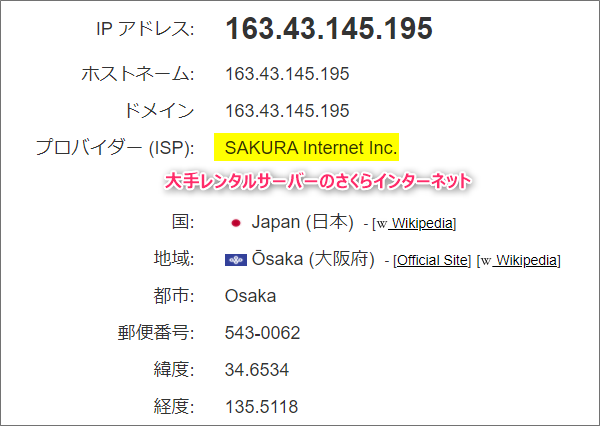

では、このIPアドレスを使ってそのサーバーの位置情報を拾ってみましょう! このような結果が出ました。 曜日、間違ってますよ!(笑)続いて本文。

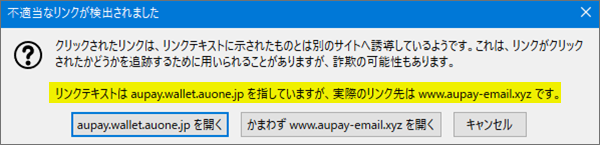

利用確認の内容となっていますが、いろいろ具体的に書かれていますね。 でも、アンダーラインを引いた個所をよく見てください。 本文はこの下に詐欺サイトへのテキストリンクが設けられています。 でも、クリックしてみるとThunderbirdからこのような警告が発せられました。 そう、リンク偽装です。 でました、”.xyz”ドメイン。 では、このドメインはどこで使われているものなんでしょうか? 「South Korea」なので隣国の韓国ですね、おおよそですがこれによるとソウルの南にある 繋いでみると、当たり前ですがauの偽のログイン画面が表示されました。 まとめ残念ですが、私、「au PAY」使ってませんのでどちらにしても騙されたくても騙されられ いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールau PAY,au PAY】ご利用のお知らせ,aupay-email.xyz,Cloudflare,IPアドレス,Message ID,Received,Return-Path,SMS,SPAM,wallet.auone.jp,クラウドフレア,さくらインターネット,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ワードサラダ,利用報告,完コピ偽サイト,拡散希望,注意喚起,第三者の不正利用を騙ったフィッシング詐欺メー,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』久々に『メールボックスがいっぱいです』と、来た件

サーバーがいっぱいでもレンタルサーバー側からの通知は無い スマホやタブレットが普 ...

『詐欺メール』「ACTIVEMAIL : 1 件の新しいボイス メッセージを受信しました」と、来た件

添付された音声メッセージって... ※ご注意ください! このブログエントリーは、 ...

『詐欺メール』新:えきねっとから『重要なお知らせ』と、来た件

★フィッシング詐欺メール解体新書★ 「生成AI」が普及し増々便利になる私たちが生 ...

『詐欺メール』「【auからの重要な知らせ】月間のデータ通信量の通信速度制限」と、来た件

auからのメールにご注意を ※ご注意ください! このブログエントリーは、フィッシ ...

『詐欺メール』「賃貸マンションはありますか?」と、来た件

私不動産やじゃないし... ※ご注意ください! このブログエントリーは、フィッシ ...