肩身の狭くなったイオンカードの詐欺メール いつもご覧くださりありがとうございます! イオンカードを騙る詐欺メール。

このところのヤマト運輸や東京電力の詐欺メールが大過ぎて少々肩身の狭い思いをしていますが

まだまだしっかり送られてきています。

そしてまた新たなタイトルのメールが届きました。

ダラダラと長いので後半は割愛させていただきました。 内容は、クレジットカードの詐欺メールでありがちな利用明細の確認を促すもので

リンク先は偽サイトで、個人情報とクレカ情報を盗み出して不正利用するのが目的です。 あら、イオンカードから今月分の引落しの案内と

利用明細の確認メールが届いたわ。

いくら使ったか確認して不足が無いようにしないと! 奥さん、ちょっと待ってくださいよ。 私は、このメールうかつに信じちゃいけない気がしますよ!

それが証拠に差出人のメールアドレスってイオンカードのものと

違いませんか? あー、ちょっと待って。

えっと、今までに届いたメールを確認…

あっ、ほんとだわ。

確かにイオンカードさんのドメインは”aeon.co.jp“よ!

危ない危ない💦 そうです!

このメールは明らかに詐欺メールですよ!

絶対にリンクへ行ってはいけません。

もしご心配なら、aeonのスマホアプリから確認してみてください。 では、このメールを解体し詳しく見ていきましょう!

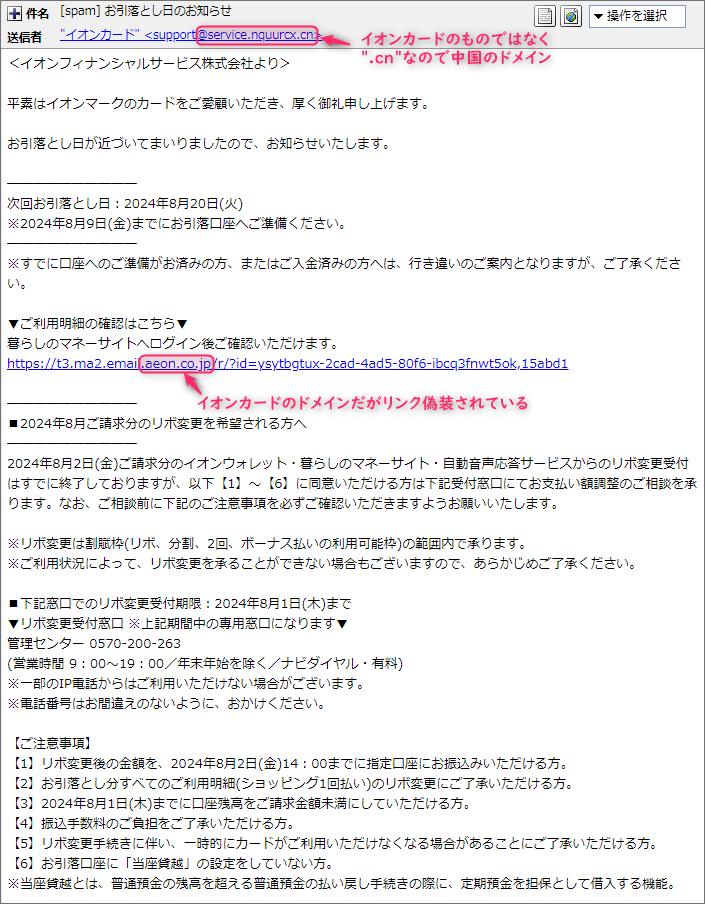

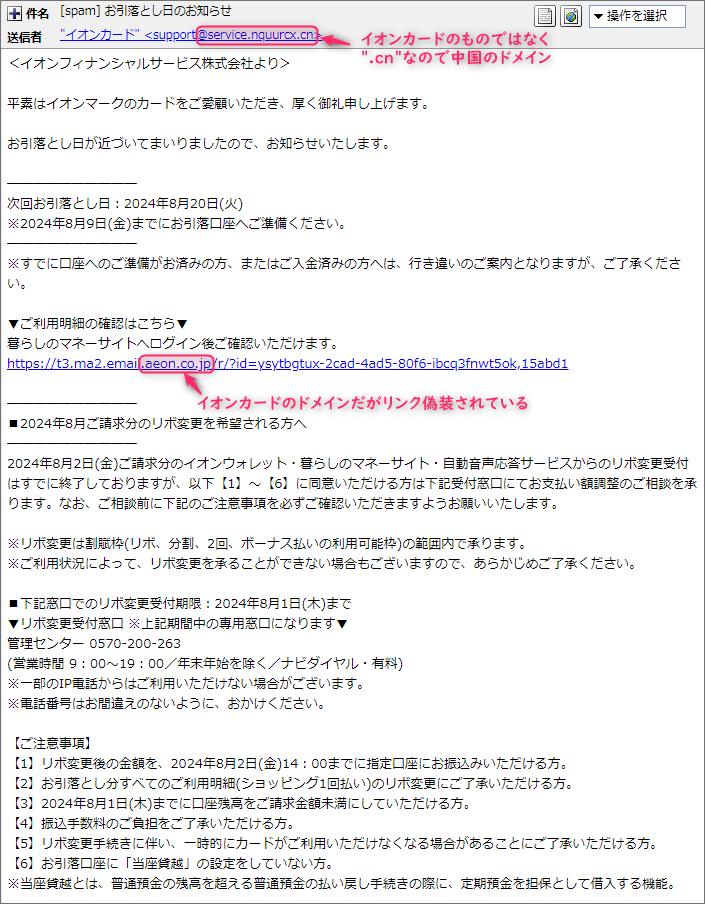

まずはプロパティーから見ていきます。 件名は『[spam] お引落とし日のお知らせ』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は『”イオンカード” <support@service.nquurcx.cn>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 イオンカードのオフィシャルサイト内の『不審なメール・SMSを受信した場合』に

ある通り、イオンカードから送信するメールアドレスのドメインは必ず”aeon.co.jp”

これ以外のドメインが使われているものはイオンカードからのものではありません!

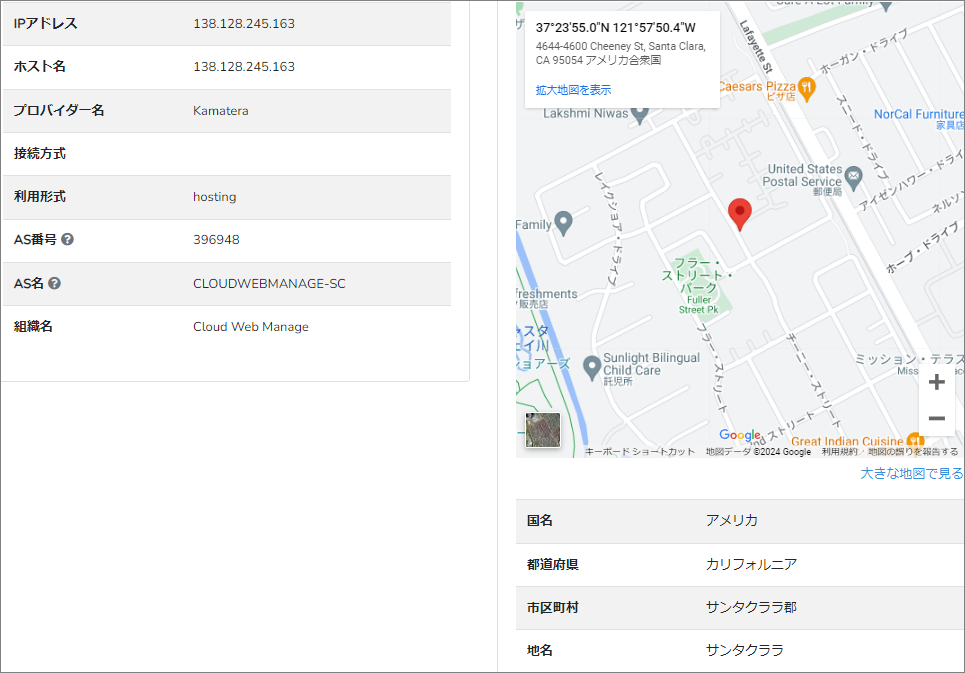

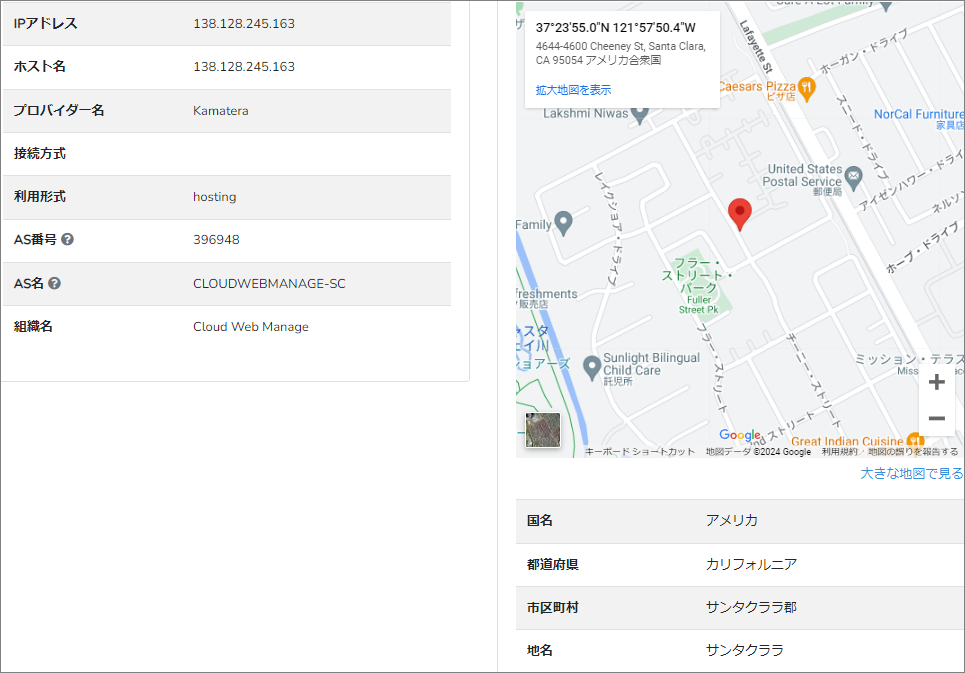

米国のサンタクララ付近から発信 では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from service.nquurcx.cn (unknown [138.128.245.163])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くしたものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは送信者のデバイスに割当てられたもので偽装することができません。

この”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報でこれを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、米国のサンタクララ付近。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーは、イスラエルに拠点を置く『Kamatera』

1つ前に書いたアメエクの詐欺メールもこのプロバイダーだったような…

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して届けられたようです。

リンク先は1つ前に書いたアメエクの詐欺メールと同じ では引き続き本文。 | 平素はイオンマークのカードをご愛顧いただき、厚く御礼申し上げます。 お引落とし日が近づいてまいりましたので、お知らせいたします。 ――――――――――

次回お引落とし日:2024年8月20日(火)

※2024年8月9日(金)までにお引落口座へご準備ください。

――――――――――

※すでに口座へのご準備がお済みの方、またはご入金済みの方へは、行き違いのご案内となりますが、ご了承ください。 ▼ご利用明細の確認はこちら▼

暮らしのマネーサイトへログイン後ご確認いただけます。

https://t3.ma2.email.aeon.co.jp/r/?id=ysytbgtux-2cad-4ad5-80f6-ibcq3fnwt5ok,15abd1 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクはイオンカードのドメインを使ったものが直書きされていますが

当然これは偽装。

試しにこのURLをコピペして接続してみると『Requested URL cannot be found』

と書かれたページが開くだけでした。

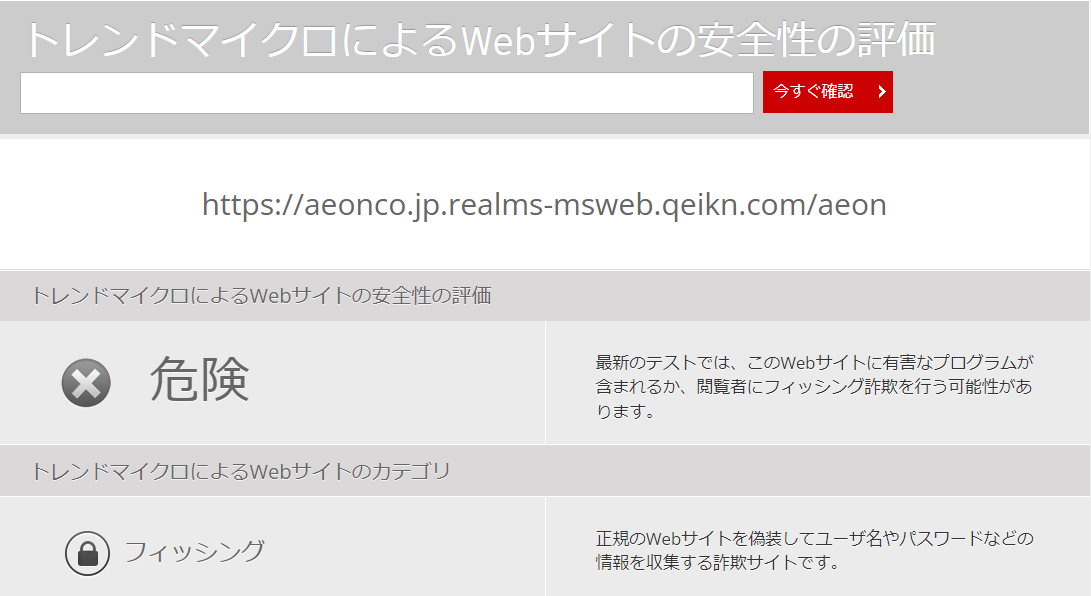

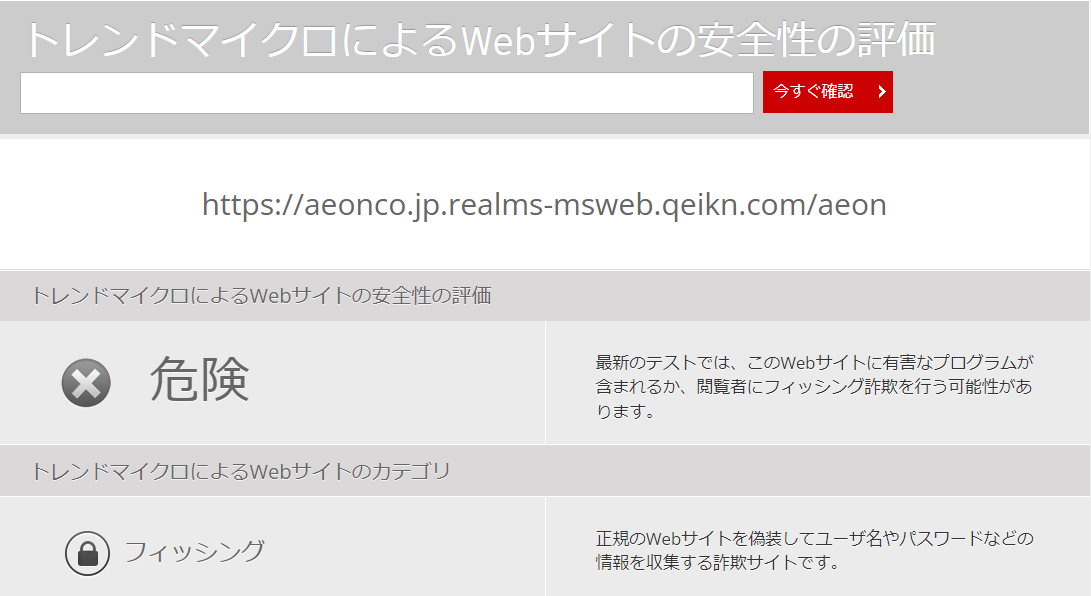

本当のリンク先をコンピュータセキュリティブランドのトレンドマイクロの『サイトセーフティーセンター』で検索するとその危険度はこのように評価されていました。

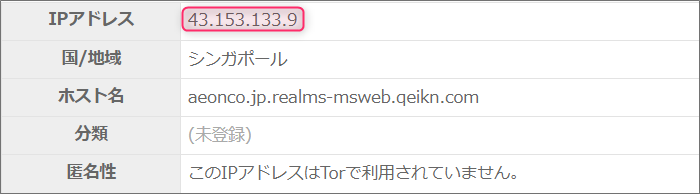

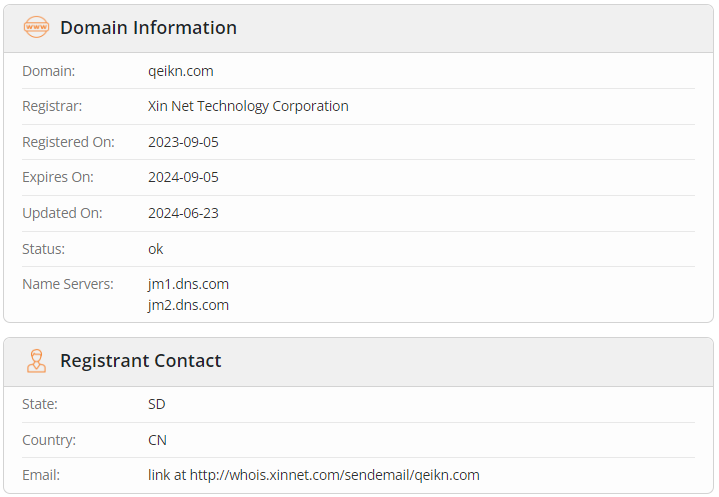

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”aeonco.jp.realms-msweb.qeikn.com”

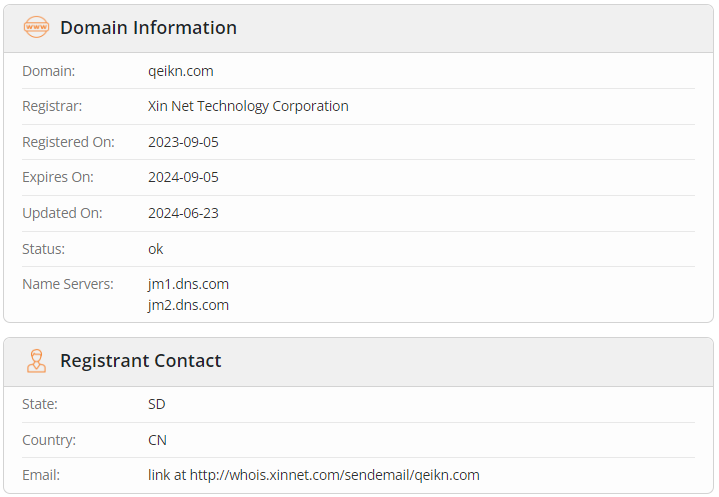

このドメインにまつわる情報を『Whois』さんと『Grupo』さんで取得してみます。 まずは『Whois』さんで登録情報を。

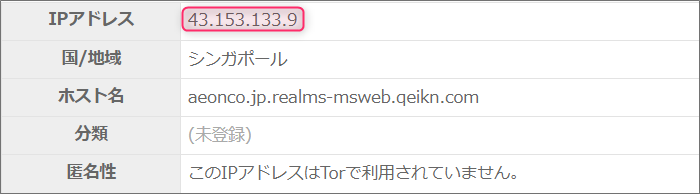

これによるとこのドメインは”State:SD”ですから中国山東省の方がご利用されているようです。 そして次に『Grupo』さんで割当てているIPアドレスの情報を。

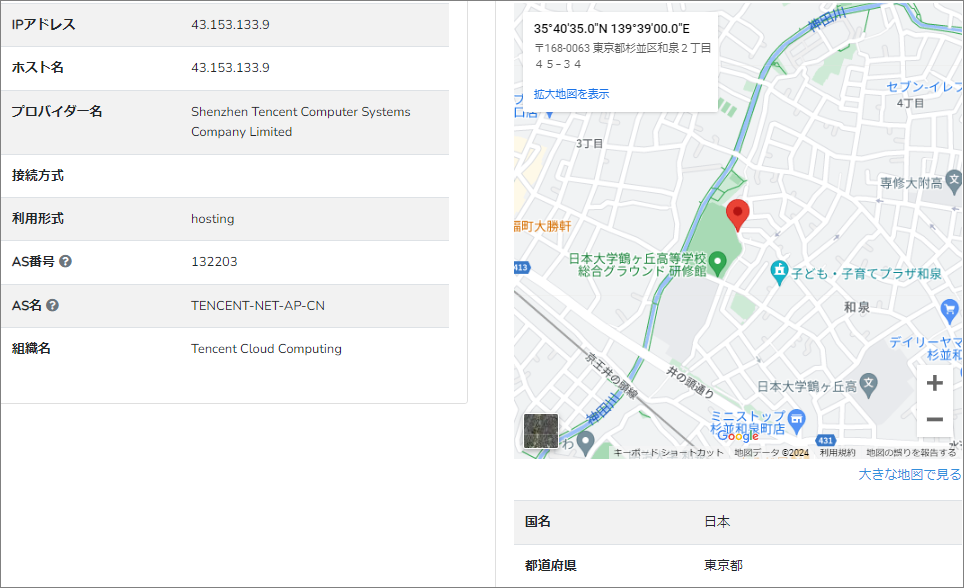

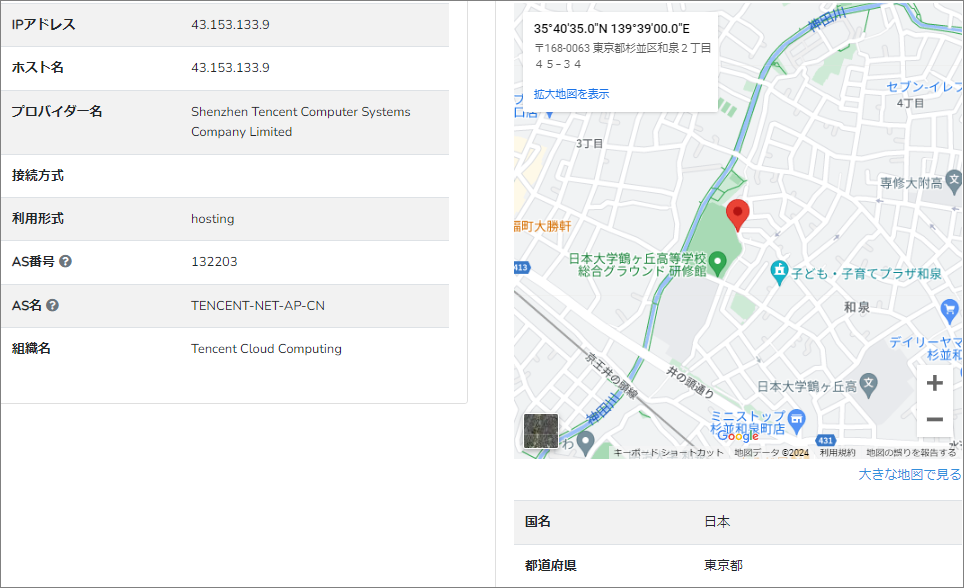

このドメインを割当てているIPアドレスは”43.153.133.9”

あれ?このIPアドレスって1つ前に書いたアメエクの詐欺メールにあったのと同じだ!

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみても同じ地図が表示されました。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) コイツ立て続けにアメエクとイオンカードの詐欺メール配信してるんだ。

怪しからん輩だ!

まとめ 見直してみると、詐欺サイトのドメインの持ち主も1つ前に書いたアメエクの詐欺メールと

同じ中国の山東省の方でした。

恐らくこの輩はたくさんオン詐欺メールに加担していることでしょうね。

危険を冒してまで詐欺サイトの確認するのはおかしなウイルスにひっ掛かりそうなので

止めておきます。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|