『詐欺メール』『【自動メール配信】三井住友信託銀行で不正ログインを検知』と、来た件

| 三井住友信託銀行を騙る | ||

| ※ご注意ください! このブログエントリーは、フィッシング詐欺メールの注意喚起拡散を目的とし 悪意を持ったメールを発見次第できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! また、気が付かずにログインしてしまった場合は、まず落ち着いてできる限り早く パスワードの変更やクレジットカードの利用停止を行ってください。 | ||

★フィッシング詐欺解体新書★ | ||

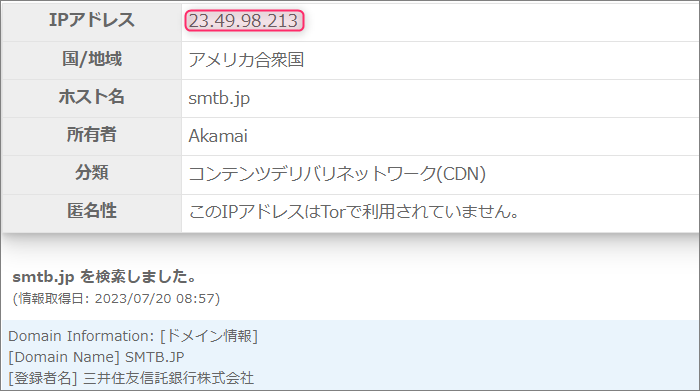

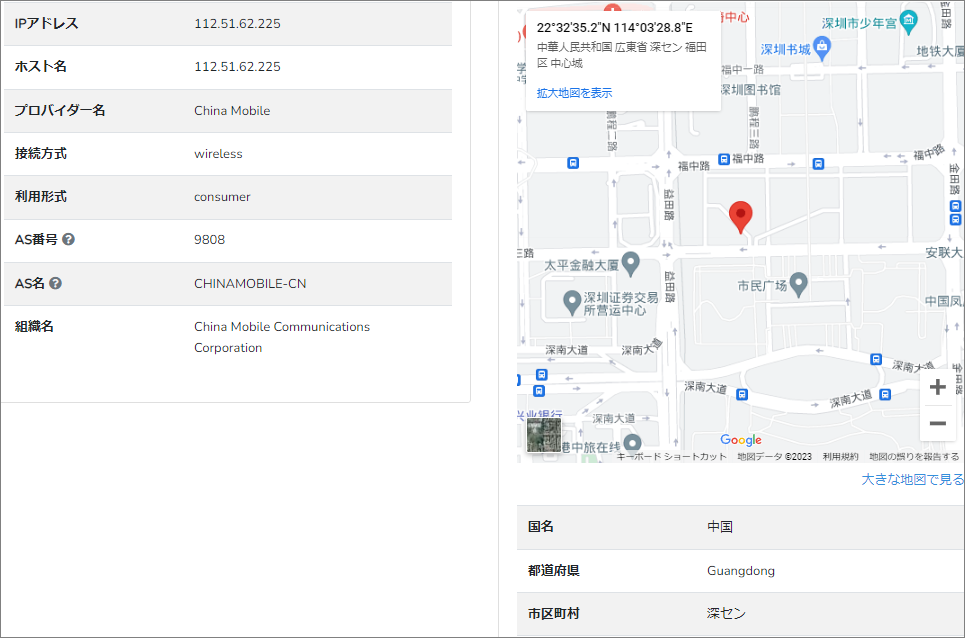

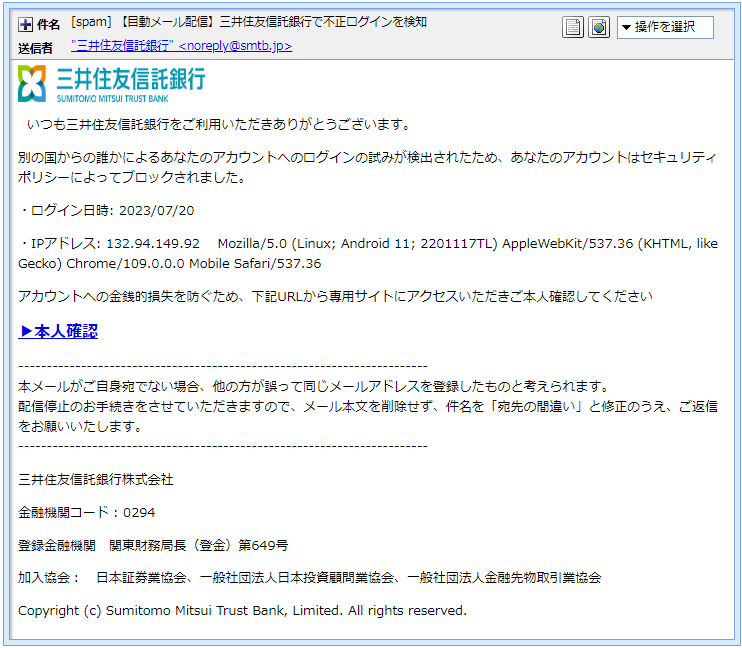

アカウント無いのに?『いつも三井住友信託銀行をご利用いただきありがとうございます』から始まるメールが届きました。 礼を言われても私にはそんな筋合いはありません。 ってことで、誰が何と言おうともこのメールは悪意を持って私のところに届けられた詐欺メールです。 では、このメールを解体し詳しく見ていきましょう! 件名は『[spam] 【自動メール配信】三井住友信託銀行で不正ログインを検知』 差出人は ”smtb.jp”は『三井住友信託銀行』さんの公式なドメインですが、もう確実に偽装されている 利用したプロバイダーは『China Mobile』では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

この”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。 ※特定電子メール法違反 では、メールアドレスにあったドメイン”smtb.jp”が差出人本人のものなのかどうかを これがドメイン”23.49.98.213”の登録情報です。 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む 送信に利用されたのは、『China Mobile』と言う世界最大の契約者数を誇る中国の通信事業者。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを 代表地点としてピンが立てられたのは、『中国 広東省 深セン 』付近です。 詐欺サイトは無防備に放置では引き続き本文。

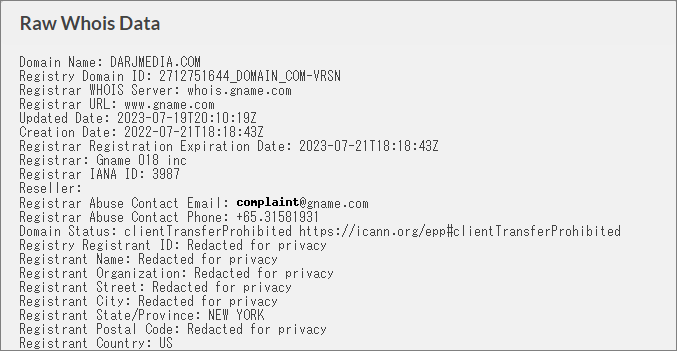

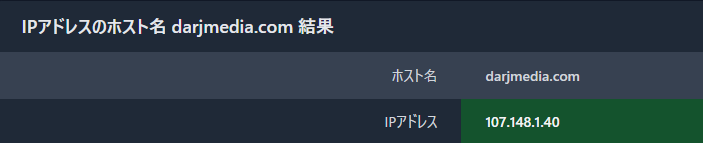

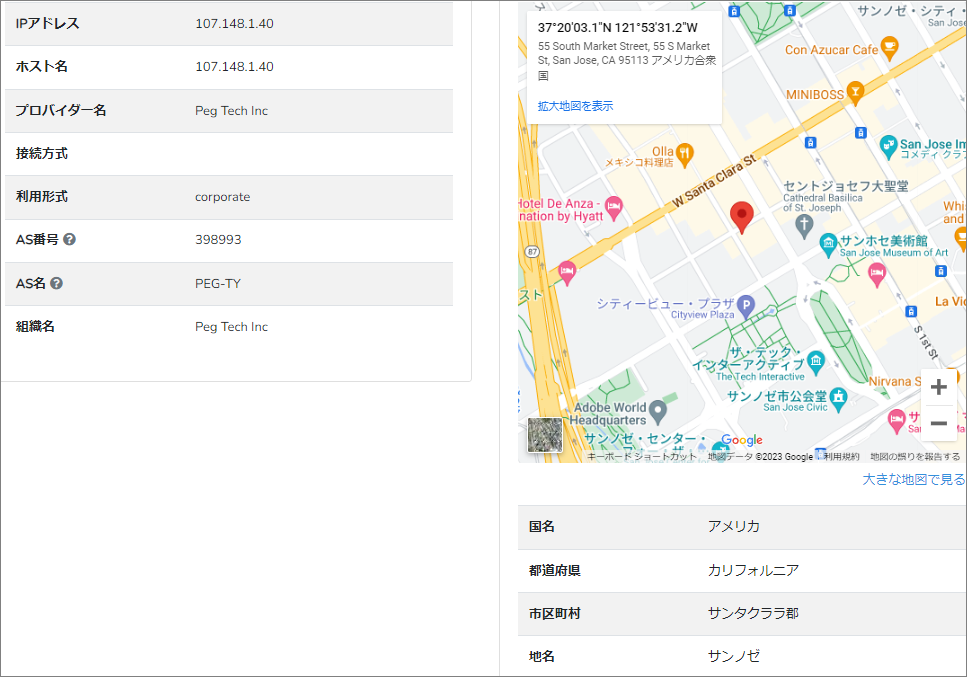

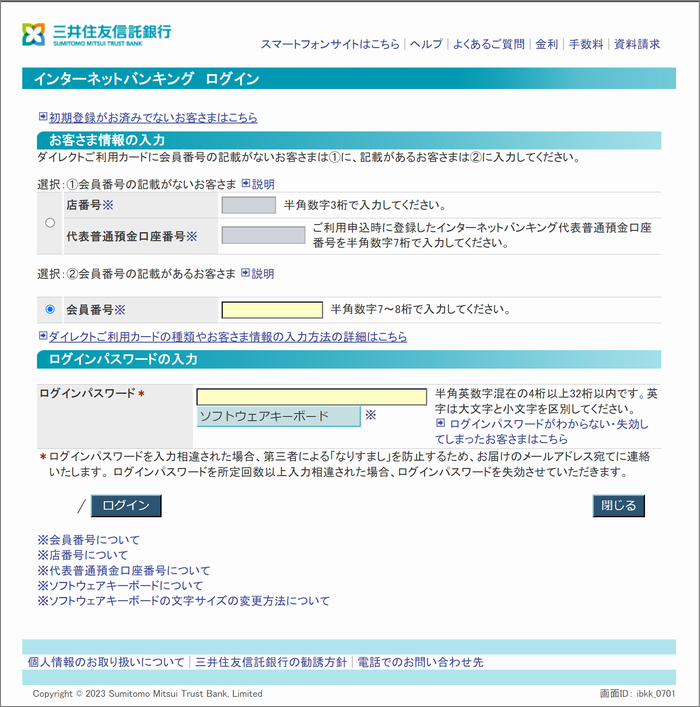

このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。 おやおや、未評価と来ましたか。 このURLで使われているドメインは”darjmedia.com”と三井住友信託銀行には全く関連性の無いもの。 このドメインにまつわる情報を取得してみます。 このドメインを割当てているIPアドレスは”107.148.1.40” 利用されているプロバイダーは、潜在的に詐欺リスクが高い ISPとされている『PEG TECH INC』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で トレンドマイクロの『サイトセーフティーセンター』での危険度評価からすると、リンク先の 案の定どこからもブロックされることなくあっさりと開いたのがこのページ。 本物そっくりのログインページが開きました。 まとめこのような危険ページが放置されていることはとても危険なので、大至急ブロックされることを 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |