私、こちらのカード持ち合わせていませんが… 私が持っていないカード会社からありもしないアカウントの再確認を促すこのようなメールが

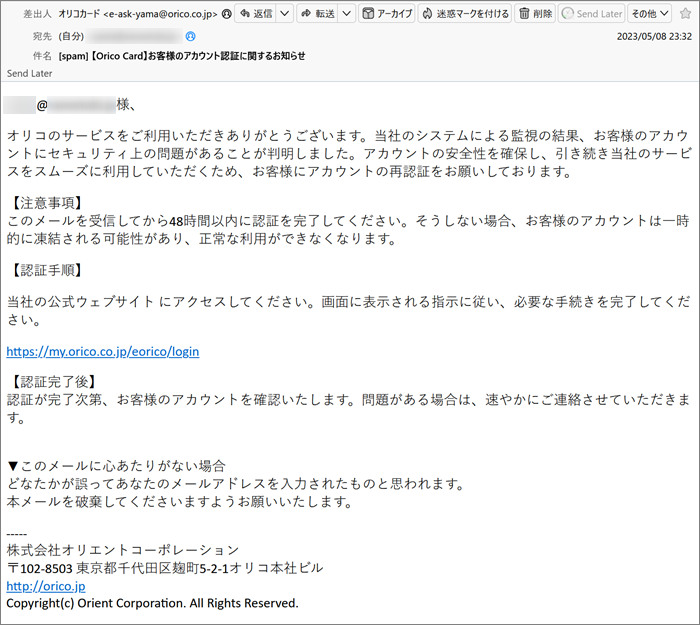

届きましたのでご紹介させていただきます。 そのメールがこちらです。

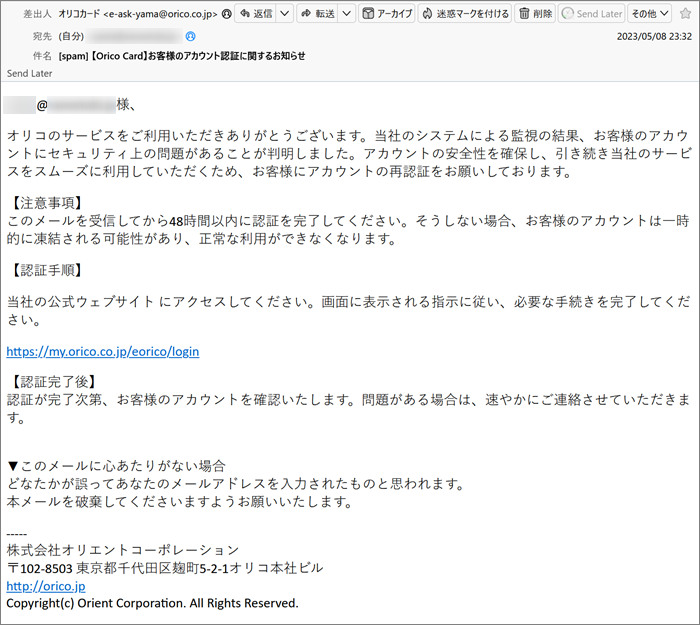

このメールを受信してから48時間以内に再認証しろと書かれていますね。

どこかで入手したメールアドレスリストを使い数打てば当たる的にそのリストにあるメールアドレスに

一斉にこのメールを送り付けてきたものと思われます。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【Orico Card】お客様のアカウント認証に関するお知らせ」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「オリコカード <e-ask-yama@orico.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ”orico.co.jp”は確かに「オリコカード」のドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

フィールド検証 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「e-ask-yama@orico.co.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「d41494489e25db5eea2cd2e92b2a3343@118.194.237.231」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from 10-40-0-194.localdomain (unknown [118.194.237.231])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。

”.localdomain”とあるので差出人は、レンタルサーバー等ではなく

自身のデバイス内にあるメールサーバーを利用してこのメールを

送信しているものと思われます。 | この差出人は、あくまで自分のドメインは”orico.co.jp”と言い張るようですね。

ならばその鼻っ柱をへし折ってやりましょうか! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

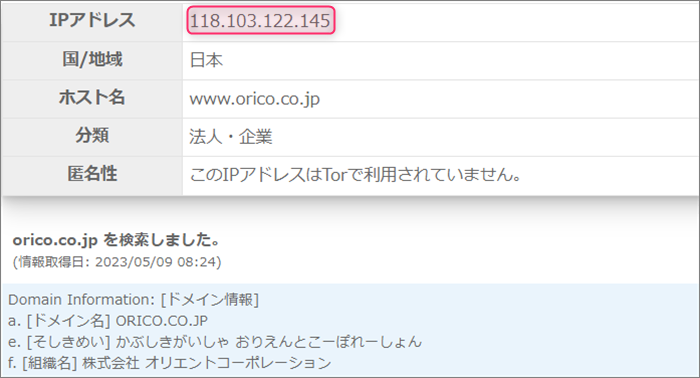

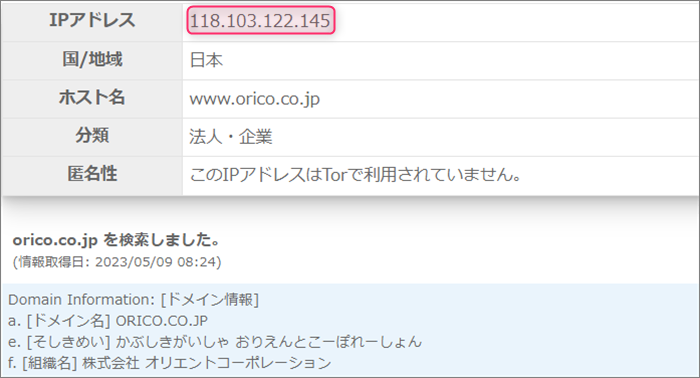

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”orico.co.jp”について調べてみます。

(IPアドレスが取得しやすいように”www.”を追加して検索しています)

このドメインはちゃんと「株式会社 オリエントコーポレーション」さんがお持ちの物です。

そして”118.103.122.145”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”118.194.237.231”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

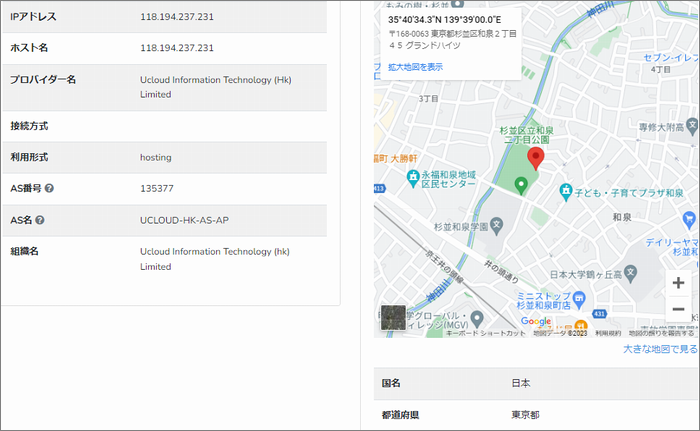

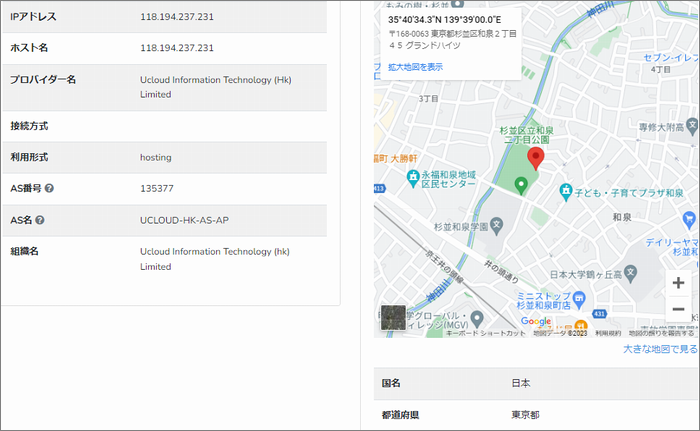

”Received”のIPアドレス”118.194.237.231”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、フィッシング詐欺メールの国内一大生産地の東京都杉並区和泉付近。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

リンク偽装 では引き続き本文。 | ***@***.***様、 オリコのサービスをご利用いただきありがとうございます。当社のシステムによる監視の結果、お客様のアカウントにセキュリティ上の問題があることが判明しました。アカウントの安全性を確保し、引き続き当社のサービスをスムーズに利用していただくため、お客様にアカウントの再認証をお願いしております。 【注意事項】

このメールを受信してから48時間以内に認証を完了してください。そうしない場合、お客様のアカウントは一時的に凍結される可能性があり、正常な利用ができなくなります。 【認証手順】 当社の公式ウェブサイト にアクセスしてください。画面に表示される指示に従い、必要な手続きを完了してください。 https://my.orico.co.jp/eorico/login 【認証完了後】

認証が完了次第、お客様のアカウントを確認いたします。問題がある場合は、速やかにご連絡させていただきます。 ▼このメールに心あたりがない場合

どなたかが誤ってあなたのメールアドレスを入力されたものと思われます。

本メールを破棄してくださいますようお願いいたします。 | 冒頭の宛名が私のメールアドレスになっていますね。

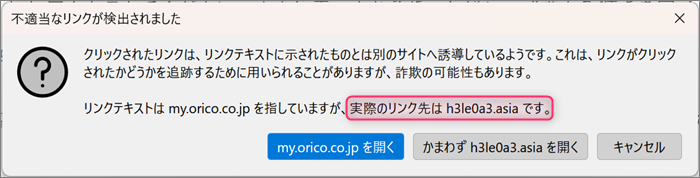

これは詐欺メールの1つの特徴で、これは差出人が私の情報をこれしか知らないことを表しています。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

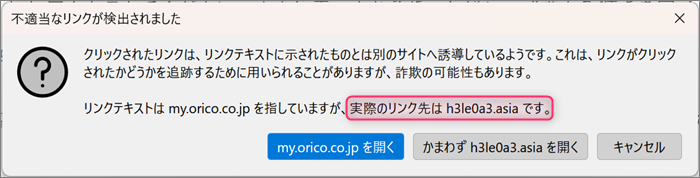

そのリンクは、本文内に直書きれています。

そのURLには”orico.co.jp”と、オリコカードさんの正規ドメインが使われていますので危うく

信じてしまいそうですが、これは真っ赤なウソ。

リンクをクリックしてみるとThunderbirdがこのようなメッセージを発してきました。

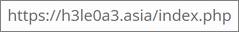

やはりこのリンクは偽装されているようで、実際のリンク先URLがこちらです。

でもURLには更にからくりがあり、接続してみるとリダイレクト(自動転送)されこれとは別のサイトに

飛ばされました。

無料ドメインをいくつ借りてるの?(汗) そのサイトのURLとトレンドマイクロの「サイトセーフティーセンター」での危険度評価がこちらです。

えっ、まさかの安全宣言?

これは見逃すことは到底できません。 おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

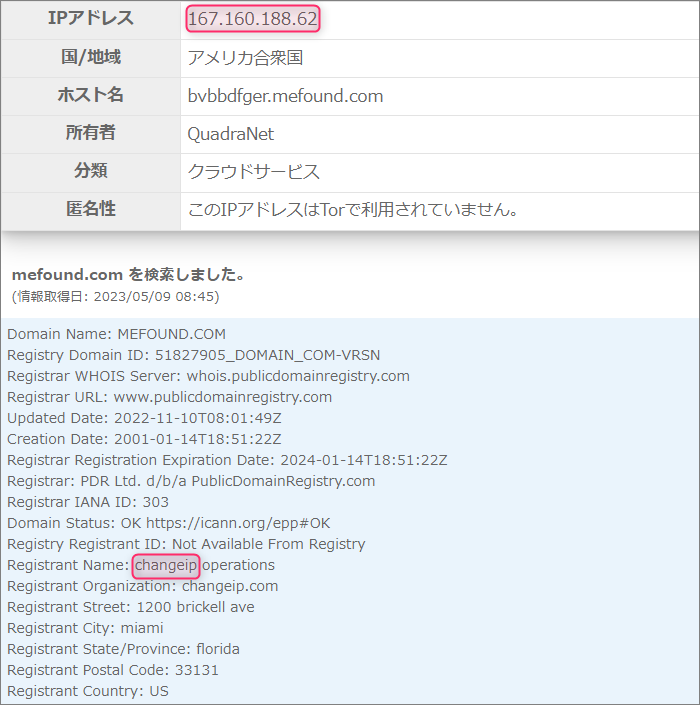

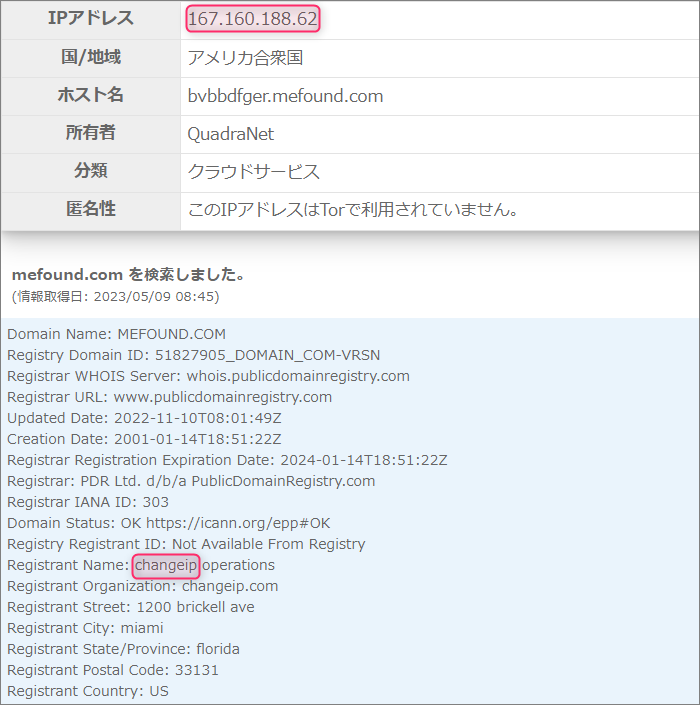

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”bvbbdfger.mefound.com”とオリコさんとは

全く関連性の無いドメインのURLです。

このドメインにまつわる情報を取得してみます。

このドメインの持ち主は、無料でドメインを貸し出すダイナミックDNSで有名な「ChangeIP」

この詐欺サイト運営者は、姑息にも無料で借りたドメインを使い詐欺サイトを運営しているようですね。 このドメインを割当てているIPアドレスは”167.160.188.62”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

代表地点としてピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの「サイトセーフティーセンター」での危険度評価からするとリンク先の詐欺サイトは

どこからもブロックされることなく無防備に放置されていると思われます。

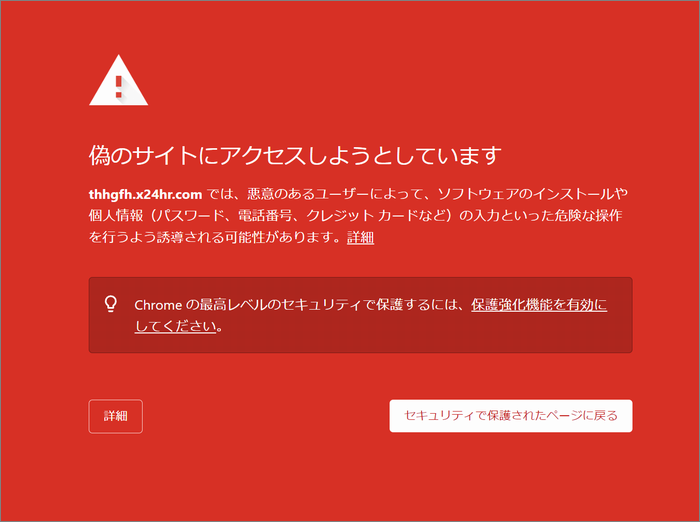

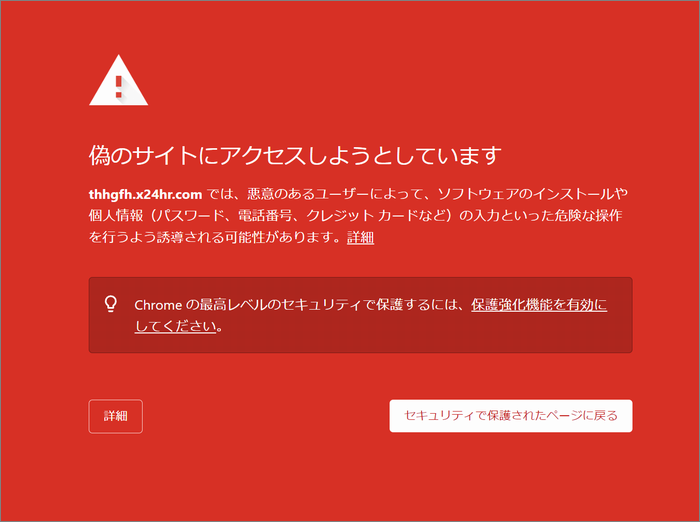

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 すると、Chromeがこのようなメッセージで警告してきました。

どうやらGoogleでは既に危険なサイトとして認識されているようですね。

良く見るとリンク先のURLのドメインがまた”thhgfh.x24hr.com”なんてのに変化していますね。

犯人は、手の込んだことをしているようで、どうやらリダイレクトされるたびに複数作られた別の

ドメインのサイトに飛ばされるようです。

調べてみるとこのドメインも先程と同じ「ChangeIP」の無料ドメインでした。

更にもう一度メールのリンクをたどると今度は”qwefdfxv.onedumb.com”なんてドメインの

サイトに対する警告が開きました。

もちろんこちらも同様に「ChangeIP」さんのドメインとなっていました。 構わず先に進んでみます。

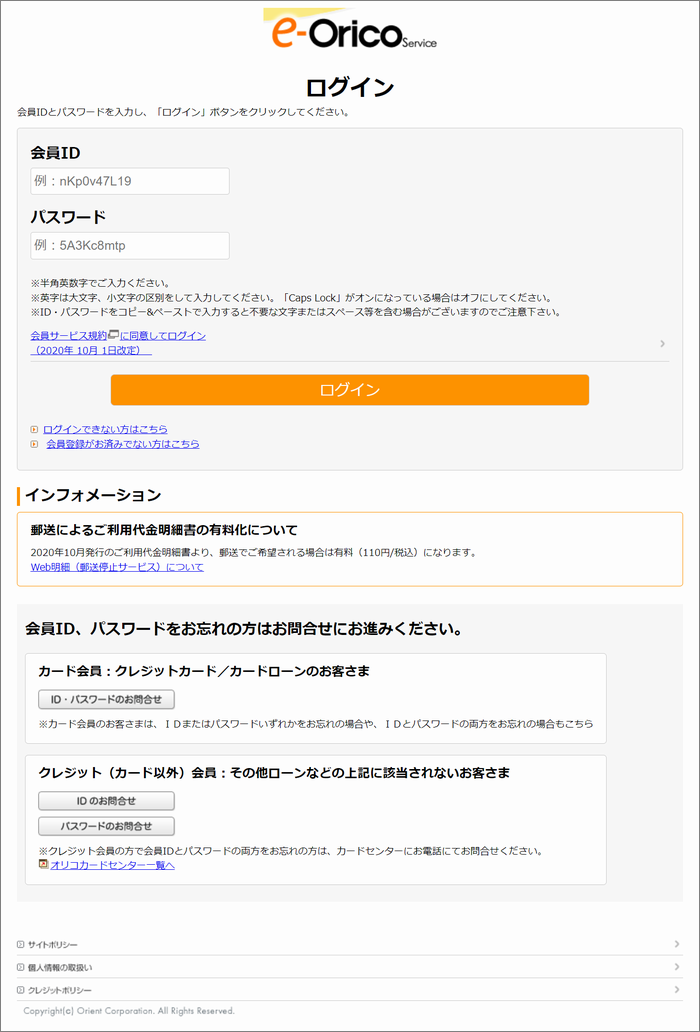

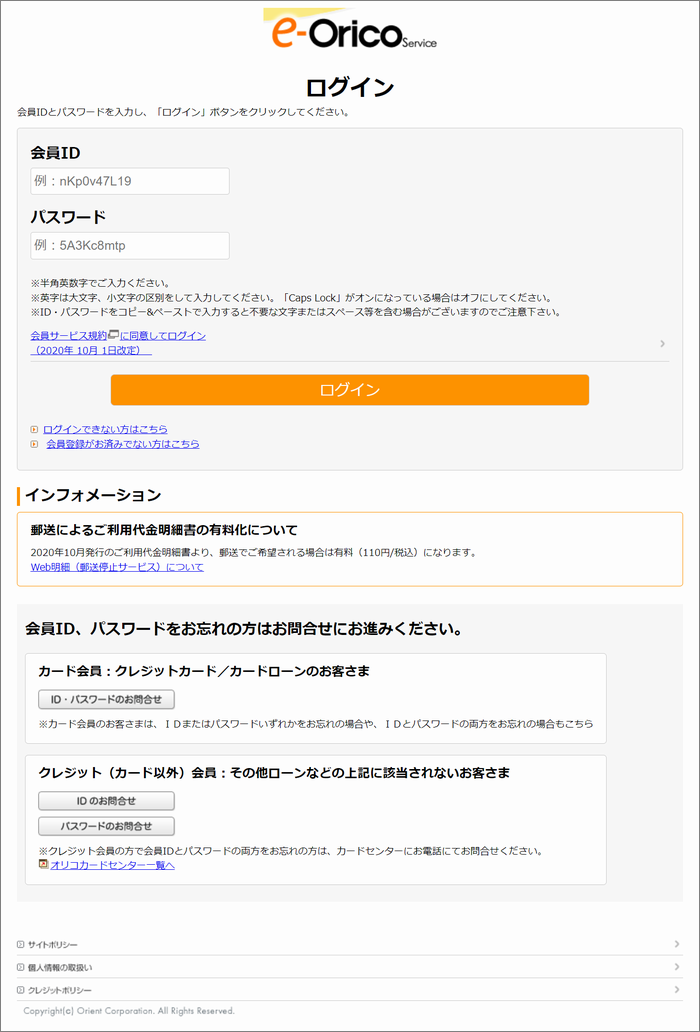

するとこのようなログイン画面が開きました。

残念ながら私はアカウントが無いので先に進むことはできません…(;^_^A

まとめ 差出人のメールアドレスが本物のオリコさんの物だとつい信じてしまいそうですが、焦らずしっかり

リンク先のURLを確認してください。

詐欺メールの場合、リンク先のURLのドメインは、絶対本物のドメインは使われていませんから。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |