東京電力のアドレスで厚生労働省から差押えの通知が 突然厚生労働省を名乗るこのようなメールが届きました。

どうやら国民健康保険料が未納になっているとのことで期限までに支払いを終えないと財産の

差押えが行われる旨が記載されています。

今朝届いたこのメールに書かれている支払いの期限日は、何と今日!…(;’∀’)

って、ちょっと待って。

どうして厚生労働省が私のメールアドレス知ってんの?おかしいんじゃないの?

だいたいサラリーマンの私の健康保険料なんてのは、会社が給料から天引きするもんじゃない。

それじゃ会社にも問題があることになりますよね?

そんなのウソウソ!!

元より厚生労働省がこのような督促をメールなんかでは絶対に行いません! では、このメールを解体し詳しく見ていきましょう!

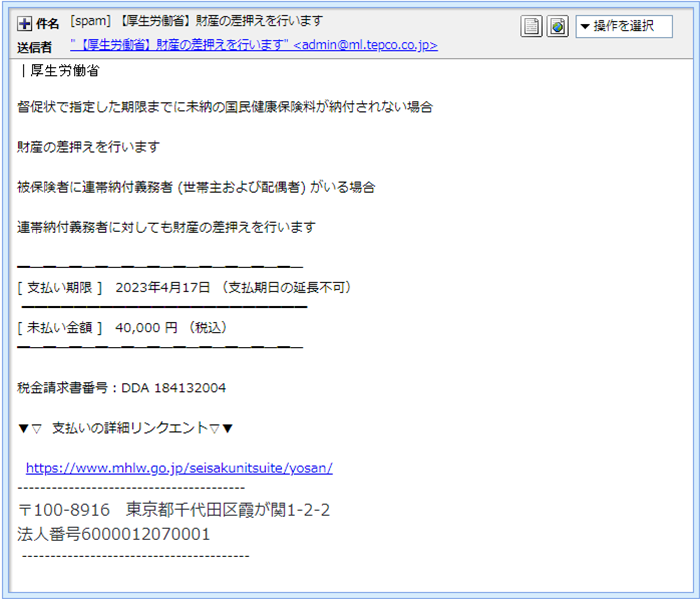

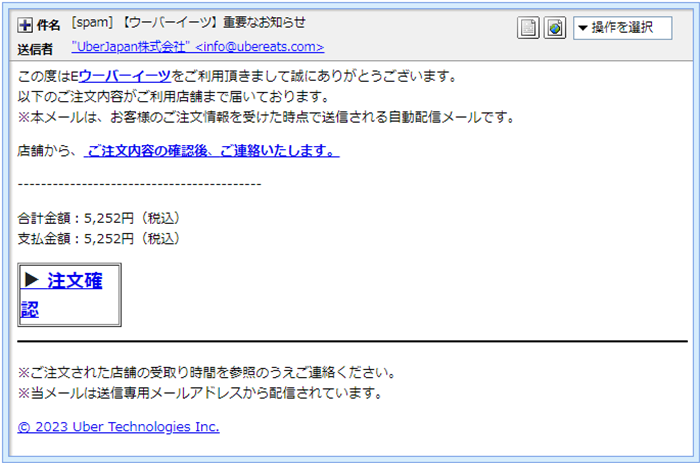

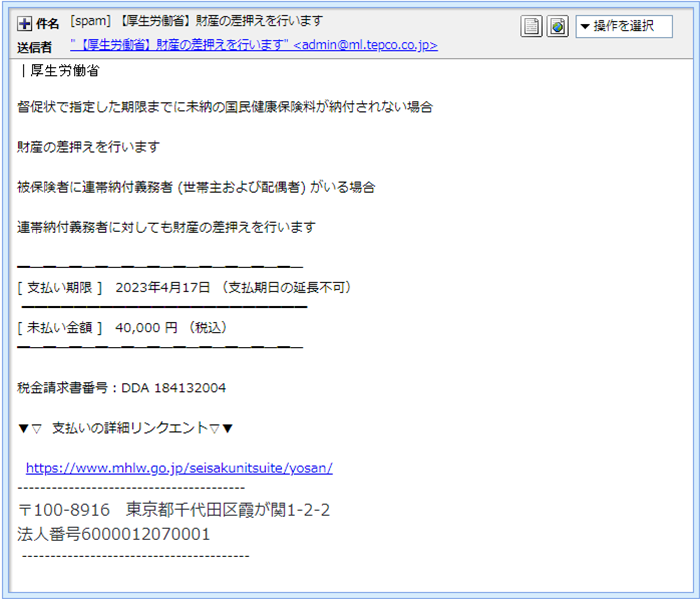

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【厚生労働省】財産の差押えを行います」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”【厚生労働省】財産の差押えを行います” <admin@ml.tepco.co.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 なになに”tepco.co.jp”ってドメイン、確か「東京電力」さんのドメインですよね。

それなのにどうして厚生労働省からのメールのアドレスがこうなっているの?

国の行政機関が使うドメインは”go.jp”と国から決められていますから、厚生労働省がわざわざ東京電力の

メールアドレスを使うはずがありません。

差出人の宝刀のメールアドレスは? では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

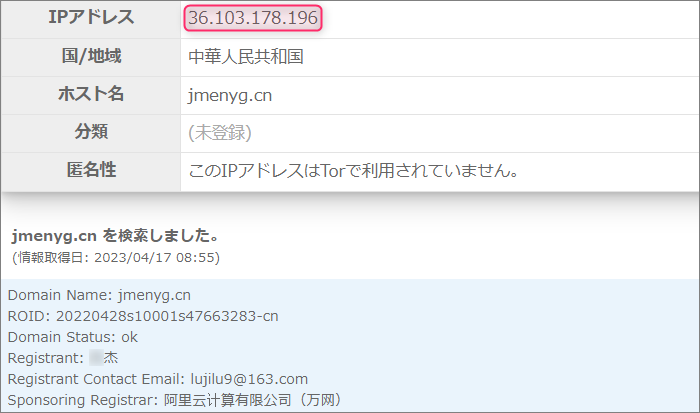

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「admin@jmenyg.cn」 あらあら、今度は”.cn”ですか…

これって中国の国別ドメインですよ!

”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、厚生労働省が中国のドメインって

考えられますか? | | Message-ID:「20230417051539634046@jmenyg.cn」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mail.jmenyg.cn (unknown [36.103.178.196])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | もうこのフィールドに”tepco.co.jp”は全く記載が無いので明らかにアドレスを偽装しています。

これは特定電子メール法違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

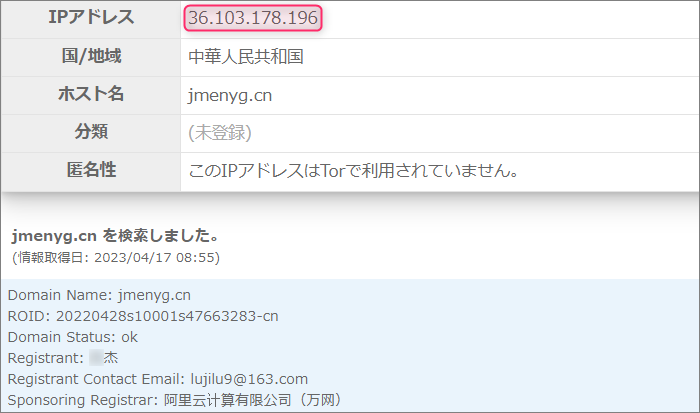

・法人の場合、行為者を罰する では、フィールドにあった怪しげな中国ドメイン”jmenyg.cn”について調べてみます。

”36.103.178.196”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスと全く同じですよね。

と言うことは、この差出人の本当のメールアドレスに使われているドメインは”tepco.co.jp”ではなく

”jmenyg.cn”と言うことになります。

このドメインの持ち主は、私には読むことのできない漢字2文字の氏名の方で、そのドメインの管理は

中国の「阿里云计算有限公司(アリババ)」に委託されているようです。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

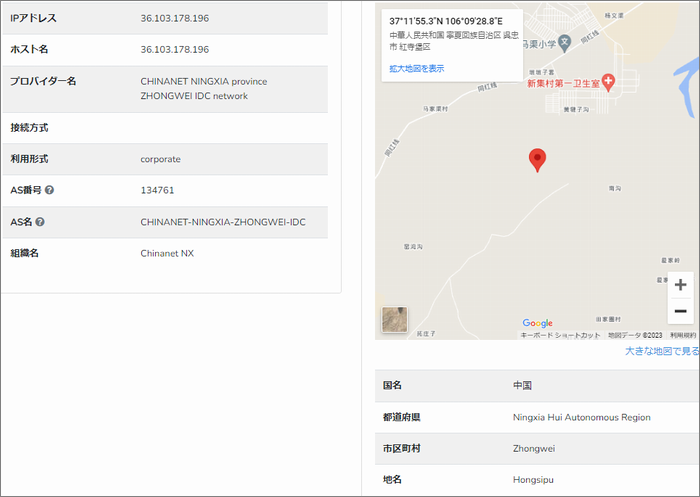

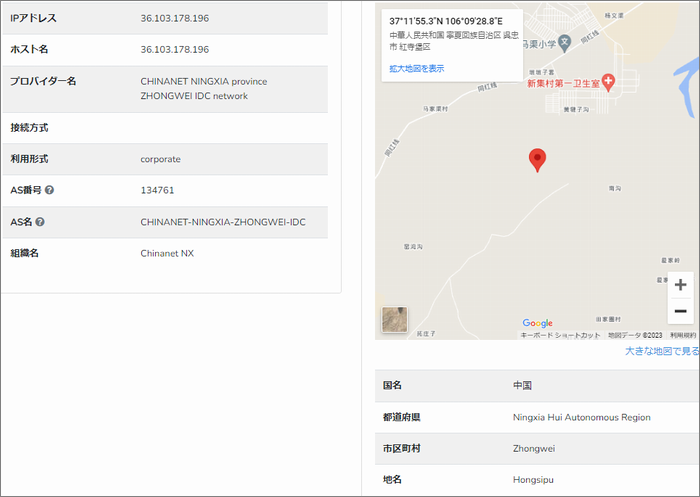

”Received”のIPアドレス””は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、中国 寧夏回族自治区(ねいか-かいぞく-じちく)付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

今朝のメールで支払期限が今日… では引き続き本文。 | |厚生労働省 督促状で指定した期限までに未納の国民健康保険料が納付されない場合 財産の差押えを行います 被保険者に連帯納付義務者 (世帯主および配偶者) がいる場合 連帯納付義務者に対しても財産の差押えを行います ━─━─━─━─━─━─━─━─━─━─━─

[ 支払い期限 ] 2023年4月17日 (支払期日の延長不可)

━━━━━━━━━━━━━━━━━━━━━━

[ 未払い金額 ] 40,000 円 (税込)

━─━─━─━─━─━─━─━─━─━─━─ 税金請求書番号:DDA 184132004 ▼▽ 支払いの詳細リンクエント▽▼ h**ps://www.mhlw.go.jp/seisakunitsuite/yosan/ | このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文内に直書きされていています。

そのドメインは国の行政機関のみに与えられた”go.jp”となっていますが、当然これは偽装。

本当のリンク先のURLとトレンドマイクロの「サイトセーフティーセンター」での危険度評価がこちらです。

おや?まだ認知されておらず「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

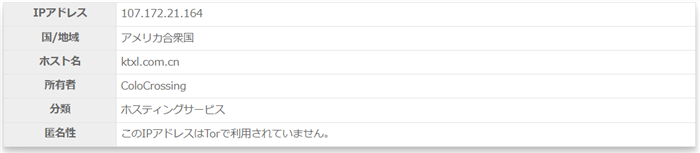

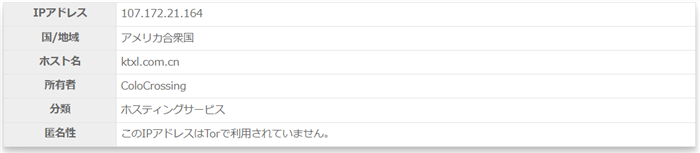

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”ktxl.com.cn”

このドメインにまつわる情報を取得してみます。

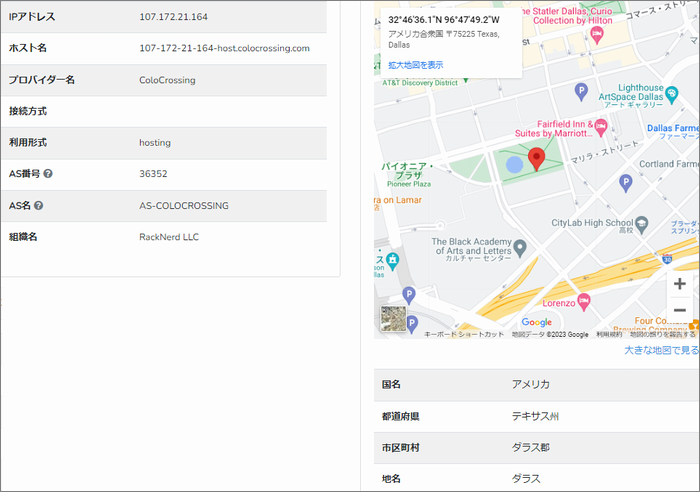

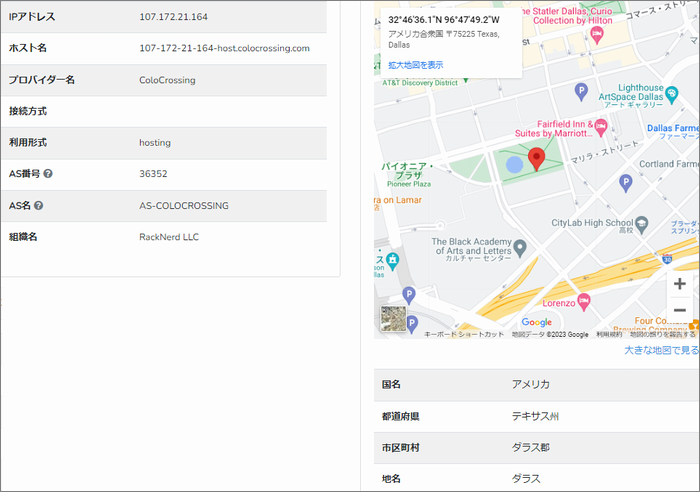

申請登録者は、”jmenyg.cn”と全く同じ人物。 そしてこのドメインを割当てているIPアドレスは”107.172.21.164”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

今度代表地点としてピンが立てられのは、アメリカテキサス州ダラス付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。

見出しの漢字に違和感 トレンドマイクロの「サイトセーフティーセンター」での危険度評価からすると、リンク先の詐欺サイトは

どこからもブロックされることなく無防備に放置されているものと思われます。

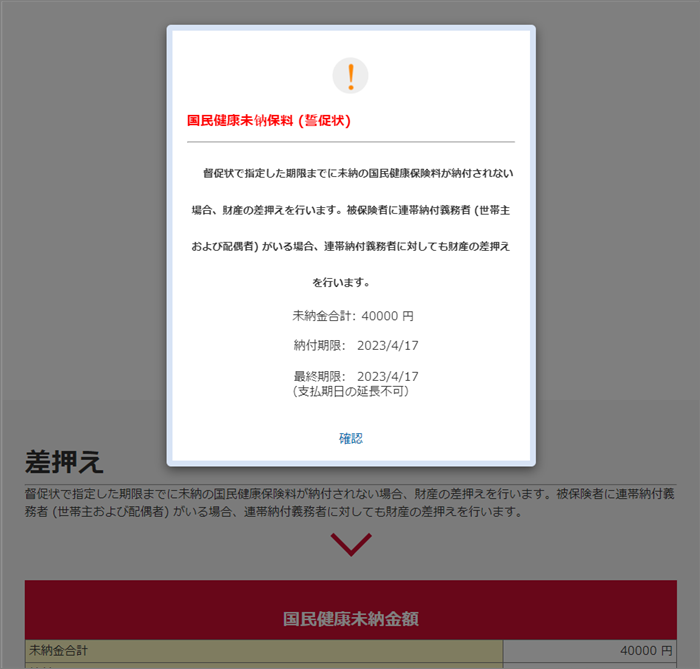

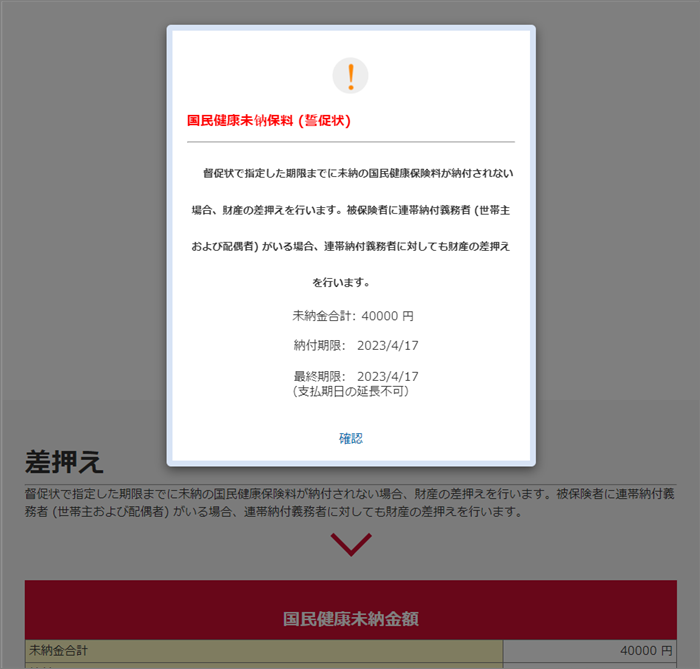

そのサイトへ安全な方法で訪れてみました。

ビックリマークの付いたこのようなページが開きました。

「国民健康未納保険(督促状)」らしき漢字が書かれていますね。

「国民健康未納保険」って違和感のある言葉遣いです。

なんか漢字に違和感があるので拡大してみると…

「健」「納」「督」がおかしいような…

特に「納」なんてのは当用漢字にはなさそうです。

やはりこの詐欺の犯人は中国人のようですね…。 「確認」と書かれているリンクを押してみます。

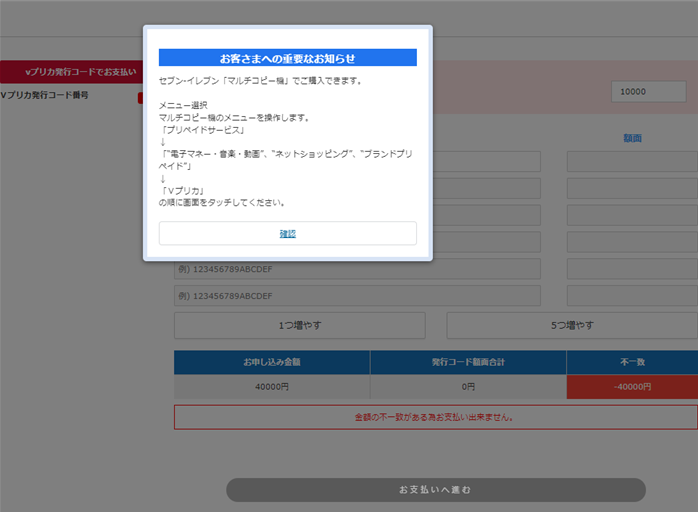

するとこのような支払いページが表示されました。

なにこれ?電子マネーでしか払えないじゃないですか! 下の方に「次へ」と書かれたボタンがあったので押してみます。

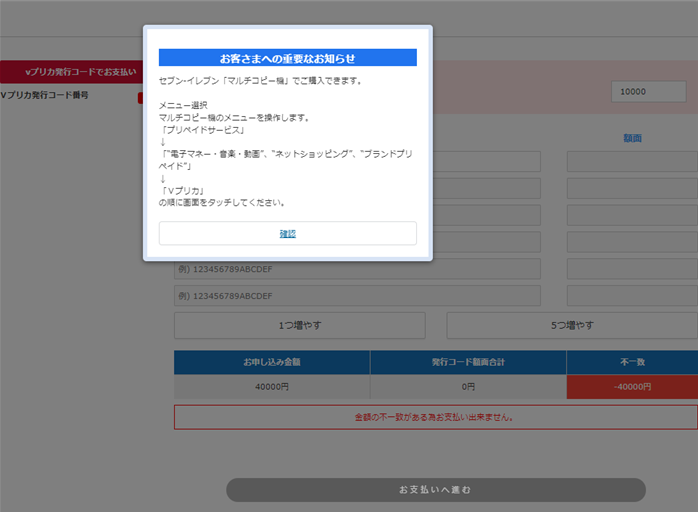

するとセブンイレブンの「マルチコピー機」での支払いが指定されました。

「確認」と書かれているリンクを押してみます。 すると以下のようにVプリカ発行コード番号を記入する画面が表示されました。

セブンイレブンの「マルチコピー機」でVプリカのコード番号を購入させ、その番号をここに入力させ

それを現金化する。

今回の詐欺は、このような手口で行われるのですね。

まとめ このようなメールは、差出人のメールアドレスとリンク先URLのドメインで簡単に見破ることができます。

国の行政機関が使うドメインは、いついかなる時も”go.jp”であることを覚えておきましょう! 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |