楽天?それともアメエク? いつもご覧いただきありがとうございます!

このページのURLを見ていただくとわかる通りこのようになっています。 『詐欺メール』「【重要】楽天銀行:口座情報更新のお願い」と、来た件

と言う訳で今回のブログは、詐欺メール(スパムメール)カテゴリーでおける1,500本目の

エントリーと言うことになります。

カウントダウンが始まってから本業が忙しく更新頻度が少なくなって少々足踏みをして

しまいましたが、何とかたどり着くことができました。

このような内容なので単純に喜ばしいことではありませんが、これもこのサイトを見てくださる

皆様のおかげと小声で感謝申し上げさせていただきます。

また、これからも気力が持つ限り2,000エントリー、3,000エントリーと頑張って淡々とつづって

まいりますので、今後ともよろしくお願いいたします。

さて、私事はその辺にしておきまして本日の本題に移っていこうと思います。

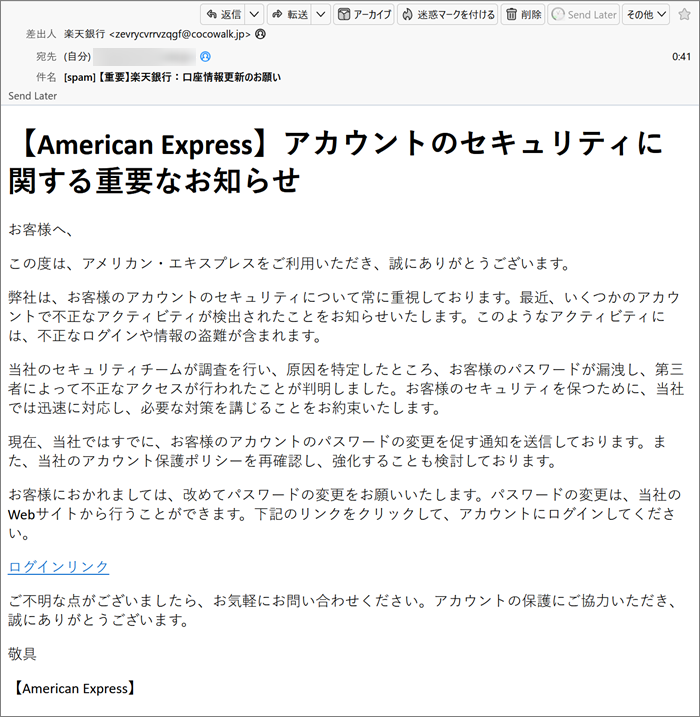

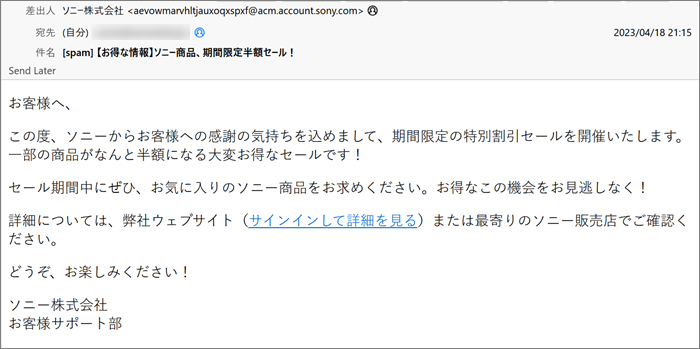

今回ご紹介したいのはこのメールです。

なぜこのメールを取り上げたかお分かりになりますよね?

そうです、このメールは楽天銀行を名乗っておきながらのアメリカン・エキスプレスに関する内容なのです。

何をどうするとこうなってしまうのか私には全く判断付きません(;^_^A 淡々と書かれているのは、アメリカン・エキスプレスのアカウントで使用しているパスワードが漏洩し

第三者不正利用が発生したのでリンクに行きパスワードの変更するように促しています。 では、この不可解なメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【重要】楽天銀行:口座情報更新のお願い」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

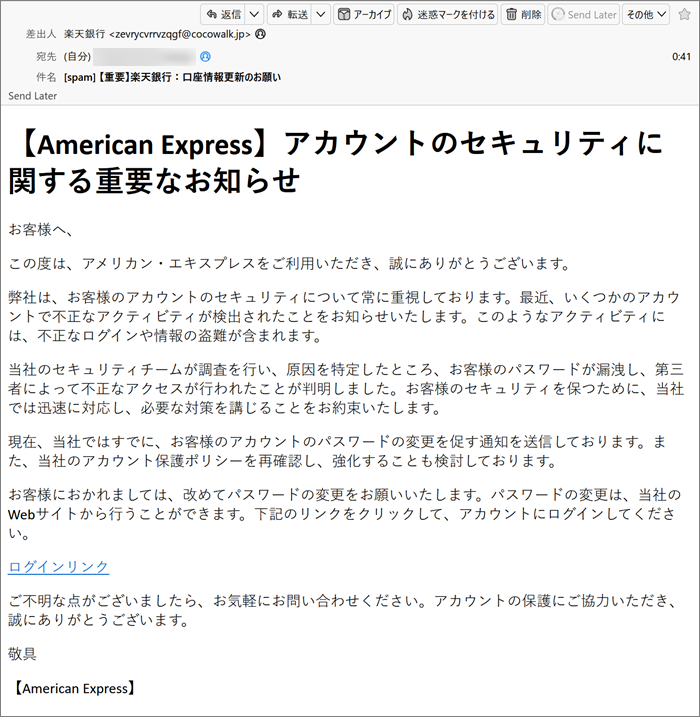

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「楽天銀行 <zevrycvrrvzqgf@cocowalk.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「楽天銀行」だろうが「アメリカン・エキスプレス」だろうがどっちでも構いませんが

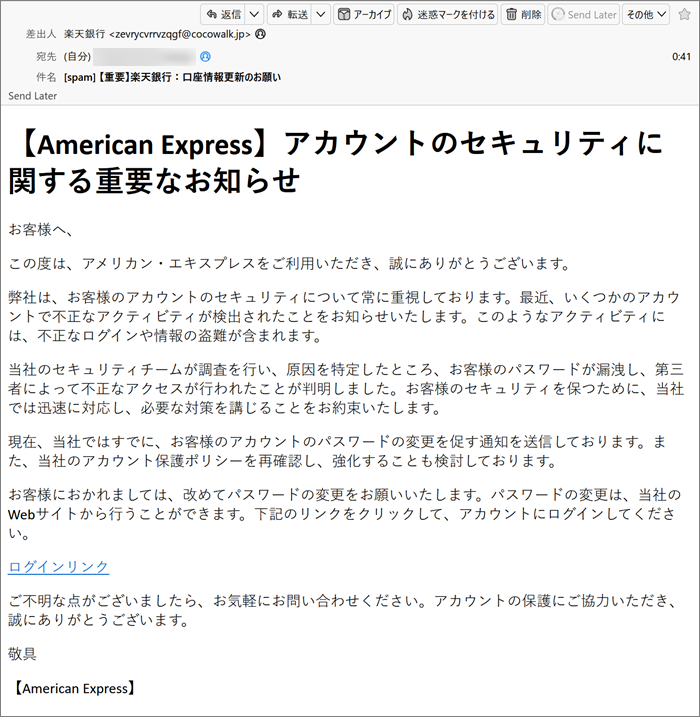

“cocowalk.jp“なんてドメインはどちらの企業の物でもありません。

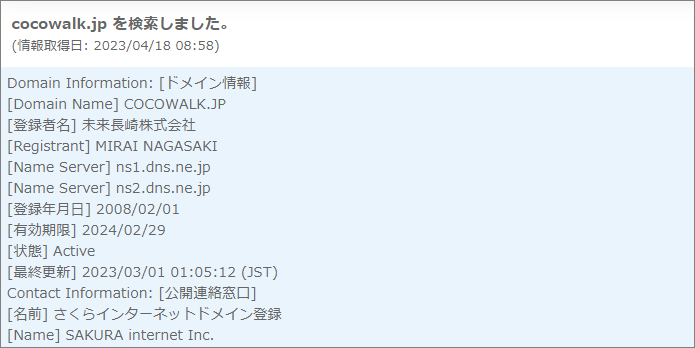

せっかく騙すならせめてどちらかのドメインを使って欲しかったですね…(;^_^A 因みにこのドメインは、「未来長崎株式会社」と言う企業のもので、さくらインターネットが管理

しているようです。

もちろん、この差出人はメールアドレスを偽装していると思われるのでこの企業さんは

今回のメールには全く関係ないと思われます。

その辺りは次の項で探っていくことにします。

自ら構築したメールサーバーを利用 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「zevrycvrrvzqgf@cocowalk.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「4359bc4409e1cd3d5c12120ee4a10baf@140.227.71.247」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from oyjn3wfe.localdomain (unknown [140.227.71.247])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。

ここには”.localdomain”とあるので恐らく差出人は自ら構築したメールサーバーを

利用してこのメールを配信してきているものと思われます。 | 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”cocowalk.jp”を割り当てているIPアドレスについて

調べてみます。

”150.95.184.104”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”140.227.71.247”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

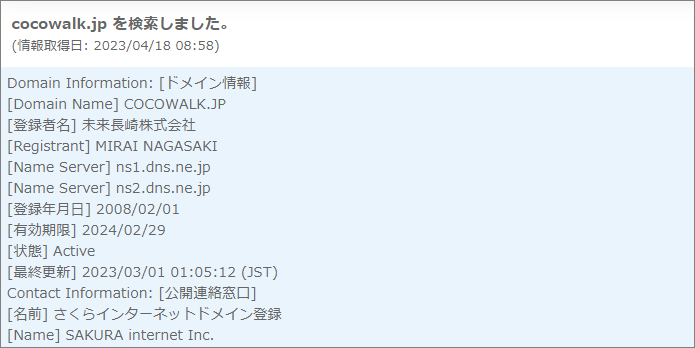

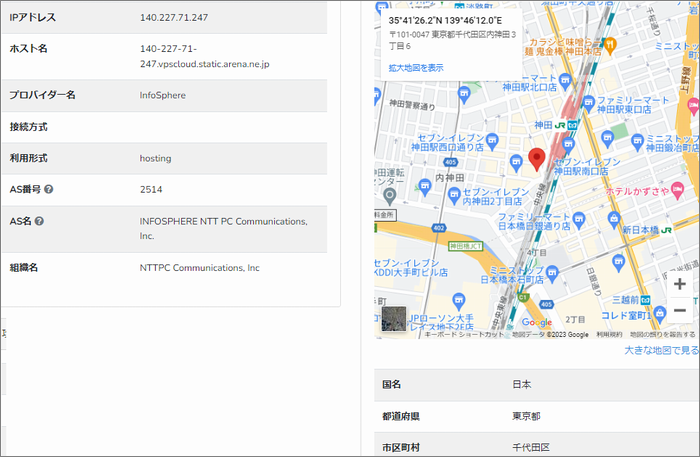

”Received”のIPアドレス”140.227.71.247”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその回線情報と割り当て地を確認してみます。

利用されたプロバイダーは、国内でも有数の大規模なネットワークを誇るInfoSphere(インフォスフィア) 割り当て地はIPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上で

ご覧ください。

代表地点としてピンが立てられたのは、フィッシング詐欺メールの一大生産地の「JR神田駅」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

まさかの安全宣言 では引き続き本文。 | 【American Express】アカウントのセキュリティに関する重要なお知らせ お客様へ、 この度は、アメリカン・エキスプレスをご利用いただき、誠にありがとうございます。 弊社は、お客様のアカウントのセキュリティについて常に重視しております。最近、いくつかのアカウントで不正なアクティビティが検出されたことをお知らせいたします。このようなアクティビティには、不正なログインや情報の盗難が含まれます。 当社のセキュリティチームが調査を行い、原因を特定したところ、お客様のパスワードが漏洩し、第三者によって不正なアクセスが行われたことが判明しました。お客様のセキュリティを保つために、当社では迅速に対応し、必要な対策を講じることをお約束いたします。 現在、当社ではすでに、お客様のアカウントのパスワードの変更を促す通知を送信しております。また、当社のアカウント保護ポリシーを再確認し、強化することも検討しております。 お客様におかれましては、改めてパスワードの変更をお願いいたします。パスワードの変更は、当社のWebサイトから行うことができます。下記のリンクをクリックして、アカウントにログインしてください。

ログインリンク ご不明な点がございましたら、お気軽にお問い合わせください。アカウントの保護にご協力いただき、誠にありがとうございます。 敬具 【American Express】 | 句読点の使い方や改行位置などケチの付け所は色々ありますが、しょせん詐欺メールなので… このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「ログインリンク」って書かれたところに張られていて、リンク先の

URLとトレンドマイクロの「サイトセーフティーセンター」での危険度評価がこちらです。

おやおや、トレンドマイクロもコロっと騙されてしまったようで、まさかの安全宣言となっています。

これは見逃すことは到底できません。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。

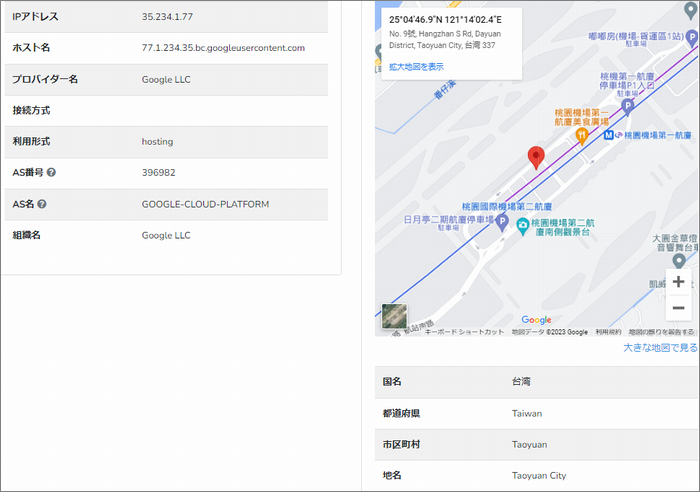

詐欺サイトは「桃園国際空港」付近にあり このURLで使われているドメインは、サブドメインを含め”remarkable-resist.longmusic.com”

このドメインにまつわる情報を取得してみます。

申請登録は、無料でダイナミックドメインを提供していることで知られるアメリカの「ChangeIP」

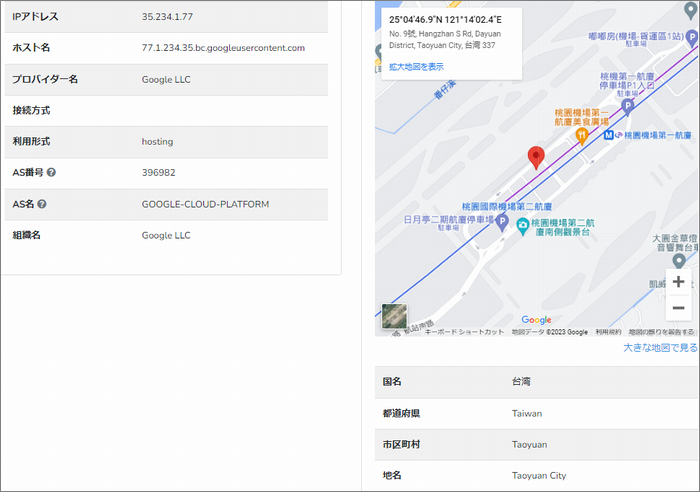

姑息にもこの詐欺犯はタダでドメインを取得してサイトを開いているようです! このドメインを割当てているIPアドレスは”35.234.1.77”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

代表地点としてピンが立てられのは、台湾の「桃園国際空港」付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの「サイトセーフティーセンター」での危険度評価からすると、リンク先詐欺サイトは

どこからもブロックされることなく無防備に放置されていることと思われます。

そんなリンク先の詐欺サイトに危険を承知で安全な方法を使い調査目的で訪れてみました。 結局表示されたのは「アメリカン・エキスプレス」ではなく「楽天」へのログイン画面。

URLが楽天のものではないので詐欺サイトです。

このようなサイトには絶対にログインしてはいけません!

まとめ 意図的なのでしょうか、それとも天然なのでしょうか、件名と内容があまりにもかけ離れた

馬鹿げた詐欺メールでしたね。

そんなことより一時も早く「サイトセーフティーセンター」危険度評価が変わるように祈っています。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |