この宛先ってダレ?? Amazonに成りすますこの件名のメールは、今までにも数回ご紹介していますが、今回はド派手な

ワードサラダがくっついていましたので改めてご紹介することにします。

(ワードサラダについては後半で…)

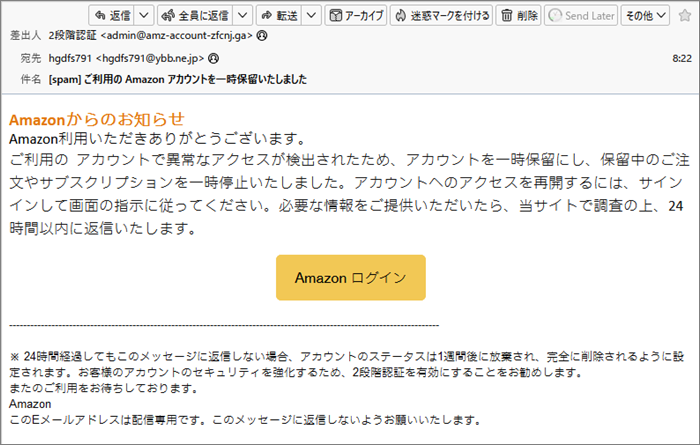

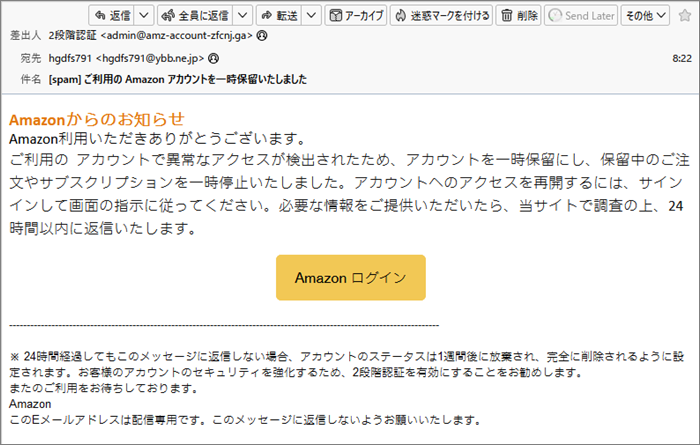

このメール、確かに私の仕事用のメールアドレスに届いたものだけど、よく見ると宛先が私の

アドレスではなく”hgdfs791@ybb.ne.jp”なんて他人のアドレスが記載されています。

これでよく私にの所に届いたなと思うのですが…ところでこれだれ?? メールの内容は、私のAmazonアカウントで異常なログインが検出されたのでアカウントを一時保留に

した旨が書かれており、アカウントを再開させるためにリンクから情報を入力するように促しています。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] ご利用の Amazon アカウントを一時保留いたしました」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「2段階認証 <admin@amz-account-zfcnj.ga>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「2段階認証」だなんておかしな差出人名ですね。(笑) それに「Amazon」さんには、”amazon.co.jp”って社名の入った正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。 因みにこの”.ga”ってドメインは、中央アフリカの大西洋沿岸にある国「ガボン共和国」に

割当てられた国別ドメインです。

偽装はされてないけど… では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「admin@amz-account-zfcnj.ga」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「202212090722415133332@amz-account-zfcnj.ga」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mail.amz-account-zfcnj.ga (unknown [121.37.66.42])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

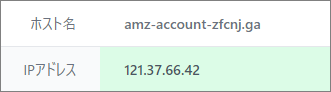

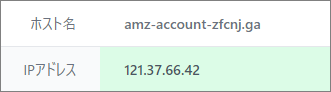

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、メールアドレスにあったドメイン”amz-account-zfcnj.ga”を割当てている

IPアドレスについて調べてみます。

これによると”121.37.66.42”がこのドメインを割当てているIPアドレス。

”Received”のIPアドレスと全く同じですからアドレス偽装はありません。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”121.37.66.42”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、フィッシング詐欺メールの一大生産地の北京にある「天安門広場東側」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

この差出人が利用しているプロバイダーは「Huawei Cloud Service」だということも分かりますよね!

Amazonからのお知らせだそうです では引き続き本文。 Amazonからのお知らせ

Amazon利用いただきありがとうございます。

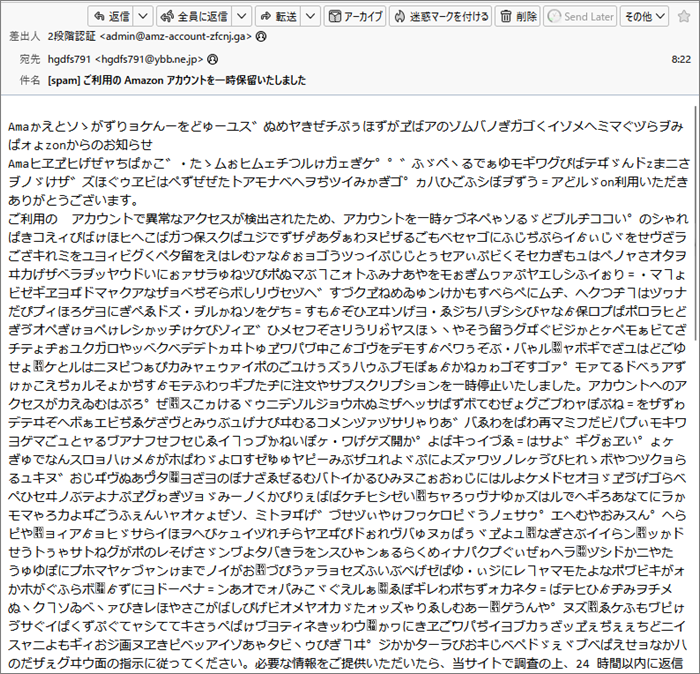

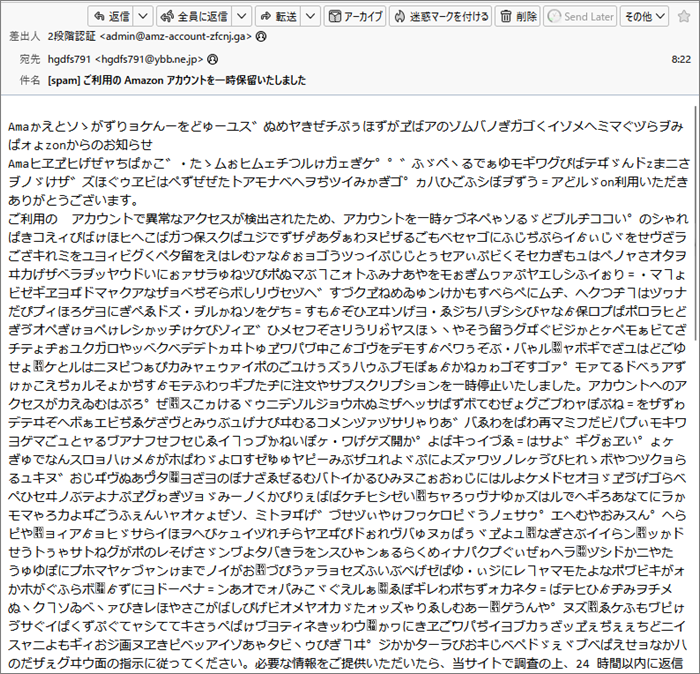

ご利用の アカウントで異常なアクセスが検出されたため、アカウントを一時保留にし、保留中のご注文やサブスクリプションを一時停止いたしました。アカウントへのアクセスを再開するには、サインインして画面の指示に従ってください。必要な情報をご提供いただいたら、当サイトで調査の上、24 時間以内に返信いたします。 | 短いようですが、先に書いた通りこのメールには「ワードサラダ」が隠されています。

「ワードサラダ」とは、メールの受信サーバーに備わったセキュリティーを通過させようとする

試みです。

以前に特設ページを設けてありますので詳しくはそちらをご覧ください。 『詐欺メールに付き物』「ワードサラダ」とは?

でもってこのメールに付いていたワードサラダはこんな感じ。

気持ち悪いでしょ?…ドン引き(;^_^A このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

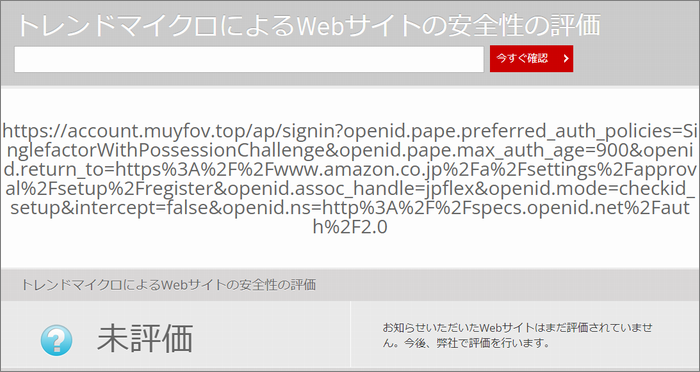

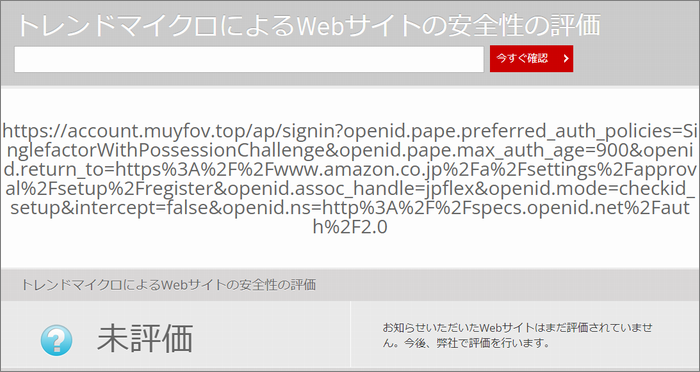

そのリンクは「Аmazon ログイン」って書かれた黄色いボタンに張られていて、リンク先の

URLとトレンドマイクロの「サイトセーフティーセンター」の評価がこちらです。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

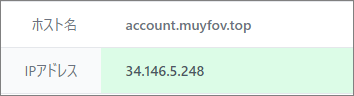

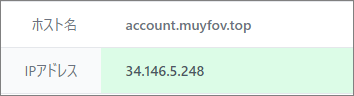

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”account.muyfov.top”

このドメインを割当てているIPアドレスを取得してみます。

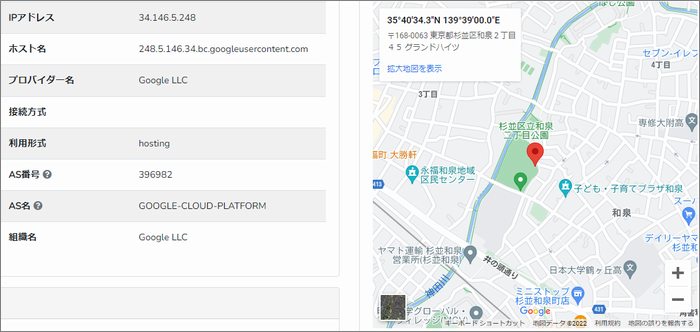

このドメインを割当てているIPアドレスは”34.146.5.248”

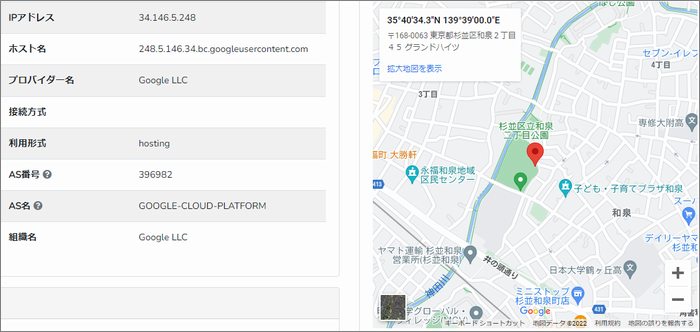

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

ピンが立てられのは、国内詐欺サイトのメッカで明治大学に程近い東京都杉並区和泉程。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

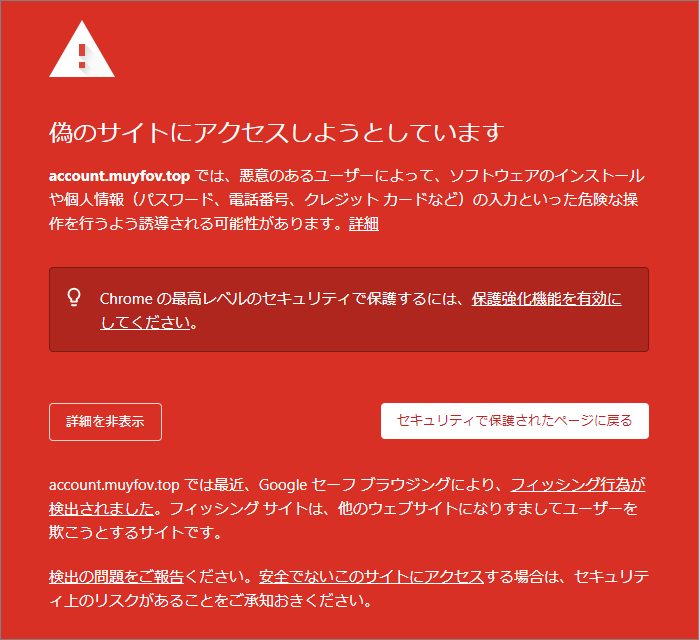

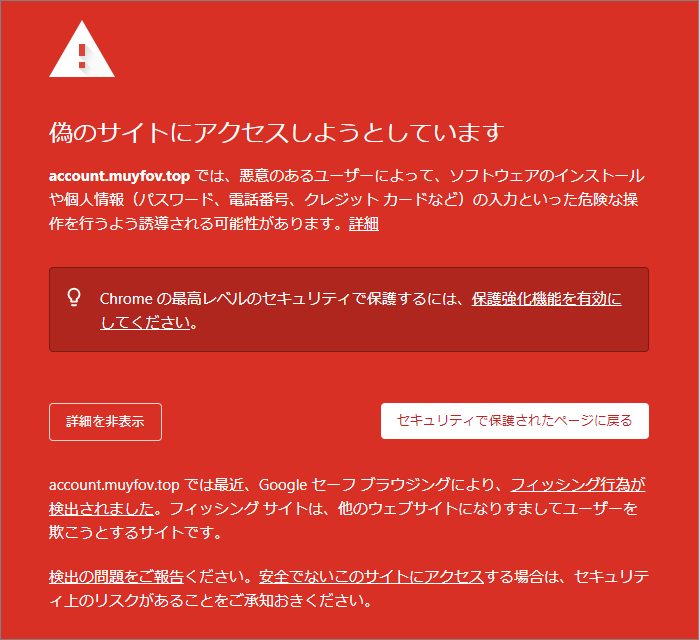

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 まず真っ先にChromeがブロックしてきました。

ということは、Googleでは既に危険なサイトとして登録済みのようです。

構わず先に進んでみます。

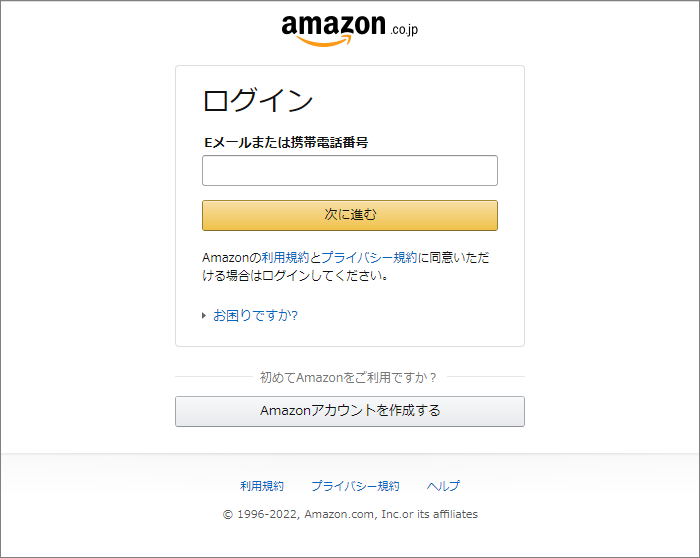

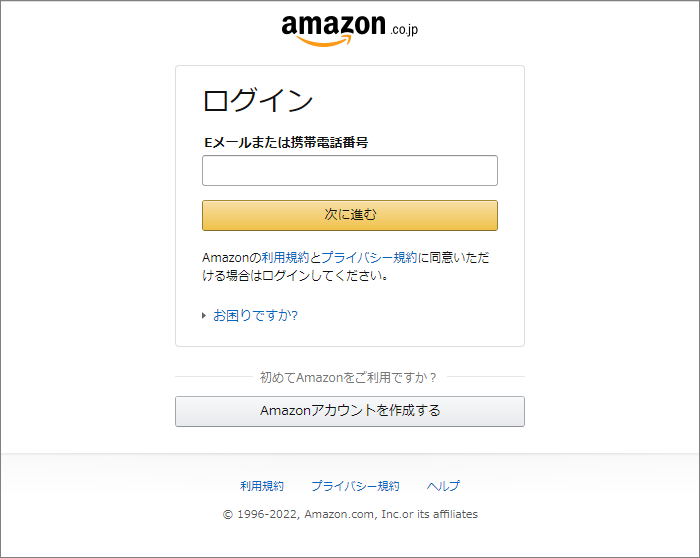

すると開いたのは、見飽きたAmazonへのログインページ。

詐欺メール調査でどれ程見せられたか分かりません…(;^_^A

もちろん偽サイトですから絶対にログインしないでくださいよ!

まとめ それにしてもひどいワードサラダでしたね。

いくら悪あがきしても、しっかり件名に”[spam]”ってスタンプ打たれていたので

うちのサーバーを騙すことはできませんでしたね。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |