「トヨタファイナンス」に成りすます トヨタファイナンスが運営する「TS CUBIC CARD」に成りすまし「マネ一・ロンダリング」への

資金供与防止を謳ってお客様情報を確認しろと言うフィッシング詐欺メールが届きました。

「マネー・ロンダリング」とは、犯罪などで不正に取得した資金や違法な手段で入手したお金を、

架空口座や他人名義口座などを利用して転々と移転することで出所を分からなくし、正当な手段で

得たお金と見せかけることを言います。

しかし、なんだかんだと様々な理由を付けて巧みにリンクに誘い込もうとしますね。(;^_^A では、このメールを解体し詳しく見ていきましょう!

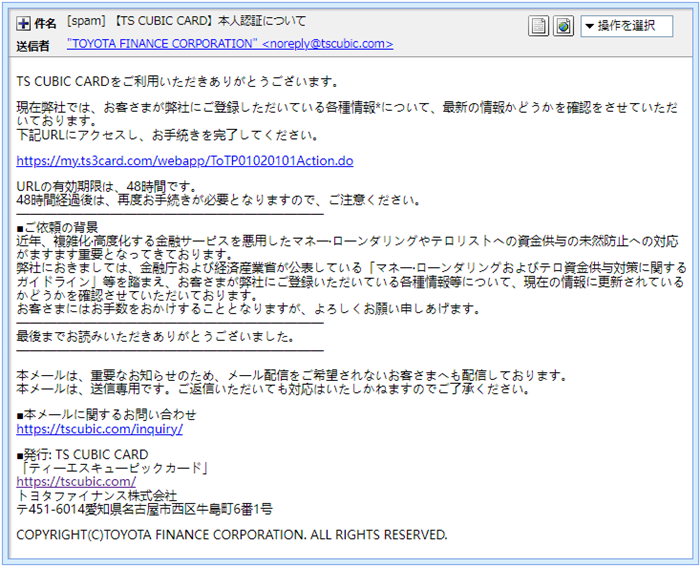

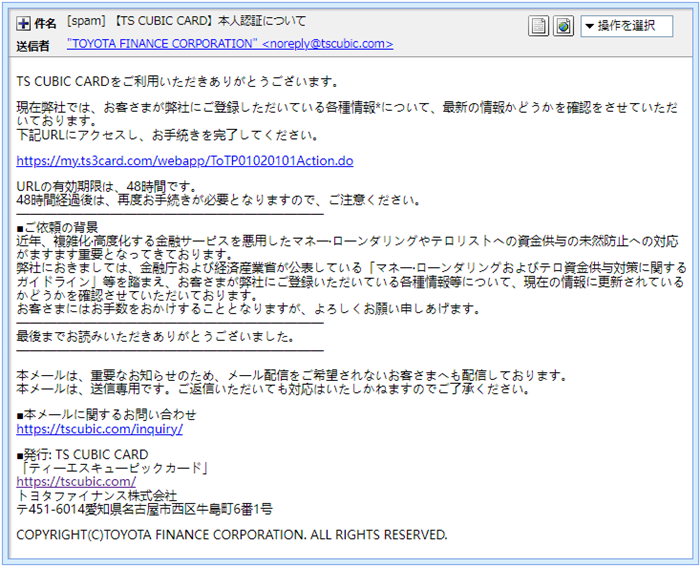

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【TS CUBIC CARD】本人認証について」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”TOYOTA FINANCE CORPORATION” <noreply@tscubic.com>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けたつもりしょうか?…

”tscubic.com”は確かに「トヨタファイナンス」さんがお持ちのドメインですが、件名に”[spam]”と

あるのでこのメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

発信元サーバーは中国の奥地 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「bagpvnz@DTR.tscubic.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここも簡単に偽装可能な

フィールドですから要注意です。 | | Message-ID:「20221112150940772560@DTR.tscubic.com」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from DTR.tscubic.com (unknown [36.103.228.242])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、ここで出てきた”tscubic.com”と言うドメインもおそらく「トヨタファイナンス」さんの

持ち物のようですが、本当に差出人のものなのでしょうか? 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”tscubic.com”について調べてみます。

「Registrant Organization: TOYOTA FINANCE CORPORATION」と書かれているので

このドメインは、「トヨタファイナンス」さんの持ちものです。

そして”13.107.227.46”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”36.103.228.242”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

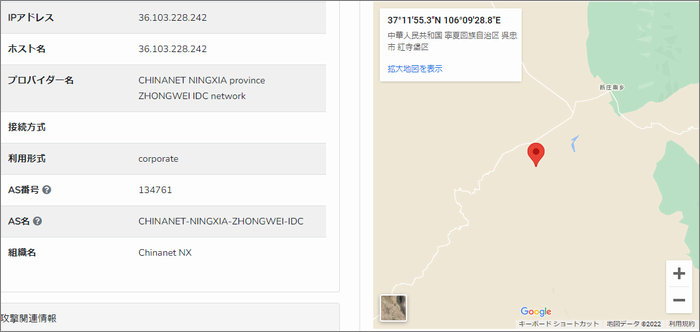

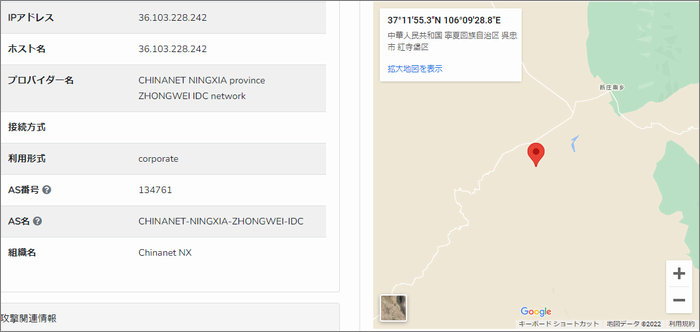

”Received”のIPアドレス”36.103.228.242”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、中国の奥地の砂漠地帯にほど近い寧夏回族(ねいかかいぞくじちく)自治区の

呉忠市 (ごちゅうし)付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

「手統き」って何て読むの? では引き続き本文。 | TS CUBIC CARDをご利用いただきありがとうございます。 現在弊社では、お客さまが弊社にご登録しただいている各種情報*について、最新の情報かどうかを確認をさせていただいております。

下記URLにアクセスし、お手統きを完了してください。 h**ps://my.ts3card.com/webapp/ToTP01020101Action.do URLの有効期限は、48時間です。

48時間経過後は、再度お手続きが必要となりますので、ご注意ください。

———————————————————————

■ご依頼の背景

近年、複雑化·高度化する金融サ一ピスを悪用したマネ一·ロ一ンダリングやテロリストへの資金供与の未然防止への対応がますます重要となってきております。

弊社におきましては、金融庁および経済産業省が公表している「マネ一·ロ一ンダリングおよびテロ資金供与対策に関するガイドライン」等を踏まえ、お客さまが弊社にご登録いただいている各種情報等について、現在の情報に更新されているかどうかを確認させていただいております。

お客さまにはお手数をおかけすることとなりますが、よろしくお願い申しあげます。

———————————————————————

最後までお読みいただきありがとうございました。

——————————————————————— 本メ一ルは、重要なお知らせのため、メ一ル配信をご希望されないお客さまへも配信しております。

本メ一ルは、送信専用です。ご返信いただいても対応はいたしかねますのでご了承ください。 | 誤字が2箇所。

どう変換すれば「手続き」が「手統き」となるのでしょうね?

同じようなも漢字を探し出して貼り付けたのでしょうか?(笑) このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは本文に直書きさられていて、リンク先のURLがこちらです。

でもこれはトラップが仕掛けられていて、実際にリンクされるURLはこちら。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、「未評価」となっており、こちらではその危険性についてまだ把握されていないようですね。 このURLで使われているドメインは、サブドメインを含め”jp.tt3smirol.club”

このドメインを割当てているIPアドレスを取得してみます。

これによるとこのドメインを割当てているIPアドレスは”157.230.38.212”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

ピンが立てられのは、シンガポール付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 リンク先の詐欺サイトに調査目的で訪れてみましたが、当局に嗅ぎつけられたかそれとも危険を察知して

トンズラしたのか、既にサイトは閉鎖されていました。

詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ だいたい私、こちらのカードを持っていないので騙されたくても騙されることができませんけどね。

でも、持っていらっしゃる方も多いと思いご紹介させていただきました。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |