架空請求で第三者不正利用を疑わせる 三井住友カード関連の連投お許しください。

先回に引続き今回も三井住友カードに成りすますフィッシング詐欺メールをご紹介させていただきます。

今回の内容は、架空の請求で第三者不正利用の疑いを装いリンクからユーザー情報やクレジットカード

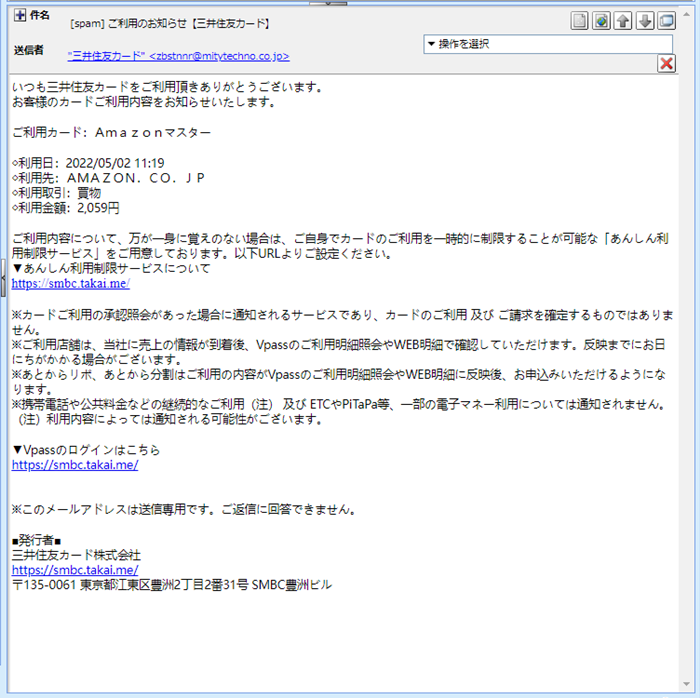

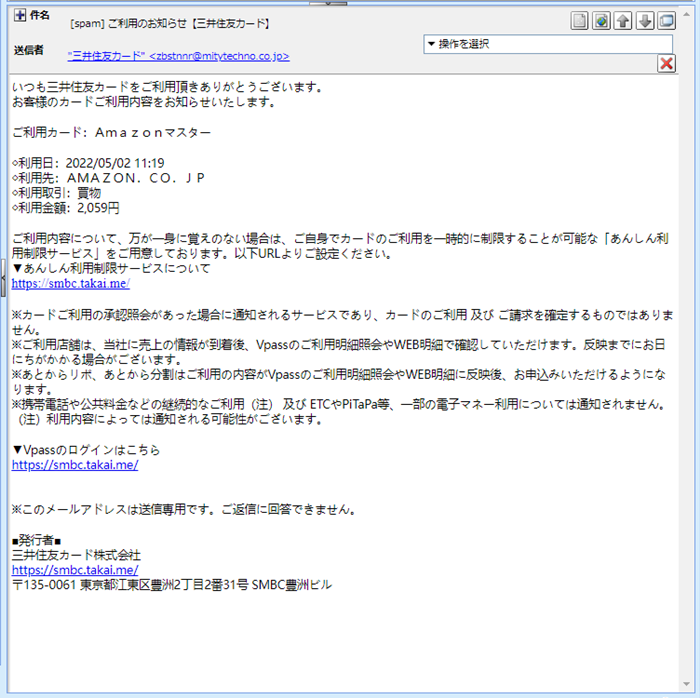

の情報を詐取しようとする手口です。 では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] ご利用のお知らせ【三井住友カード】」

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”三井住友カード” <zbstnnr@mitytechno.co.jp>」

「三井住友カード」さんには、れっきとした”smbc-card.com”ってドメインをお持ちです。

それなのにこのような”mitytechno.co.jp”なんて全く関連性の無いドメインを使った

メールアドレスで大切なユーザーにメールを送るなんて絶対にあり得ません!

使えないドメインのメールアドレスで では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<zbstnnr@mitytechno.co.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<54CD90AC73A8CC274554B73739C6C88E@mitytechno.co.jp>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mitytechno.co.jp (unknown [133.242.68.44])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

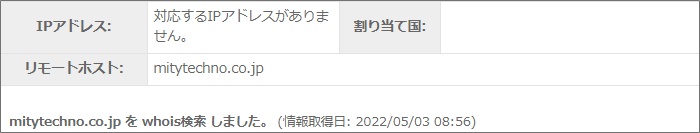

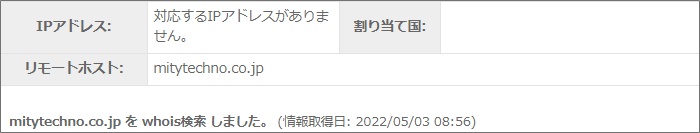

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”mitytechno.co.jp”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

このドメインの持ち主は、静岡県富士市の自動制御装置の設計/組立/施工を行う企業のようです。

この企業さんもきっと被害者で、ドメインを勝手に使われたものと推測します。 本来なら”Received”のIPアドレスと同じIPアドレスが表示されるはずですが、この結果では

「対応するIPアドレスがありません。」と表示されていますので、現在どのIPアドレスにも割当てられて

いないドメインのようで、IPアドレスの取得もこのドメインを使ったサイトへの接続もできませんでした。

そのようなメールアドレスでは、当然メールを受送信することは不可能なので、この差出人は

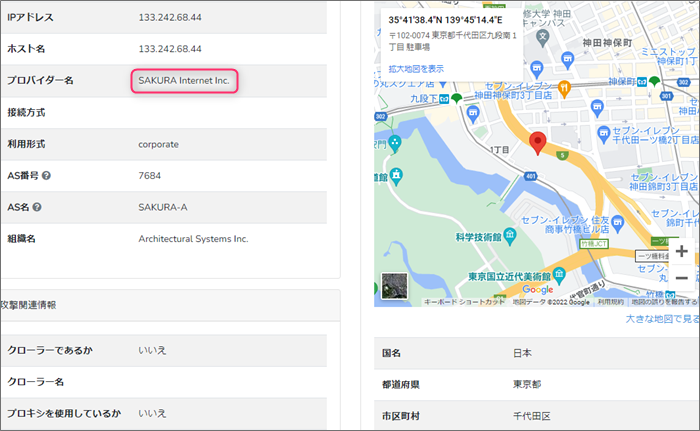

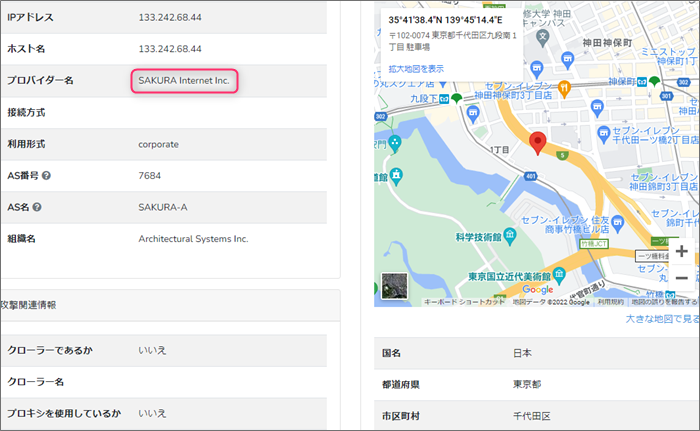

メールアドレスを偽装しこのメールを送ってきたことになります。 ”Received”のIPアドレス”133.242.68.44”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

この差出人は、詐欺メールの常習犯で例の「さくらインターネット」のユーザーでした。 ピンが立てられたのは、「東京都千代田区九段南1丁目」付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

アルファベットが全て全角 では引き続き本文。 いつも三井住友カードをご利用頂きありがとうございます。

お客様のカードご利用内容をお知らせいたします。 ご利用カード:Amazonマスター ◇利用日:2022/05/02 11:19

◇利用先:AMAZON.CO.JP

◇利用取引:買物

◇利用金額:2,059円 ご利用内容について、万が一身に覚えのない場合は、ご自身でカードのご利用を一時的に

制限することが可能な「あんしん利用制限サービス」をご用意しております。

以下URLよりご設定ください。 | お気づきでしょうか?

アルファベットが全て全角になっています。

ここまで徹底しているのには何かわけでもあるのでしょうか?

これはフィッシング詐欺メールではよくあることなので覚えておいても損はありませんよ。 小さな金額ですが、身に覚えのない架空の請求です。

このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクはあちらこちらに点在して直書きされていて、リンク先のURLがこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

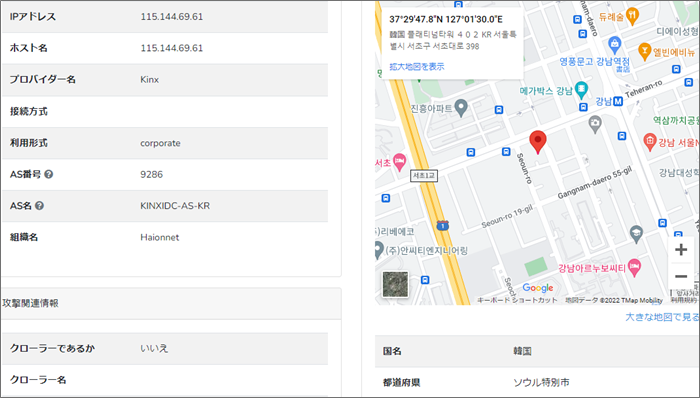

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”smbc.takai.me”

こんなドメインで三井住友銀行がサイトを開くと思いますか?(笑)

このドメインにまつわる情報を取得してみます。

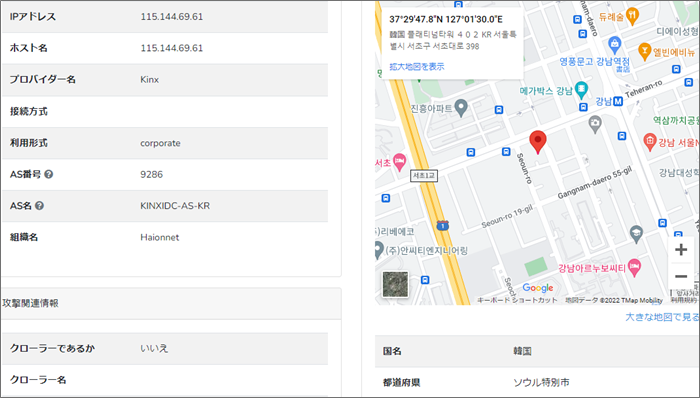

持ち主は、「お名前ドットコム」 このドメインを割当てているIPアドレスは”115.144.69.61”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは「韓国ソウル」付近。

このパターンは「さくらインターネット」ユーザーでよくあるパターンです。

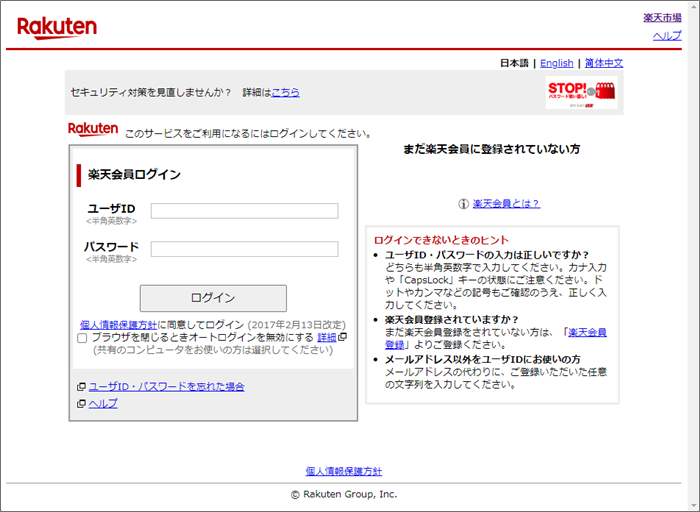

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

表示されたのは、先回と同じ三井住友カードユーザー専用のインターネットサービス「Vpass」の

ログインページです。

もちろん偽サイトですから絶対にログインしないでください!

まとめ 三菱UFJ銀行と三井住友銀行は、よく詐欺の標的にされます。

これらのユーザーの方は特にご注意いただき残り半分のGWを有意義にお過ごしください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |