慌てるな、カッコ付け忘れてるぞ! 今日は、久々の雨。

今朝は、黄色い帽子をかぶった新入生もカラフルな傘で大きなランドセルを覆いながら歩いている姿を

たくさん目にしました。

この時期は芽吹きのシーズンですから偶には雨も降ってもらわないと農作物にも悪影響ですもんね。 さて、話は変わって、フィッシング詐欺メールの話題。

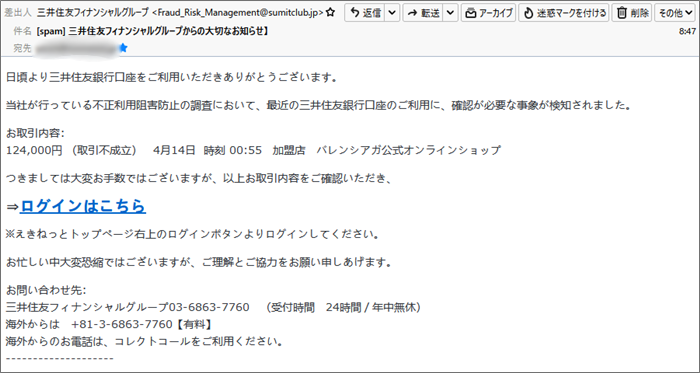

今回は、三井住友フィナンシャルグループに成りすましたものです。

書かれているのは、例によってフィッシングメールで得意の第三者不正利用を疑ったもの。

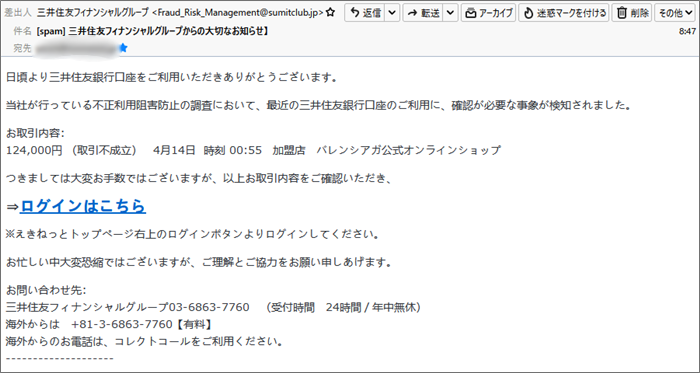

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 三井住友フィナンシャルグループからの大切なお知らせ】」

この件名、括弧が1個足りませんね。

どうせどこかからのコピペなんでしょうね(笑)

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「三井住友フィナンシャルグループ <Fraud_Risk_Management@sumitclub.jp>」

”sumitclub.jp”は「三井住友トラストクラブ」のドメインですが、「三井住友フィナンシャルグループ」の

ドメインではありません。

「三井住友フィナンシャルグループ」のドメインは、残念ながら”smfg.co.jp”です。

でもどっちしても偽装です。

その辺りを含め、次の項で見ていくことにしましょう。

差出人は「さくらインターネットユーザー」 では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<cnulx@kawcthox.info>」 ほらね、”sumitclub.jp”でも”smfg.co.jp”でもない”kawcthox.info”なんてドメインが

書かれています。

”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<05CF205261A56F846DDBA0EA994C37FD@kawcthox.info>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from kawcthox.info (unknown [163.43.133.55])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

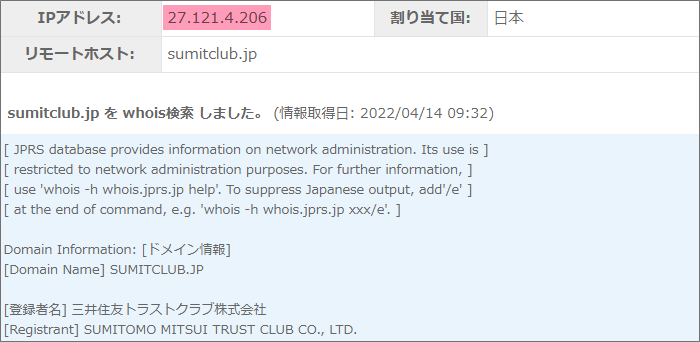

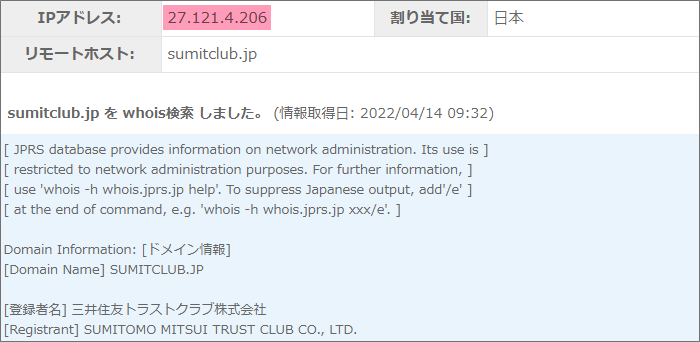

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”sumitclub.jp”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”27.121.4.206”がこのドメインを割当てているIPアドレス。

”Received”に書かれているのが”163.43.133.55”ですから全く異なるので、この方はやはりアドレス偽装。

しっかり罪を償っていただきましょう! ”Received”のIPアドレス”163.43.133.55”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

プロバイダー名に「SAKURA Internet Inc.」と書かれていますから、このメールはさくらインターネットの

サーバーを介して送られてきています。

ですからこの差出人はさくらインターネットユーザー。

そしてピンが立てられたのは、さくらインターネットの本社がある大阪市北区。

この差出人は、フィッシング詐欺メールの常習犯です!

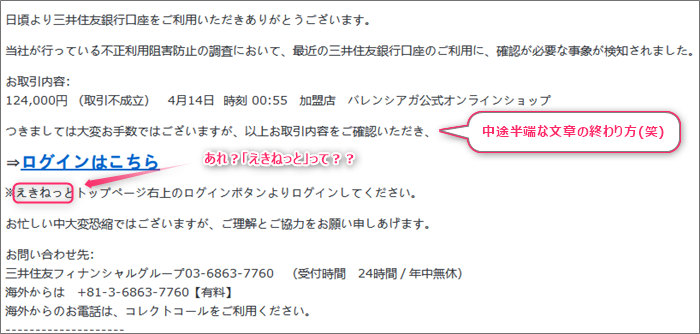

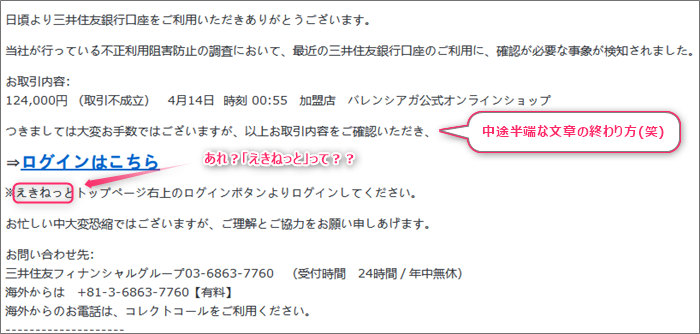

あれ?このメール「えきねっと」でしたっけ? では引き続き本文。

「つきましては大変お手数ではございますが、以上お取引内容をご確認いただき、」ってこの先は?(笑)

それに「※えきねっとトップページ右上のログインボタンよりログインしてください。」って…

このメール「三井住友フィナンシャルグループ」からじゃなかったっけ??(笑)

あれこれ複数に手を出すからこういうことになるんですよ。

件名と同じようにどこかのフィッシング詐欺メールからコピペしたときにミスったんでしょうね! このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「ログインはこちら」って書かれたところに張られていて、リンク先の

URLがこちらです。

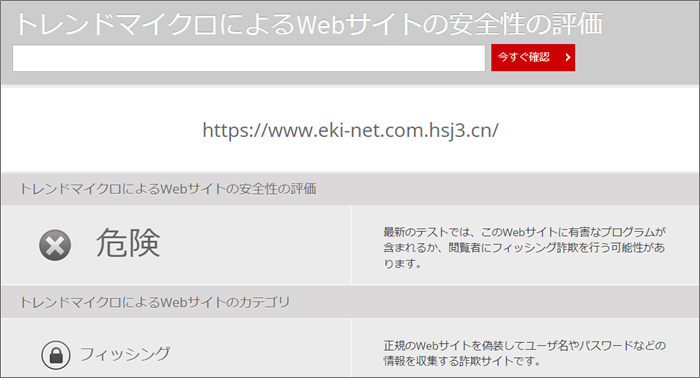

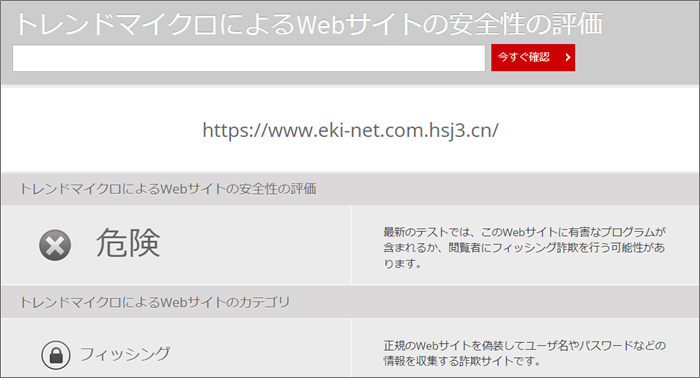

あらら”eki-net.com.hsj3.cn”って、これも「えきねっと」絡みじゃないですか!(;’∀’) このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

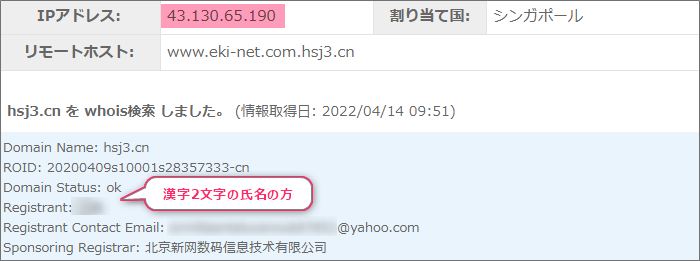

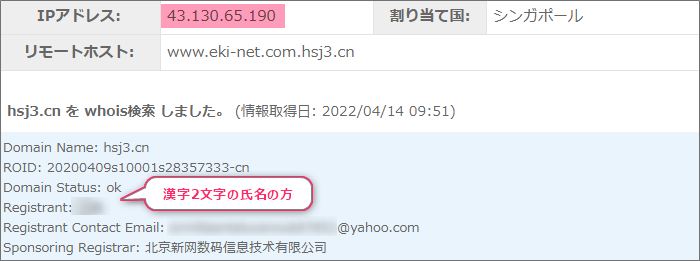

このように既に危険サイトと認識されており、カテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”www.eki-net.com.hsj3.cn”

このドメインにまつわる情報を取得してみます。

持ち主は、漢字2文字の氏名の方で、このドメインは中国では有名なプロバイダーが管理していますので

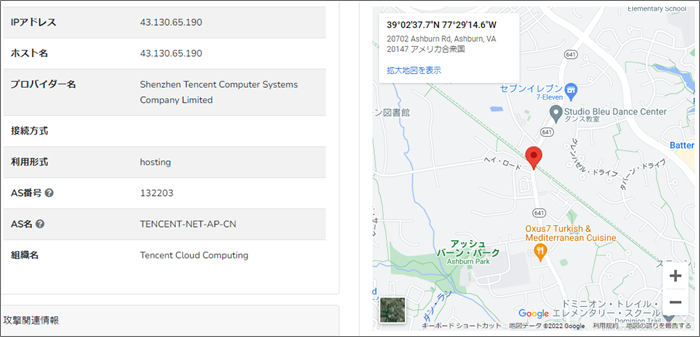

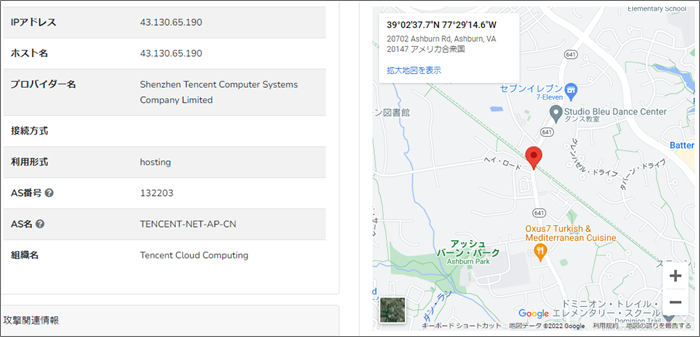

恐らくこの方はその国のお方。 このドメインを割当てているIPアドレスは”43.130.65.190”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、ワシントン中心部から北西に約40kmのところにある、バージニア州アッシュバーン。

リンク先のサイトは、この辺りに設置されたウェブサーバーで運用されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

詐欺サイトは一旦停止されているようです。

でも、ご覧いただいた通りIPアドレスとドメインは紐づいたまま。

詐欺師の気分次第でいつでも再稼働できる状態ですから要注意です!

まとめ それにしても、いい加減なフィッシング詐欺メールでしたね。

「三井住友フィナンシャルグループ」を名乗りながら、メールアドレスのドメインが

「三井住友トラストクラブ」のドメインだったり。

所々「えきねっと」が顔を出したり(笑)

それでも引っかかる人が居るからこういったメールはいつまで経っても減ることはありません。

とにかく不審なメールのリンクは絶対に押さないようご注意ください! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |