モバイルsuicaって利用を中止してたの? 相変わらず、えきねっと、au、amazonの詐欺メールで埋め尽くされている受信箱。

今朝もわんさかと届いています。(;^_^A

その中から今回はこちらのメール。

「モバイルsuica」に成りすましたフィッシング詐欺メールです。

書かれているのは、6か月以上利用確認ができないアカウントは自動解約になると、えきねっと

を騙ったフィッシング詐欺メールと同じような内容です。 「自動的になります。」

「登録済み。」

「メンバーシップを解約することにしました。」

えっ??? 「2022年3月16日にサービスを再開」と書いてありますが、モバイルsuicaって利用を中止して

いたのでしょうか?

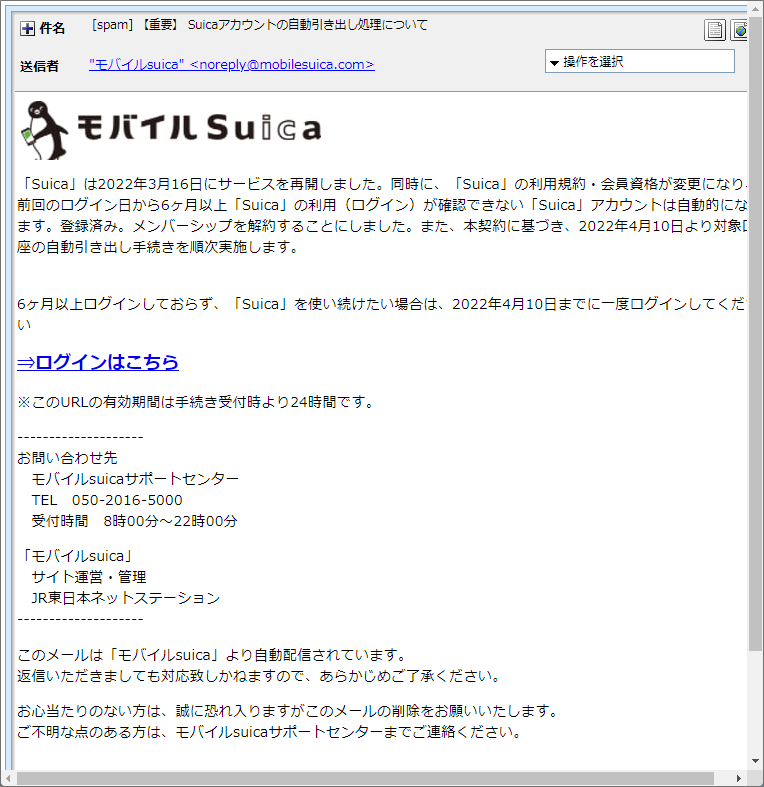

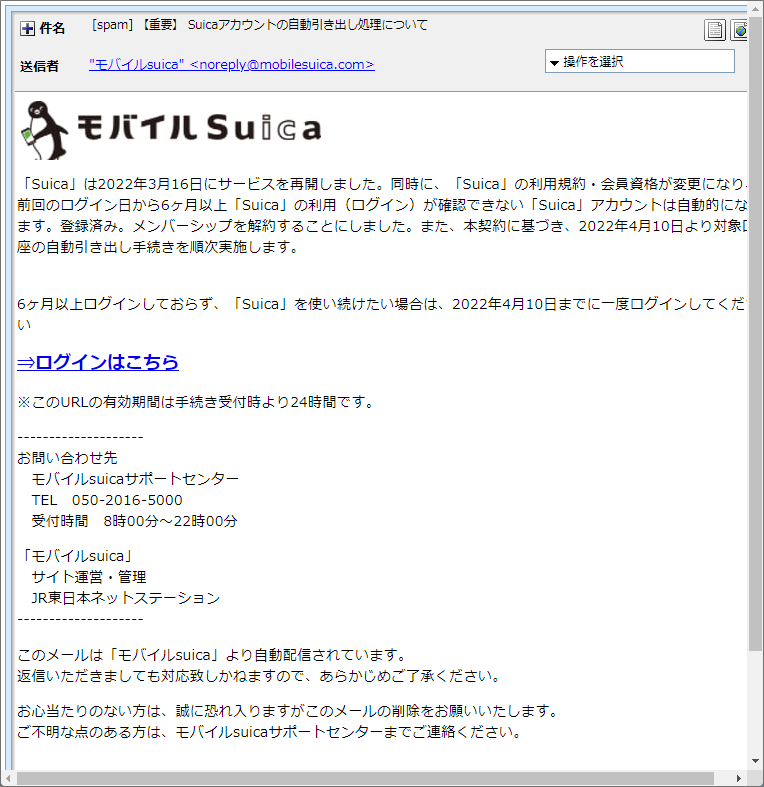

では、このメールもプロパティーから見ていきましょう。 件名は

「[spam] 【重要】 Suicaアカウントの自動引き出し処理について」

少し本文とニュアンスが違い、件名では「自動引き出し」についての言及ですね。

件名と本文の乖離は、詐欺メールではよくあること。

ご覧の通り、この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”モバイルsuica” <noreply@mobilesuica.com>」

”mobilesuica.com”は確かに「モバイルsuica」のドメインですが、件名の”[spam]”を

見せられた後では全く信じられませんね。

その辺りを含め、次の項で見ていくことにしましょう。

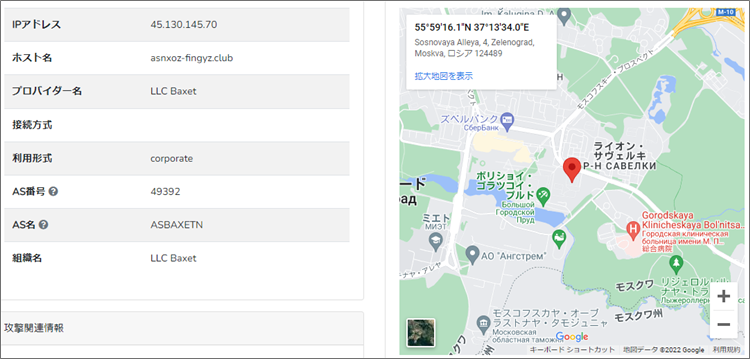

今を時めく”モスクワ”からのメール では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<noreply@mobilesuica.com>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<20220408163926444556@mobilesuica.com>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

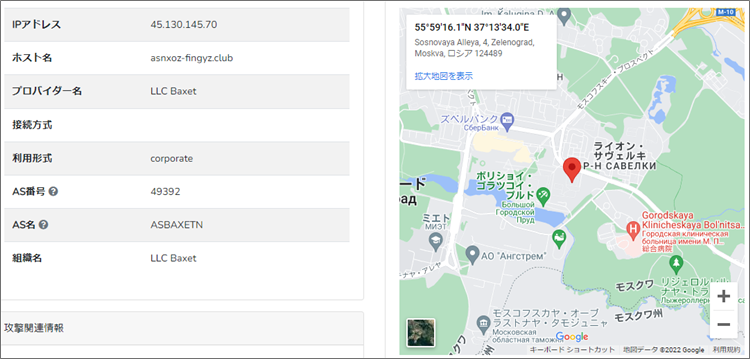

ここも偽装可能で鵜呑みにはできません。 | | Received:「from noreply0.mobilesuica.com (unknown [45.130.145.70])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まずは、”mobilesuica.com”について情報を取得してみます。

このドメインを割当てているIPアドレスが”Received”に記載されているものと同じなら

差出人のメールアドレスだと認めますが、そうでない場合、特定電子メール法違反となり

処罰の対象とされます。

※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰するほか、法人に対して3000万円以下の罰金

さて、どう出るのでしょうか?

”157.72.65.130”がこのドメインを割当てているIPアドレス。

”Received”に書かれているのが”45.130.145.70”ですから全く異なるので、この方はやはり

アドレス偽装。

しっかり罪を償っていただきましょう! ”Received”のIPアドレス”45.130.145.70”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

おっと! なんとピンが立てられたのは、何かと現在のトレンドワードである「ロシア」の

モスクワ辺り。

この「モバイルsuica」を騙るメールは、モスクワにあるメールサーバーが発信元だったん

ですね。

読んでみたらちゃらんぽらんだった では引き続き本文。 「Suica」は2022年3月16日にサービスを再開しました。

同時に、「Suica」の利用規約・会員資格が変更になり、前回のログイン日から

6ヶ月以上「Suica」の利用(ログイン)が確認できない「Suica」アカウントは

自動的になります。

登録済み。

メンバーシップを解約することにしました。

また、本契約に基づき、2022年4月10日より対象口座の自動引き出し手続きを

順次実施します。 6ヶ月以上ログインしておらず、「Suica」を使い続けたい場合は、

2022年4月10日までに一度ログインしてください | なになに?「「Suica」アカウントは自動的になります。」

自動的に何になるの? で、そのあと立て続けに

「自動的になります。」

「登録済み。」

「メンバーシップを解約することにしました。」

もうさっぱり何の事か分かりませんよ。(;’∀’)モスコシニホンゴベンキョウシテ 滅茶苦茶な日本語でもこのメールはフィッシング詐欺メールなので、詐欺サイトへの

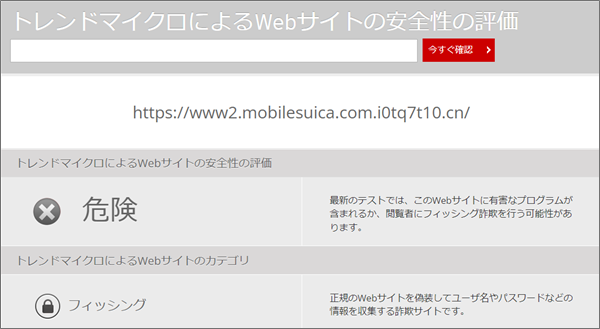

リンクがしっかりと付けられています。

そのリンクは「⇒ログインはこちら」って書かれたところに張られていて、リンク先の

URLがこちらです。

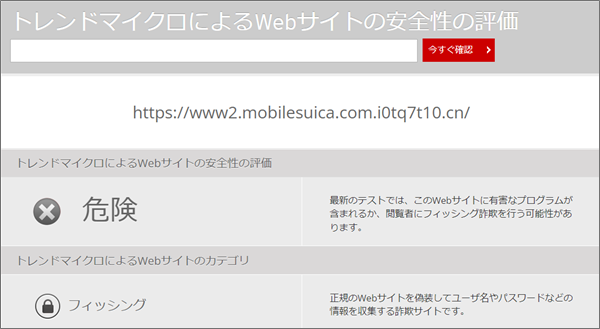

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

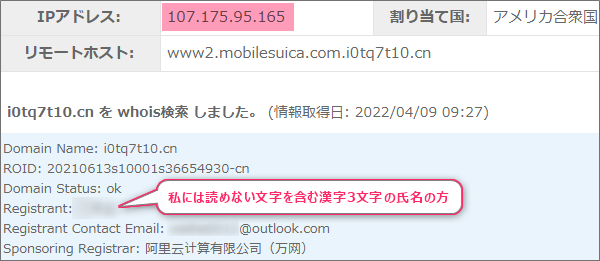

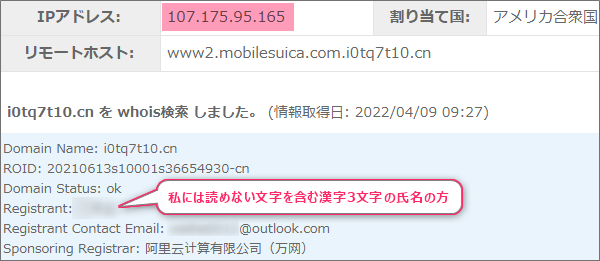

このように既に危険サイトと認識されており、カテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”www2.mobilesuica.com.i0tq7t10.cn”

このドメインにまつわる情報を取得してみます。

持ち主は、私には読めない文字を含む漢字3文字の氏名の方。

ドメインの管理は、中国IT企業のアリババに委託されていますから、この方はどこの方かは

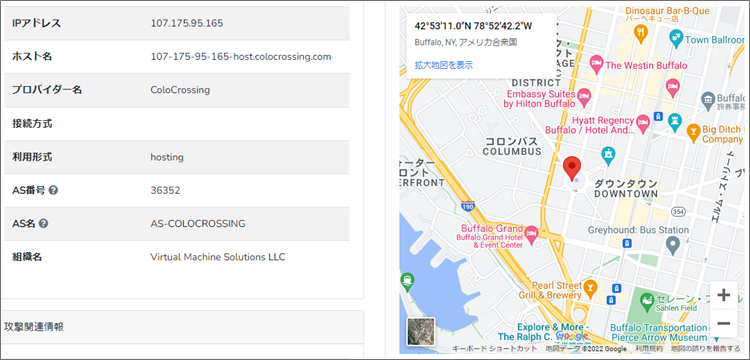

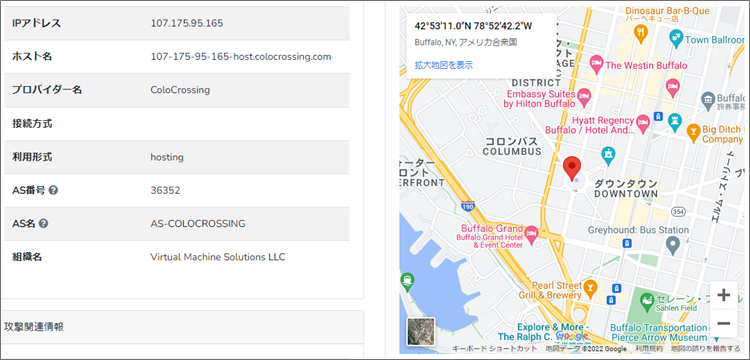

おおよそ想像つきますよね。 このドメインを割当てているIPアドレスは”107.175.95.165”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、ニューヨーク州バッファロー付近。

ということは、リンク先の詐欺サイトはこの付近に設置されたウェブサーバー内で

構築されていると言うこと。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

開いたのは当然「モバイルsuica」のコピーサイト。

絶対にログインしたりしないでくださいよ!

まとめ メールサーバーの位置がモスクワってのには少々驚きました。

大半は中国なんですけどね、こちらの世界でも両国は手を組んでいるのでしょうか?(汗)

それにしてもメチャメチャな本文でしたね。

もしかしてまさか本気でこれで騙すつもりでいるのでしょうか?(笑) いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |