ドッペルゲンガー?? 今朝は、件名の異なる「auかんたん決済」を騙ったフィッシング詐欺メールが複数到着。

但し、どれも本文は全く同じ内容。

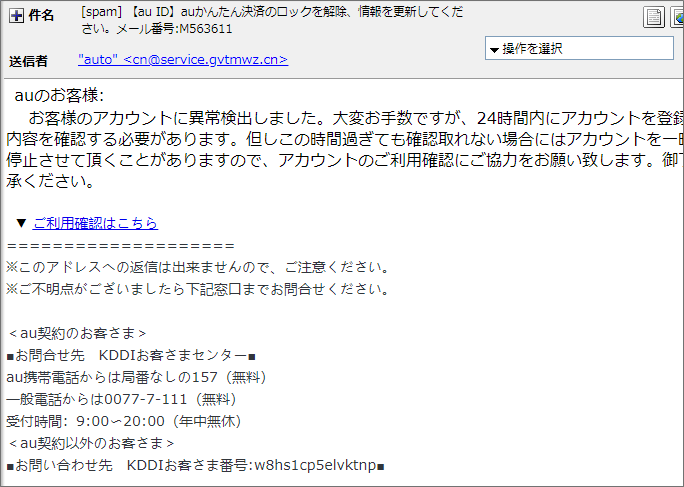

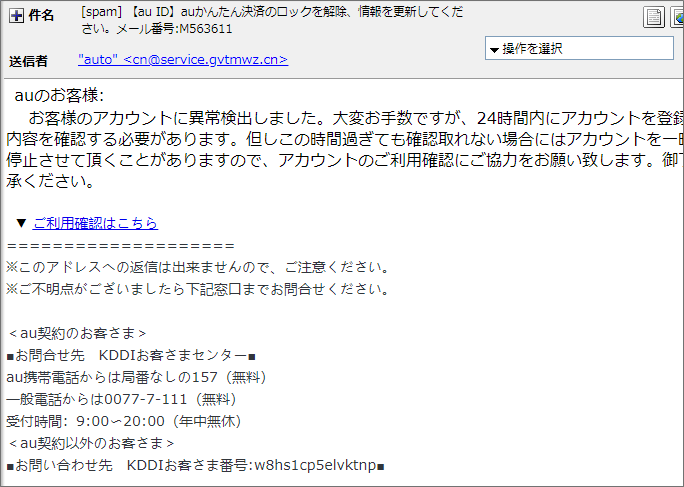

当然ながら同じ詐欺犯の仕業なんでしょうね。 まず1通目(メールA)。

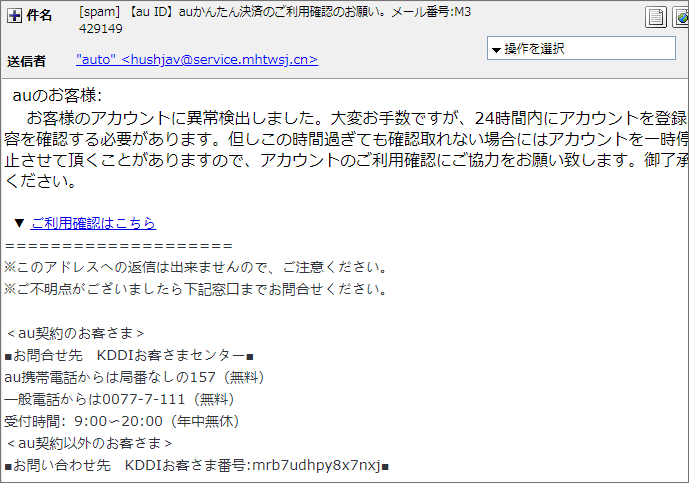

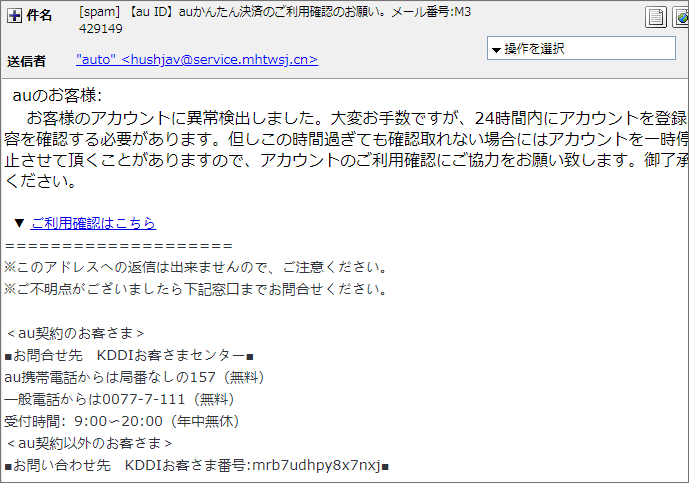

2通目(メールB)

そして3通目(メールC)

件名はそれぞれ

「[spam] 【au ID】auかんたん決済のロックを解除、情報を更新してください。メール番号:M563611」

「[spam] 【au ID】auかんたん決済のご利用確認のお願い。メール番号:M3429149」

「[spam] 【au ID】auかんたん決済アカウントの本人確認のお知らせ、情報を更新してください。メール番号:M38563」

末尾に付けられているメール番号は、これらのメールに信憑性を持たせるためのもので

全く意味の無い適当な連番。

そして全ての件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人はそれぞれ

「”auto” <cn@service.gvtmwz.cn>」

「auto” <hushjav@service.mhtwsj.cn>」

「”auto” <hzoivfph@service.mqhzwr.cn>」

と、すべてが”.cn”と中国のドメインになっています。

「au」さんには、れっきとした”au.com”ってドメインをお持ちです。

それなのにこのような中国のトップレベルドメインを使ったメールアドレスで

大切なユーザーにメールを送るなんて絶対にありませんもんね!

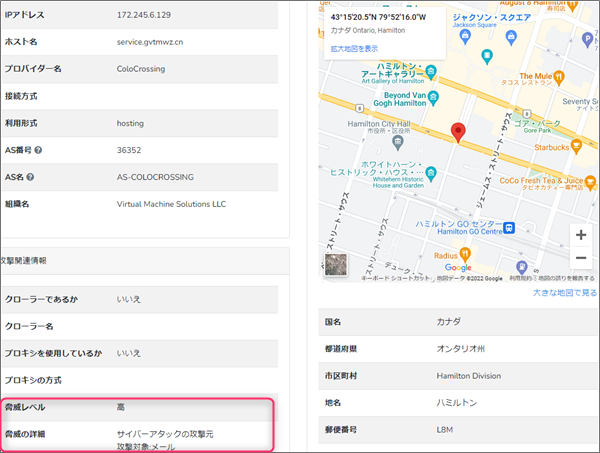

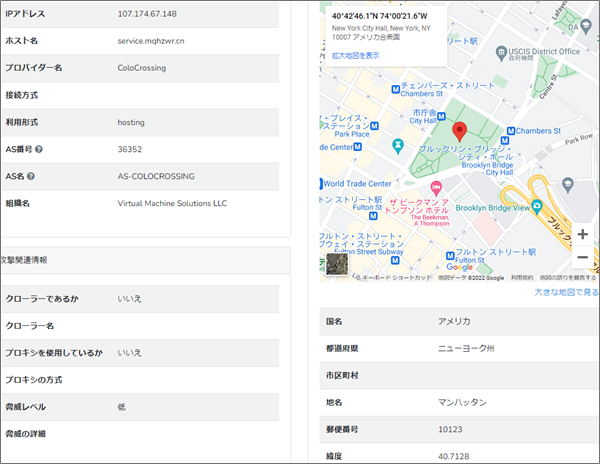

ドメインの持ち主は同一人物 これらメールのメールアドレスに記載のドメインと、ヘッダーソースにある”Received”から

抜き出したIPアドレス、そしてそのドメインに関する情報と、IPアドレスの割り当て地の

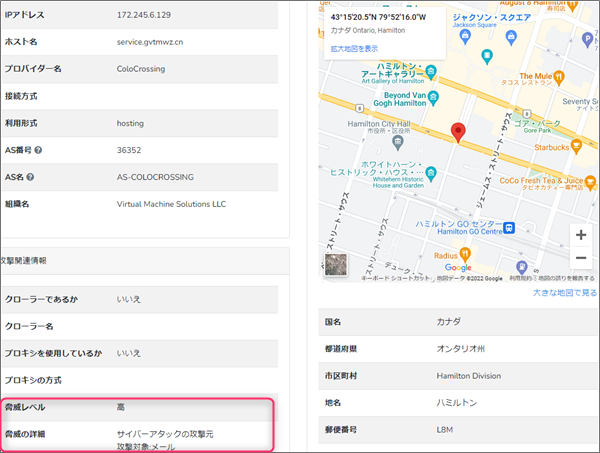

地図がこちら。 メールA:service.gvtmwz.cn:172.245.6.129

| メールB:service.mhtwsj.cn:192.227.131.154

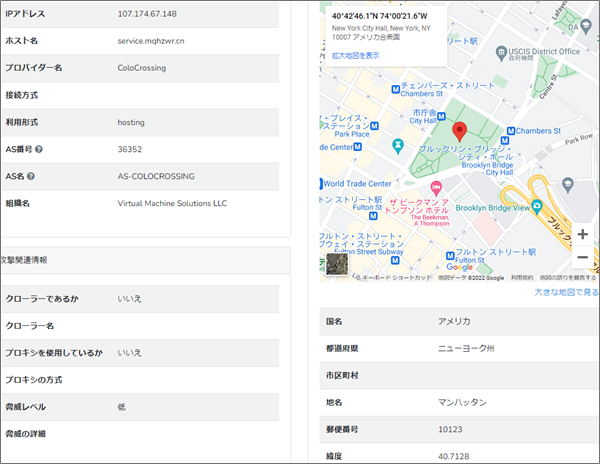

| メールC:service.mqhzwr.cn:107.174.67.148

| IPアドレスはバラバラ。

でも、お見せすることはできませんが、ドメインの登録者のメールアドレスと氏名は同じ人物。

やはり同一犯の仕業ですね!

因みに、この方の氏名は私には読めない文字を含む漢字3文字の氏名の方でした。 IPアドレスを元に割出したその割り当て地は、メールA、Bがカナダのトロントで、メールCは

ニューヨーク市庁舎付近。

それにトロントの2つは、赤で囲った通り「脅威レベル:高」で、詳細はメールによるサイバー

アタックに分類されています。

「auのお客様」から始まるのは怪しい では引き続き本文。

書いてあるのは全部このように同じ文章。 auのお客様:

お客様のアカウントに異常検出しました。大変お手数ですが、24時間内にアカウントを

登録内容を確認する必要があります。

但しこの時間過ぎても確認取れない場合にはアカウントを一時停止させて頂くことが

ありますので、アカウントのご利用確認にご協力をお願い致します。御了承ください。 | 「auのお客様」から始まる文章ですが、このような重要な内容のメールの宛名が

「〇□のお客様」なんて使う企業って、私は今までに見たことがありません。

本当にauなら客の氏名や”auID”を知ってるはずですから、そのどちらかを使うはずです! このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「▼ ご利用確認はこちら」って書かれたところに張られていて、リンク先の

URLは皆さんのご期待通全て同じでこちらです。

このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

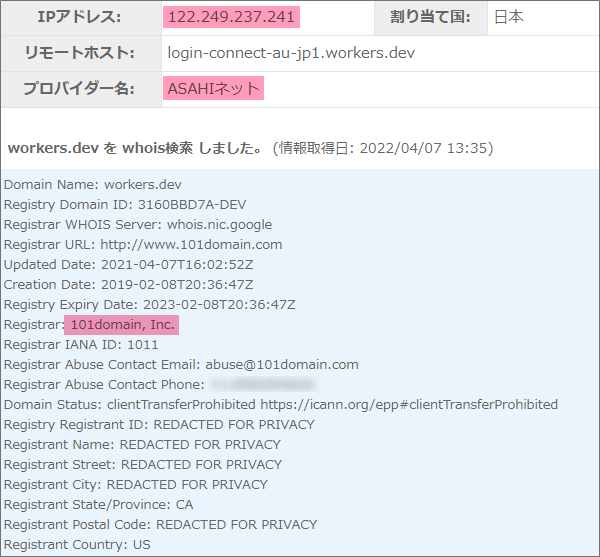

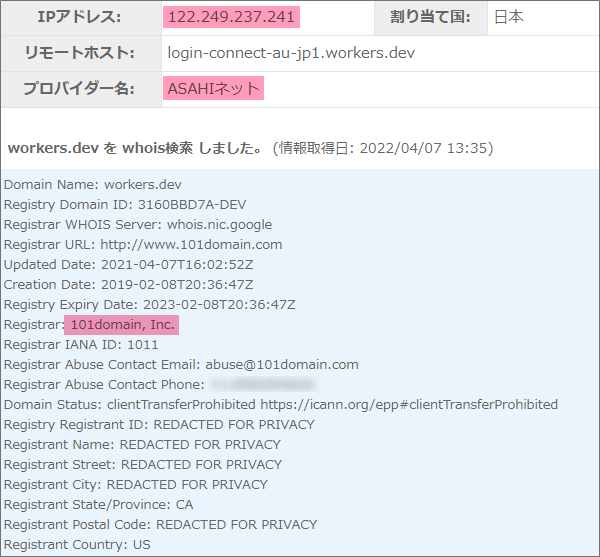

このように既に危険サイトと認識されており、カテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、サブドメインを含め”login-connect-au-jp1.workers.dev”

このドメインにまつわる情報を取得してみます。

持ち主は、カナダの方。

それ以外の情報は、プライバシー保護でマスクされていて分かりませんでした。

このドメインは「101domain」と言うアメリカのホスティング企業に管理が委託されています。

そして、このドメインを割当てているIPアドレスは”122.249.237.241”で、このIPアドレスは

日本のプロバイダー「ASAHIネット」で使われているようです。 このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、千代田区内神田辺り。

この付近に「ASAHIネット」さんのサーバーがあり、その中でフィッシング詐欺サイトが

運営されているんでしょうね。 危険と言われると見に行きたくなるのが人情と言うもの。

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

ウイルスバスターに一旦遮断されたものの危険を承知で先に進むと、やはり開いたのは

auのユーザーログインページ。

絶対にログインしたりしないでください。

まとめ 3つまとめて調査してみましたがいかがでしたでしょうか?

やっぱり同一犯でしたね!

auの詐欺サイトが国内だったのは多分私の調査では初めてです。

国内でも堂々と詐欺サイトを開いているのには驚きました。 最近auに成りすましたフィッシング詐欺メールが横行していますのでご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |