レンタルサーバー企業を騙る 忘れた頃にふらっと送られてくるカゴヤジャパンさんを騙った詐欺メール。

久々の登場です!

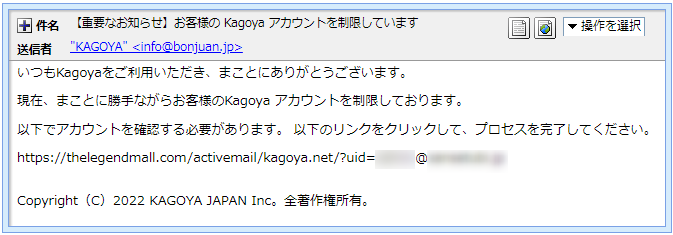

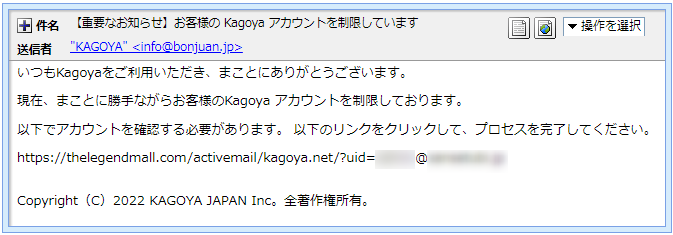

こんな件名でメールが送られてくるとドキッとしますよね。

これはサーバー管理者を標的にした詐欺メールで、偽のログインページに誘導しサーバー

管理者のユーザーIDとパスワードを盗み取ろうとするものです。 件名は

「【重要なお知らせ】お客様の Kagoya アカウントを制限しています」

件名にいつも付けられてくる”[spam]”ってスパムスタンプが付けられていませんね。

たまに忘れられてしまうんだよね。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”KAGOYA” <info@bonjuan.jp>」

カゴヤジャパンからのメールは、必ず”kagoya.com”若しくは”kagoya.net”です。

国内有数のレンタルサーバー企業が、自社のドメインを使わないメールアドレスで

ユーザー宛にメールを送ることは絶対にありません!

恐らく乗っ取られたサーバーからの詐欺メール では、このメールのヘッダーソースを確認し調査してみます。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<info@bonjuan.jp>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<97638341-503d-2c99-bb1a-b910bd4f786e@bonjuan.jp>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

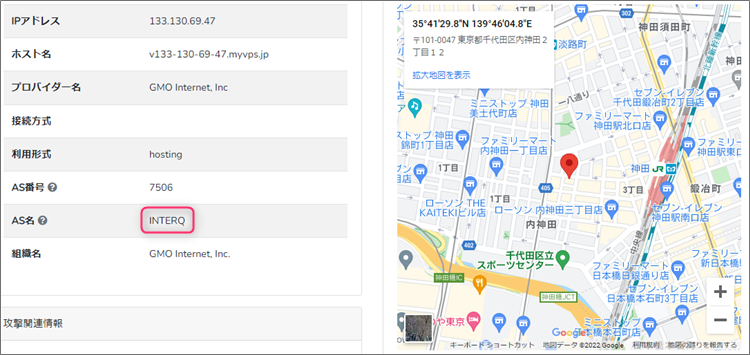

ここも偽装可能で鵜呑みにはできません。 | | Received:「from v133-130-69-47.myvps.jp (v133-130-69-47.myvps.jp [133.130.69.47])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

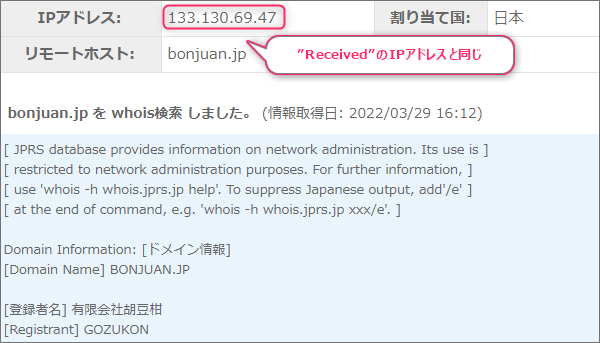

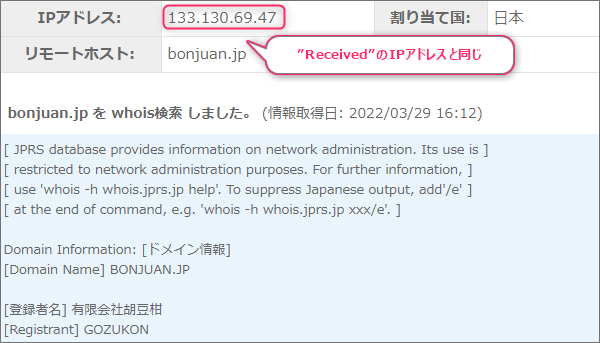

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | まず最初にメールアドレスに使われているドメイン”bonjuan.jp”を調査してきます。

このドメインに割当てているIPアドレスは”133.130.69.47”で”Received”にあるものと同じ。

なので、差出人はメールアドレスの偽装はしていません。

このドメインの持ち主は、茨城県水戸市にある「有限会社胡豆柑」って企業さん。

これは、あくまで私の想像のお話ですが、きっとこの企業も被害者で、こちらのサーバーが

同じような手口で乗っ取られ、そのサーバーが詐欺メールや詐欺サイトの温床とされていると

思われます。 ”Received”のIPアドレスは、差出人が利用しているメールサーバーのもの。

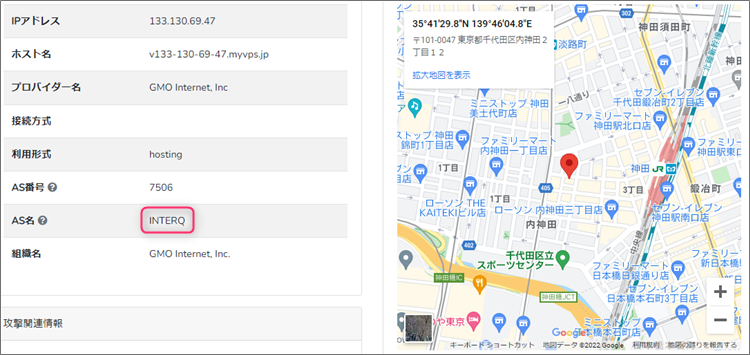

このIPアドレスを元にその割り当て地を確認してみます。

利用されているプロバイダーはGMO系の「interQ」

ピンが立てられた位置にそのサーバーが有るのでしょう。

ありがちなアカウントに宛てて このメールを受け取った宛先は、うちの事務所のadminアカウント宛。

うちのサーバーにはこのアカウントは存在しないので、迷子メールでサーバーにとどまって

いました。

どこかで入手したリストにあるうちの事務所のドメインに、適当な”admin”や”info”など

ありそうなアカウントのアドレス宛に送ってきているのだと思われます。 本文にはこのように書かれています。

書かれているリンク先のURLに注目すると、このURLのドメインは”kagoya.net”っぽくも

見えますが、実際はそこではなく”thelegendmall.com”です。

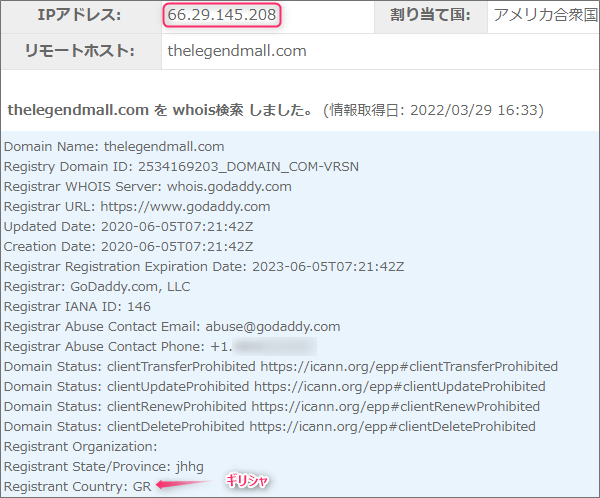

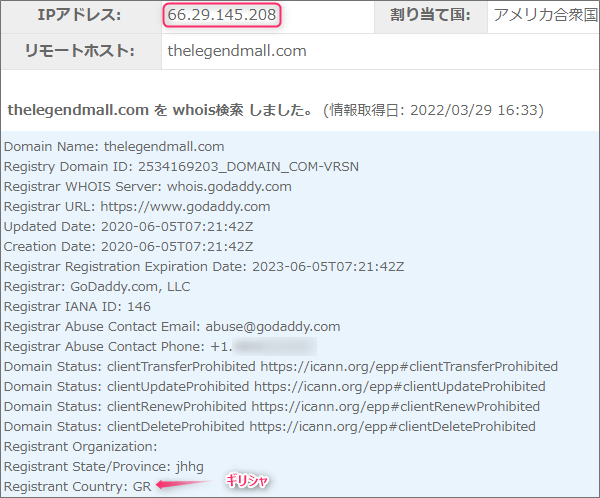

ここ落とし穴ですから注意してください。 では、ここで使われているドメイン”thelegendmall.com”について調べてみます。

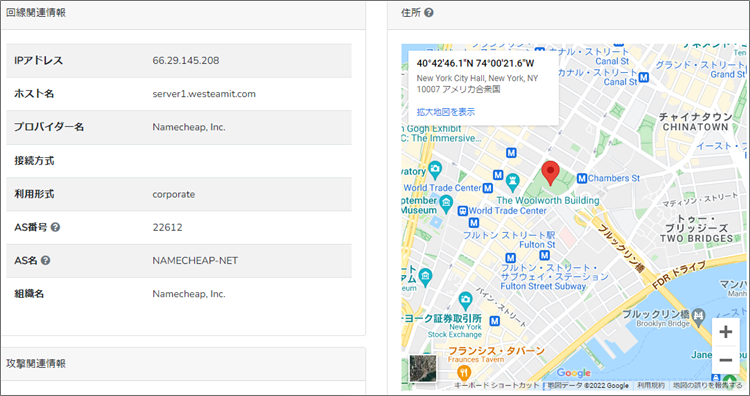

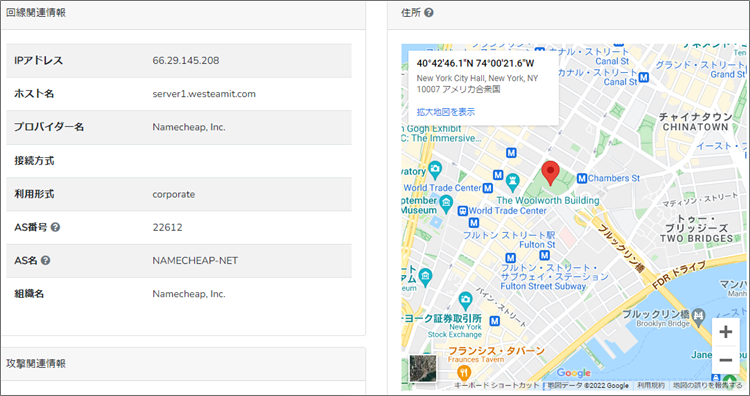

大した情報は取得できませんでしたが、このドメインはギリシャの方が所得しているようです。 このドメインを割当てているIPアドレスは”66.29.145.208”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられたのは、ニューヨークのイーストリバーに架かるブルックリンブリッジの

たもと。

早速このサイトへ行ってみました。

開いたのは、ActiveMailと言うメールサーバーのコントロールパネルへのログイン画面。

ここに入力させてサーバー管理者のアカウントを盗み取るんです。 適当に入力してやると、詐欺犯はそれで目的を達成したので、自動でカゴヤジャパンさんの

サイトのトップページに飛ばされました。

まとめ 犯人の目的は、サーバーの乗っ取り。

サーバーを乗っ取って、そのサーバーをそのまま利用したり、新たに取得したドメインを

割当てたりしてフィッシング詐欺メー

カゴヤジャパンに限らずサーバー管理者の方は、十分に注意するようにお願いいたします。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |