サーバー管理者を狙った悪質な詐欺メール レンタルサーバーの「カゴヤ・ジャパン」を騙り、サーバーの増強メンテナンスを行うと

ウソの理由で詐欺サイトへのリンクに誘い込もうとする詐欺メールです。

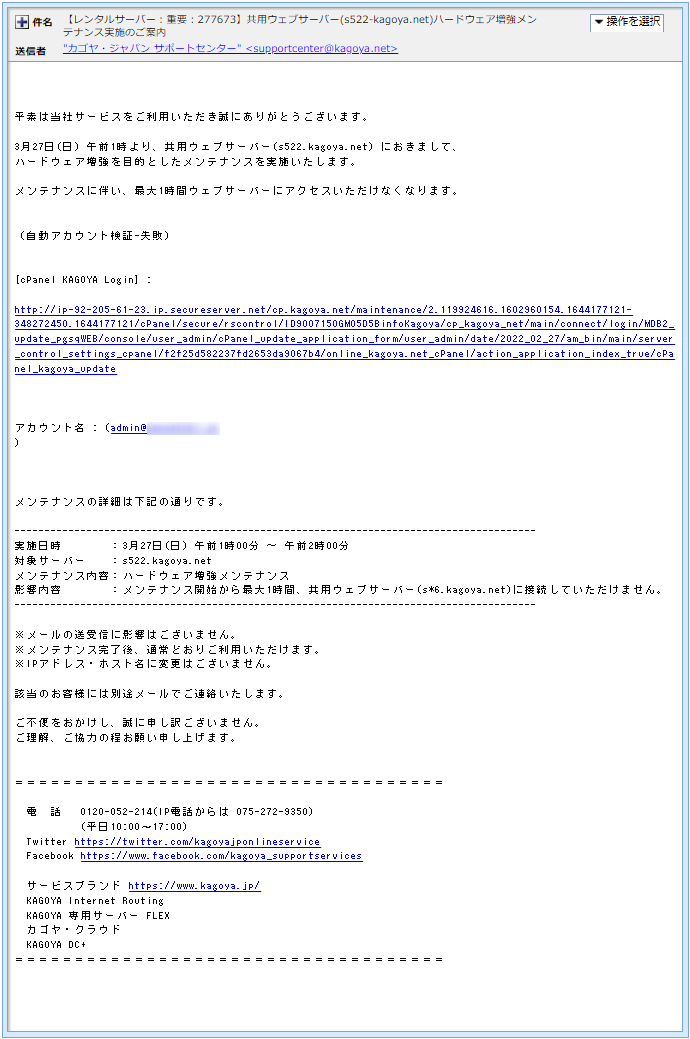

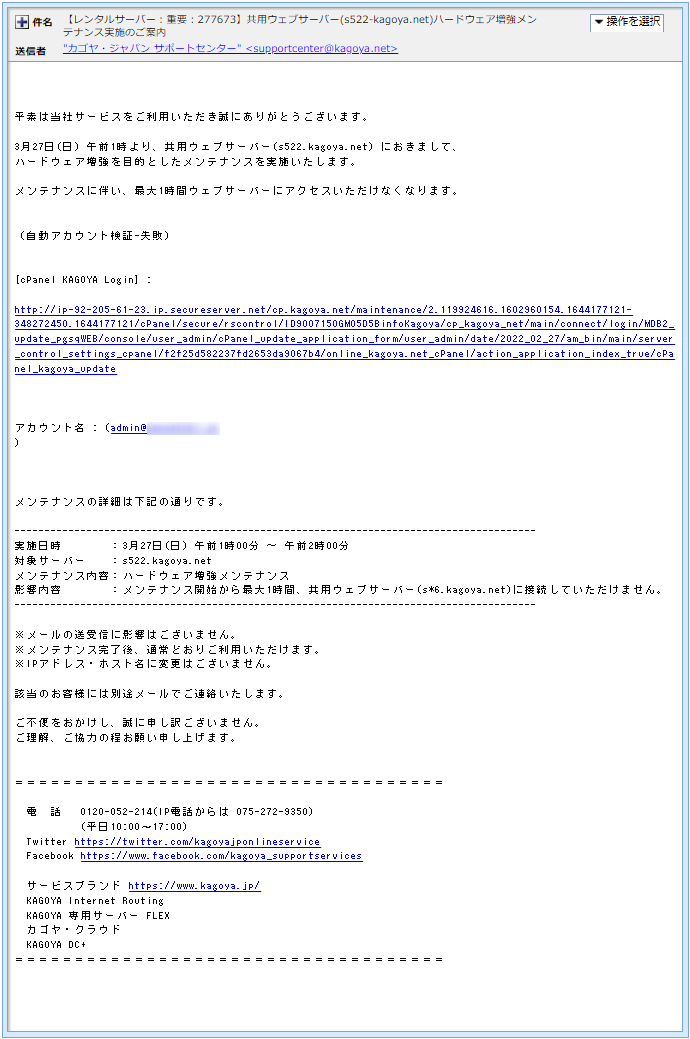

では、メールのプロパティーから見ていきましょう。 件名は

「【レンタルサーバー:重要:277673】共用ウェブサーバー(s522-kagoya.net)ハードウェア増強メンテナンス実施のご案内」

このメールには”[spam]”とスタンプが付けられていませんね(;^_^A

でもこのメールはどこからどう見てもフィッシング詐欺メールです。

だって、このメールが届いたメールアドレスは存在していませんもん(笑)

このメールが届いたのは、”admin@******.***”って”admin”アカウント。

でもね、うちのメールアカウントに”admin”は存在しません。

だから迷子になっていたんです、このメールは。 差出人は

「”カゴヤ・ジャパン サポートセンター” <supportcenter@kagoya.net>」

確かに”kagoya.net”は、カゴヤ・ジャパンさんの所持するドメインですが、残念ながら

メンテナンスの告知で使われるのは”kagoya.net”ではなく”kagoya.com”です。(笑)

と言うわけでこのメールアドレスは完全な偽装。

では、次の項で本当のメールドメインを調査していきます。

差出人は「使えるねっと」ユーザー?! では、このメールのヘッダーソースを確認し偽物を暴いていきましょう!

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<supportcenter@kagoya.net>」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「<c164e2a1baf9aca9ef75927dc1cd05cc@localhost.localdomain>」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

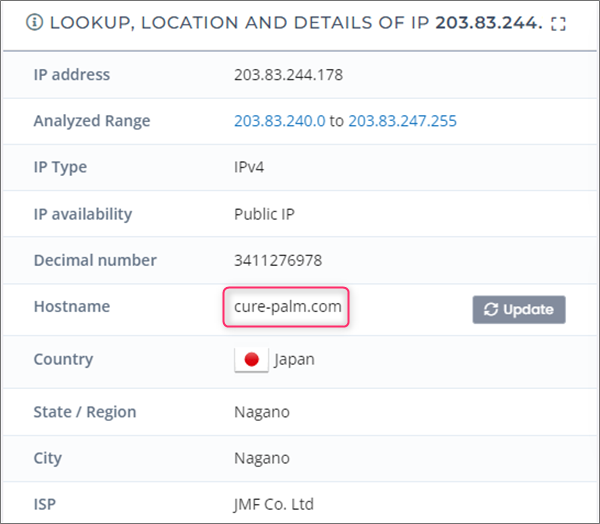

ここも偽装可能で鵜呑みにはできません。 | | Received:「from localhost.localdomain (cure-palm.com [203.83.244.178] (may be forged))」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

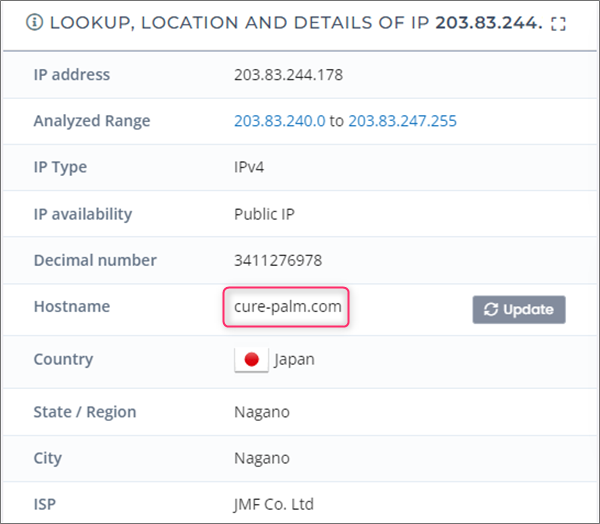

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、この”Received”にあったIPアドレス”203.83.244.178”を使ってそのサーバーの情報を

拾ってみます。

ちょいとマニアックなサイトで検索した結果がこちら。

これによると、このIPアドレスに割り当てているドメインは”cure-palm.com”

そう、”Received”にも書かれていますね。

これが、このメールを送った差出人の本当のメールドメインです。 今度はこのIPアドレスを元にその割り当て地を確認してみます。

表示されたのは「東京都千代田区九段南」付近の地図。

おおよそこの位置に設置されたメールサーバーはこのメールの発信元です。

よく見るとAS名欄にTSUKAERUNET(使えるねっと)とあります。

「使えるねっと」さんは、長野県長野市にあるレンタルサーバーさと書いてあったんですね!

この差出人は「使えるねっと」のユーザーと言うことになります。

メンテ告知なのかアカウント認証の失敗なのか…. 引き続き本文を見ていきます。

内容は、サーバーメンテナンスの告知のようにも見えますが、上から読んでいくと途中に

「(自動アカウント検証-失敗)」と記載されています。

これはどういう意味なんでしょうか?

サーバーメンテナンスと言う件名で信用させておいて、突然アカウント認証の失敗と表示し

このリンクに引きずり込もうとしているのでしょうか?

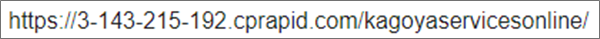

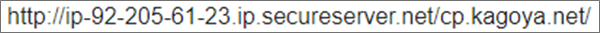

こんな支離滅裂なメールで誰か騙せると本気で思っているのでしょうか? まぁそれは良いとして、気になるのはこのクソ長いリンクのURLです。

このURLはこんなドメインから始まります。

でも安全な方法を利用して実際にこのURLに接続してみるとリダイレクトされこのような

URLに再度接続されました。

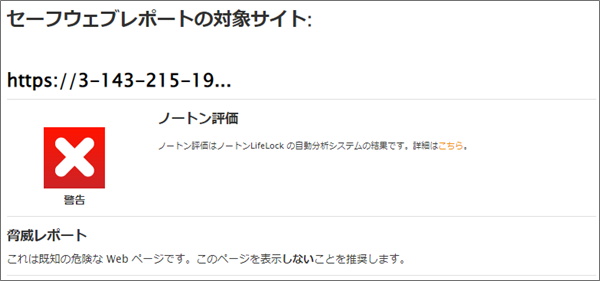

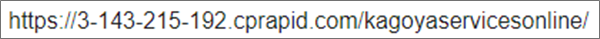

このリンク先サイトの危険度をノートンの「セーフウェブ」で確認してみました。

脅威のレポートは「既知の危険なWebページです」と書かれていますので業界では既に

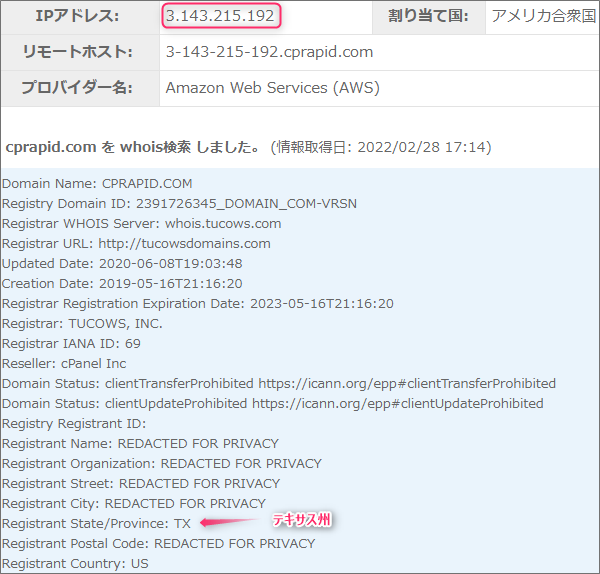

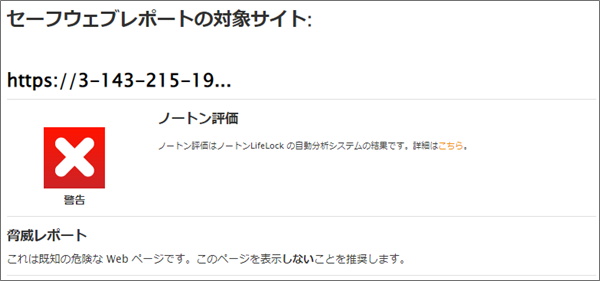

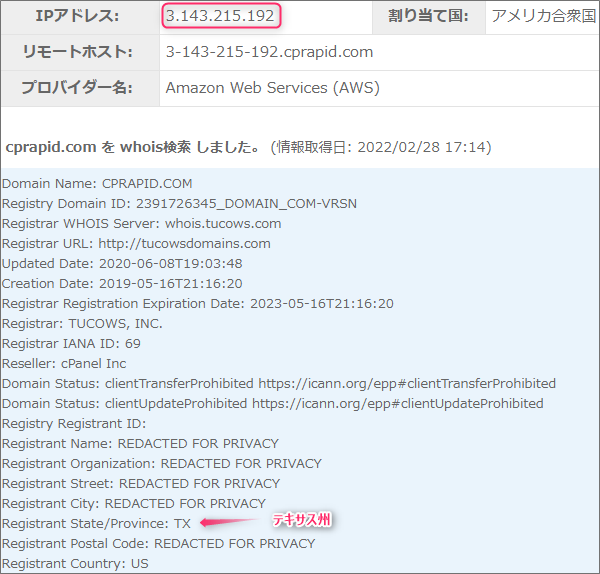

周知されている模様です。 使われているドメインは、サブドメインを含め”3-143-215-192.cprapid.com”

このドメインも詳しい情報を取得してみます。

結果は、詳しい情報も何もほとんどがプライバシー保護されています。

分かったのは、持ち主はテキサス州に方で割当てているIPアドレスは”3.143.215.192”と

言うこと程度。

では、このIPアドレスを元にその割り当て地を確認してみます。

この地図は、アメリカオハイオ州コロンバス付近のもの。

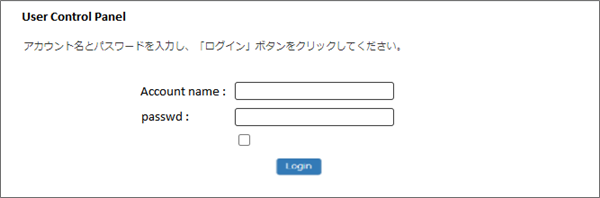

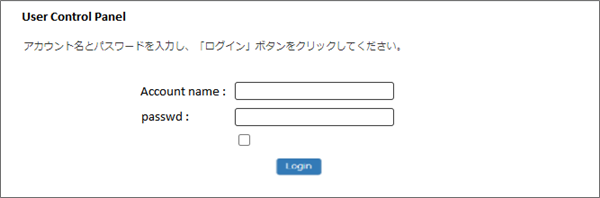

そんなところで偽サイトを運営しているんですね。 つながるサイトは、”cPanel”と呼ばれるサーバーのコントロールパネルのログイン画面。

もちろん偽物です。

ここにユーザー情報を入力してログインしてしまうと、犯人にその情報が詐取されて

サーバーが乗っ取られてしまいサイトやメールアカウントの改ざんをされるだけではなく

フィッシング詐欺メールやフィッシング詐欺サイトの温床にされたりもします。

まとめ ”admin”アカウント宛でしたのでサーバー管理者をピンスポットで標的にしたものでしょう。

騙されてしまうと大変なことになるのでサーバー管理者の方はくれぐれもご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |