『詐欺メール』「【重要なお知らせ】【KAGOYA セキュリティシステムのメンテナンス】必要なアクション」と、来た件

| サーバー管理者が標的か?! | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールを発見次第 できる限り迅速にをもっとうにご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した偽のコピーサイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取しようとします。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

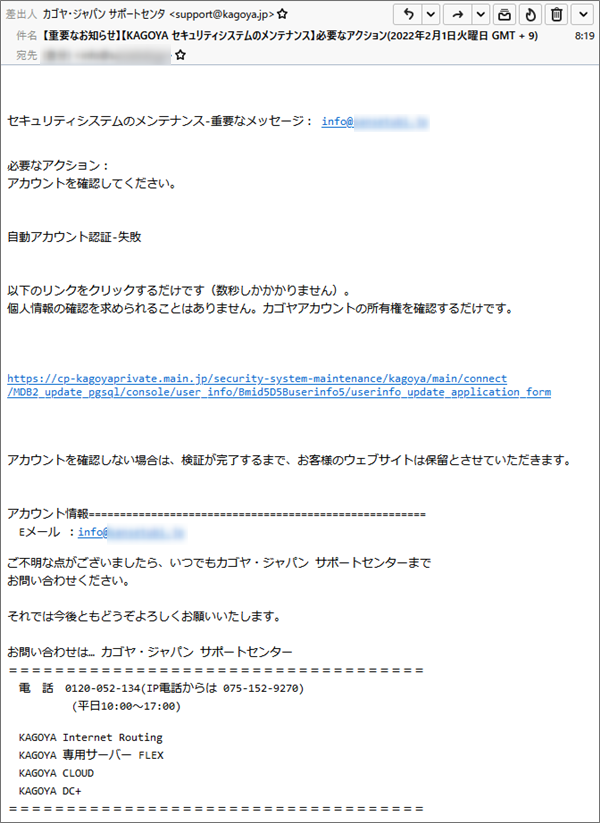

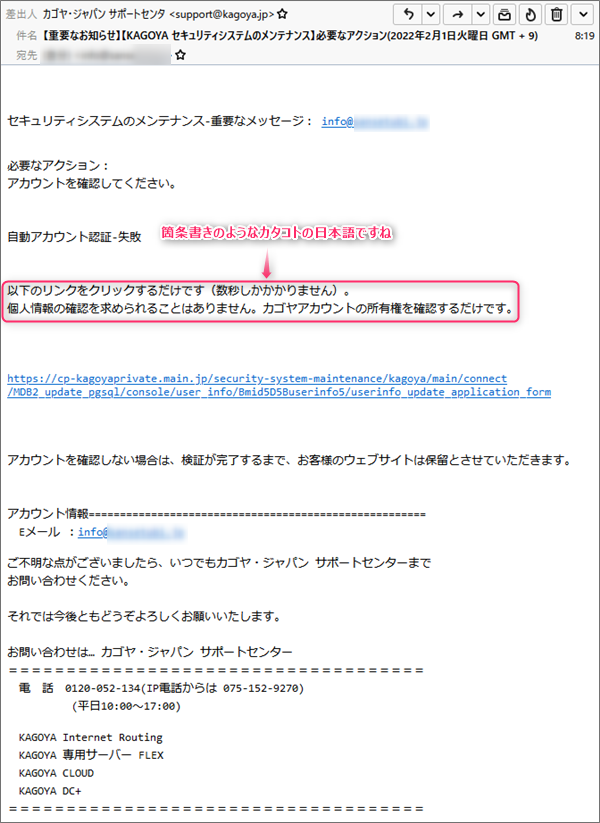

カゴヤさんのメールドメインは”kagoya.com”ですちょいちょい届くカゴヤさんに成りすました詐欺メール。 メールアカウントの認証に失敗したのでリンクから所有権を確認しろって内容。 では、メールのプロパティーから見ていきましょう。 件名は 差出人は ソースから抜き出した「フィールド御三家」がこちらです。

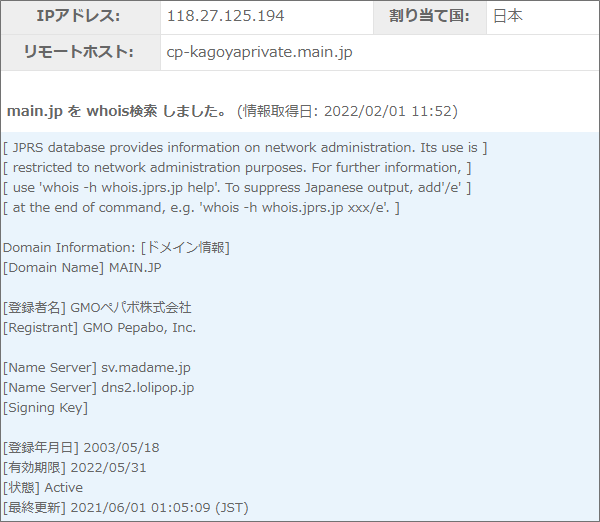

この”Received”に書かれているIPアドレス”121.50.45.172”と”kagoya.jp”を割当てている では、この”Received”にあったIPアドレスを使ってそのサーバーの情報を拾ってみます。 詐欺サイトも乗ったられたサーバーで?!本文を見ていきます。 説明文が箇条書きのような書き方でカタコトのように見えるので、おそらく送信者は さて、気になるリンク先ですがこちらのURLから始まる非常に長いものです。 使われているドメインは”cp-kagoyaprivate.main.jp” 「[登録者名] GMOペパボ株式会社」「[Name Server] dns2.lolipop.jp」とあるので どのようなサイトなのかとリンクを辿ってみましたが、乗っ取りがばれたのかサイトは まとめこれは、サーバー管理者に宛てられた詐欺メールですので一般ユーザーには届かないものと いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール【重要なお知らせ】【KAGOYA セキュリティシステムのメンテナンス】必要なアクション,admin,cp-kagoyaprivate.main.jp,info,IPアドレス,lolipop,Message ID,Received,Return-Path,Site Safety Center,SMS,SPAM,support,カゴヤ・ジャパン,カゴヤ・ジャパン サポートセンタ,サーバー管理者,サイバーアタック,サイバー犯罪,スミッシング,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,レンタルサーバーに成りすまし,ロリポップ,ワードサラダ,乗っ取り,使えるネット,偽サイト,拡散希望,注意喚起,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』「ETCサービスをご利用いただきありがとうございます」と、来た件

ECTカードがどれだけ無効になるの? ※ご注意ください! 当エントリーは迷惑メー ...

『詐欺メール』「こんにちは!」と、来た件

♬祝1000エントリー♪ ※ご注意ください! このブログエントリーは、フィッシン ...

『詐欺メール』「nenkin-netアカウントのアップグレードとメンテナンス」と、来た件

「日本年金機構」に成りすました不届き者 ※ご注意ください! このブログエントリー ...

『詐欺メール』「保留中のメール(2) 」と、来た件

忘れた頃に送られてくる ※ご注意ください! 当エントリーは迷惑メールの注意喚起を ...

『詐欺メール』「RX Pharmacy Center」と、来た件

普通に見えるオンライン薬局だが ※ご注意ください! このブログエントリーは、フィ ...