『詐欺メール』「【[RECEIVER_ADDRESS]】お客様:Amazon プライム会費のお支払い方法に問題があります、支払い情報を更新する」と、来た件

| 長すぎる件名は怪しさも倍増?! | |||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーの偽サイトで、フォームにアカウント情報や クレジットカードの入力させそれらの情報を詐取します。 被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | |||

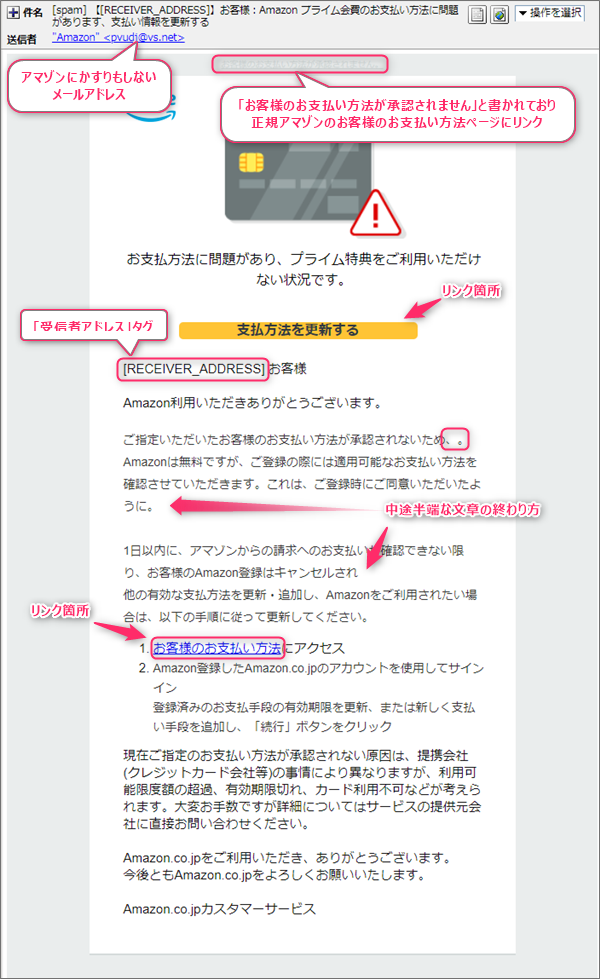

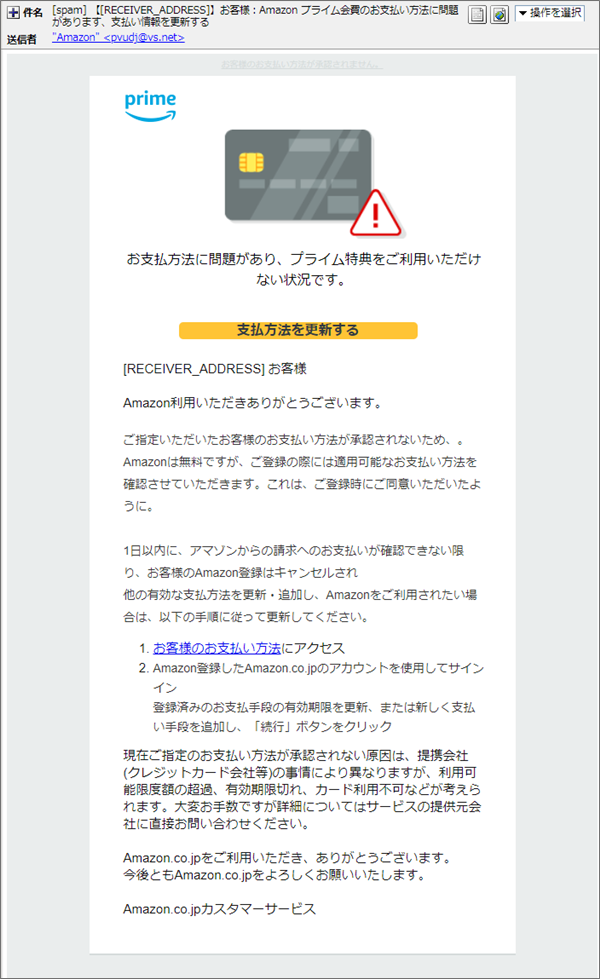

アマゾンが”pvudj@vs.net”なんてアドレス使う?アマゾンに成りすまし”[RECEIVER_ADDRESS] ”ってタグがそのまま表示されてしまった では、ゆっくり見ていきましょう。 まずはメールのプロパティーから見ていきます。 件名は 差出人は アドレス偽装を暴いてみるでは、このメールのヘッダーソースを確認し調査してみます。

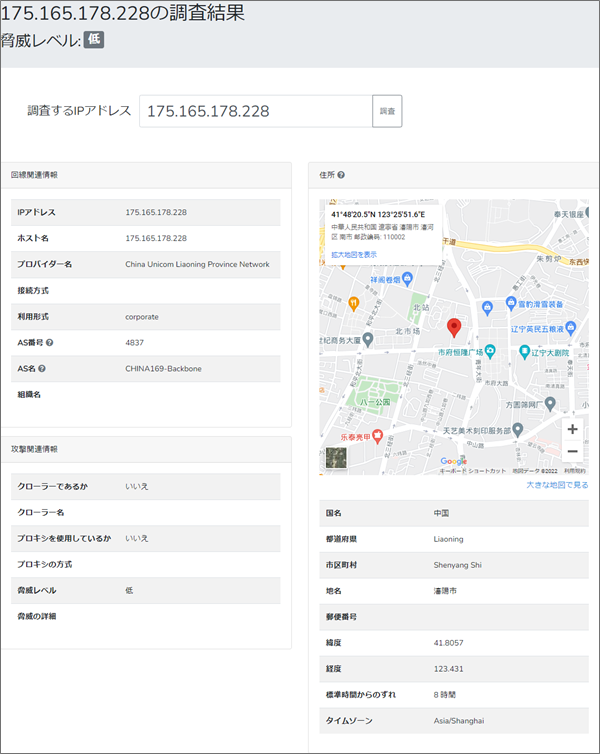

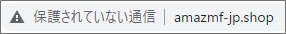

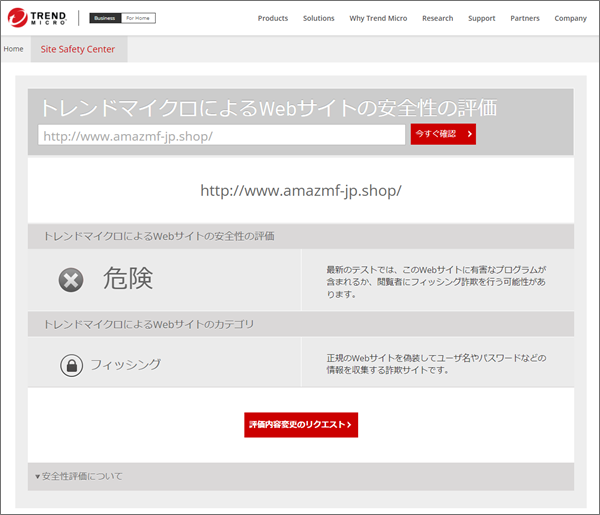

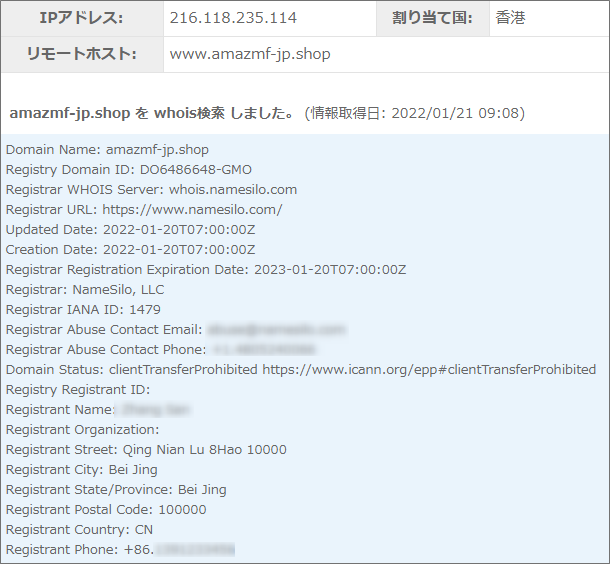

まず先に、ドメイン”vs.net”と”Received”にあるIPアドレス”175.165.178.228”の関連性を では、この”Received”にあったIPアドレス”175.165.178.228”を使ってそのサーバーの 本文は突っ込みどころ満載続いて本文を見ていきましょう。 最上段にある薄い色の文字は「お客様のお支払い方法が承認されません。」と書かれており 文章と言えば、句読点がおかしかったり、中途半端に突然文章が終わったりと、詐欺メール リンクサイトの危険度を調査では、このURLの先にあるサイトの危険度をトレンドマイクロの”Site Safety Center”で 今度は、このURLに使われているドメイン”amazmf-jp.shop”について調べてみます。 ドメインの持ち主は”Bei Jing”とあるので中国の北京の方。 このドメインを割当てているIPアドレスは”216.118.235.114”とあります。 まとめタグが露出してしまったこのような怪しいメールに誰が騙されるんでしょうね? いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールamazmf-jp.shop,Amazon,Amazon プライム会費のお支払い方法に問題があります,Bei Jing,http,IPアドレス,Message ID,pvudj@vs.net,Received,RECEIVER_ADDRESS,Return-Path,Site Safety Center,SMS,SPAM,vs.net,お客様のお支払い方法,コピーサイト,サイバーアタック,サイバー犯罪,ジャンクメール,タグが露出,ドメイン,トレンドマイクロ,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ワードサラダ,保護されていない通信,偽サイト,北京,完コピ偽サイト,拡散希望,支払い情報を更新する,支払方法を更新する,注意喚起,瀋陽市,第三者不正利用,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要,香港

Posted by heart

関連記事

【解析】AMEXを装う「セキュリティ確認のお願い」は中国発のフィッシング詐欺!

このメールは「アメリカン・エキスプレス」を装ったフィッシング詐欺です。 送信元ド ...

『詐欺メール』JR東日本から「えきねっとアカウントの自動退会処理について」と、来た件

再び「えきねっと」を騙ったフィッシング詐欺メール ※ご注意ください! 当エントリ ...

『詐欺メール』Gustavoから「Donation.」と、来た件

英文のスパム ※ご注意ください! このブログエントリーは、フィッシング詐欺メール ...

『詐欺メール』松井証券から『【重要】配当金入金のお知らせ』と、来た件

★詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私たちが生活する ...

『詐欺メール』マイナポータルから『電力・ガス・食料品等価格高騰緊急支援給付金(5万円/1世帯)のご案内』と、来た件

マイナポータルから新たに給付金が出る?! ※ご注意ください! このブログエントリ ...