『詐欺メール』一時利用停止編「【PayPay】ご利用のお知らせ」と、来た件

| 「さくらインターネット」さんのユーザーが犯人?! | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

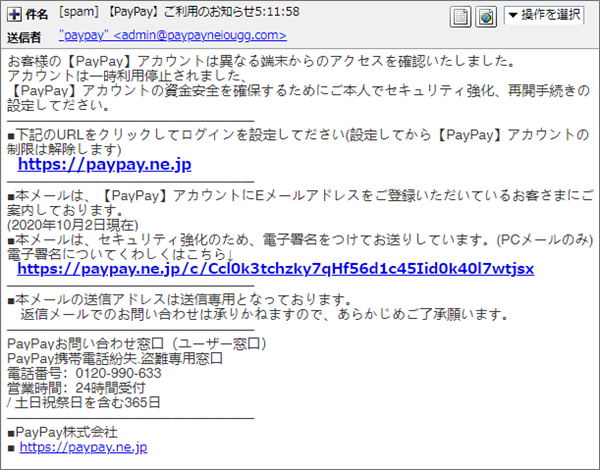

”paypay”さんの正規ドメインは”paypay.ne.jp”です以前に同じような件名のメールをご紹介していますが、その時は単なる第三者不正利用を

相変わらず中華フォントのメールですね。(笑) では、メールのプロパティーから見ていきます。 件名は 差出人は JCBの詐欺メールを流用?!ではこのメールをヘッダーソースから調査してみます。

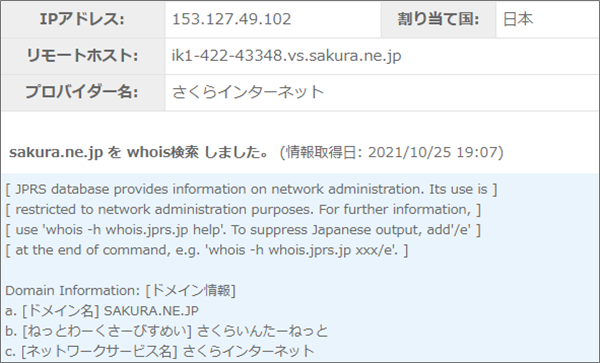

では、このIPアドレスを使ってそのサーバーの位置情報を拾ってみましょう! やはり「さくらインターネット」さんの名前が出てきましたね。 IPアドレスの所在地を調べても「さくらインターネット」さんのサーバーの位置情報しか IPの脅威レベルは「高」続いて、本文を見ていきましょう。

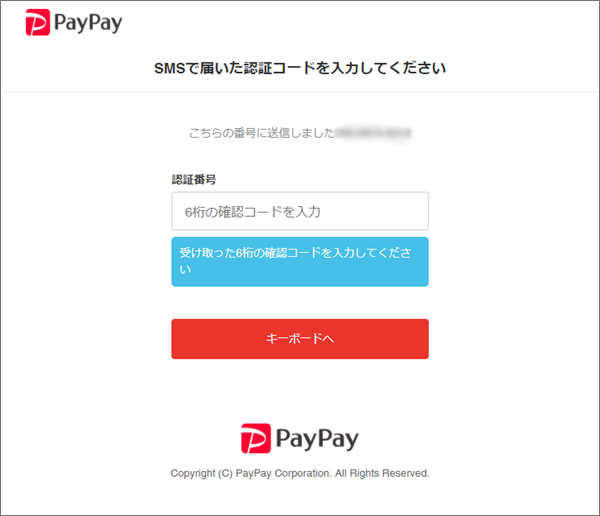

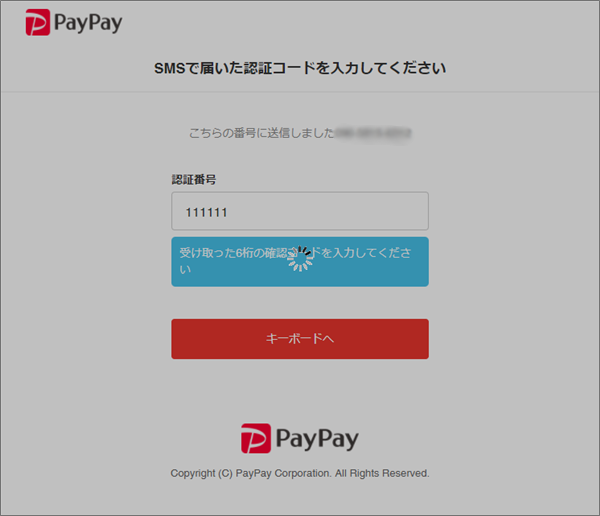

「アカウントは異なる端末からのアクセスを確認いたしました」とあるので、いつも ログインして設定しろと書かれている下に例によって詐欺サイトへのリンクが きちんと”paypay”の正規ドメインが書かれていますが、そんなのは間違いなくリンク偽装。 使われているドメイン”paypay.ne.no-replybe.com”を調査してみました。 割当てられているIPアドレスは”155.94.205.253” これによると、割り当て地は「アメリカ・カリフォルニア州・ロサンジェルス」 本当に騙そうとしているの?危険とされていても見たくなるのが人のサガ。 すると、認証番号がSMSで送られたようです。 インジケーターがくるくる回るだけでいくら待っても次のページに到達しませんでした。 どんな数字を入れても同じことでしたので、SMSへの認証番号送付なんて嘘でしょう。 まとめ「さくらインターネット」さんのユーザーが差出人の詐欺メールは最近よく見かけますが いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール【PayPay】ご利用のお知らせ,IPアドレス,Message ID,my.jcb.co.jp,PayPay,paypay.ne.jp,paypay.ne.no-replybe.com,Received,Return-Path,sakura.ne.jp,SMS,SPAM,アカウントは一時利用停止,アカウントは異なる端末からのアクセスを確認いたしました,さくらインターネット,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ロサンジェルス,ワードサラダ,中華フォント,完コピ偽サイト,拡散希望,東京都渋谷区,注意喚起,脅威レベル,著作権法違反,詐欺,詐欺サイト,詐欺メール,詐欺メールを流用,認証番号,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『【セゾンNetアンサー】ご登録情報の確認及び更新に関するお知らせについて』と、来た件

★フィッシング詐欺解体新書★ スマホやタブレットが普及し増々便利に ...

『詐欺メール』「Amazonカード情報更新のお知らせ」と、来た件

が付いてない!(;゚Д゚) ※ご注意ください! 当エントリーは迷惑メールの注意喚 ...

『詐欺メール』「【au PAY】ご利用のお知らせ」と、来た件

ついにau PAYまで ※ご注意ください! 当エントリーは迷惑メールの注意喚起を ...

『詐欺メール』日本郵便局から『急いでおりますが、お荷物の到着を心待ちにしております』と、来た件

香港から発信された日本郵便を騙るメール スマホやタブレットが普及し増々便利になる ...

『詐欺メール』「未決済の支払いをお見逃しなく。今すぐ債務の支払いを完了してください。 」と、来た件

卑劣なメール ※ご注意ください! このブログエントリーは、フィッシング詐欺メール ...