アダルトハッキングメール 忘れた頃にちょくちょく届くのがアダルトハッキングメール。

今朝も仕事中にこのような怪しげなメールが届きました。

では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 未決済の支払いをお見逃しなく。今すぐ債務の支払いを完了してください。 」

さっぱり意味が分かりませんね。

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「ez@e-z.co.il」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 こんなメールに本当のメールアドレスなんて絶対に使うはずありませんから間違いなく偽装でしょう。

メールアドレスの偽装を暴く まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「ez@e-z.co.il」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「E743773FD8D30B90340048AFA47CE743@9IKKBLBB4」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from c-73-172-233-147.hsd1.md.comcast.net (c-73-172-233-147.hsd1.md.comcast.net [73.172.233.147])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”e-z.co.il”について調べてみます。

”54.194.121.99”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”73.172.233.147”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 今度は、このIPアドレスを逆引きしてみました。

このIPアドレスには”comcast.net”と言うドメインが割当てられているようです。

このドメインの登録者は、「Comcast Corporation」(コムキャスト)と言うアメリカのペンシルベニア州

フィラデルフィアに本部を置く、ケーブルテレビ・情報通信・メディアエンターテイメントの企業です。 恐らくですが、差出人は、この企業が提供しているメーリングリストを利用して不特定多数に向けて

このメールを送っているものと思われます。 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”73.172.233.147”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

あくまでですが、この「Comcast Corporation」(コムキャスト)が悪いわけではなくその利用者が

悪人なのでそこを間違えないでくださいね。

このIPアドレスは既にブラックリスト入りしていました。

その脅威の種類はメールによるサイバーアタックとされています。 IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、アメリカニュージャージー州ニューアーク付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

サービス?で「ワードサラダ」が付いてくる では引き続き本文。

本来ならここにテキストとして張りたかったのですが、かなりの量になるのでPDFのリンクを

作らせていただきました 「2022年08月24日着アダルトハッキングメール」 だらだらと書かれてはいますが、要はデバイスをトロイの木馬を使いハッキングし保存されている

アドレス帳やSNSのやり取りなどを手に入れたと。

また、アダルトサイトを見ながらひとりエッチしている姿の動画も手に入れたので

この動画が拡散されたくなければそれ相当の身代金をビットコインにて支払えと言うもの。

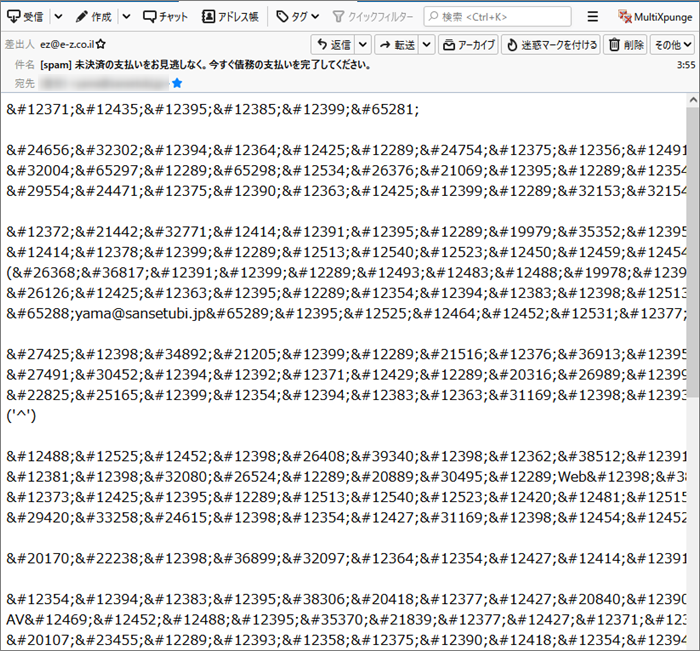

もちろん全部でたらめで嘘ですから信じてはいけません。 アダルトハッキングメールの特徴の一つでもある「ワードサラダ」がこのメールにも

しっかりと付けられていました。

このメールの表示方法をHTML形式からテキスト形式に切換えると、あぶり出したかのように

意味の分からない数字と記号の羅列が現れてきました。

「ワードサラダ」とは、詐欺メールや迷惑メールをセキュリティー装置に引っかかることなく

受信者に届けようとする手法です。

詳しくは、以前に「ワードサラダ」について取り上げ説明したブログエントリーがありますので

ご興味がありましたらそちらをご覧ください。 『詐欺メールに付き物』「ワードサラダ」とは?

まとめ アダルトハッキングメールの手口はいつも同じながら身代金が若干値上げされましたね(笑)

このようなメールが届いても長文で読むだけ面倒なのでそのままゴミ箱にポイしましょ! いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |