『詐欺メール』「【重要なお知らせ】エポスカードご利用? 認」と、来た件

| バラエティーに富んだメールでした | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

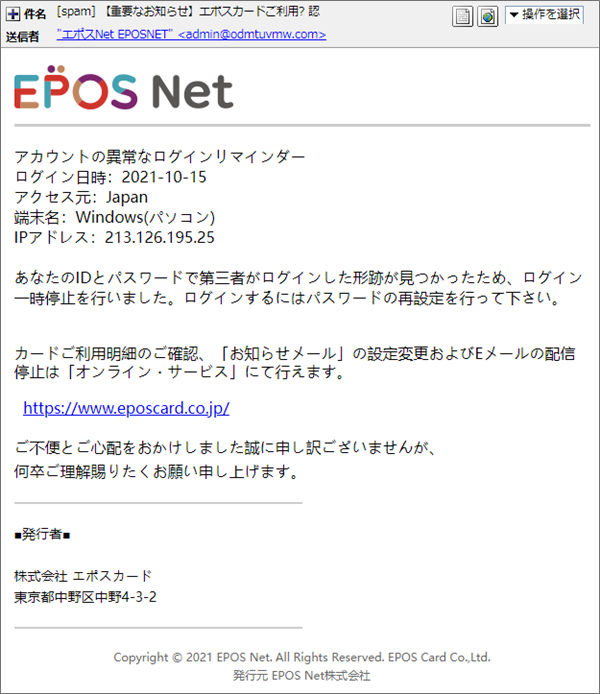

件名、文字化けした?!今日は大人しくしてられるかなと思ったら、こんなの届きました。

またまた何とも怪しいメールですね。 件名は 差出人は ではその偽装をメールをヘッダーソースから暴いていきます。

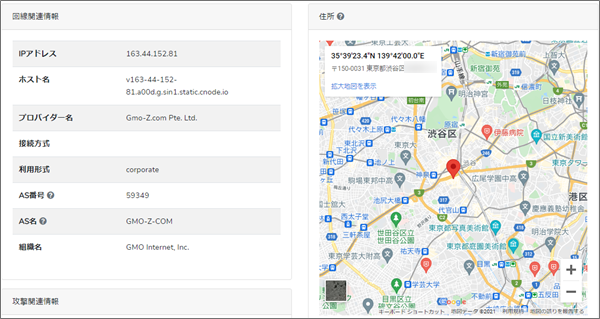

では、このIPアドレスを使ってそのメールサーバーの位置情報を拾ってみましょう!

もちろんおおよその位置情報ですが、東京都渋谷区と表示されました。 「ログインリマインダー」は要注意キーワード!?では、本文です。

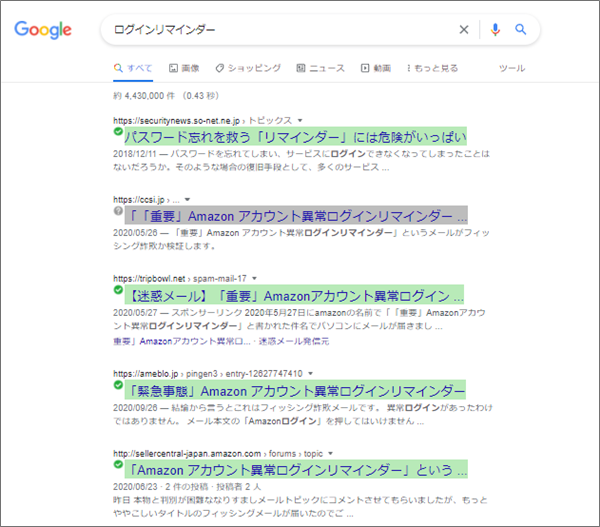

詐欺メールで時々見かける「ログインリマインダー」ってあまり使いませんよね?

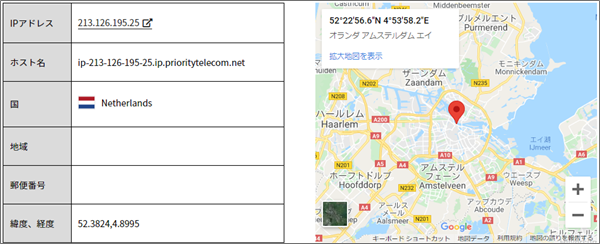

本文の内容は、三者の不正ログインを騙っています。 それぞれの情報は、このメールの信憑性を持たせるためのテクニック。 因みにここに書かれているIPアドレスはもちろんでたらめなんですが、割当地はどこかな~と

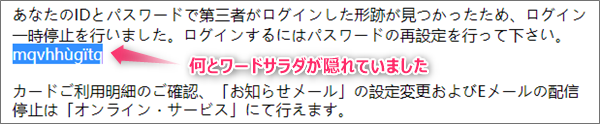

こっそりとワードサラダも!?例によって、このメールにも詐欺サイトへのリンクが付けられています。

でも、これは偽装で実際に接続されるURLはこちらでした。

では、このドメインも持ち主をサクッと調べてみましょう。

やはり、メールのIPアドレスと同じ東京都渋谷区が持ち主の住所です。 さて、このURLのリンク先ですが、行ってみると意外な展開に!

えっ?! そう言えば、さっき本文をコピペして気がついたんだけど、このメールには下の箇所に

ワードサラダとは、サーバーに設置されたスパムフィルターと言うセキュリティ装置に感知 まとめたった1通のメールですが、実にと様々な情報が隠されているのがお分かりいただけのでは いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール【重要なお知らせ】,【重要なお知らせ】エポスカードご利用? 認,cnode.io,eposcard.co.jp,eposno-relyjp.com,IPアドレス,Message ID,mqvhhùgïtq,odmtuvmw.com,Received,Return-Path,SMS,SPAM,エポスカードご利用確認,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,メルカリ,ログインリマインダー,ワードサラダ,不正利用,完コピ偽サイト,拡散希望,文字化け,東京都渋谷区,注意喚起,第三者,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『迷惑メール』「システム警告・システム破損」などと表示された件

人間心理を煽る怖ろしい警告の数々 今日は少し志向を変えてって危ない ...

『詐欺メール』『【ご注意】TVアプリを視聴するにはNHKプラスにアップグレードする必要があります』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』「[spam] ヨドバシ・ドット・コム:注文確認済み」と、来た件

手を変え品を変え ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的と ...

『詐欺メール』「【TS CUBIC CARD】カード支払い情報が確認!」と、来た件

ついに600件目達成! ※ご注意ください! 当エントリーは迷惑メールの注意喚起を ...

『詐欺メール』『【イオンペイからの重要なお知らせ】 ※必ずお読みください』と、来た件

イオンペイ使ってない私にも スマホやタブレットが普及し増々便利になる私たちが生活 ...