『詐欺メール』「障害発生/復旧のお知らせ(メールサービス)」と、来た件

| 何が言いたいのか? | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

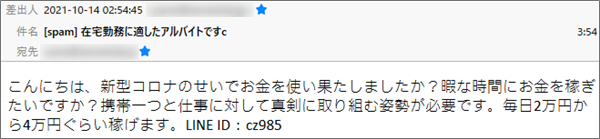

うちはレンタルサーバーじゃないって!またこんなおかしなメールが届いています。

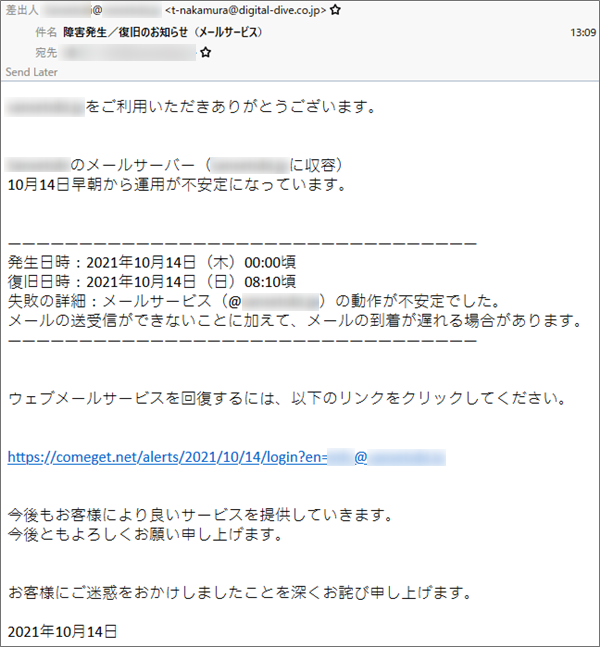

ちょいちょい届く、レンタルサーバー「KAGOYA」さんを騙った一連の迷惑メールの ぼかしの入れてある部分は、全部うちの事務所のドメイン名が入れられています。 件名は 差出人は

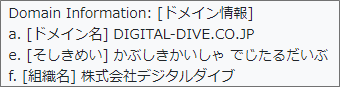

持ち主さんは「株式会社デジタルダイブ」って企業様でした。

プロバイダーに「KAGOYA JAPAN Inc.」って書いてある。 埼玉からのメールだったではメールをヘッダーソースから調査してみます。

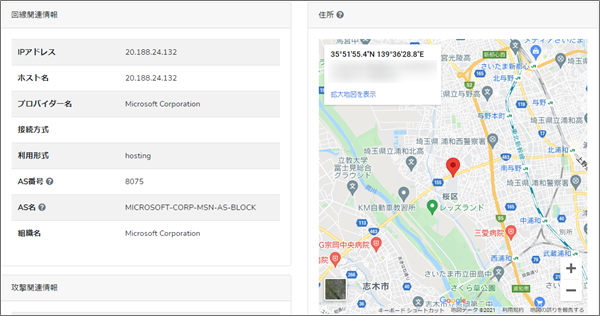

”digital-dive.co.jp”のドメイン調査で出てきたIPアドレスと全然違いますね。 では、このIPアドレスを使ってそのサーバーの位置情報を拾ってみましょう!

あくまでおおよその位置ですが、埼玉県さいたま市は表示されました。 本文に矛盾が…そして本文。

”〇〇〇”はうちのドメインが書かれています。 結果報告なので現在は復旧しているのかと思いきや、「回復するには、以下のリンクを 回復するために接続するリンク先が書かれていますが、そのURLがこちらです。

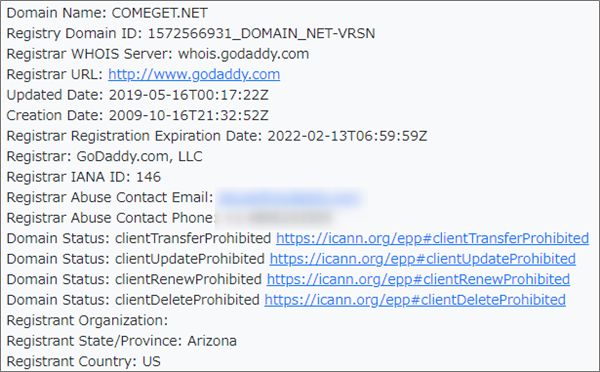

使われている”comeget.net”ってドメインも調査しましょう。

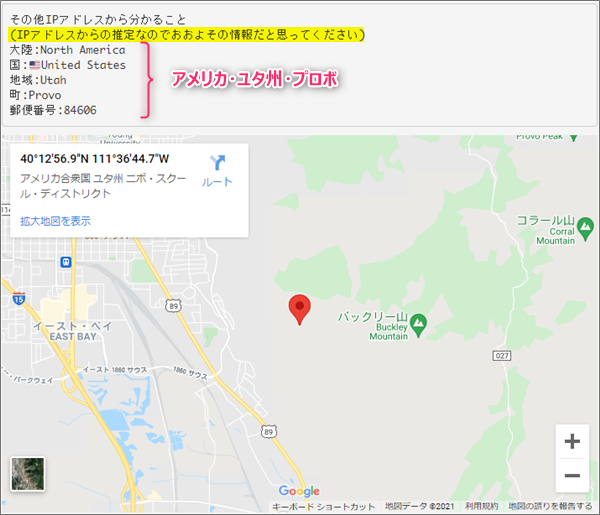

これによると、このドメインの持ち主はアメリカアリゾナ州在住の方でした。 そして、現在の割り当て地はこちら。

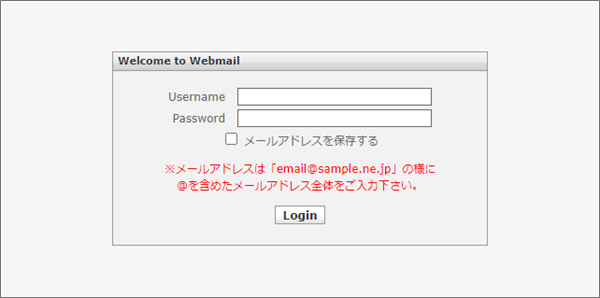

おおよその位置ですが「アメリカ・ユタ州・プロボ」と出ました。 リンク先へ行ってみるとサーバーのログイン画面っぽいのが表示されました。

でたらめなIDとパスワードでログインしてみると。

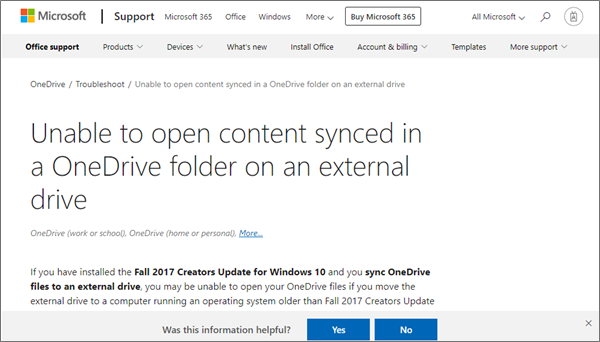

Microsoftのサポートサイトに飛ばされました。 まとめよくよく考えてみると、うちの事務所に成りすましうちのスタッフ宛(私)に障害メールを いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールcomeget.net,digital-dive.co.jp,IPアドレス,kagoya,Message ID,Microsoftのサポートサイト,Received,Return-Path,SMS,SPAM,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,ワードサラダ,完コピ偽サイト,拡散希望,株式会社デジタルダイブ,注意喚起,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要,障害発生/復旧のお知らせ(メールサービス)

Posted by heart

関連記事

『詐欺メール』「EFT 送金で支払われた請求書のリストを見つける」と、来た件

ウイルス付きのメール急増中 ※ご注意ください! このブログエントリーは、フィッシ ...

『詐欺メール』アプラスから「[NETstation*APLUS]会員のお知らせ」と、来た件

アプラスに成りすます ※ご注意ください! このブログエントリーは、フィッシング詐 ...

『詐欺メール』「【SAlSO】から重要なお知らせ」と、来た件

ログインはスマホアプリから! ※ご注意ください! このブログエントリーは、フィッ ...

『詐欺メール』『Password Need to be Update』と、来た件

どこの誰?目的は何? ※ご注意ください! このブログエントリーは、フィッシング詐 ...

『詐欺メール』『【重要】野村證券からお客様の口座安全確認のご協力のお願い(要対応)』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...