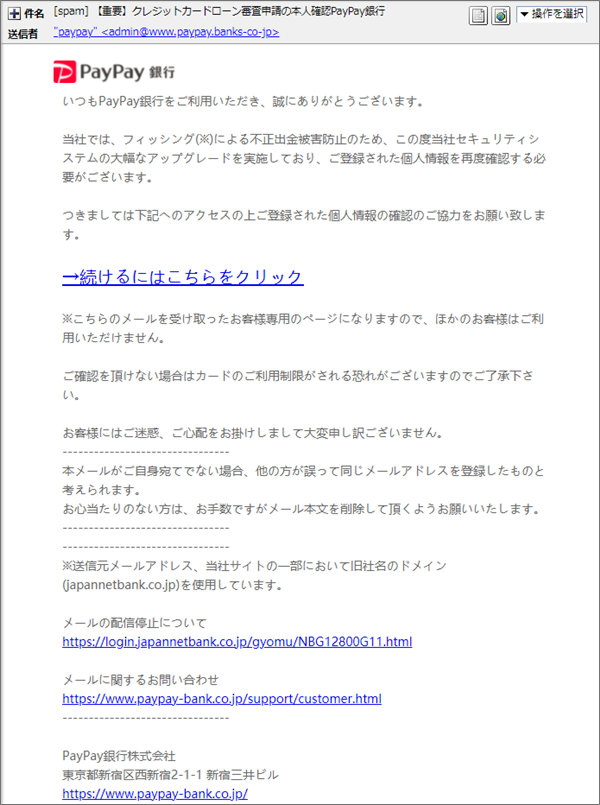

『詐欺メール』「【重要】クレジットカードローン審査申請の本人確認PayPay銀行」と、来た件

| 気持ち悪いフォント | ||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! | ||||

そんなドメイン存在しないんだけどコロナに詐欺に、なんかもっと楽しい話題無いものでしょうかね、まったく。 さて、今回は「PayPay銀行」に成りすましシステム更新のために登録されている個人情報を

違和感感じません? では、プロパティーから。 件名は 差出人 ね、こんなドメインは世の中に存在しないようです。 イオンカードの詐欺メールを流用?!ではこのメールをヘッダーソースから調査してみます。

”Return-Path”や”Message-ID”には”aeon.co.jp”と書かれていますね。 では、このIPアドレスを使ってそのサーバーの位置情報を拾ってみましょう! 中国と出ましたから、このメールの送り主は、中国に設置されたメールサーバーを リダイレクトに次ぐリダイレクトで次にいよいよ本文です。

このメールの件名に書かれていたのは「クレジットカードローン審査申請の本人確認」 差出人のやりたいことは、なんやかんやのこじつけの理由から詐欺サイトへのリンクを でもって、気になるの詐欺サイトへのリンクは「→続けるにはこちらをクリック」と書かれた

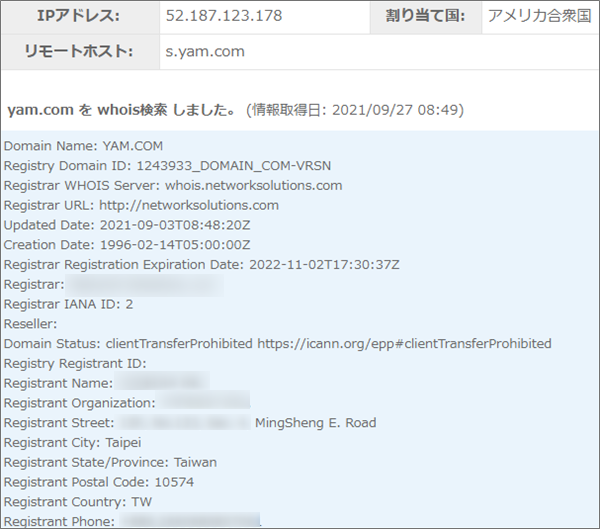

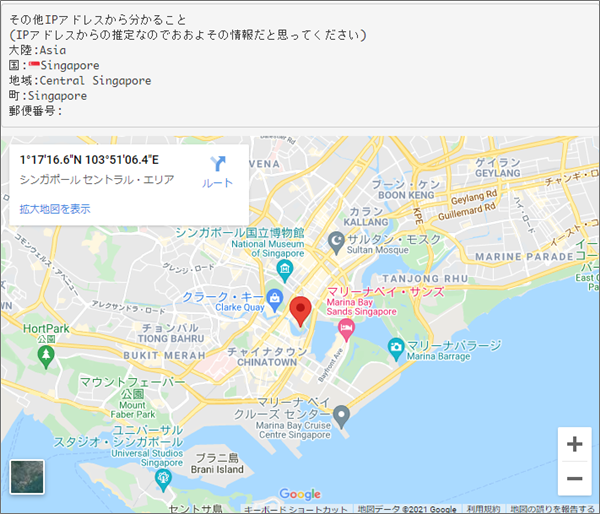

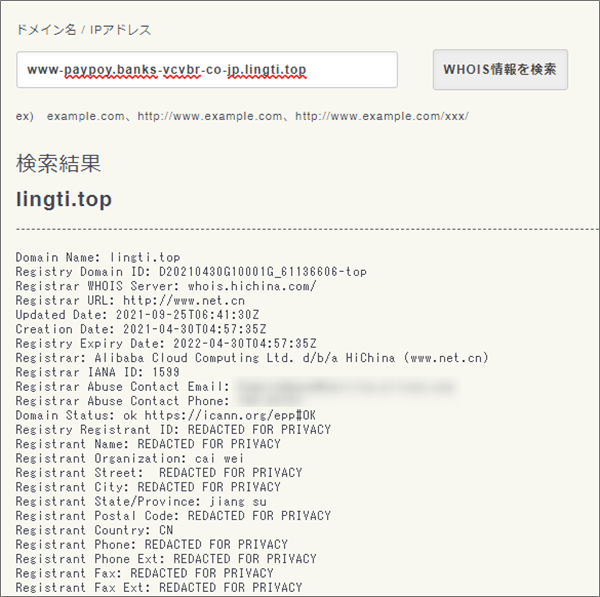

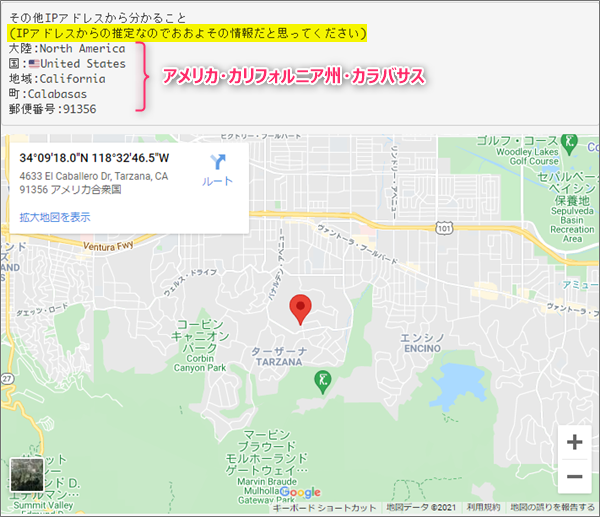

ご立派に”https”って暗号化されたように書かれていますが、実はリダイレクトされて ひとまずこのリダイレクトされる前のURLに使われている”s.yam.com”ドメインから調べます。 ドメインの登録申請は台湾の台北から。 では次にリダイレクトされた先の”www-paypoy.banks-vcvbr-co-jp.lingti.top”ってドメインは 見事にプライバシー保護されていますね。 「アメリカ・カリフォルニア州・カラバサス」はご常連です。(笑) ではここでどんな偽サイトを運営しているのでしょうか? PayPay銀行のログインページを模した完コピ偽サイトですね。 実は、このスクショ撮るの大変だったんです(汗) まとめ本文のフォントは”Yahei”と言う中華フォント、開いた時にまずこのフォントを見て”ピン”と いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールaeon.co.jp,Cloudflare,IPアドレス,Message ID,paypay.banks-co-jp,PayPay銀行,Received,Return-Path,s.yam.com,SMS,SPAM,www-paypoy.banks-vcvbr-co-jp.lingti.top,イオンカード,カラバサス,クラウドフレア,クレジットカードローン審査申請の本人確認PayPay銀行,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,ヘッダーソース,メール,リダイレクト,ワードサラダ,不正出金被害防止,完コピ偽サイト,拡散希望,注意喚起,続けるにはこちらをクリック,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『【緊急】楽天银行からの制限通知』と、来た件

『銀』の文字がおかしいですよ~ ※ご注意ください! このブログエントリーは、フィ ...

『迷惑メール』Amazonのオーダーを装ったメールが届いた件

Amazon.co.jpから英文メールが来るの? 少し前に届いてていつか時間のあ ...

『詐欺メール』eオリコから『ご利用明細更新のお知らせ』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』『セゾンカード二段階認証の導入についてのお知らせ』と、来た件

これでも騙される人いるんでしょうね... スマホやタブレットが普及し増々便利にな ...

『詐欺メール』楽天カードから『会員規約改定のお知らせ』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...