『詐欺メール』「三井住友カード]のセキュリティ通知」と、来た件

| 差出人は、さくらインターネットユーザー?! | |||||||

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! ”[spam]”があれば迷惑メール相変わらずクソ暑い日々が続いていますね。 私と言えば、2度目のワクチン接種からちょうど1週間。 さて、今朝もまたまたフィッシング詐欺メールの話題で恐縮です。

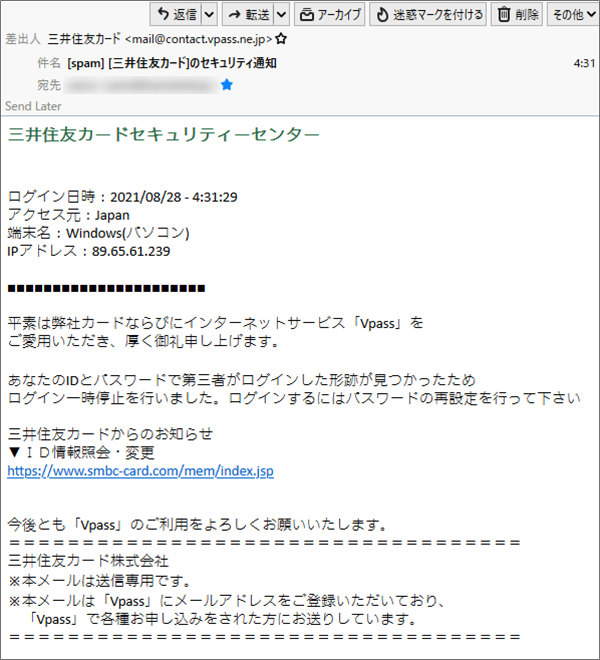

件名は 差出人は

件名に”[spam]”が付いてるので良くないメールであることは既に判明しています。

IPの利用者は「さくらインターネット」となっているので、この差出人は、こちらの

「さくらインターネット」の拠点は大阪市北区大深町ですから、ピッタリ合致していますね。 宛名の無いメールは×では続いてメールの本文。

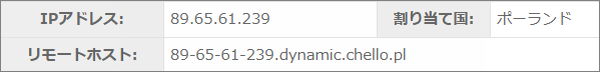

まず、「~様」とかの宛名がありません。 そして、もっともらしく、”ログイン日時”、”アクセス元”、”端末名”、”IPアドレス”が

内容は、例によって第三者の不正利用の通知です。

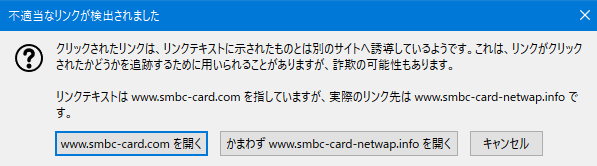

っと思いきや!

先のURLはウソで、実際のリンク先はこちらのURLでした。

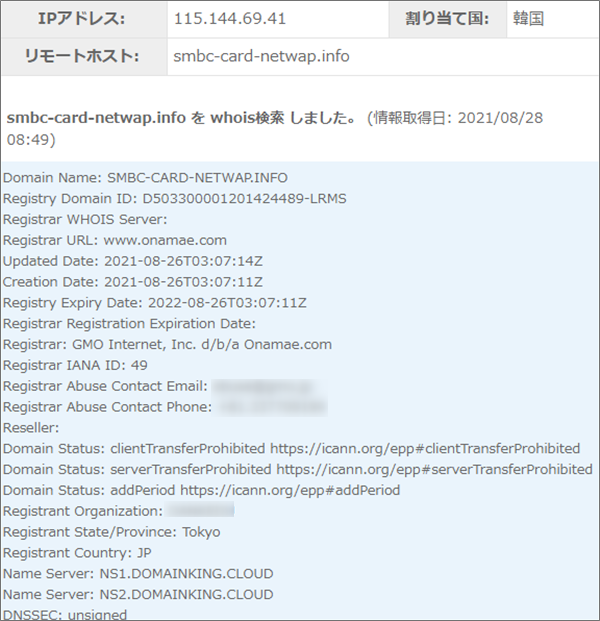

さて、このURLに使われているドメインは誰が申請しどこで運用されているのか。

珍しく申請者は、日本人です。

韓国中央にある安養(アニャン)市が抽出されました。 接続してみると…

はいっ、Vpassの完コピ偽サイトが表示されましたね。 まとめ今回は、日本、ポーランド、韓国と3つの国が出てきました。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; | |||||||

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メールCloudflare,IPアドレス,mail@contact.vpass.ne.jp,Message ID,Received,Return-Path,smbc-card-netwap.info,smbc-card.com,SMS,SPAM,Vpass,クラウドフレア,さくらインターネット,ジャンクメール,セキュリティーセンター,セキュリティ通知,ドメイン,なりすまし,フィールド御三家,フィッシング詐欺,メール,ワードサラダ,三井住友カード,完コピ偽サイト,宛名の無いメール,拡散希望,注意喚起,第三者不正ログイン,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』『【最終通知】TEPCO 未払い料金の支払い期日のお知らせ』と、来た件

★フィッシング詐欺メール解体新書★ スマホやタブレットが普及し増々便利になる私た ...

『詐欺メール』Amazοnから「お客様のアカウントのパスワードを無効にいたしました」と、来た件

IPはウソをつかない ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目 ...

『詐欺メール』「【Apple IDカード】ご利用確認のお願い」と、来た件

誰も騙せない詐欺メール ※ご注意ください! 当エントリーは迷惑メールの注意喚起を ...

『詐欺メール』『【日本郵便】郵便物が配達できないため、配送情報をご補充ください』と、来た件

ヤマト運輸、DHLの次は日本郵便 多分あなたは、このメールに不信感を持ち検索され ...

『詐欺メール』「<重要>VJA 株式会社から緊急のご連絡」と、来た件

どの口が言う?! ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的と ...