『詐欺メール』続・「ヨドバシ·ドット·コム:カード情報更新のお知らせ」と、来た件

| 見飽きた使いまわし本文 | |

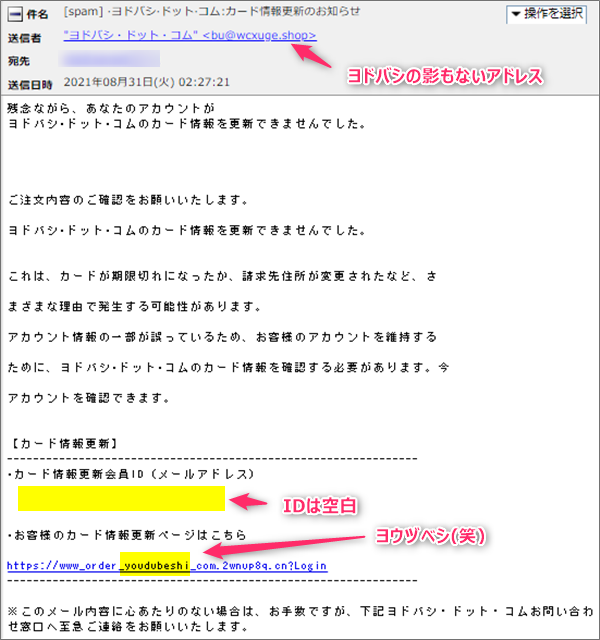

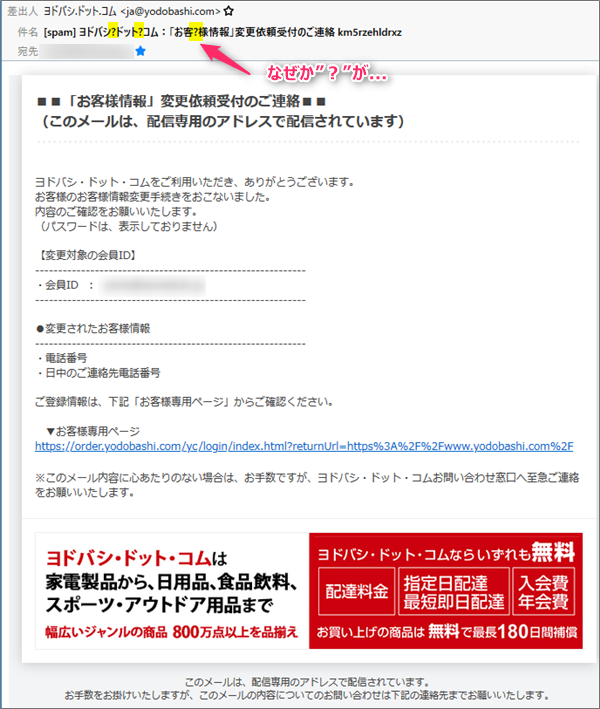

| ※ご注意ください! 当エントリーは迷惑メールの注意喚起を目的とし、悪意を持ったメールをご紹介しています。 このようなメールを受け取っても絶対に本文中のリンクをクリックしてはいけません! リンク先は正規サイトを模した完全コピーした偽サイトで、フォームにアカウント情報を 入力させアカウント情報を詐取します。 ですから被害に遭わないために絶対にリンクはクリックせず、どうしても気になる場合は ブックマークしてあるリンクを使うかスマホアプリをお使いになってログインするよう 心掛けてください! 偽装を見抜け!同じ件名のメールは少し前にご紹介していますが、今回はバナーもなく無機質なもの。

件名は 差出人は

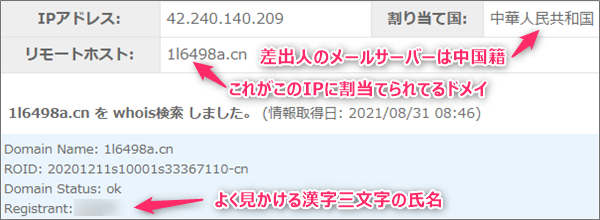

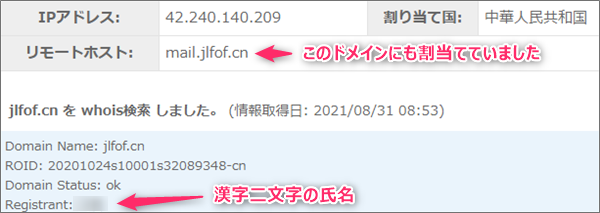

”Return-Path”は、メールの宛先が見つからないなどの理由でエラーがあった時に ”Message-ID”は、メール固有の因子で一般的に”@”より後ろは、差出人のメールアドレスに ”Received”は、そのメールが通過した受送信サーバーが自身で刻む自局のホスト情報。 これはIPアドレスを検索対象にした結果です。 そしてこちらは、ドメイン”mail.jlfof.cn”を検索対象にしたもの。 結果は、図中に書いておきました。 そして下段図。 この結果から、差出人のメールアドレスは偽装とわかりました。 偽サイトは西海岸に多し!では、本文。 内容は、先の図をご覧にただくとして、まず、文面はアマゾンや楽天などその他 真っ先に気づくのは、本文の書き出しに”宛名”が無いこと! なんやかんや不安になる言葉を並べた後、詐欺サイトへのリンクを押させるおんが手口。

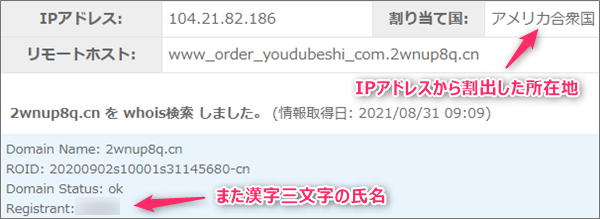

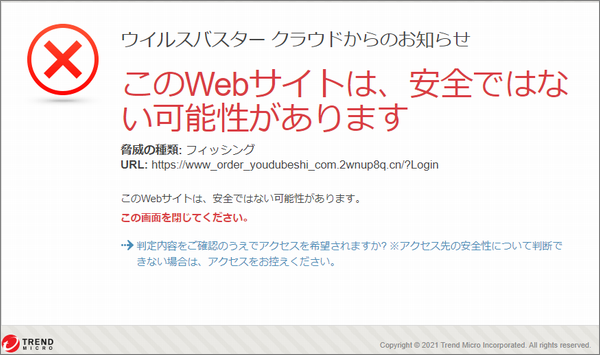

使われているドメインは”www_order_youdubeshi_com.2wnup8q.cn” さてこのドメイン、誰がどこで使ってるのか、、、気になりますよね?!

もう少し詳しい位置が知りたくなるのが人情ですよね?

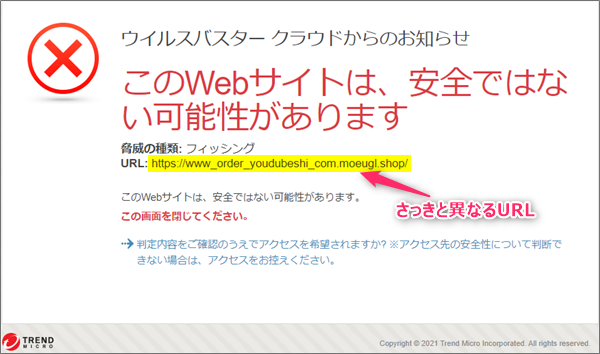

あくまで位置はおおよそですが、カリフォルニア州サンフランシスコが示されました。 では、ここに設置されたウェブサーバーでどんなサイトを営んでいるんでしょうか? おっと、セキュリティー企業ではすでに周知済みのようですね、ブロックされました。(汗) 危険を承知で先に進んでみます。 あっ、再びブロック(;^_^A よく見ると、接続されるURLが先程の物と異なります。

やはり、ヨドバシのログイン画面です。 何が「安心してお買い物をお楽しみください」だ、完コピ偽サイトのくせに!! そうそう、さっきのドメインも調べなきゃ(;^_^A

これもアメリカ西海岸の街、ロスアンゼルスと出ました。 まとめ最近出てくる完コピ偽サイトの運営サーバーは、アメリカ西海岸が大多数! ヨドバシさんもスマホアプリがあります。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |

こういった詐欺まがいのブラッキーなメールは、本文中のリンクをクリックしないことが大切!

そしてOS付随のセキュリティーは充てにせず、必ず自身でセキュリティーソフトを導入し

防御することが大切です。

丸腰の方、躊躇しないで「ポチっ」としてご安全に!(*^^*)

迷惑メール”mail.jlfof.cn,1l6498a.cn,IPアドレス,Message ID,Received,Return-Path,SMS,SPAM,wcxuge.shop,www_order_youdubeshi_com.2wnup8q.cn”,www_order_youdubeshi_com.moeugl.shop,アメリカ西海,ジャンクメール,ドメイン,なりすまし,フィッシング詐欺,メール,ヨドバシ·ドット·コム:カード情報更新のお知らせ,ワードサラダ,完コピ偽サイト,宛名が無いのは怪しい証拠,拡散希望,残念ながら、あなたのアカウント,注意喚起,著作権法違反,詐欺,詐欺サイト,詐欺メール,調査,迷惑メール,重要

Posted by heart

関連記事

『詐欺メール』メルカリから「【重要】事務局からのお知らせ」と、来た件

これからはコミュニティーサイト狙いかも ※ご注意ください! 当エントリーは迷惑メ ...

『詐欺メール』『三井住友カードの異常通知』と、来た件

三井住友カードを騙る詐欺メールにご注意を! ※ご注意ください! このブログエント ...

『詐欺メール』『【重要】三井住友銀行アカウントの異常通知』と、来た件

三井住友銀行なの?それとも三井住友カードなの?どっち? ※ご注意ください! この ...

『詐欺メール』「メールチェック注意!」と、来た件

アダルトハッキングメール ※ご注意ください! このブログエントリーは、フィッシン ...

『詐欺メール』「緊急の場合は、できるだけ早く情報を確認してください 問題を解決するために情報を更新してください」と来た件

件名が長すぎて... !ご注意! 当エントリーは迷惑メールの注意喚起を目的とし、 ...