『詐欺メール』えきねっとから『<重要>決済情報更新のご案内』と、来た件

★フィッシング詐欺メール解体新書★

「生成AI」が普及し増々便利になる私たちが生活する世の中。

詐欺師もこれを逃すはずが無く、怪しいメールにも生成AIが浸透しつつあり

最近では片言の日本語ではなく、違和感のない流暢な言葉を使うメールが多くなりました。

このブログは、悪意を持ったメールを発見次第できる限り迅速にご紹介し

一人でも被害者が少なくすることを願い、怪しく危険なメールを見破る方法の拡散や

送信者に関する情報を深堀し注意喚起を促すことが最大の目的です。

もし気が付かずに詐欺サイトログインしてしまった場合は、まず落ち着いてできる限り早く

パスワードの変更やクレジットカードの利用停止を行ってください。

いつもご覧くださりありがとうございます!

☆当サイトでは、今の観点から不審なメールであるかどうかを解析して行きます☆

- 件名の見出しを確認

- メールアドレスのドメインを確認

- リンク先のドメインを確認

できる限り分かりやすく説明していいます。

最後までお読みいただても5分~10分程度ですのでごゆっくりご覧ください。

最初に1点だけ以下の件ご了承ください。

本来ならメールの本文を画像でお見せする方が分かりやすいかも知れませんが、全てを画像化してしまうとGoolgeなどのキーワード検索に反映されず、不審なメールを受取って不安で検索される方に繋がらない可能性が高くなります。

できる限り沢山の方に見ていただき情報が拡散できるようにあえて本文を丸々コピペしてテキストにてできるだけ受け取ったメールに近い表現にした上で記載しています。

では、進めてまいります。

前書き

初めて「えきねっと」を騙る詐欺メールを扱ったのが、確か2022年3月初め。

かれこれ3年半経ちますが相変わらず後を絶たず、今日も何食わぬ顔をして送られてきています。

今回は、そんな「えきねっと」に成り済ます不審なメールのご紹介となります。

では、お話を進めてまいります。

以下、そのメールです。

※テキストだけコピペしてありますので、性質上文字化け等はご容赦ください。

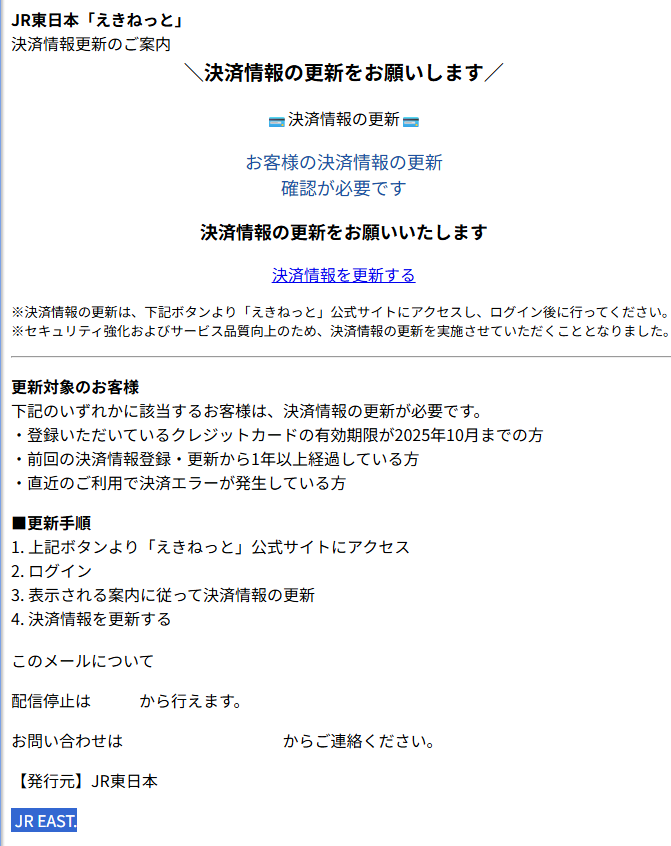

メール本文

ここから本文

↓↓↓↓↓↓

件名:[spam] <重要>決済情報更新のご案内

送信者: “えきねっと" <ysk1221@runway-pm.co.jp>

JR東日本「えきねっと」

決済情報更新のご案内

\決済情報の更新をお願いします/

💳決済情報の更新💳

お客様の決済情報の更新

確認が必要です

決済情報の更新をお願いいたします

決済情報を更新する

※決済情報の更新は、下記ボタンより「えきねっと」公式サイトにアクセスし、ログイン後に行ってください。

※セキュリティ強化およびサービス品質向上のため、決済情報の更新を実施させていただくこととなりました。

更新対象のお客様

下記のいずれかに該当するお客様は、決済情報の更新が必要です。

・登録いただいているクレジットカードの有効期限が2025年10月までの方

・前回の決済情報登録・更新から1年以上経過している方

・直近のご利用で決済エラーが発生している方

■更新手順

1. 上記ボタンより「えきねっと」公式サイトにアクセス

2. ログイン

3. 表示される案内に従って決済情報の更新

4. 決済情報を更新する

このメールについて

配信停止はこちらから行えます。

お問い合わせはお問い合わせフォームからご連絡ください。

【発行元】JR東日本

JR EAST.

↑↑↑↑↑↑

本文ここまで

これらの不審なメールは、皆さんが様々な登録の際に利用したメールアドレスが漏洩し、専門の業者がその漏洩したアドレスを収集たものを入手した詐欺グループが、こういったメールを送っているので、このメールを受取ったのは、「えきねっと」ユーザーばかりではありません。

大量のメールを送った中で、一部の対象者を狙った数打てば当たる方式の詐欺メールです。

ご存じの方も多いと思いますが、改めてご説明すると、この「えきねっと」とは、JR東日本が運営している、チケット予約や購入などを行える公式のオンラインサービスです。

このメールは、そんなサービスの決済情報更新を促すもの。

「更新対象のお客様」欄にそれらしい理由が書かれていますが、えきねっとを騙る怪しく危険なメールが多くみられるので簡単に信用してはいけません。

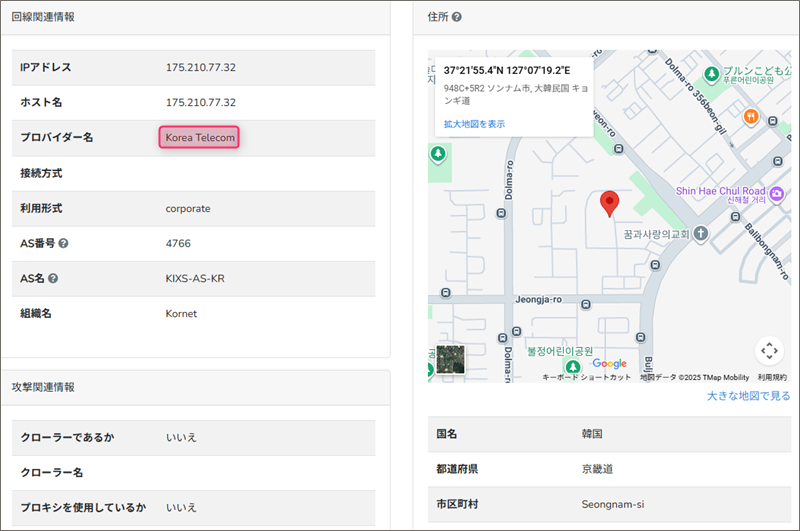

このメールにはおかしな所があって、後半の「このメールについて」以降の2行に空白部分があることに気が付きます。

実際は空白ではなく行を選択してみるとこのようになります。

ここには実際にリンク文字が隠されていて、白文字にし隠し文字にされています。

なぜこのようなことをしたのか、私にはさっぱり分かりません。

件名の見出しを確認

この件名の見出しには”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いているものは全て迷惑メールと判断されたもの。

うちのサーバーの場合、注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。

メールアドレスのドメインを確認

送信者として記載されているメールアドレスのドメイン(@より後ろ)は「runway-pm.co.jp」

ここは送信者がいくらでもウソを書くことができる部分で絶対鵜呑みにしてはいけません。

因みにこのドメインは、Webサービス開発・アプリ開発・システム保守運用など幅広い事業を行う企業様のものです。

(気になる方はご自身でWeb検索を)

ご存じの方も多いと思いますが、えきねっとが利用するメールアドレスのドメインは「eki-net.com」です。

故にこのドメイン以外のメールアドレスで届いた同社からのメールは全て偽物と言うことになります。

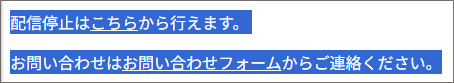

では、送信者の素性が分かるメールヘッダーの「Receivedフィールド」から情報を探ってみます。

こちらがこのメールのReceivedフィールドです。

Received: from runway-pm.co.jp (unknown [175.210.77.32])

Receivedのカッコ内は、送信者が利用したサーバーが自身で刻む唯一信頼できる部分で偽装はできません。

このReceivedフィールドの末尾にあるIPアドレスからメールの発信地を「IP調査兵団」で導き出してみると、韓国のソンナム市(Seongnam-si)付近で、そして利用されたプロバイダーは、韓国を代表する大手通信会社の一つ「Korea Telecom」です。

と言うことで、このメールはえきねっとからではなく、ソンナム市付近から「Korea Telecom」wお使ってメールを送ることができる人間であるということが分かりました。

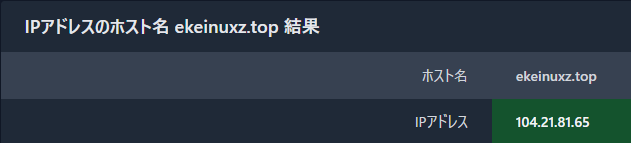

リンク先のドメインを確認

さて、本文の「決済情報を更新する」と書かれた部分に付けられた詐欺サイトへのリンクですがURLは以下の通りです。

【h**ps://ekeinuxz.top/eko828jdBDjdnj1D/】

(直リンク防止のため一部の文字を変更してあります)

これまた「えきねっと」のドメインとは異なるものが利用されていますね。

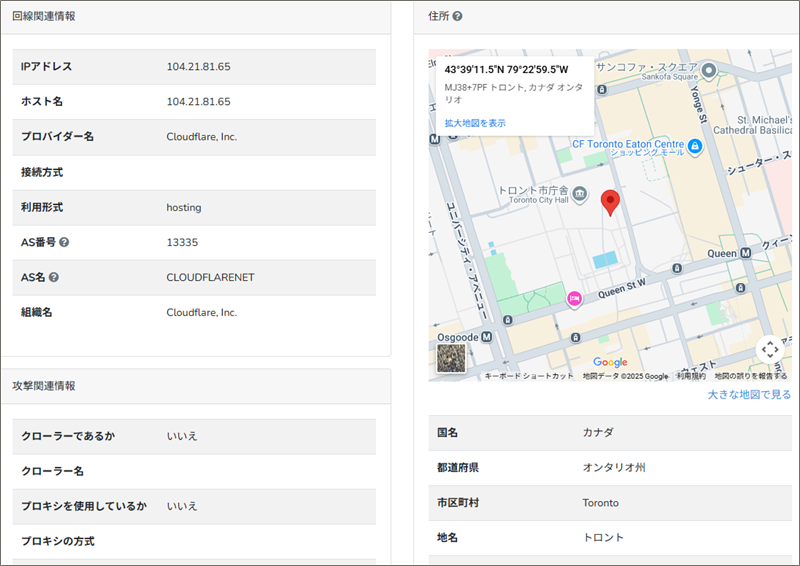

先程と同様にこのドメインを割当てているIPアドレスを「aWebAnalysis」さんで取得してみます。

割当てているIPアドレスは「104.21.81.65」

「IP調査兵団」でこのIPアドレスからそのロケーション地域を調べると、詐欺サイト設置場所は、カナダのトロント市庁舎付近であることが分かりました。

これは最近のトレンドで多くの詐欺サイトがこの付近に設置されています。

リンクを辿ってみると、一旦はウイルスバスターにブロックされましたが、解除して進むと開いたのは、接続がタイムアウトしたとだけ英語で書かれた真っ白なエラーページ。

恐らくこのサイトを設置したレンタルサーバーがその危険を察知して削除したものかと思いますが、ウイルスバスターにブロックされたことが、ここには以前危険なサイトが存在していたことを物語っていますね。

まとめ

送信者のメールアドレスのドメインも、リンク先のURLで使われているドメインもどちらも「えきねっと」のものではないのでこのメールは偽物であると判断しました!

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんのフィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。

いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;