別の国じゃなく東京都内 いつもご覧いただきありがとうございます! 昨年11月に施されたGoogleコアアップデートでアクセス数が激減したままさまよい続けいている当ブログ、その後のアップデートでも回復の兆しさえ見えません…

でもうちのサイトは、それが目的ではなく日々送られてくる悪意のあるメールの被害者が一人でも少なくなるようにが目的なので、そんなの気にせず日々淡々と更新してまいります! さて今回ご紹介するメールはこちら。

りそな銀行の名を騙るフィッシング詐欺メールです。

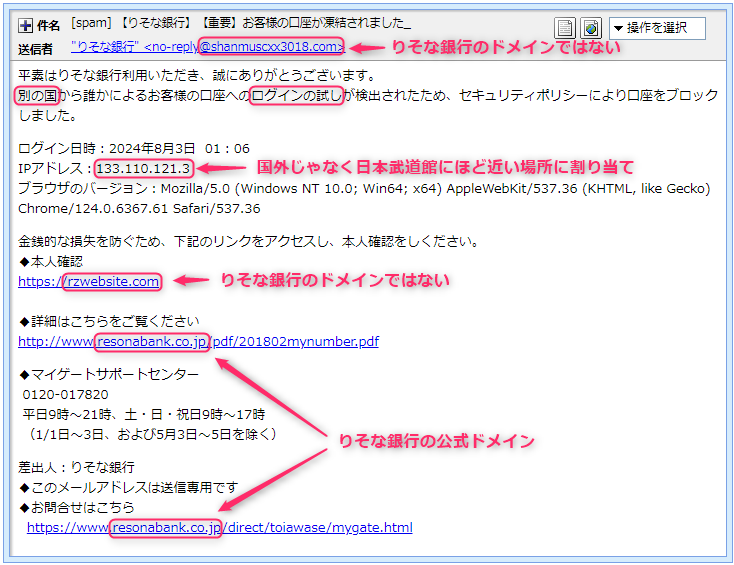

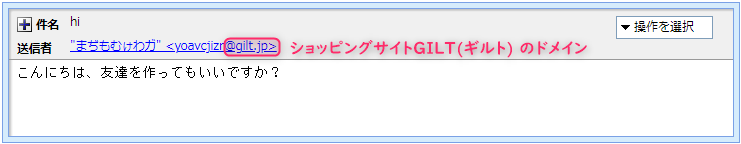

いっぱい落書きしちゃいましたが、けちの付け所満載のこのメール。

いつものように茶番劇をご覧ください。 ええ!?

別の国から私の口座に不正ログインがあって

口座がブロックされているらしいぞ!

リンクで本人確認すれば解除できるのか。 お父さん、最近この手のメール多いから

簡単に信じちゃダメよ。

よく見るとこのメールアドレスりそな銀行のものじゃないわよ

だってりそな銀行さんのドメインは”resonabank.co.jp”だもん。 そうなんだ、そう言われてみれば『ログインの試し』なんて

日本語もおかしいもな。

こりゃちょっとHeartさんに調べてもらったほうが良いかもな。 はい、お呼びいただきありがとうございます!

お嬢さんがおっしゃる通りこのメールアドレスは

りそな銀行さんのものではありませんね。

それに『別の国の誰か』と書かれていますが

私が調べたところこのIPアドレスは現在東京都内に

割り当てられていますからこれもでたらめです。

更に本人確認用のリンク先のドメインもりそな銀行のものとは

かけ離れたものが使われているのでこれも嘘ですね。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。。 件名は『[spam] 【りそな銀行】【重要】お客様の口座が凍結されました_』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

なぜか末尾にアンダーバーが付けられている不思議な件名です。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は『”りそな銀行” <no-reply@shanmuscxx3018.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。

このアドレスも偽装 では、このメールが悪意のあるメールであることを立証していきましょうか!

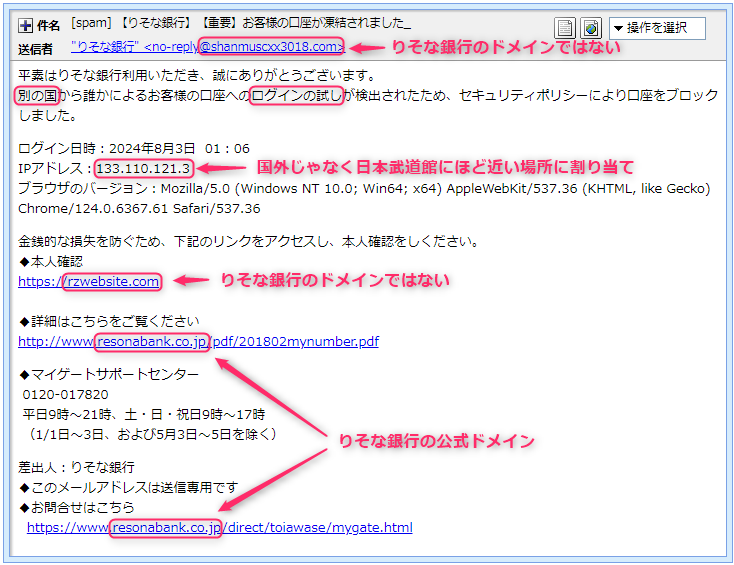

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail2.shanmuscxx3018.com (unknown [121.127.253.158])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”shanmuscxx3018.com”が差出人本人のものなのかどうかを『aWebAnalysis』さんで調べてみます。

これがドメイン”shanmuscxx3018.com”を割り当てているIPアドレスの情報です。

これによると”121.127.253.207”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”121.127.253.158”と同じ数字の羅列になるはずですが、それが全く異なるのでこのメールのドメインは”shanmuscxx3018.com”ではありません。

これでアドレスの偽装は確定です! ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

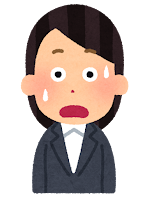

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで

確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、香港の九龍地区にある紅カン付近。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーは英国の『CTG Server Limited』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して届けられたようです。

本物そっくりの詐欺サイトはブルガリアで運営されていた! では引き続き本文。 平素はりそな銀行利用いただき、誠にありがとうございます。

別の国から誰かによるお客様の口座へのログインの試しが検出されたため、セキュリティポリシーにより口座をブロックしました。ログイン日時:2024年8月3日 01:06

IPアドレス:133.110.121.3

ブラウザのバージョン:Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/124.0.6367.61 Safari/537.36金銭的な損失を防ぐため、下記のリンクをアクセスし、本人確認をしください。

◆本人確認

h**ps://rzwebsite.com ◆詳細はこちらをご覧ください

http://www.resonabank.co.jp/pdf/201802mynumber.pdf ◆マイゲートサポートセンター

0120-017820

平日9時〜21時、土・日・祝日9時〜17時

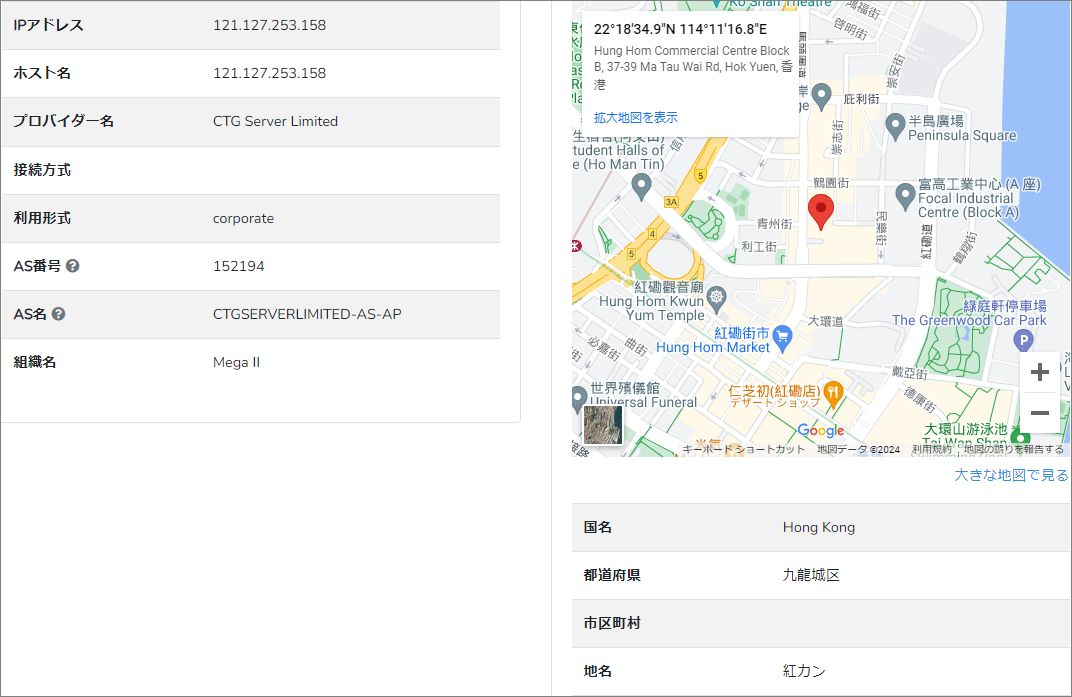

(1/1日〜3日、および5月3日〜5日を除く) | ※詐欺サイトへURLは直リンク防止のため一部の文字を変更しています。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、本文に直書きされていて

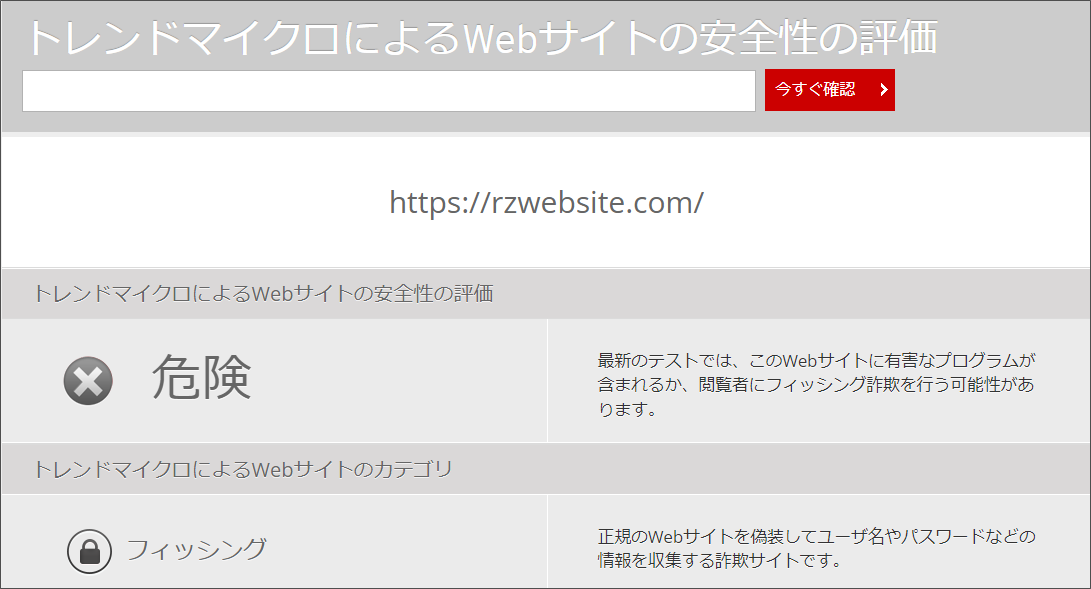

そのリンク先をコンピュータセキュリティブランドのトレンドマイクロの『サイトセーフティーセンター』で

検索するとその危険度はこのように評価されていました。

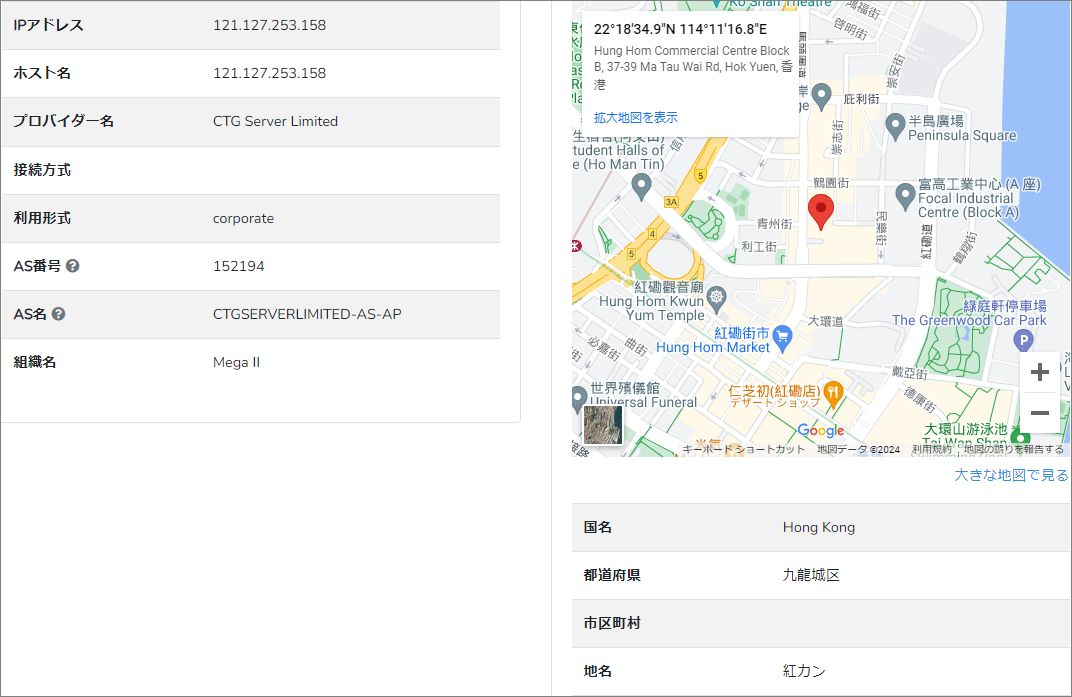

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”rzwebsite.com”

このドメインにまつわる情報を『Grupo』さんで取得してみます。

このドメインは北海道の方が取得されていることになっています。

割当てているIPアドレスは”87.121.112.75”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、ブルガリアの首都ソフィア付近。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスもブルガリアに拠点を置く『Neterra servers infrastructure』です。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

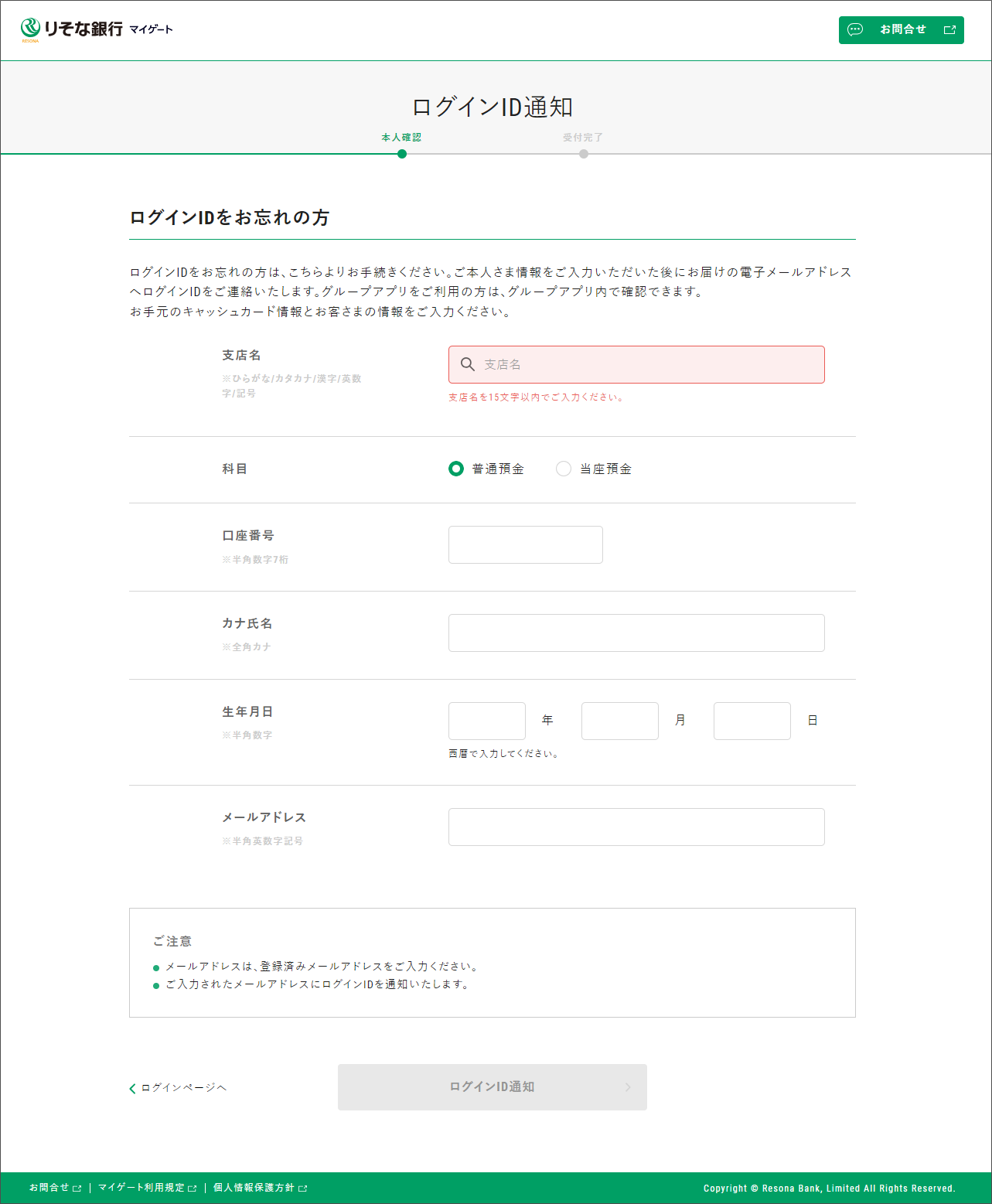

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。

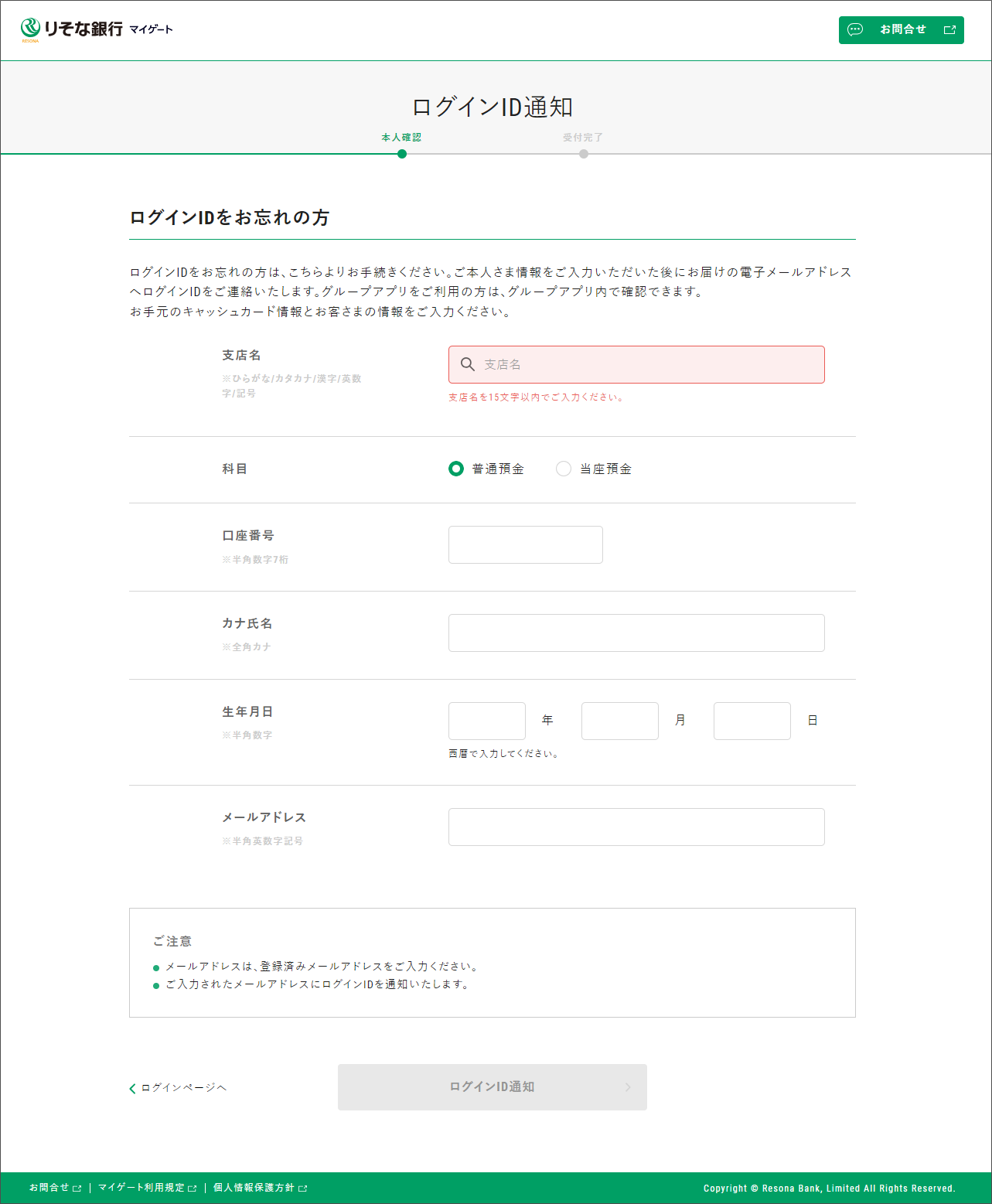

本物そっくりのログインページが開きました。 適当なIDでログインを試みてみます。

すると開いたのは『ログインIDをお忘れの方』と書かれたフォームページ。

たぶん、適当なIDを入れたからではなくどんなIDを入力してもこのページに飛ばされるはず。

ここを埋めてしまうとこれらの情報は詐欺師に詐取されて悪用された上で詐欺被害に遭う事でしょうね。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|