明らかに東電ではないメールアドレス いつもご覧くださりありがとうございます! ちょっとこれ見てくださいよ!

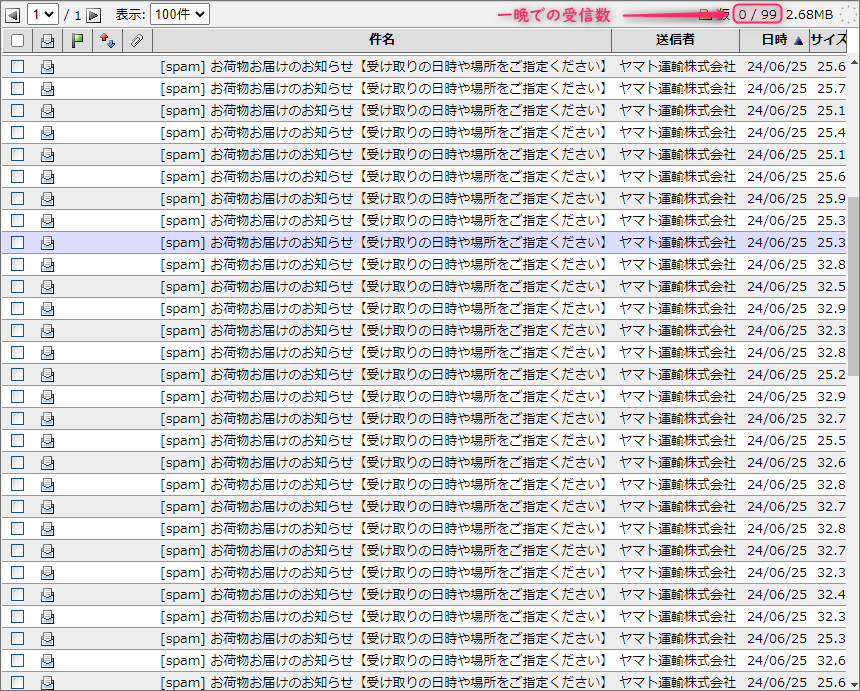

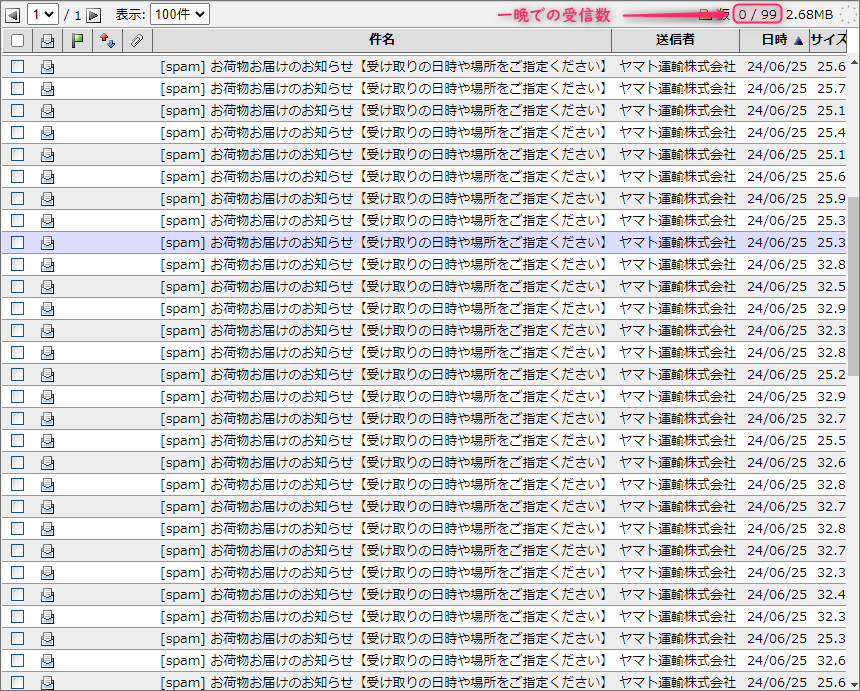

全部『ヤマト運輸』の名を騙ったフィッシング詐欺メールなんですが、これ一晩で受け取った量ですよ…

なんと99通┐(´д`)┌ヤレヤレ

ここまでくると嫌がらせですね。

こんな状況がしばらく続きそうですがもううんざりです…😿

いや、こんなのでめげてちゃ行けないので気を取り直して今回も検証を進めていきましょう!

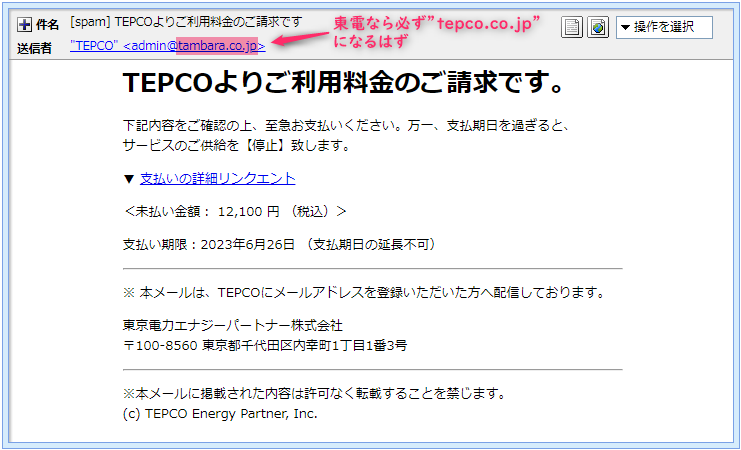

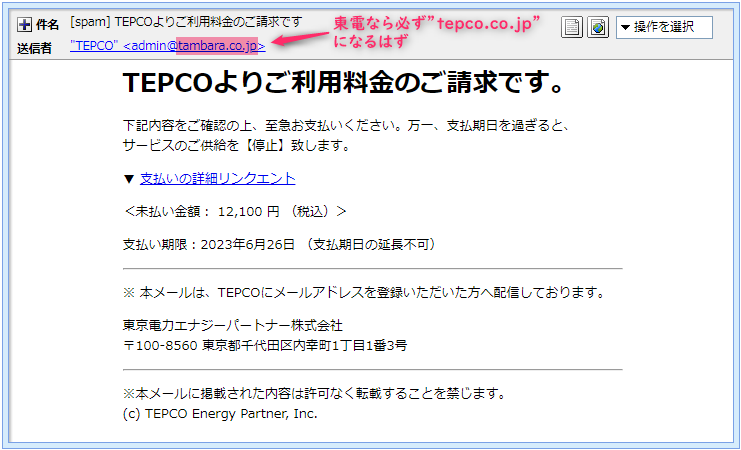

今回ご紹介するのはこちらのメール。

『TEPCO』と言えば『東京電力』です。

この東京電力を騙った詐欺メールも最近横行していますね。 あら、TEPCOから電力料金の督促かしら?

おかしいわね、ちゃんと口座引き落としにしてあるはずなのに…

残高不足でも起きてるのかしら。

電気停められたら死活問題だから確認しないと。(・・;)

あ、リンク付けてあるからクリックしてみようかしら! 奥さん、奥さん。

こんなの安易に信じちゃダメですよ!

差出人のメールアドレスをよく見てください。

こちらにも書かれていますが、東京電力からのメールのドメイン(@より後ろ)は

必ず”tepco.co.jp”です。

でもこのメールの場合は”tambara.co.jp”と全然違うじゃないですか!

だからこのメールは東京電力からではありませんよ!! そうなんです!

このメールは東京電力が作成したものではなく別の人間が悪意を持って作成したものです。

因みにこの”tambara.co.jp”は、とあるリゾート運営会社が管理するドメイン。

まさかそんなリゾート運営会社が東京電力のメールを代行したなんて考えられませんよね。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] TEPCOよりご利用料金のご請求です』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”TEPCO” <admin@tambara.co.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 先にも書いた通り東京電力からのメールのドメインは必ず”tepco.co.jp”です。

故にこのメールは東京電力からのものではありません!

まあこのメールアドレスだって差出人のものかかどうか分かりませんよ。

その辺り、次項で詳しく解説していきます。

東電ではないアドレスまでも偽装 では、このメールが悪意のあるメールであることを立証していきましょうか!

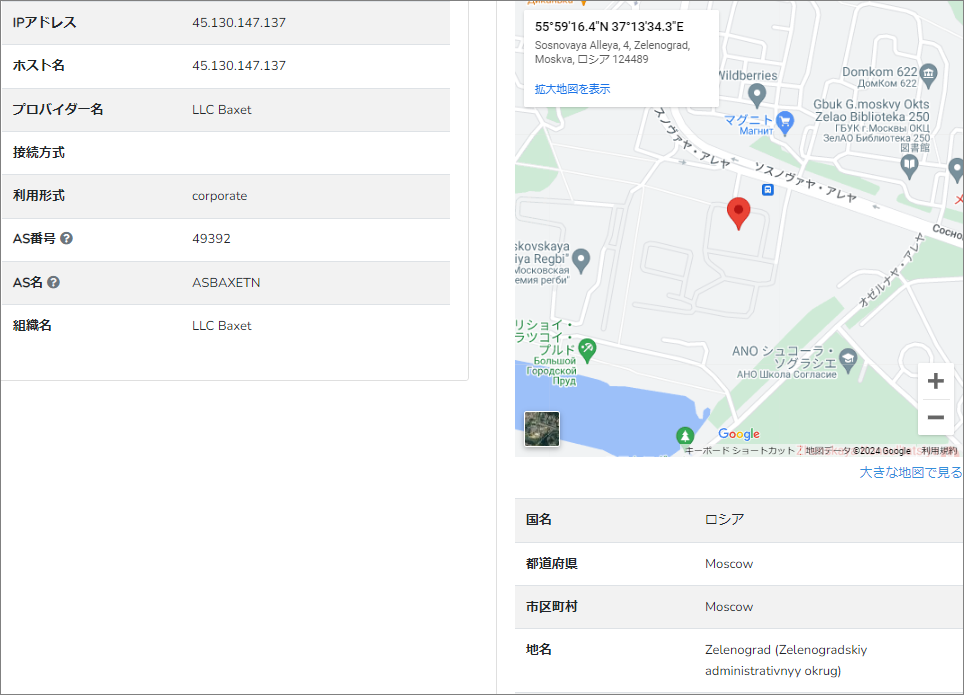

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『Received: from mail.ejkyaym.top (unknown [45.130.147.137])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 おやおや?

ここにはまた別の”ejkyaym.top”なんてドメインが出てきちゃいましたね。

これまた気になります… 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する もう間違いなくこのメールは東京電力からのものではありませんが、一応儀式なので

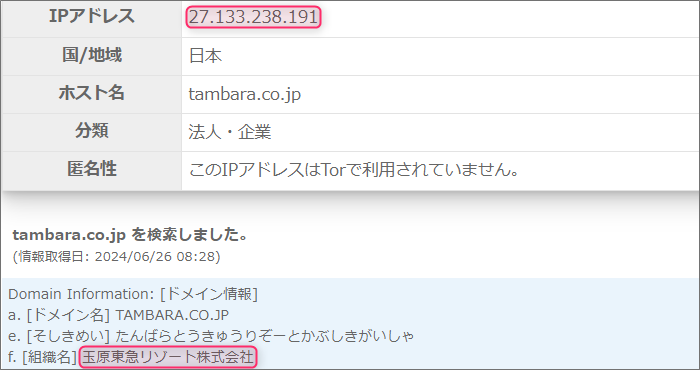

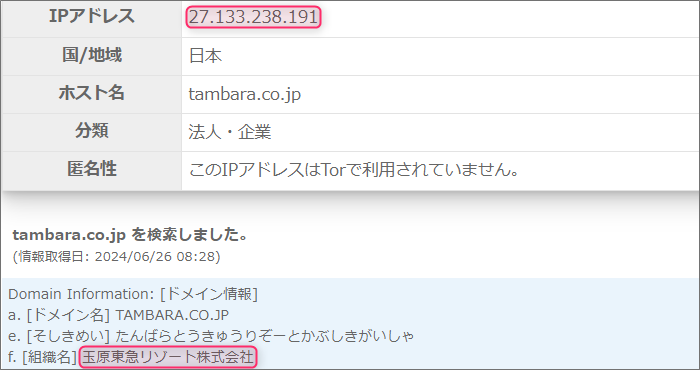

メールアドレスにあったドメイン”tambara.co.jp”が差出人本人のものなのかどうかを『Grupo』

さんで調べてみます。

これがドメイン”tambara.co.jp”の登録情報です。

これによるとこのドメインは『玉原東急リゾート株式会社』という群馬県でスキー場、ラベンダーパークを

運営するリゾート運営会社が管理するドメイン。

そして”27.133.238.191”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”45.130.147.137”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”tambara.co.jp”ではありません。

これでアドレスの偽装は確定です! ふふ~ん、この差出人ってこの東京電力のメールアドレスではないアドレスまでも

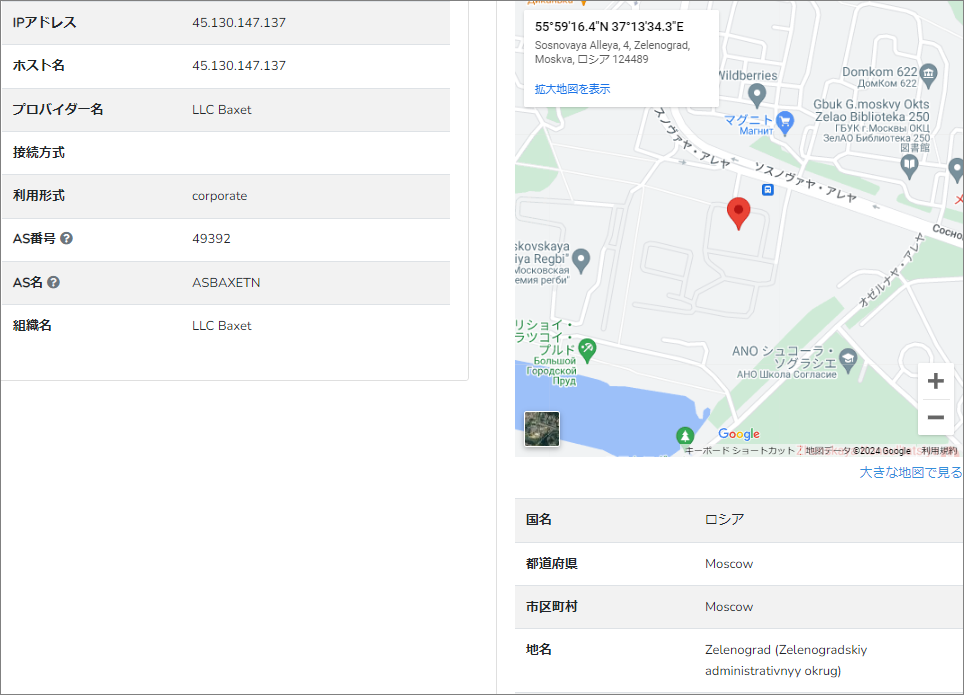

更に偽装していたのですね! ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで

確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、ロシアのモスクワにあるゼレノグラード付近。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーもロシアに拠点を置く『LLC Baxet』 この結果からこのメールは、ゼレノグラード付近に設置されたデバイスから発信され

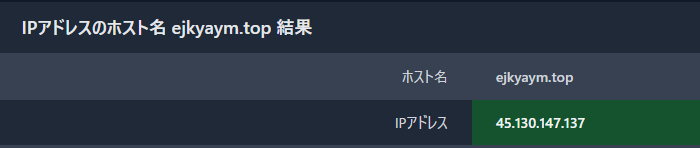

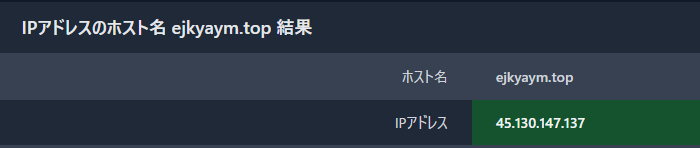

『LLC Baxet』の管理するメールサーバーを介して私に届けられたようです。 あっ、そう言えば”Received”にあった別のドメイン”ejkyaym.top”も調べる

必要がありましたね。

では『WebAnalysis』でこのドメインを割当てているIPアドレスを検索してみましょう。

これがこのドメイン”ejkyaym.top”を割当てているIPアドレスです。

”Received”に記載されているIPアドレスも”45.130.147.137”だからぴったり一致!

この結果からこの差出人の本当のメールアドレスのドメインは”ejkyaym.top”が正しいことになりますね!

詐欺サイトはアクセス不可に では引き続き本文。 TEPCOよりご利用料金のご請求です。

下記内容をご確認の上、至急お支払いください。万一、支払期日を過ぎると、

サービスのご供給を【停止】致します。 ▼ 支払いの詳細リンクエント <未払い金額: 12,100 円 (税込)> 支払い期限:2023年6月26日 (支払期日の延長不可) | このメール、またしても『リンクエント』なんて意味不明な言葉を

使っていますね。

調べても『リンクエント』なんて言葉の意味は出ませんでしたから

詐欺犯の造語ではないかと思います。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『支払いの詳細リンクエント』って書かれたところに付けられていて、

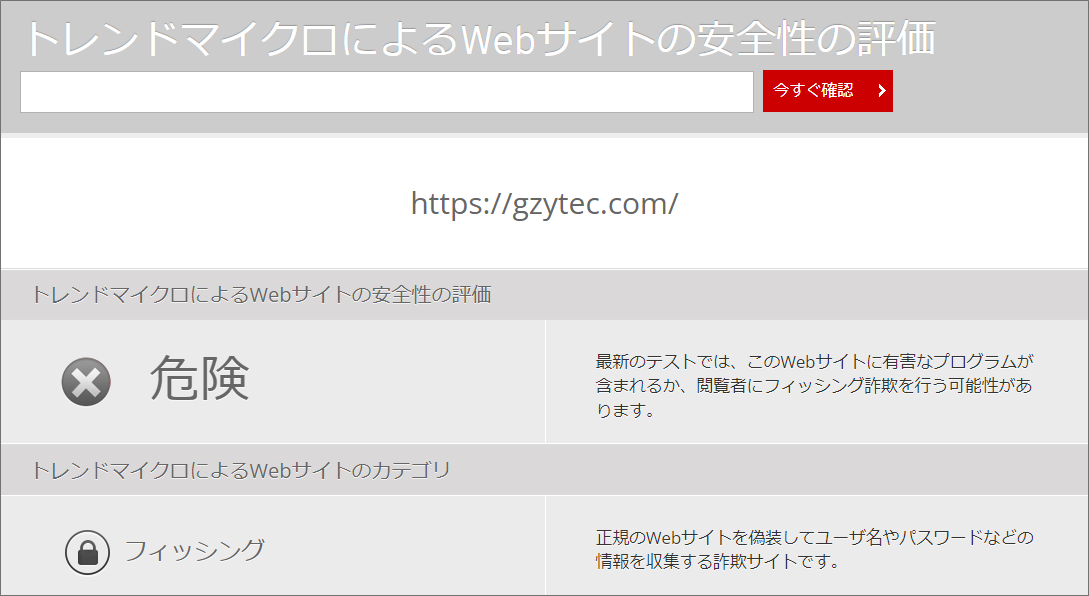

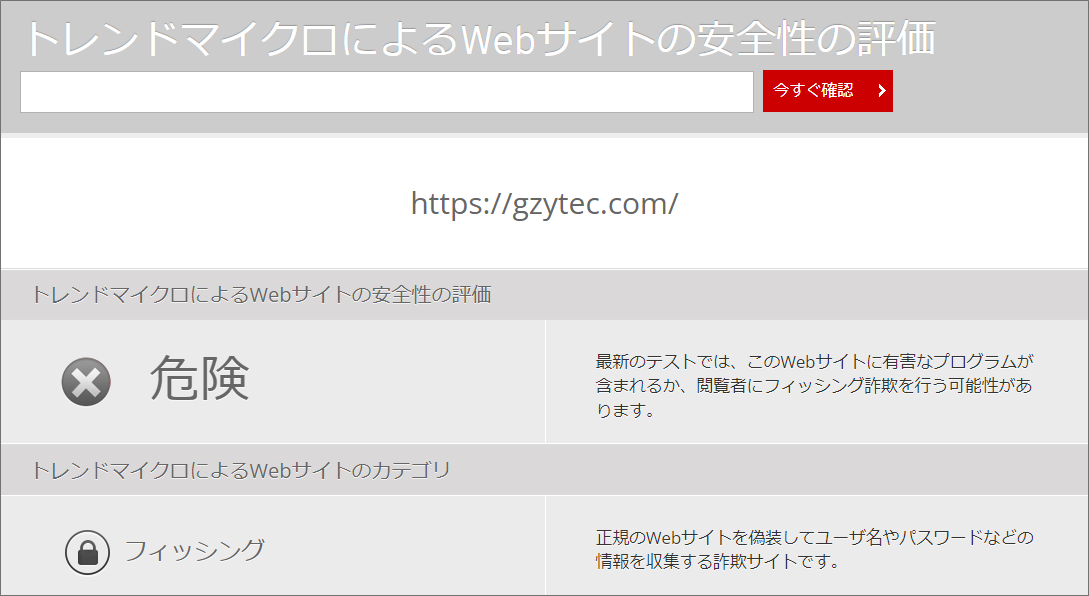

そのリンク先をコンピュータセキュリティブランドのトレンドマイクロの『サイトセーフティーセンター』で

検索するとその危険度はこのように評価されていました。

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。 このURLで使われているドメインは”gzytec.com”

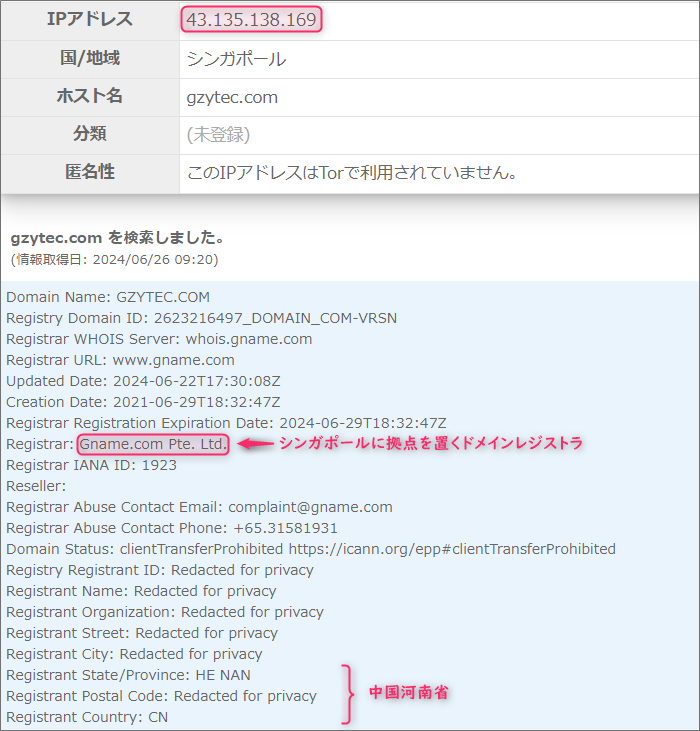

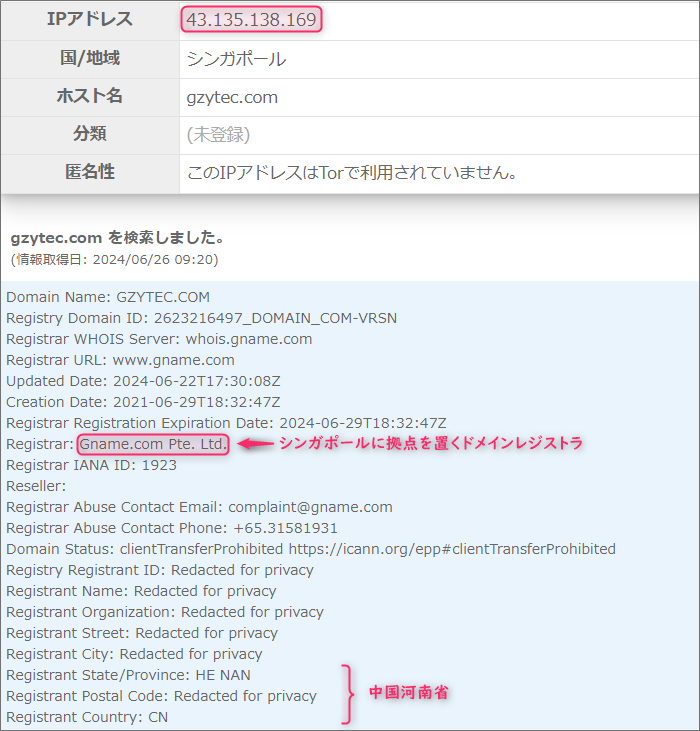

このドメインにまつわる情報を『Grupo』さんで取得してみます。

このドメインは中国河南省の方がシンガポールに拠点を置く『GNAME.COM』に取得を依頼しています。

そして割当てているIPアドレスは”43.135.138.169”

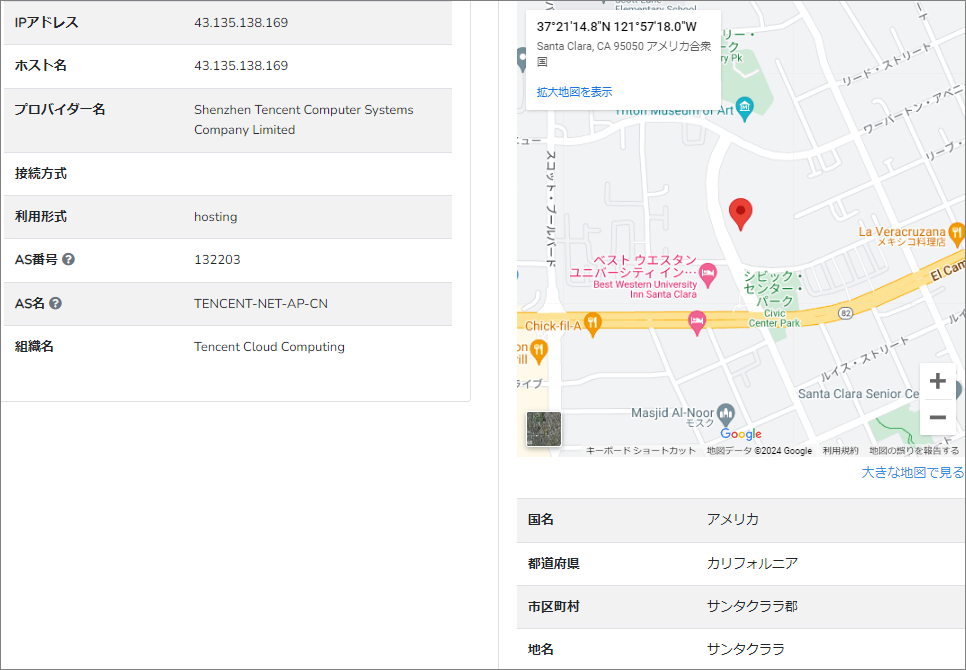

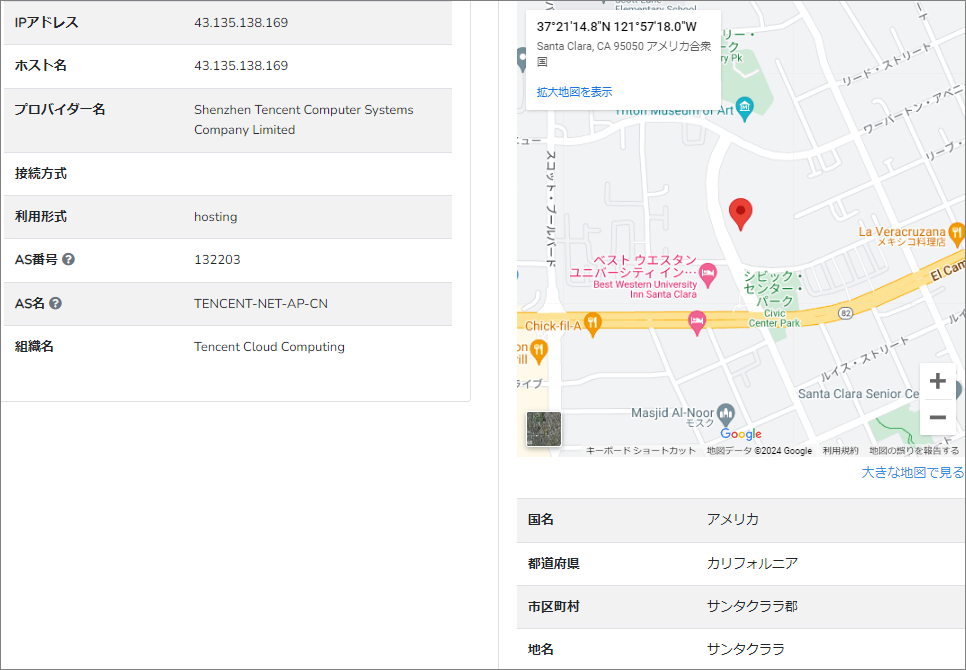

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは中国の『Shenzhen Tencent Computer Systems Company Limited』 リンク先の詐欺サイトは『Shenzhen Tencent Computer Systems Company Limited』

が運営するアメリカのサンタクララ付近に設置されたサーバー内にあるようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 ところがリンク先はこのようにアクセスが拒否されてしまいました。

これは恐らくサーバーを運営するホスティングサービスが危険を察知して

外からのアクセスができないように措置を施したものではないかと

思われます。 これで安心かと言うとそうでもありません。

詐欺グループはいくつもサーバーを管理していますからイタチごっこ。

また別のサーバーに詐欺サイトを構築し我々を誘い込むことでしょう。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^;

|