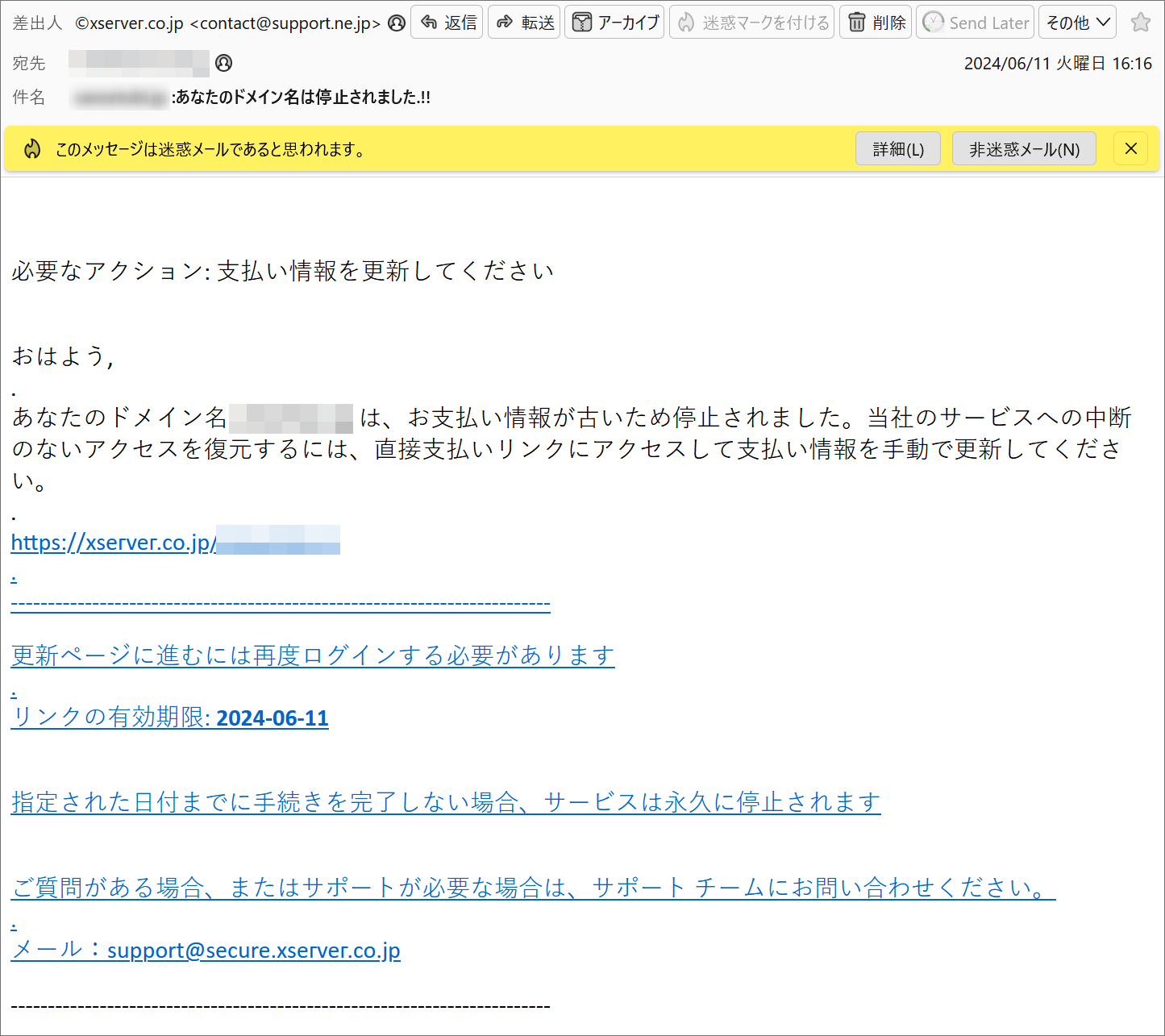

メールの挨拶が『おはよう』ってどうよ いつもご覧くださりありがとうございます! ホスティングサービス(レンタルサーバー)の名を騙る詐欺メールも多くあり、メールアドレスやサーバーの

乗っ取りや、サブスクの徴収を騙りクレジットカード情報を盗み取ろうとするものなどその目的は

多岐にわたります。 今回ご紹介するのもそのホスティングサービスを騙ったもので、自身を『Xserver』だと称し

支払い情報の更新を求めています。

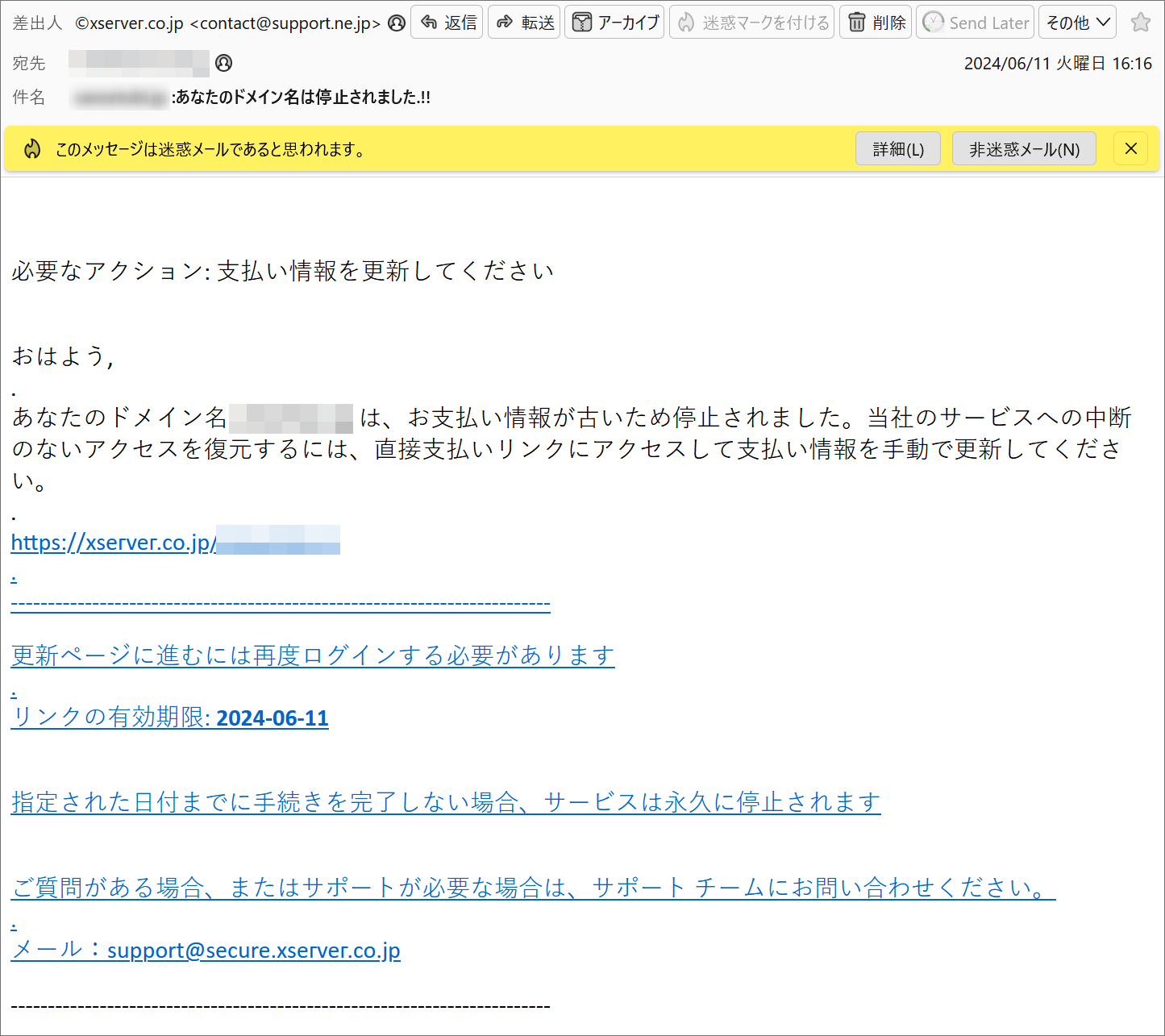

件名の下にしっかりと迷惑メールであると記載されていますね。

『おはよう』とありますが、メール冒頭で朝の挨拶とはこりゃ痛すぎます…(笑)

それにこのメールは午後4時過ぎに到着していますし… 本文には私のドメインの支払い情報が古いと書いてありますが、誰がどうやって新旧を判断するのでしょう?

それ以前に支払い情報に新旧があるのでしょうか? まあどちらにしても私、Xserverさんでドメイン運用していませんけどね!(笑) では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『*****.*** :あなたのドメイン名は停止されました.!!』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『©xѕeгveг.со.jp <contact@support.ne.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 メールからそのままコピペしたのでもしかして文字化けしてたらごめんなさい。

このメールで唯一差出人が分かるのはこの部分で『xѕeгveг.со.jp』と記載されています。

まあ『Xserver』なんだろうなと思いますが、この部分めちゃ違和感を覚えますよね?

この違和感のある”r”の部分をよく見るとこれ、アールではなく”г”(かっこ)で書かれており

更には”со”だけ全角文字が使われています。

なぜこのように違和感のあるものにしたのか、常人の私にはさっぱり分かりません…(笑) それにこのメール、本当にXserverさんからの物であるとしたなら使われるドメイン(@より後ろ)は

”xserver.ne.jp”とXserverさんの公式ドメインになるはず。

でもこのメールアドレスには”support.ne.jp”と言う異なるドメインが使われているので

このメールはXserverさんからではないことが分かります。

更にメールアドレスは偽装されていた では、このメールが悪意のあるメールであることを立証していきましょうか!

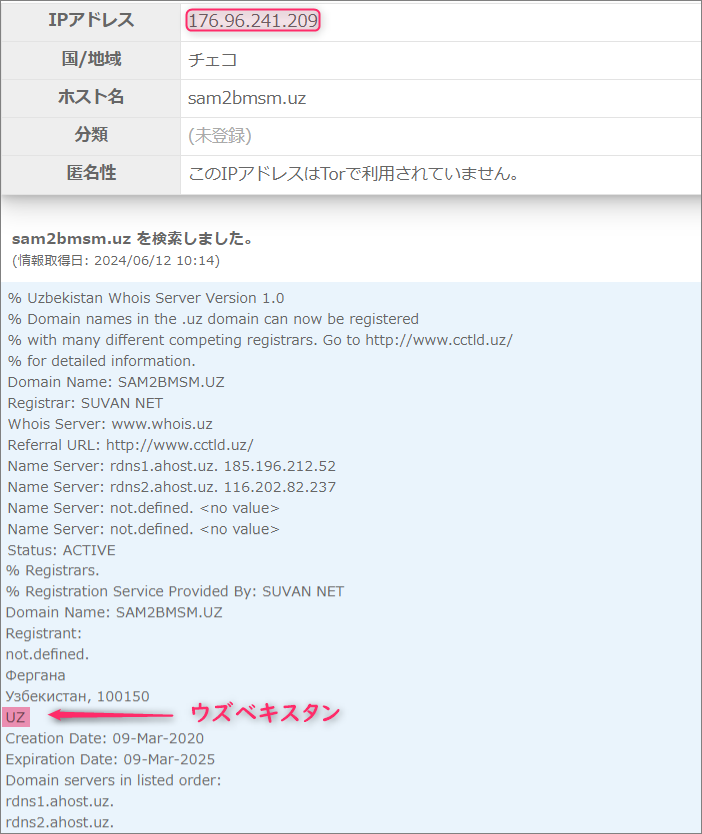

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『Received: from iad1-shared-b8-20.dreamhost.com (iad1-shared-b8-20.dreamhost.com [173.236.248.144])』 | ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 あらら、これまたXserverさんとは異なる”dreamhost.com”なんて新たなドメインがお目見え

しちゃっています!

これは何を意味するのでしょうか? 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

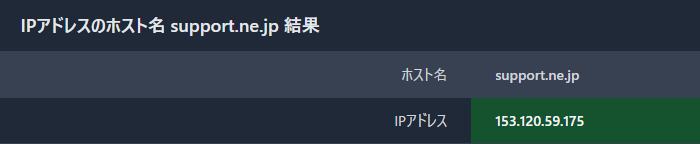

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”support.ne.jp”が差出人本人のものなのかどうかを

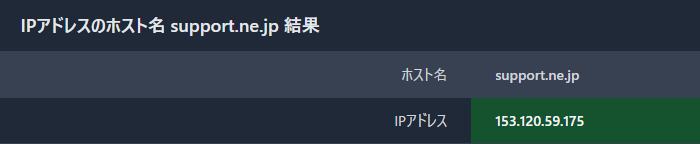

『WebAnalysis』さんで調べてみます。

これがドメイン”support.ne.jp”を割当てているIPアドレスの情報です。

これによると”153.120.59.175”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”173.236.248.144”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”support.ne.jp”ではありません。

これでアドレスの偽装は確定です!

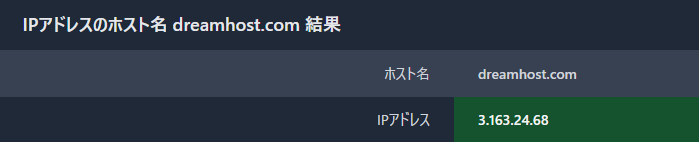

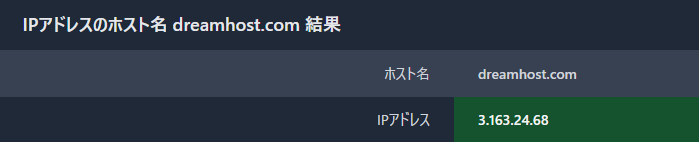

因みに”Received”に記載の”dreamhost.com”を割当てているIPアドレスも合致しませんでした。

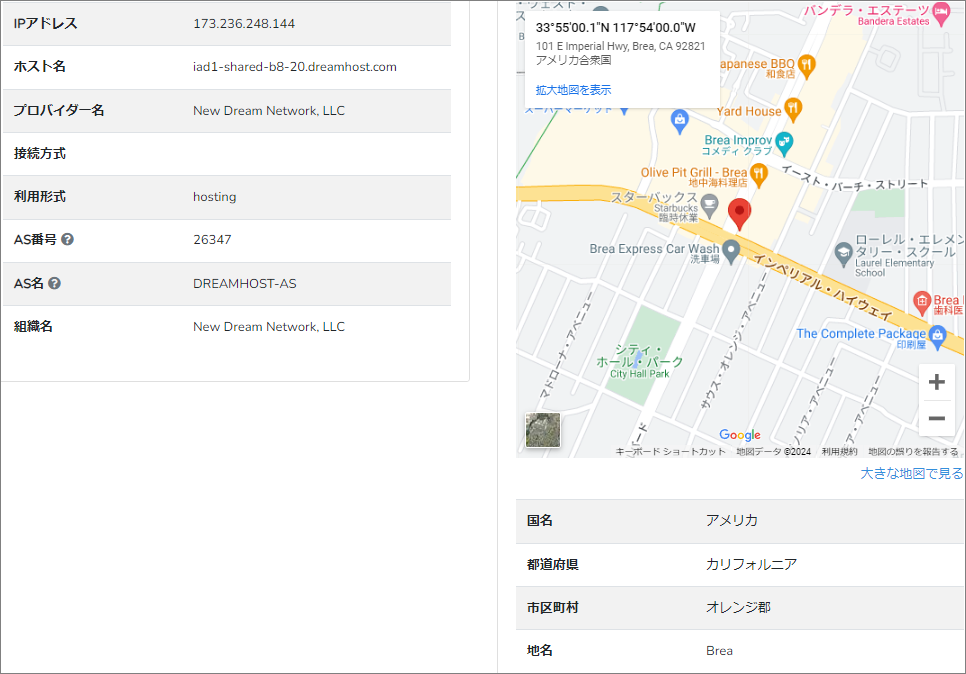

”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を『IP調査兵団』さんで

確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、アメリカカリフォルニア州のBreaと言う街付近。

あくまで大雑把な代表地点なのをお忘れなく。

そして送信に利用されたプロバイダーはロサンゼルスを拠点とする『New Dream Network, LLC』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

ウズベキスタンにまつわる詐欺サイト では引き続き本文。 | 必要なアクション: 支払い情報を更新してください おはよう,

.

あなたのドメイン名 ******.*** は、お支払い情報が古いため停止されました。当社のサービスへの中断のないアクセスを復元するには、直接支払いリンクにアクセスして支払い情報を手動で更新してください。

.

https://xѕeгveг.со.jp/******.***

.

————————————————————————- 更新ページに進むには再度ログインする必要があります

.

リンクの有効期限: 2024-06-11 指定された日付までに手続きを完了しない場合、サービスは永久に停止されます ご質問がある場合、またはサポートが必要な場合は、サポート チームにお問い合わせください。

.

メール:support@secure.xѕeгveг.со.jp ————————————————————————- | この差出人、あくまで自身のドメインは”xѕeгveг.со.jp”だと言い張っていますね。(笑) このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンク先をコンピュータセキュリティブランドの『Norton』の『Nortonセーフウェブレポート』で

確認してみるとこのようなレポートが表示されました。

はっきりと『危険』とは判断されていないようですね。

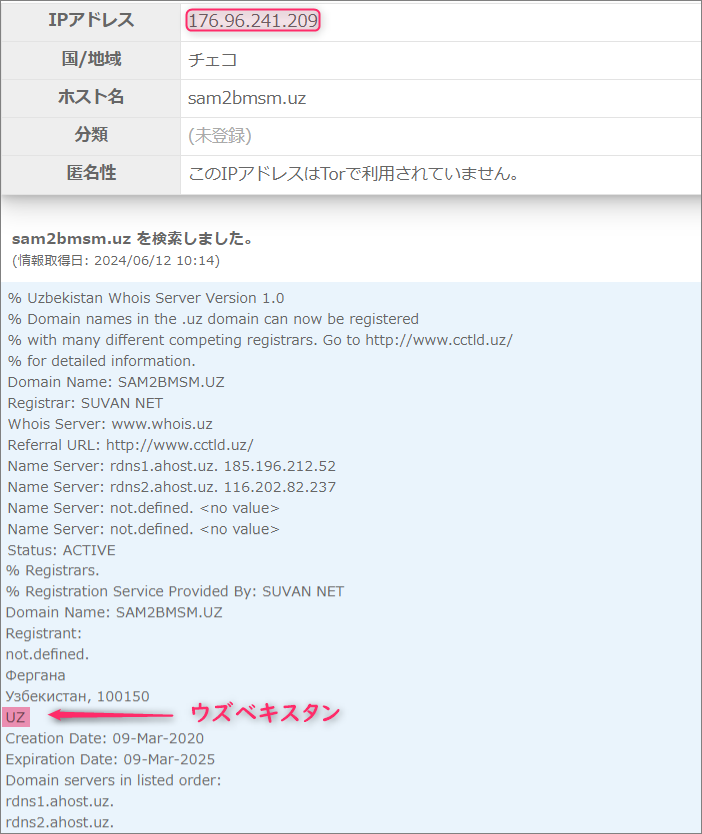

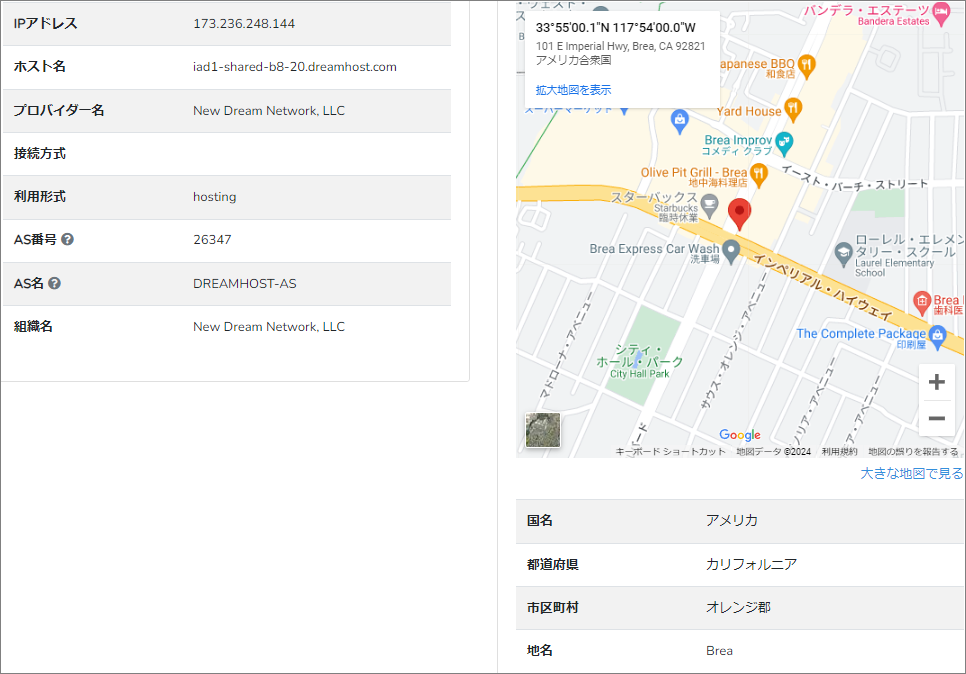

なぜなのでしょうか? このURLで使われているドメインは”sam2bmsm.uz”とウズベキスタンの国別ドメイン。

このドメインにまつわる情報を『Grupo』さんで取得してみます。

ウソか本当か知りませんが、ウズベキスタンの方が所持するとされるこのドメインを割当てている

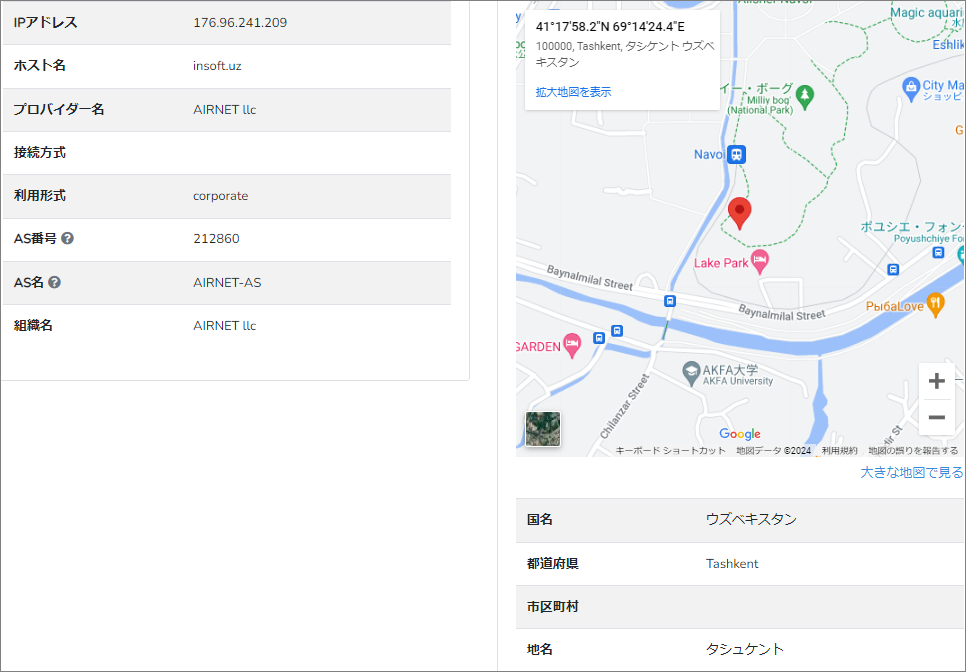

IPアドレスは”176.96.241.209”

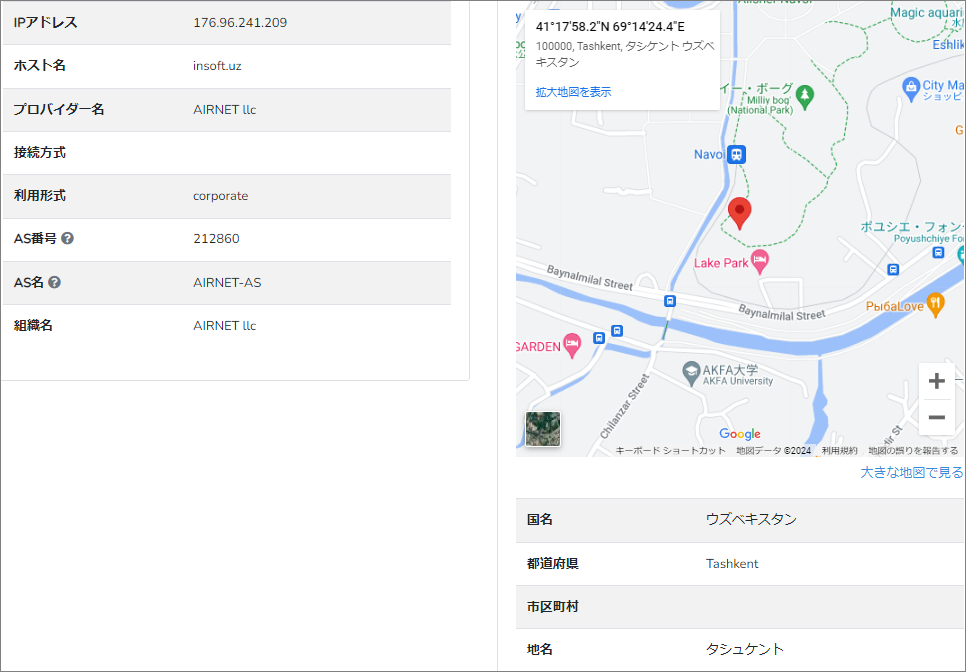

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を

再び『IP調査兵団』さんで確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 代表地点として地図に立てられたピンの位置は、やはりウズベキスタンの首都タシュケント付近。

こちらもあくまで大雑把な代表地点でございます。

利用されているホスティングサービスは『AIRNET llc』

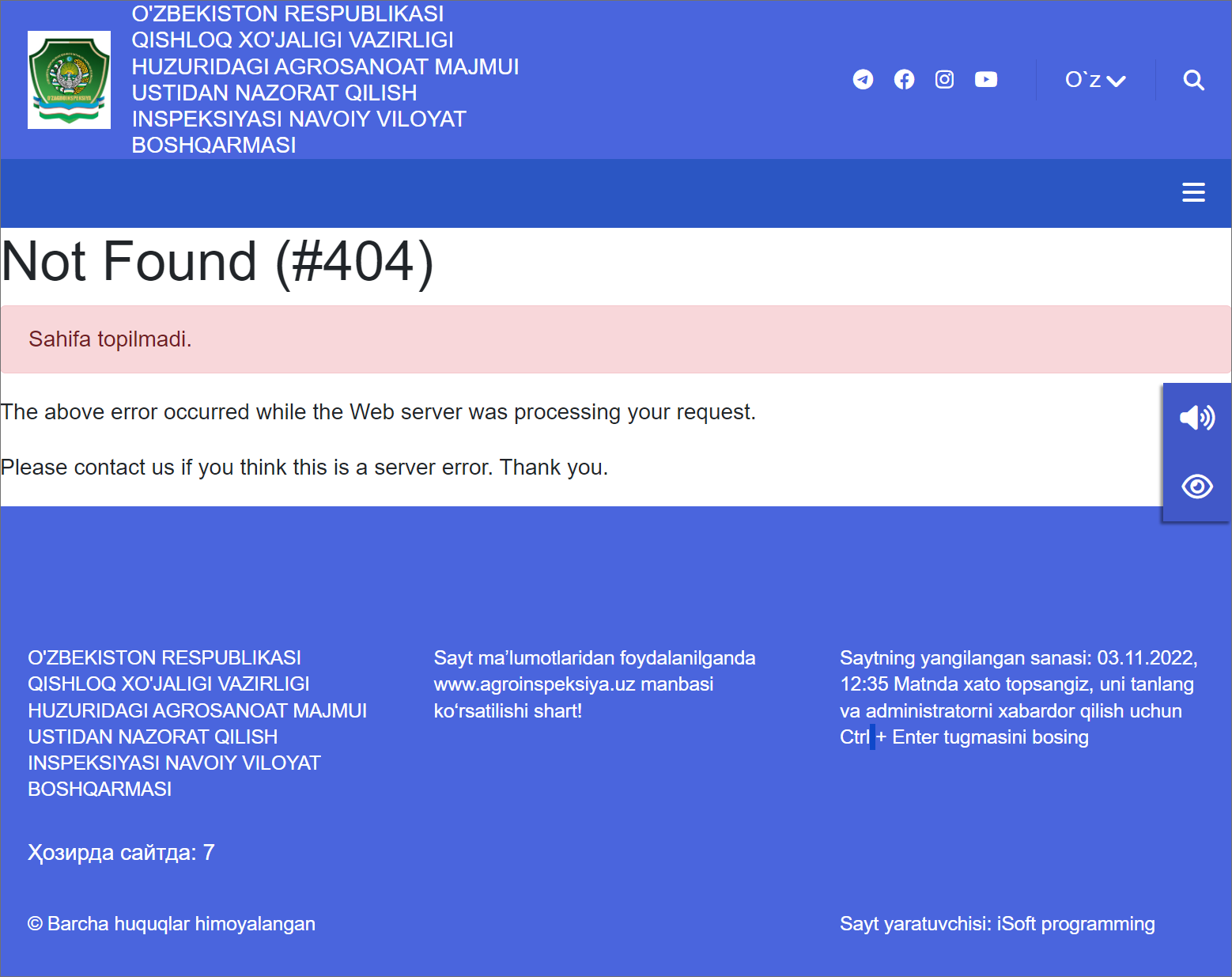

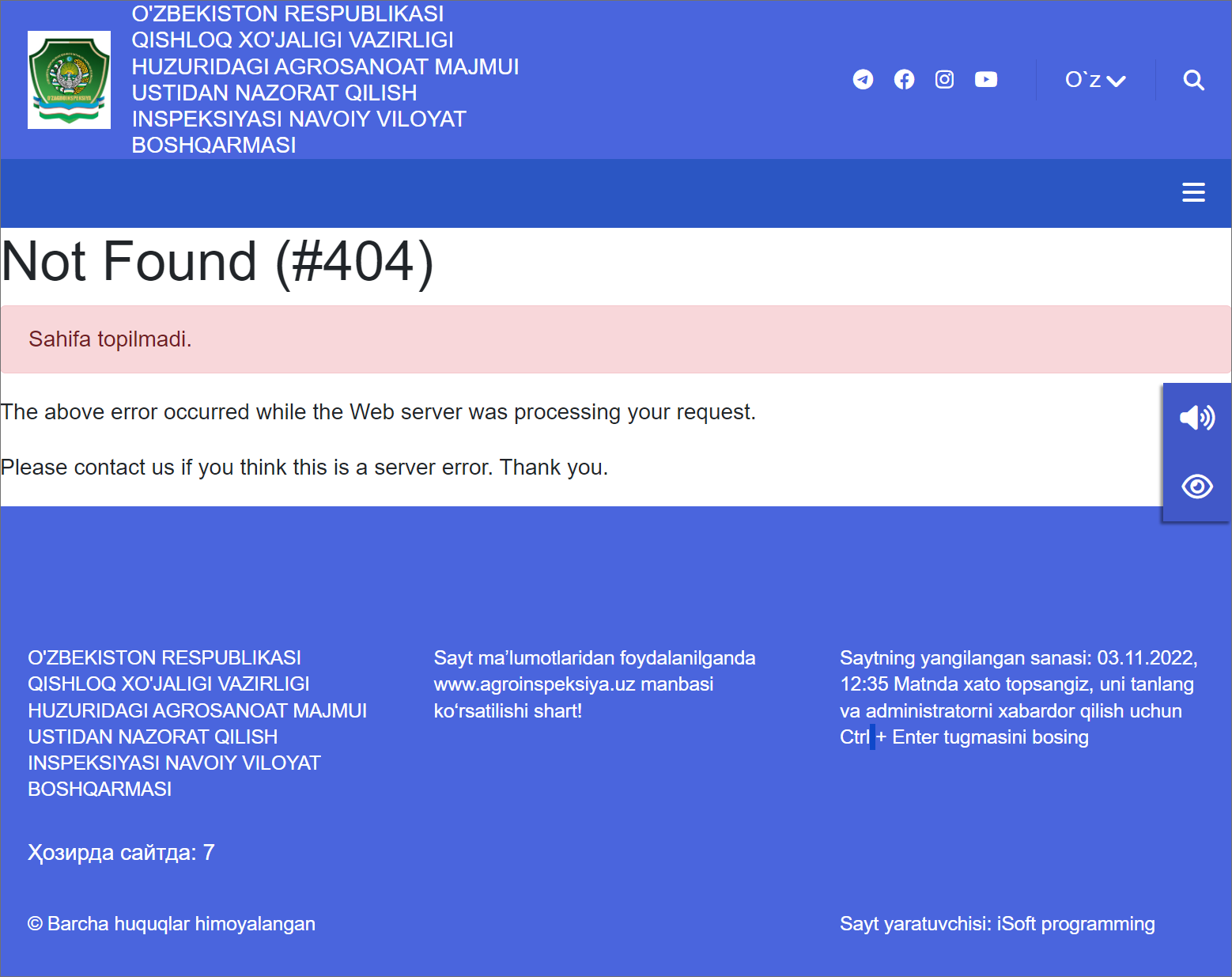

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 安全な環境下でリンク先を覗いてみましたがこのようにエラーページが表示されました。

なるほど『Nortonセーフウェブレポート』でのレポートも頷けますね。

恐らくこのサイトを提供しているホスティングサービス側が危険を察知し接続を遮断したものと思われます。

今後このホストでの活動はできないので一安心ですね!

まとめ 詐欺師は複数のホストを利用しているのでこのホストでの活動はできないものの他のホストで

活動する可能性は大!

気を付けるに越したことはありませんね。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |