カタカナ多用でなかなか内容が頭に入ってこない いつもご覧いただきありがとうございます! 2021年頃に大流行したフィッシング詐欺メールに仮想通貨のウォレットの『MyEtherWallet』を

騙ったものがありました。

あれから3年大人しくしていたのですが、最近また急にバタバタと送られてくるようになりました。

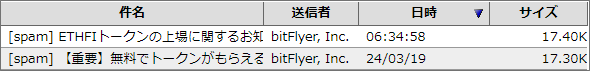

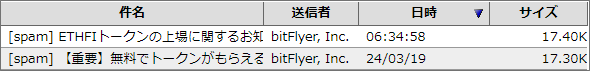

今朝もメールボックスに件名は異なるものの中身が全く同じメールが2通届いていました。

そのメールがこちらです。

カタカナ多用でなかなか内容が頭に入ってこないですが、書いてあるのは、エアドロップボーナスとやらが

いただけるとか。

このエアドロップボーナスとやらは、調べてみるとこういうものらしいです。 | 仮想通貨のエアドロップとは、指定された条件を満たすことでリリース直後の仮想通貨やトークンを無料で受け取ることができるイベント | と言うことは、私は、指定された条件を満たしたってこと?

でも私、どこの仮想通貨もアカウントありませんが…(^^;) ってなことで、今回もこのメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] 【重要】無料でトークンがもらえるイベント』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”bitFlyer, Inc.” <web-reply@bitflyer.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ここで出てくる『bitFlyer』とは、日本の暗号資産(仮想通貨)取引所とのこと。

この”bitflyer.com”は確かに『bitFlyer』の公式ドメインですが、件名の見出しの[spam]が

示す通りフィッシング詐欺メールなので偽装されています。

その辺りを次の項で詳しく見ていくことにしましょう!

怪しいドメインが現れる では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

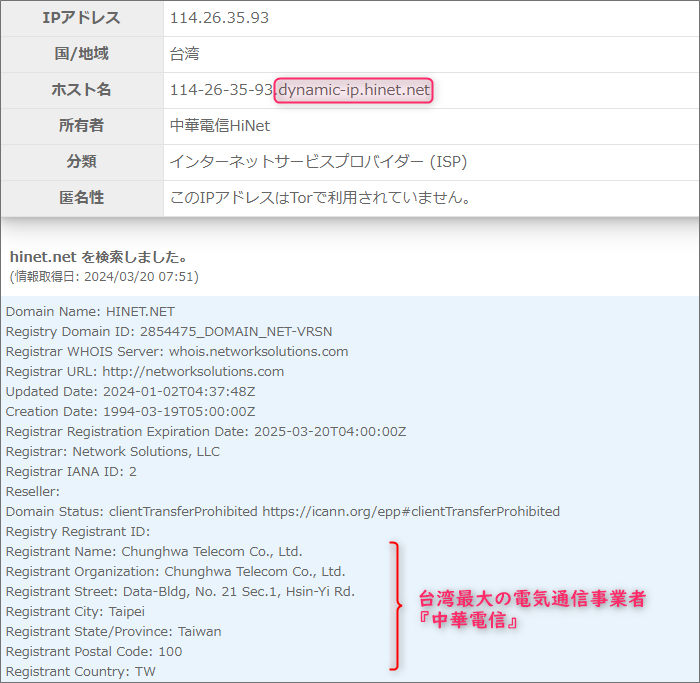

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mepjdgj.org (114-26-35-93.dynamic-ip.hinet.net [114.26.35.93])』 | なんか『bitFlyer』とは全く異なる”dynamic-ip.hinet.net”なんてドメインが見えてきましたよ!

これは何を意味するのでしょうか? ここに掲げた”Received”は、ヘッダー内に複数ある”Received”の中で時系列が一番古いもので

このメールを差出したデバイスの情報と最初に通過したサーバーの情報が刻み込まれています。 末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

因みに、この数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 ”Received”の前半のドメイン部分は、往々にして偽装されていることが多いものですが、末尾のIPアドレスは

送信者のデバイスに割当てられたもので偽装することができません。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

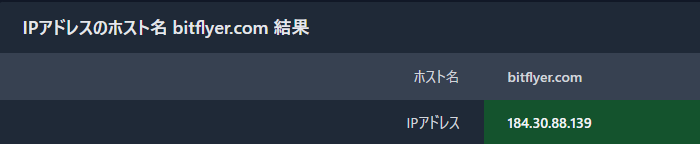

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”bitflyer.com”が差出人本人のものなのかどうかを

調べてみます。

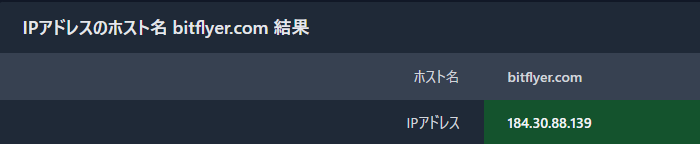

これがドメイン”bitflyer.com”を割当てているIPアドレスの情報です。

これによると”184.30.88.139”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”114.26.35.93”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”bitflyer.com”ではありません。

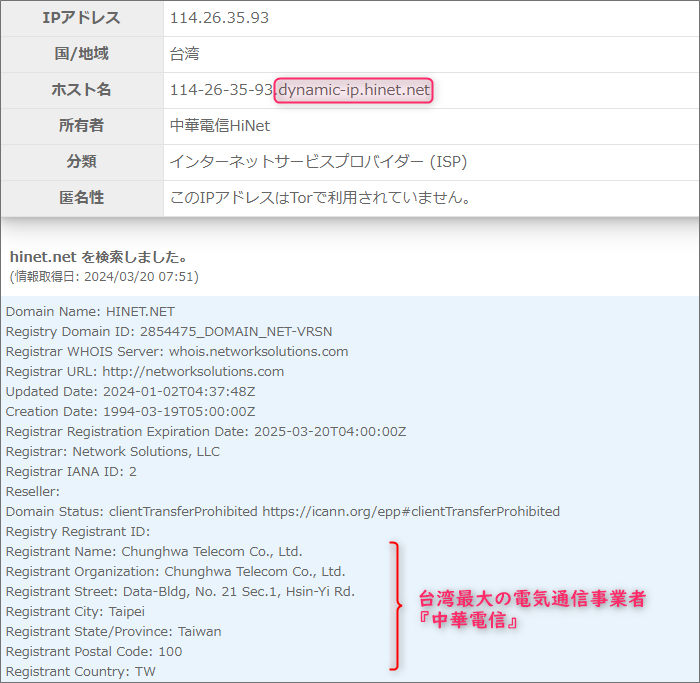

これでアドレスの偽装は確定です! 今度は逆に”114.26.35.93”にドメインが割り当てられているか調べてみると、このような結果が出ました。 このIPアドレスにはやはり”Received”に記載のあった”dynamic-ip.hinet.net”というドメインが

割り当てられているようです。

このドメインの申請者は、台湾最大の電気通信事業者『中華電信』

恐らくこのドメインの持ち主は、この『中華電信』に申請の代行を依頼したのでしょう。 この”dynamic-ip.hinet.net”というドメイン、記憶にあったのでサイト内を検索してみると

ちょうど4年前にこのようなブログを1つエントリーしていました。 『詐欺メール』続「LINE緊急問題」と来た件

この時もこのドメインについて検索していましたが、現在も”dynamic-ip.hinet.net”について検索すると

相変わらずロクな情報は出てきませんね。

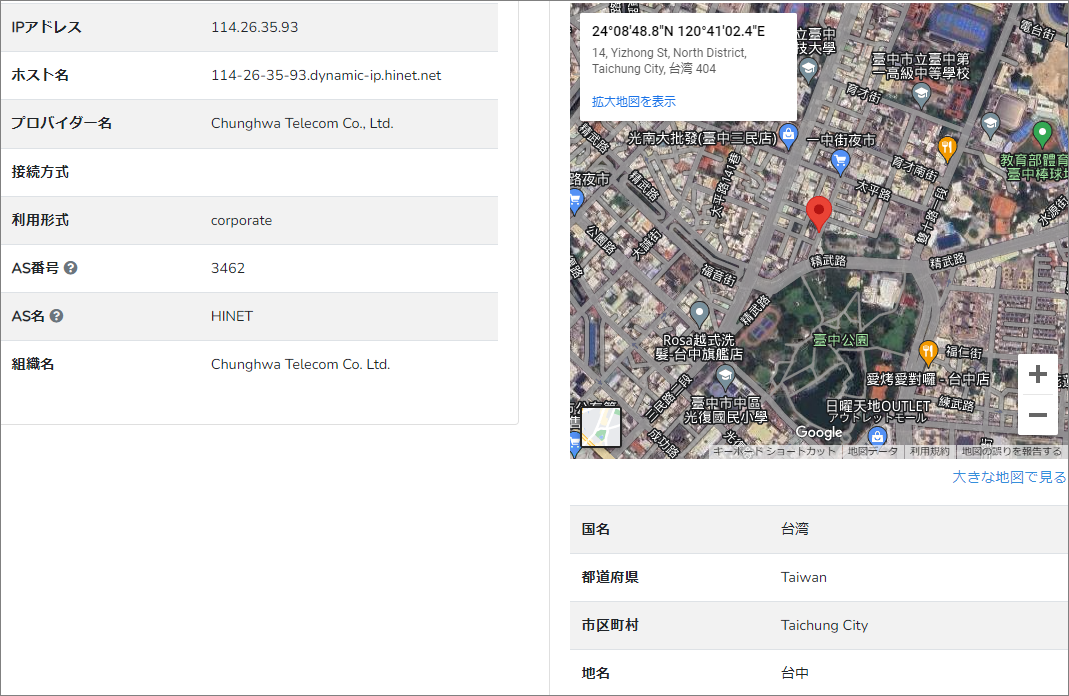

利用したプロバイダーも『中華電信』 では気を取り直して先に進みましょう!

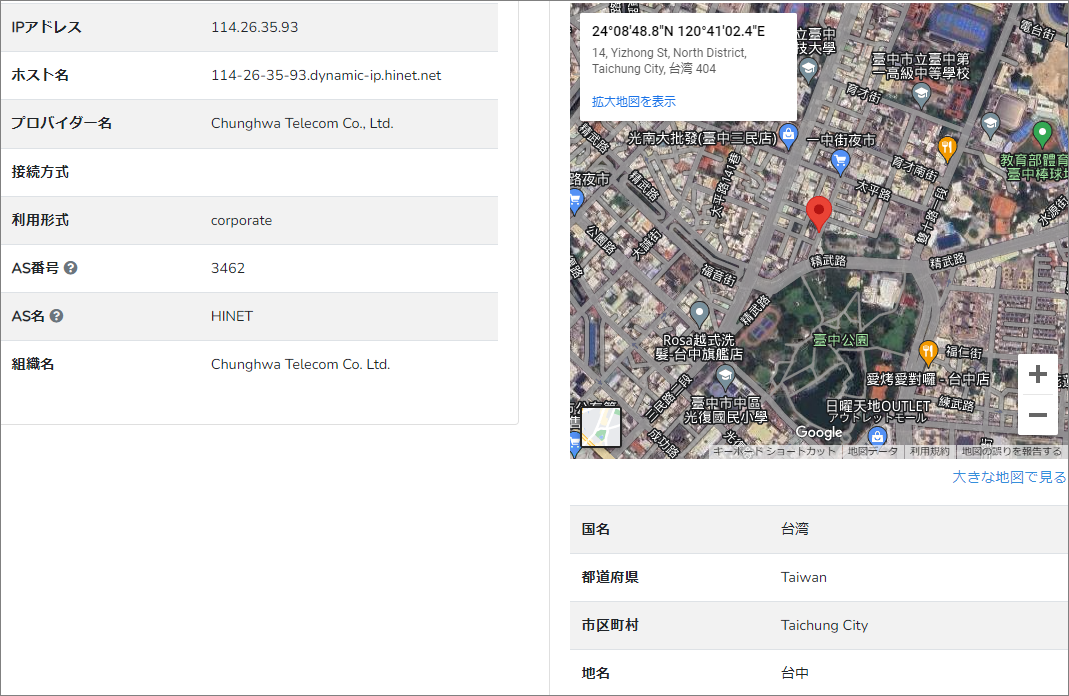

”Received”に記載されているIPアドレス”114.26.35.93”は、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、台湾の台中付近。

そして送信に利用されたプロバイダーは『Chunghwa Telecom Co., Ltd.』とあるのでやはり『中華電信』

このメールは、この付近に設置されたデバイスから発信され、このプロバイダーのメールサーバー

を介して私に届けられたようです。

リンク先は英語ばかりで… では引き続き本文。 | いつも bitFlyer をご利用いただき、誠にありがとうございます。 bitFlyerとMyEtherWalletが手を組み、当社をご愛顧いただいているユーザーの皆様へ、特別な感謝のしるしとして1,000,000 ETHFIのエアドロップ・ボーナスを提供する運びとなりました。この機会にぜひエアドロップを受け取り、当社の感謝の気持ちを直接感じましょう。 忠実なユーザーへの報奨:エアドロップは、当社が長年にわたり支えてくださった忠実なユーザーの皆様への感謝であり、エコシステムへの参加を促進するインセンティブとしても機能します。 ログイン – MyEtherWallet アカウント

https://www.myetherwallet.com/wallet/access/software?type=overview | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、 仮想通貨ウォレットの『MyEtherWallet』の公式ドメインを使ったURLが

直書きされていますが、もちろんこれは偽装。

実際のリンク先をコンピュータセキュリティブランドのトレンドマイクロの

『サイトセーフティーセンター』で危険度の評価を確認すると。

既に『フィッシングサイト』としてしっかりブラックリストに登録済みですね。

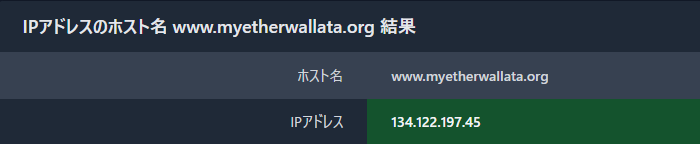

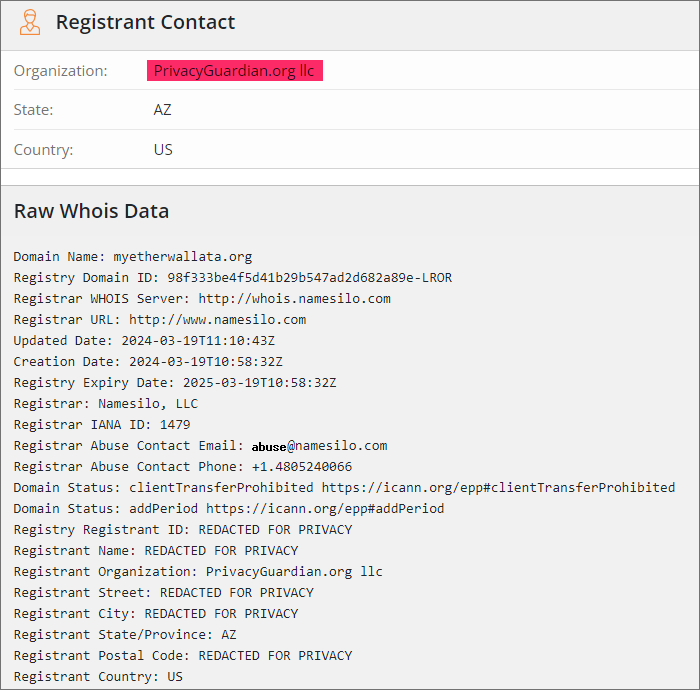

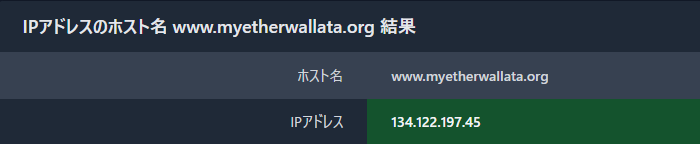

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは”www.myetherwallata.org”

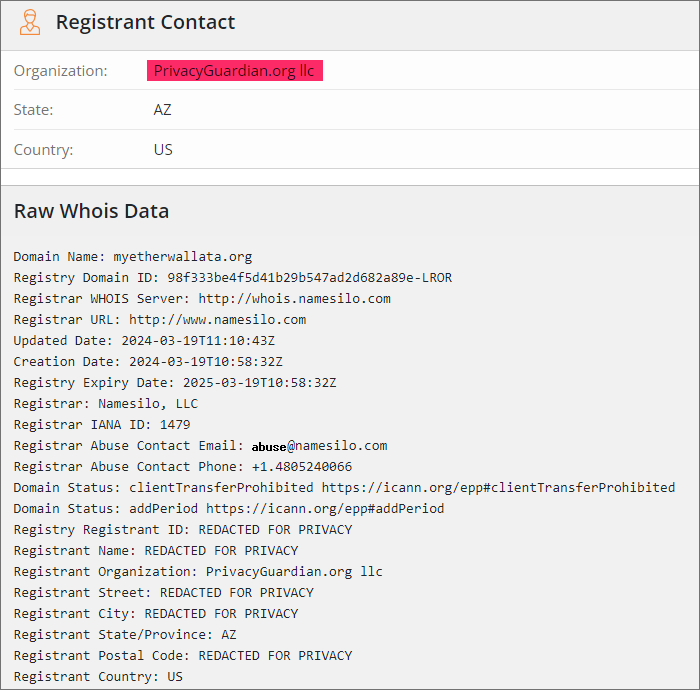

このドメインにまつわる情報を取得してみます。

このドメインは、匿名でドメイン申請を代行することで知られる『PrivacyGuardian.org』に

申請以来を行っていますね。

ここは匿名故にサイバー犯罪の温床となるとして問題視されています。

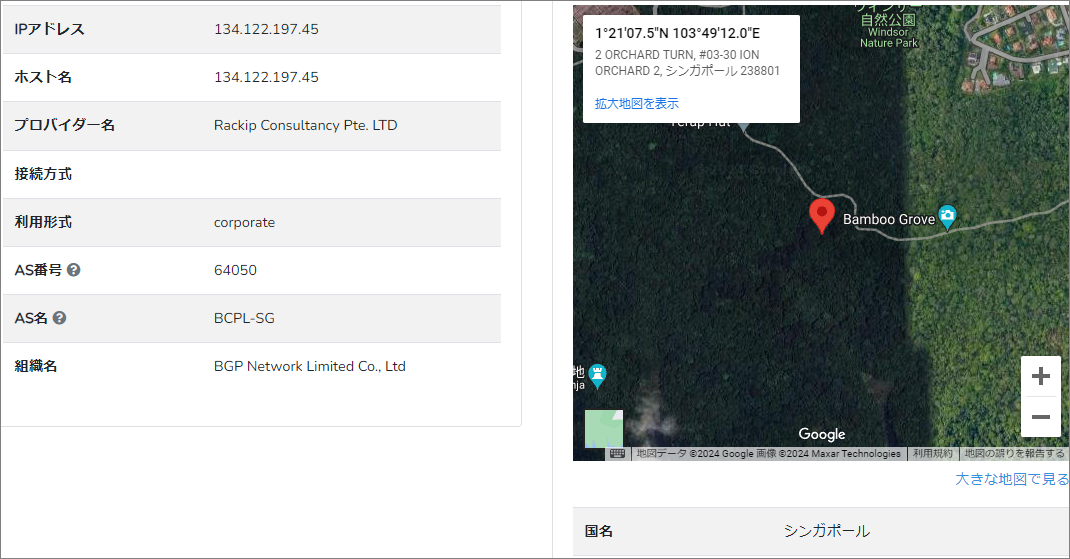

割当てているIPアドレスは”134.122.197.45”

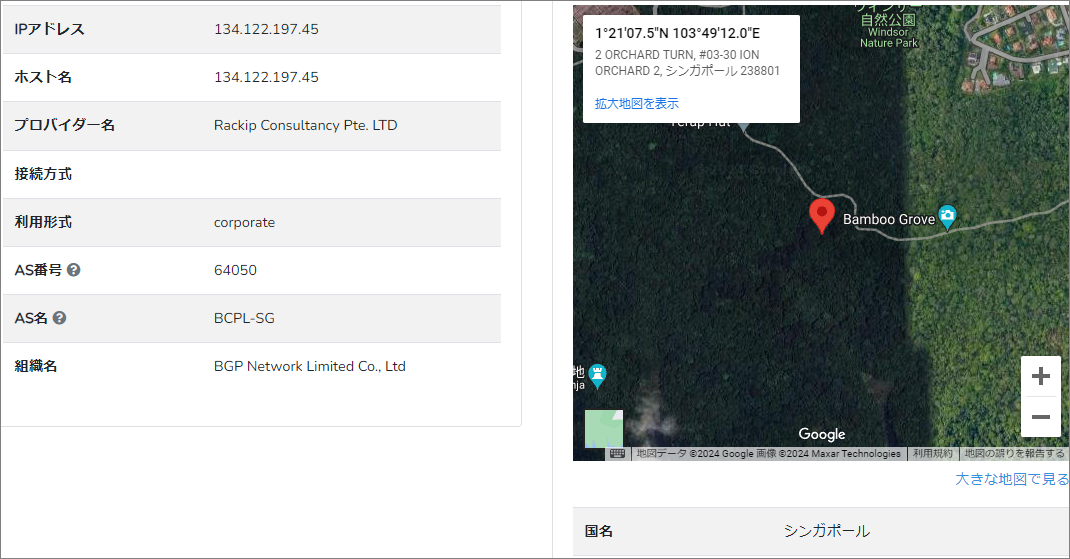

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

(※IPアドレスから導き出された位置情報は、必ずしもそれほど正確ではありません) 地図に立てられたピンの位置は、シンガポールの奥深くにある山中。

利用されているホスティングサービスもシンガポールにある『Rackip Consultancy Pte. LTD』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険だと聞かされると余計に見に行きたくなるのが人間のサガ…(;^_^A

それを承知で、しっかりとセキュリティーの整った環境下で見に行ってみました。 すると開いたのは『MyEtherWallet』と書かれたこのような英語のページ。

本物の『MyEtherWallet』のオフィシャルサイトと比較しても全く見分けがつきません。

『Create a new wallet』ボタンを押してみましたが、英語ばっかりでさっぱりわからないので

先に進むのはやめておきます。

まとめ 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |