3つの疑問 いつもご覧くださりありがとうございます。

今回は『au PAY』を騙った詐欺メールのご紹介です。

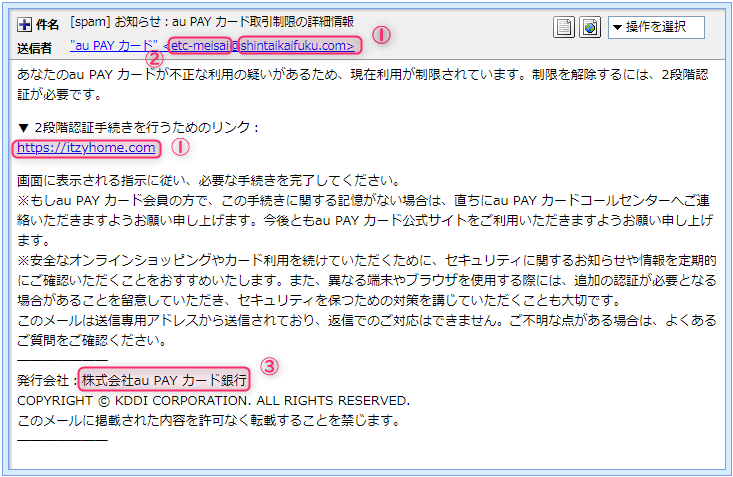

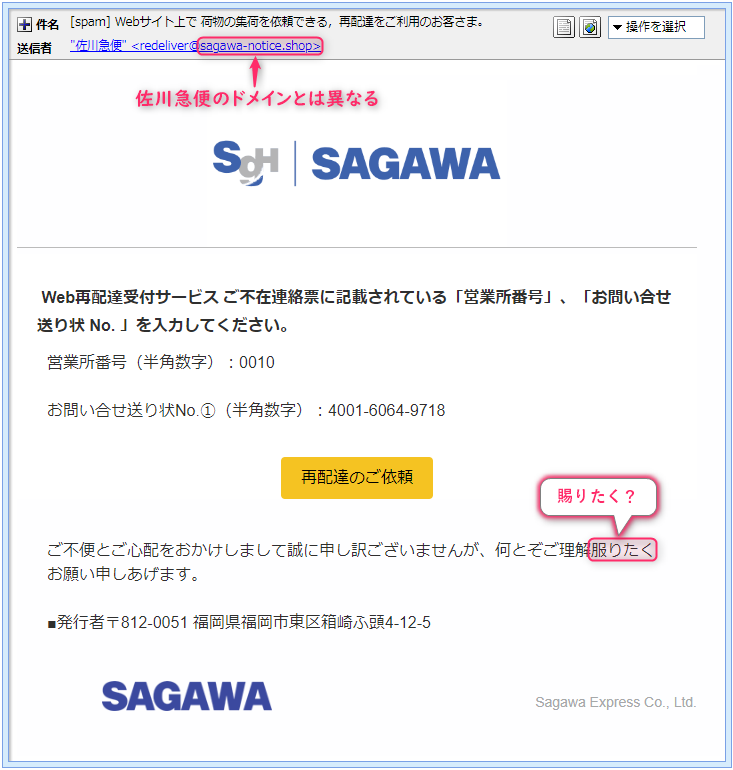

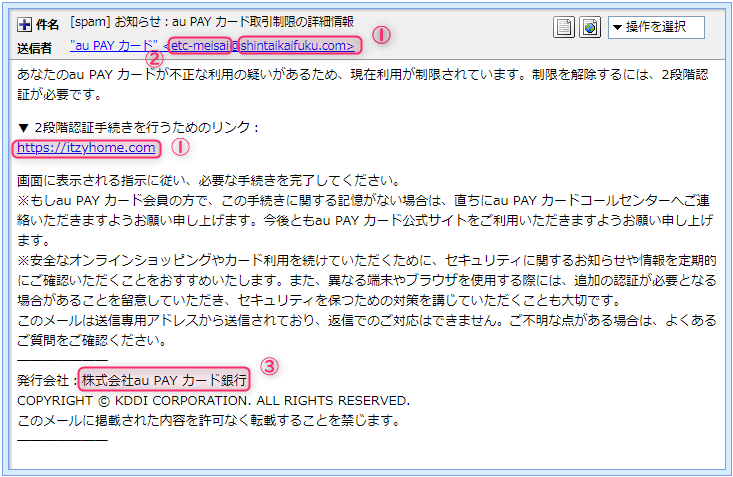

いくつもの疑問があるそのメールがこちらです。

疑問点というのは3か所あります。

まず①の部分の差出人のメールアドレスとリンクにあるドメイン部分。

『au PAY』のオフィシャルサイトでURLを確認すれば簡単にわかりますが、こちらの公式ドメインは

”kddi-fs.com”で”kddi”の冠が付いたもの。

でも①のどちらもそれとは全く異なるドメインが使われています。

故にこのメールの差出人もリンク先も『au PAY』には関係のない可能性が大! 次に差出人メールアドレスの@前にある②の部分。

この”etc-meisai”はご存じの通り詐欺メールが大量に出回っていることで知られる『ETC利用照会サービス』の

ドメイン名に使われているもの。

『au PAY』がわざわざそのような文字をアカウント名に使うはずがありません! そして3つ目の③の署名欄の部分。

ここにある『株式会社au PAY カード銀行』って企業名は、調べてみましたが存在しない企業です。

このような企業名を署名欄に記したメールなんて誰が信用するのでしょうか?(;^_^A では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきます。 件名は『[spam] お知らせ:au PAY カード取引制限の詳細情報』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”au PAY カード” <etc-meisai@shintaikaifuku.com>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。

先に書いたように、アカウント名もドメインも全てが『au PAY』に全く関連のないものが使われています。

『身体回復』って… では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail.shintaikaifuku.com (mail.shintaikaifuku.com [194.48.154.60])』 | ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーの情報。

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

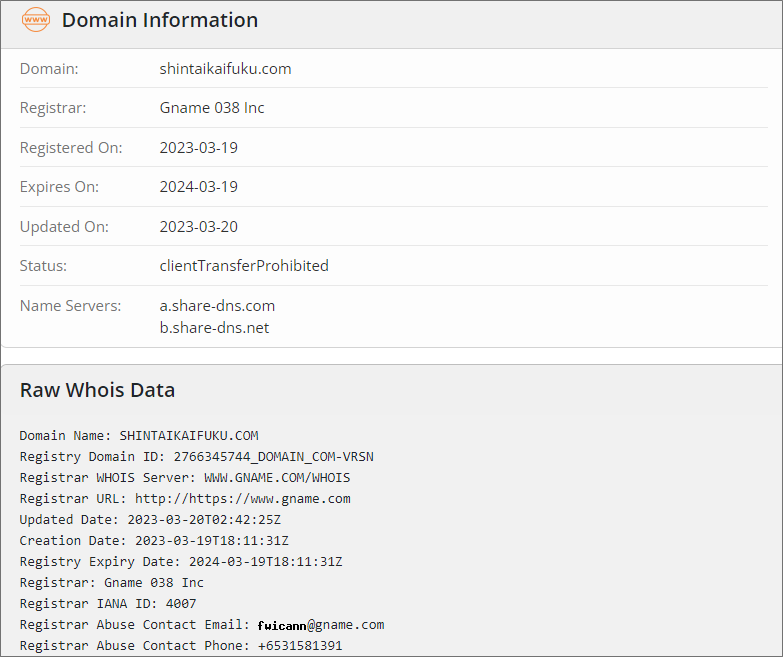

ものがドメインと呼ばれるものです。 メールアドレスにあったドメイン”shintaikaifuku.com”って、もしかして『身体回復』??(;^_^A

こんなドメイン本当にあるのかどうかと思って調べると、なんと実在しました。(^^;)

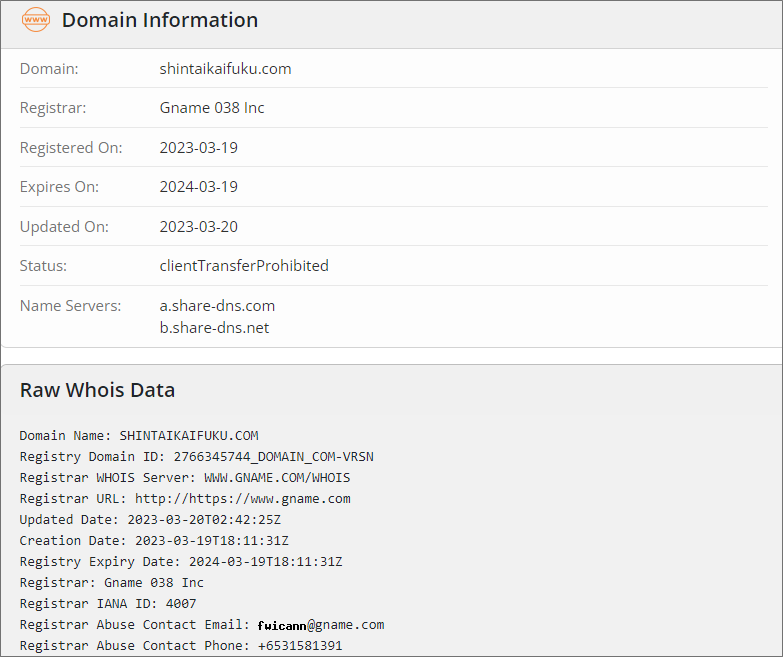

どこのどなたがお持ちなのかまではわかりませんでしたが、『Gname』に取得代行を依頼したいることが

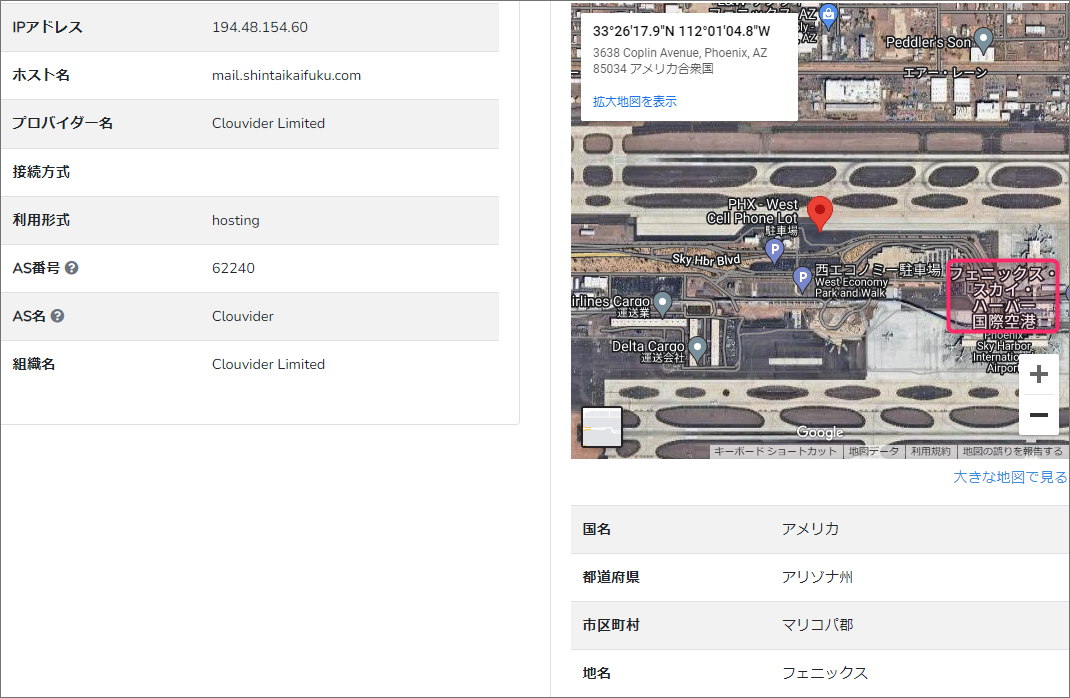

わかりますね。 そしてこれがドメイン”shintaikaifuku.com”を割当てているIPアドレスの情報です。

これによると”194.48.154.60”がこのドメインを割当てているIPアドレス。

もちろんこのメールは『au PAY』からのものではないものの、”Received”のIPアドレスと全く同じ数字

なのでこのメールアドレスは、差出人ご本人さんのもので間違いなさそうです。 ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

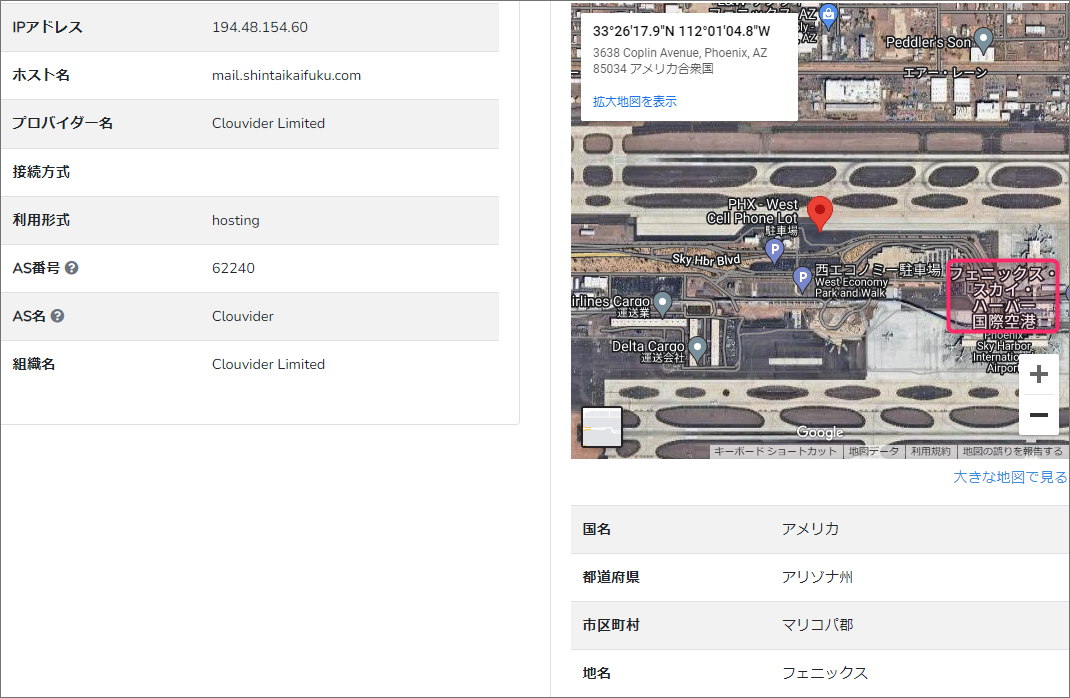

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

地図に立てられたピンの位置は、アメリカフェニックスにある『フェニックス・スカイ・ハーバー国際空港』

付近です。

送信に利用されたのは、ロンドンに拠点を置く『Clouvider Limited』と言うプロバイダーです。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

では引き続き本文。 | あなたのau PAY カードが不正な利用の疑いがあるため、現在利用が制限されています。制限を解除するには、2段階認証が必要です。 ▼ 2段階認証手続きを行うためのリンク:

h**ps://itzyhome.com 画面に表示される指示に従い、必要な手続きを完了してください。 | ※直リンク防止のためURLの一部文字を変更してあります。 このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、本文内に直書きされていて、リンク先の『Nortonセーフウェブレポート』での

判定はこのようにレポートされていました。

既にフィッシングサイトとしてしっかりブラックリストに登録済みですね。

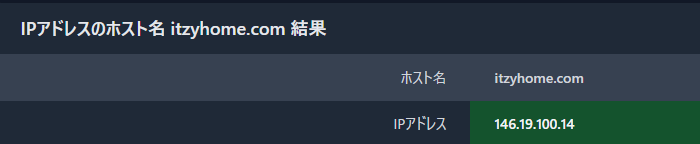

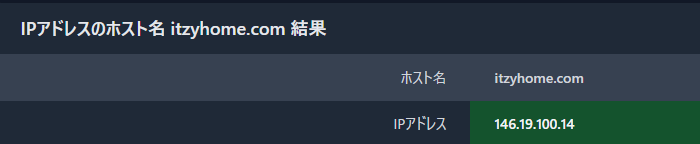

リンクへ移動してもサイトはブロックされるでしょう。 このURLで使われているドメインは”itzyhome.com”

このドメインを割当てているIPアドレスの情報を取得してみます。

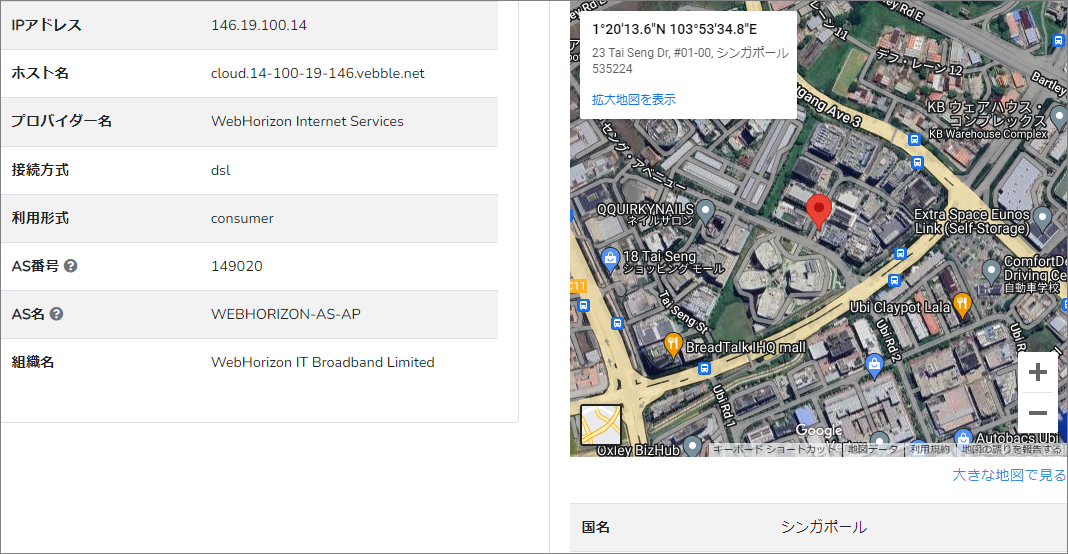

このドメインを割当てているIPアドレスは”146.19.100.14”

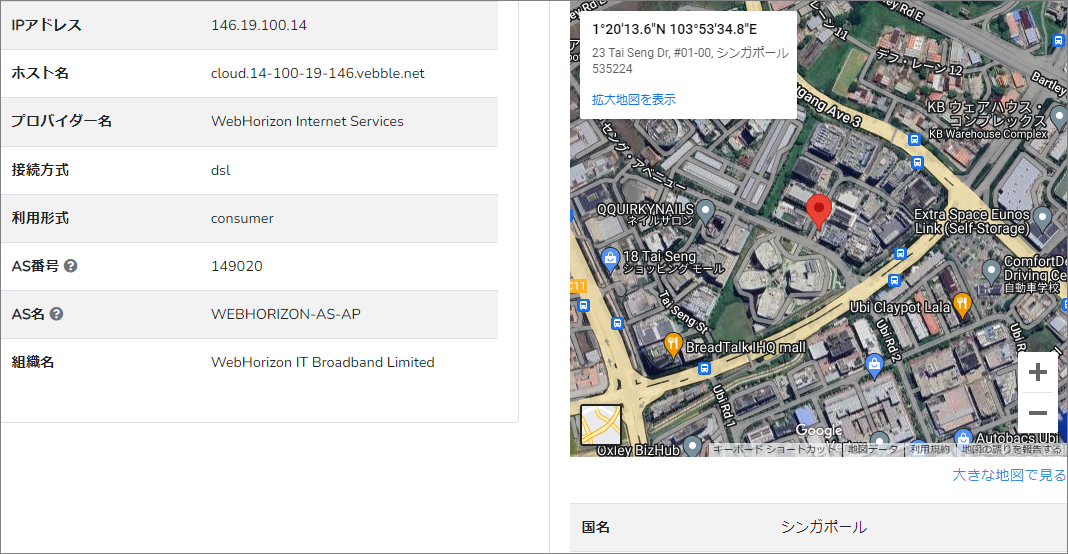

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

地図に立てられたピンの位置は、シンガポール付近。

利用されているホスティングサービスは、インドを拠点とする『WebHorizon Internet Services』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 リンクをクリックしてみましたが、リダイレクト(自動転送)されて別サイトに誘導されました。

そして接続されたのは『au PAY』の公式サイトでした。 最初から『au PAY』の公式サイトに接続するように仕組まれたのか、それともある時期から何らかの理由で

偽サイトから『au PAY』の公式サイトにリダイレクト(自動転送)し接続するよう変更されたのかは

今となっては知る由もありません。

まとめ またいつリンク先を詐欺サイトに切り替えるかわかりませんから引き続き注意が必要ですね。

恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |