『メルカリみくじ』第二段! 1月の後半にこのようなメールをご紹介したのが記憶に新しいところですが。

今日はまたこのようなメールがメルカリから届きました。

どうやら私、めでたく『メルカリみくじ』とやらに当選したようです。🎊

応募した記憶も無いのに…(笑)

更に言えば私、メルカリユーザーでもありません…(;^_^A

ってなわけでこのメールはメルカリアカウントを盗み出すために仕組まれたフィッシング詐欺メールの類。

では、このメールを解体し詳しく見ていきましょう!

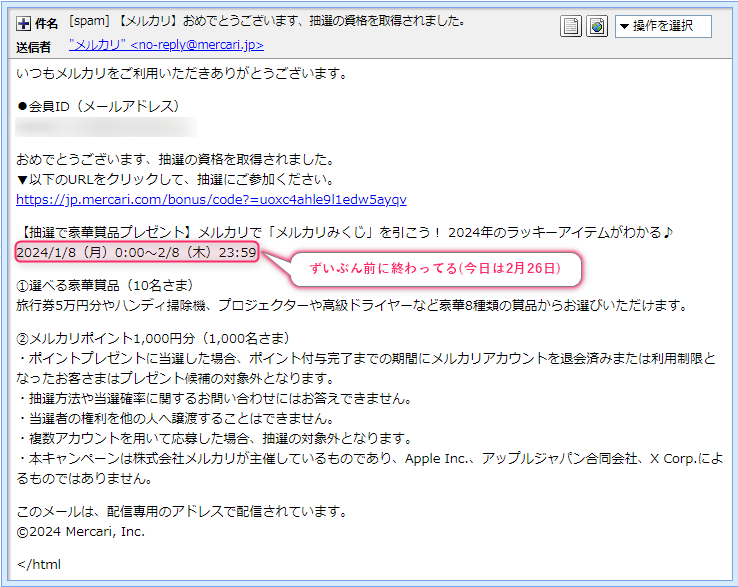

まずはプロパティーから見ていきます。 件名は『[spam] 【メルカリ】おめでとうございます、抽選の資格を取得されました。』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”メルカリ” <no-reply@mercari.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 まあ確かに”mercari.jp”は、メルカリさんの公式ドメインですが当然このメールはあs魏メールなので

偽装されています。

ではその辺り、次の項で詳しく調べてみます。

へぇ~、メルカリが中国上海市のメールサーバーを利用するんだ では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail0.k6lo.icu (unknown [106.75.80.157])』 | あらま!ここには”mercari.jp”とは全く異なる”k6lo.icu”なんておかしなドメインが表示されていますね。

やはりこの差出人はメルカリの関係者ではなさそうです。 ここに掲げた”Received”はこのメールが差出人から送信された後最初に通過したサーバーの情報。

すなわち差出人が使った送信サーバーの自局情報です。

末尾の4つに区切られた数字の集まりはIPアドレスと呼ばれるいわばインターネット上の住所や電話番号で

同じ数字の集まりは世界中に1つしかありません。

でもこの数字の集まりじゃあまりにも煩雑でわかりにくいので、それに文字を割り当て分かり易くした

ものがドメインと呼ばれるものです。 このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、更に偽装を確定させるためにメールアドレスにあったドメイン”mercari.jp”が差出人本人の

ものなのかどうかを調べてみます。

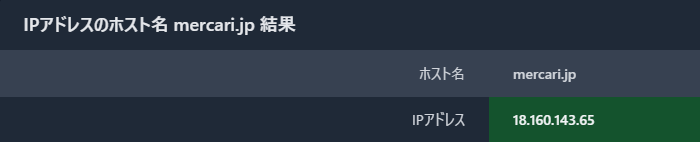

これがドメイン”mercari.jp”を割当てているIPアドレスの情報です。

これによると”18.160.143.65”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIP”106.75.80.157”と同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”mercari.jp”ではありません。

これでアドレスの偽装は確定です! ”Received”に記載されているIPアドレスは、差出人が利用したメールサーバーの情報で

これを紐解けば差出人の素性が見えてきます。

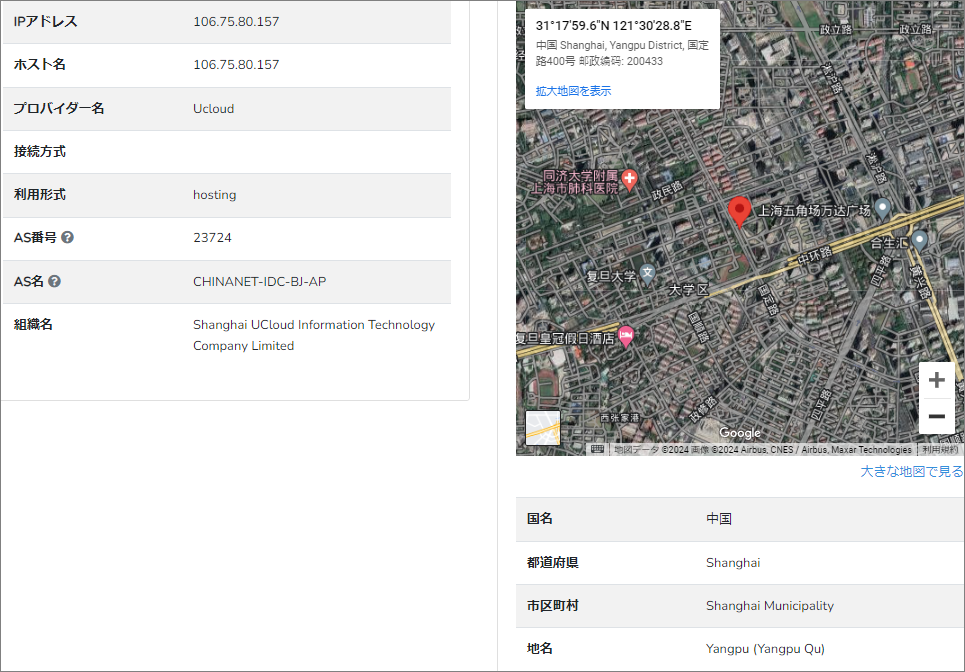

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

地図に立てられたピンの位置は『Yangpu』とあるので中国 上海市 楊浦区付近。

送信に利用されたのも中国に拠点を置く『Ucloud』と言うプロバイダーです。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

リンクのURLも偽装 では引き続き本文。 | いつもメルカリをご利用いただきありがとうございます。 ●会員ID(メールアドレス)

*******@*****.*** おめでとうございます、抽選の資格を取得されました。

▼以下のURLをクリックして、抽選にご参加ください。

https://jp.mercari.com/bonus/code?=uoxc4ahle9l1edw5ayqv 【抽選で豪華賞品プレゼント】メルカリで「メルカリみくじ」を引こう! 2024年のラッキーアイテムがわかる♪

2024/1/8(月)0:00〜2/8(木)23:59 ①選べる豪華賞品(10名さま)

旅行券5万円分やハンディ掃除機、プロジェクターや高級ドライヤーなど豪華8種類の賞品からお選びいただけます。 ②メルカリポイント1,000円分(1,000名さま)

・ポイントプレゼントに当選した場合、ポイント付与完了までの期間にメルカリアカウントを退会済みまたは利用制限となったお客さまはプレゼント候補の対象外となります。

・抽選方法や当選確率に関するお問い合わせにはお答えできません。

・当選者の権利を他の人へ譲渡することはできません。

・複数アカウントを用いて応募した場合、抽選の対象外となります。

・本キャンペーンは株式会社メルカリが主催しているものであり、Apple Inc.、アップルジャパン合同会社、X Corp.によるものではありません。 このメールは、配信専用のアドレスで配信されています。 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは、メルカリの公式ドメインを使ったものが本文内に直書きされていますが

当然これも偽装されています。

そのリンク先は『Nortonセーフウェブレポート』でこのように判定されていました。

『疑わしい』とは、懐疑的ですね。

あまり危険ではないのでしょうか?

後ほど覗いてみることにしましょう。 このURLで使われているドメインは”furnace.ylwjplqdez.com”

このドメインにまつわる情報を取得してみます。

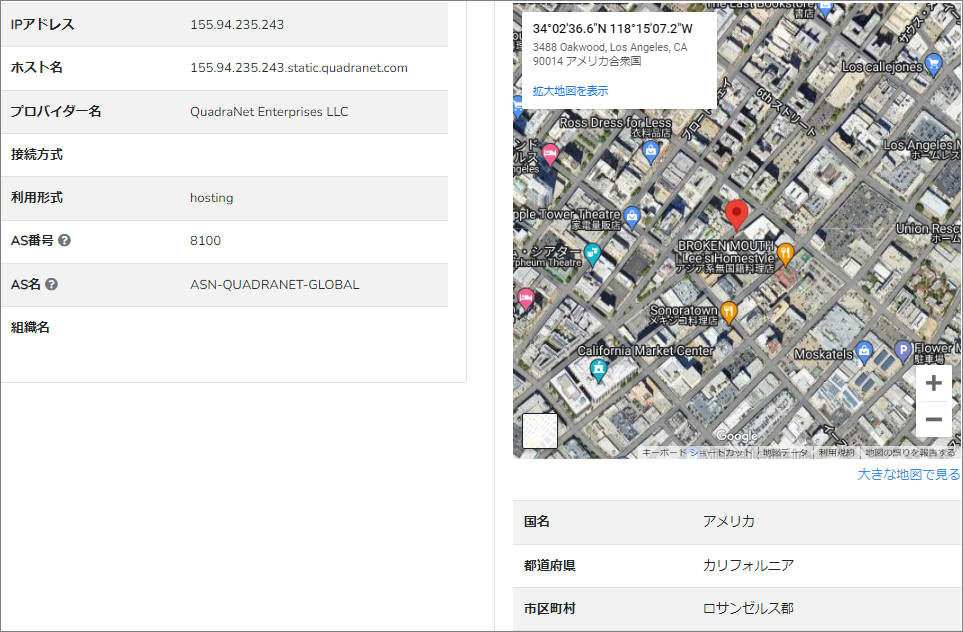

中国黒竜江省の方が申請されたとされるこのドメインを割当てているIPアドレスは”155.94.235.243”

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

地図に立てられたピンの位置は、アメリカのロサンゼルス近郊。

利用されているホスティングサービスは、ロサンゼルス最大の『QuadraNet Enterprises LLC』

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 『Nortonセーフウェブレポート』での危険度レポートからすると、リンク先の詐欺サイトは、どこからも

ブロックされることなく無防備な状態で放置されていると思われます。

そんなサイトに、調査を目的で安全な方法を利用して訪れてみることにします。 案の定あっさり開いたのはこのようなログインページでした。

本物のメルカリのログインページを見てきましたが、そちらはこの下にSNSを使ったログイン方法の

選択肢が掲載されていましたので若干異なるようです。

詐欺サイトの実態 ログイン画面に適当なメールアドレスとパスワードを打ち込んでみます。

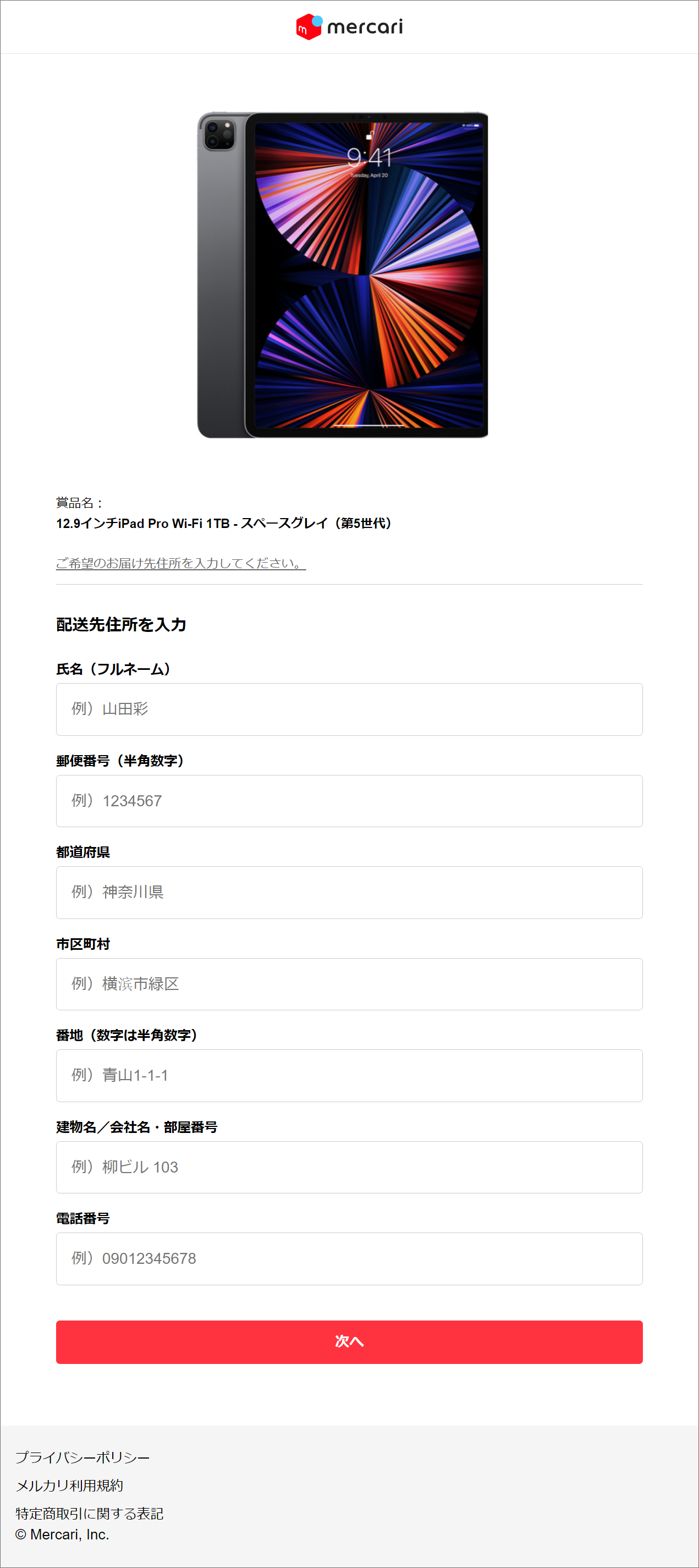

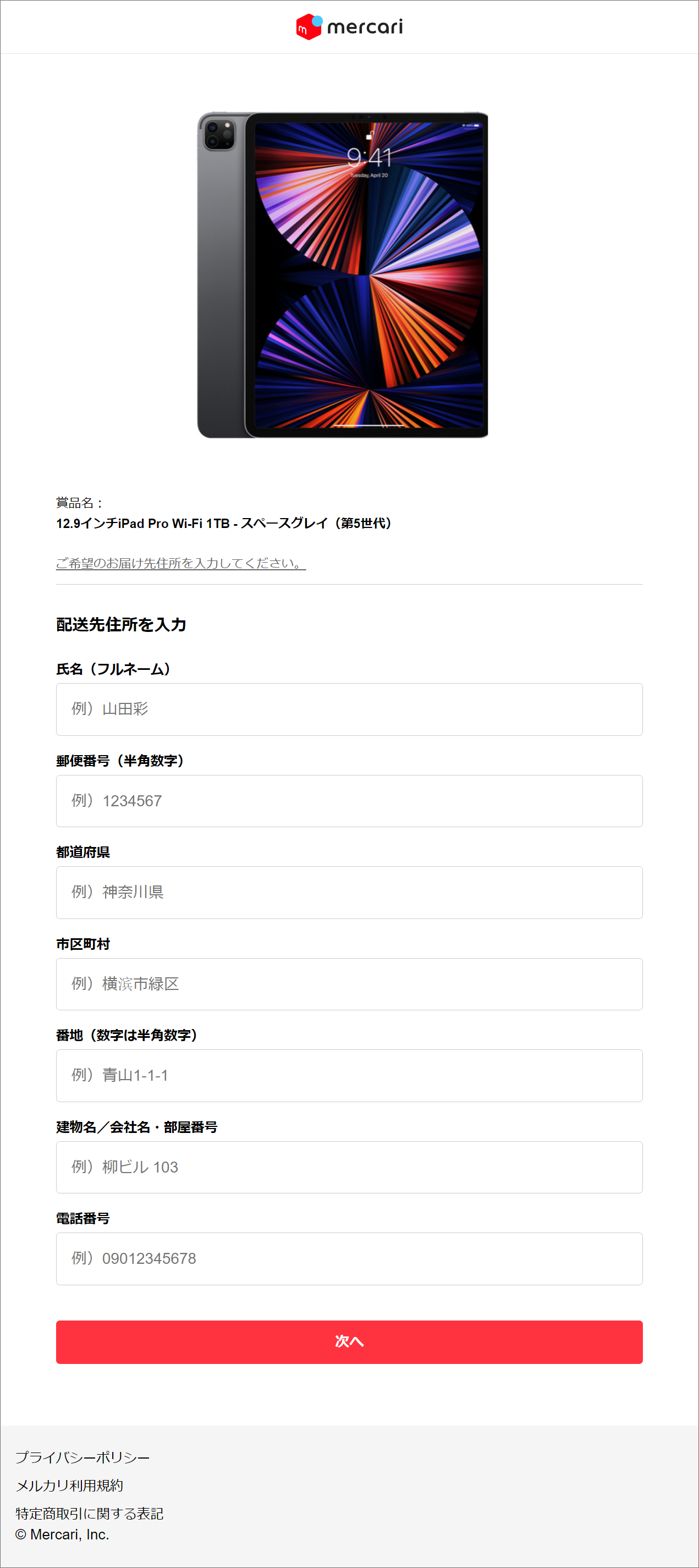

するとこのようなページが開きました。

景品の写真と、個人情報の入力画面ですね。

市町村名の『横浜』の『浜』って文字、中国語見たいっぽいですが…

って言うか、メールには『選べる豪華賞品』とあったのにiPadに決められていたんですね…(;^_^A

まあここも適当に入力して先に進んでみます。

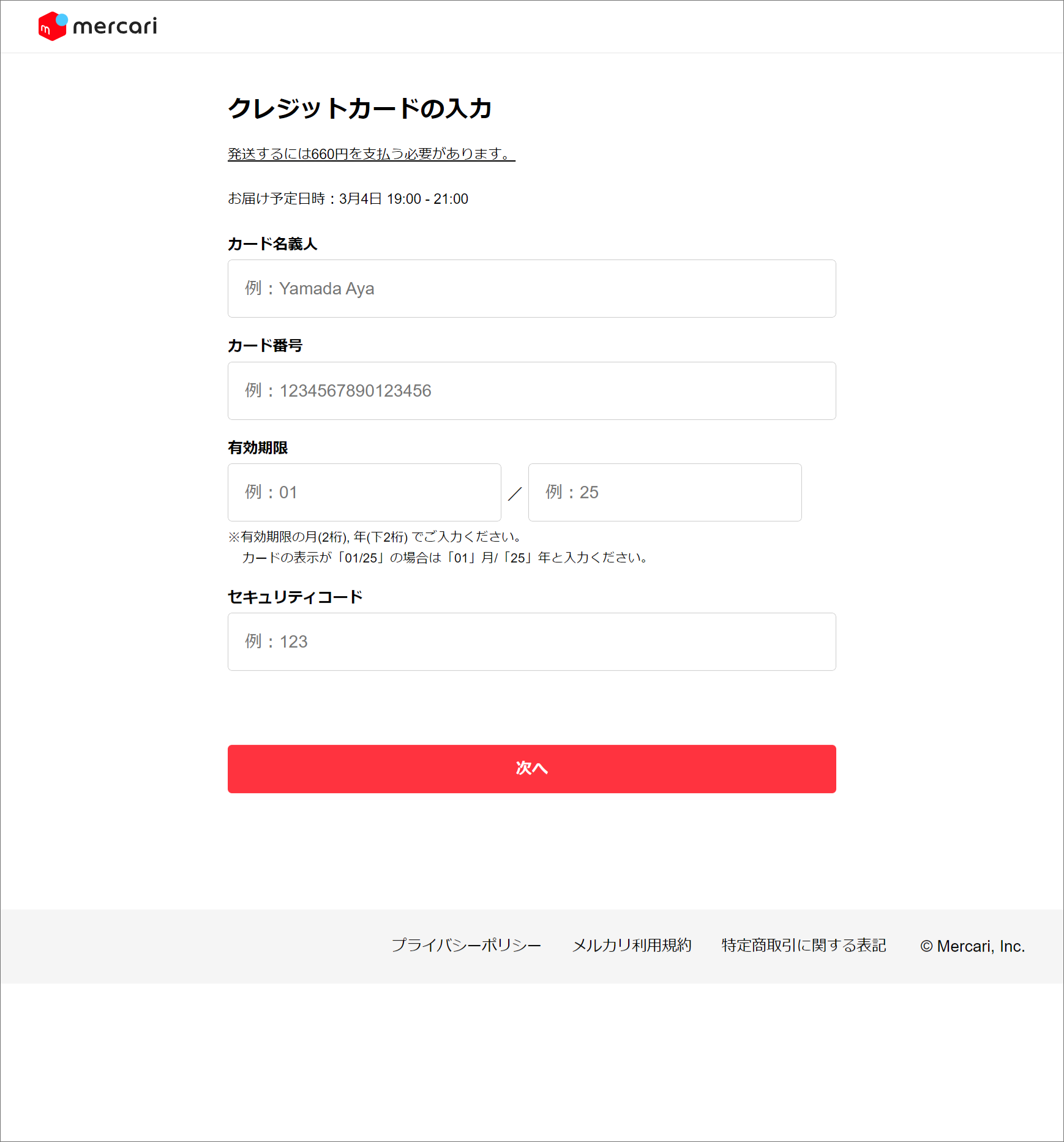

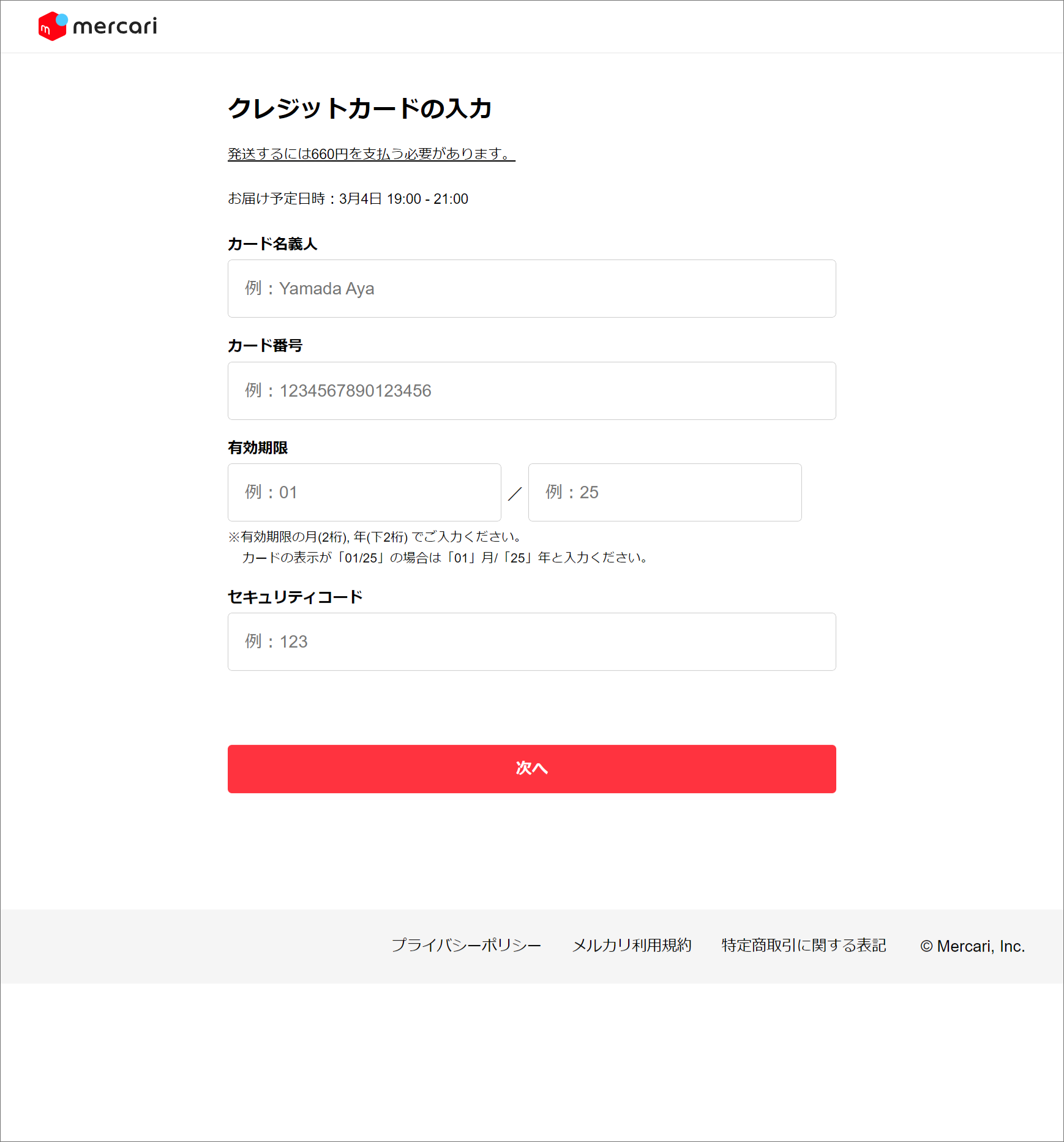

当たり前のように次に表示されたのは、詐欺師が一番欲しかったクレジットカード情報。

『発送するには660円支払う必要があります』と書いてある通り、なにがしかをカードから支払わせる

ふりをしてシレっとカード情報を抜き出そうとしているのがお分かりいただけますよね?

まとめ 実に様々な手口を使ってきますね。

どうやってカードの情報を聞き出そうとするかある意味興味が湧きます。(笑) 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |