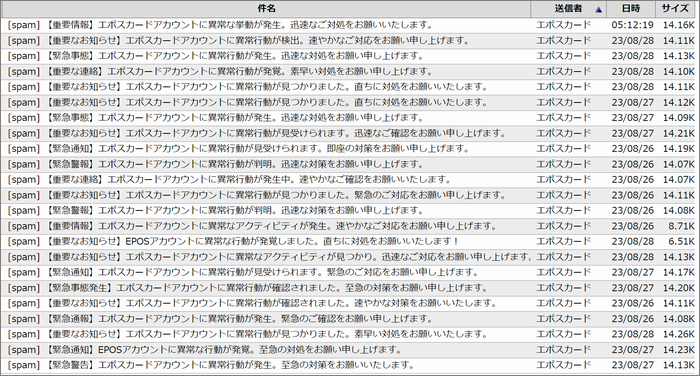

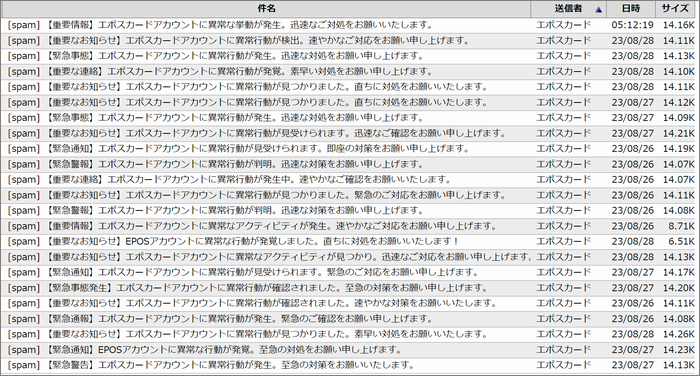

『エポスカード祭り』でも開催中?! エポスカードがどうした?!

一昨日からアカウントに異常な行動があったと大量のメールが届いています。

もしかして迷惑メール界では現在『エポスカード祭り』でも開催中なのでしょうか?(笑)

なんでもかんでも送れば良いってもんじゃありませんよね?

こんなことしたら余計に怪しまれるとは思わないのでしょうか…(;^_^A ま、そんな馬鹿げた迷惑メールは置いといて、今回ご紹介するのはこちらのメールにしておきます。

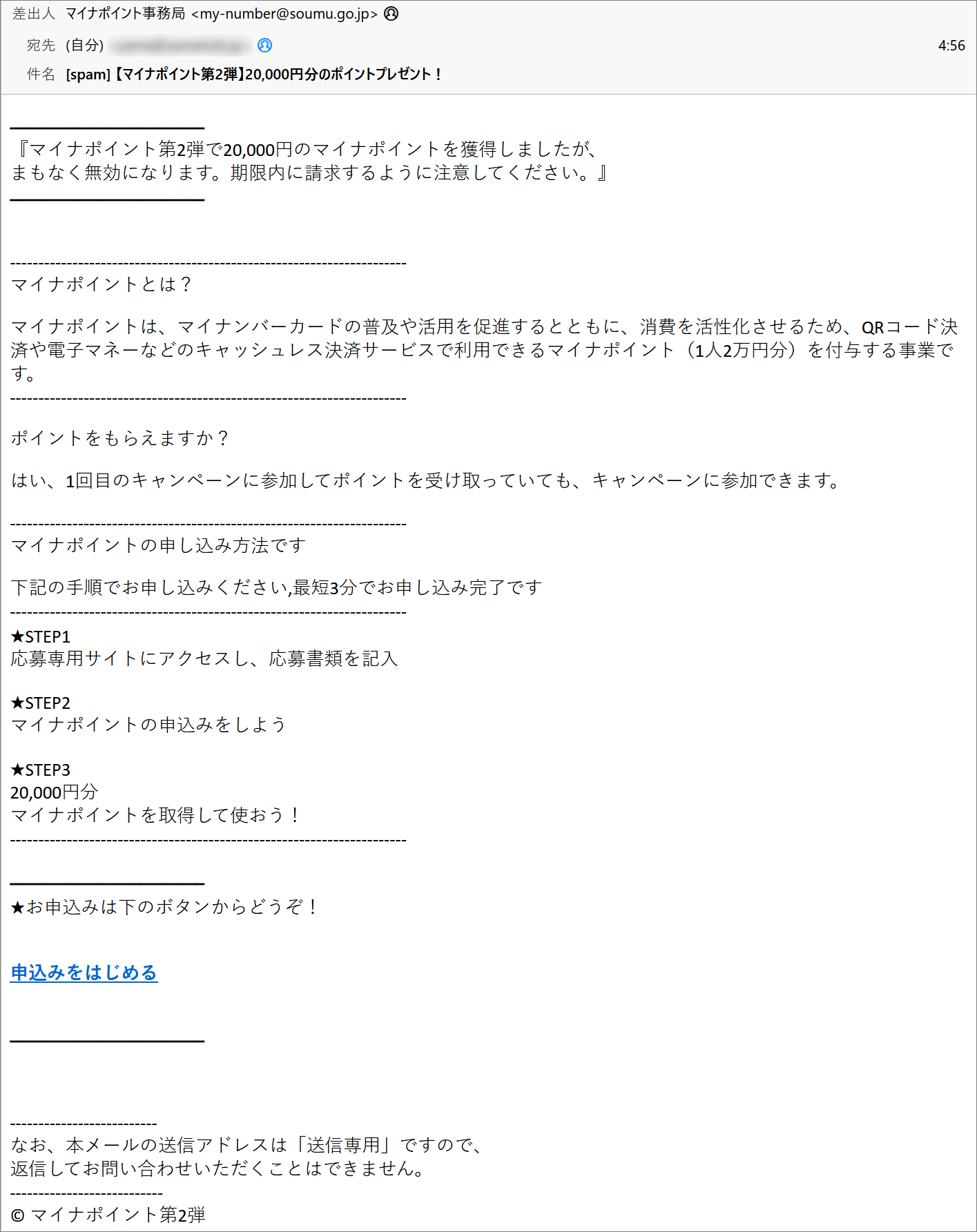

何かと話題に上がることの多い『マイナンバー』に関するポイントキャンペーンをネタにした

詐欺メールです。

この『マイナポイント第2弾』を騙った詐欺メールは、今までにも数回ご紹介したことがありますが

書いてあるのは同じでポイントを早く受け取れって内容です。 では、このメールを解体し詳しく見ていきましょう!

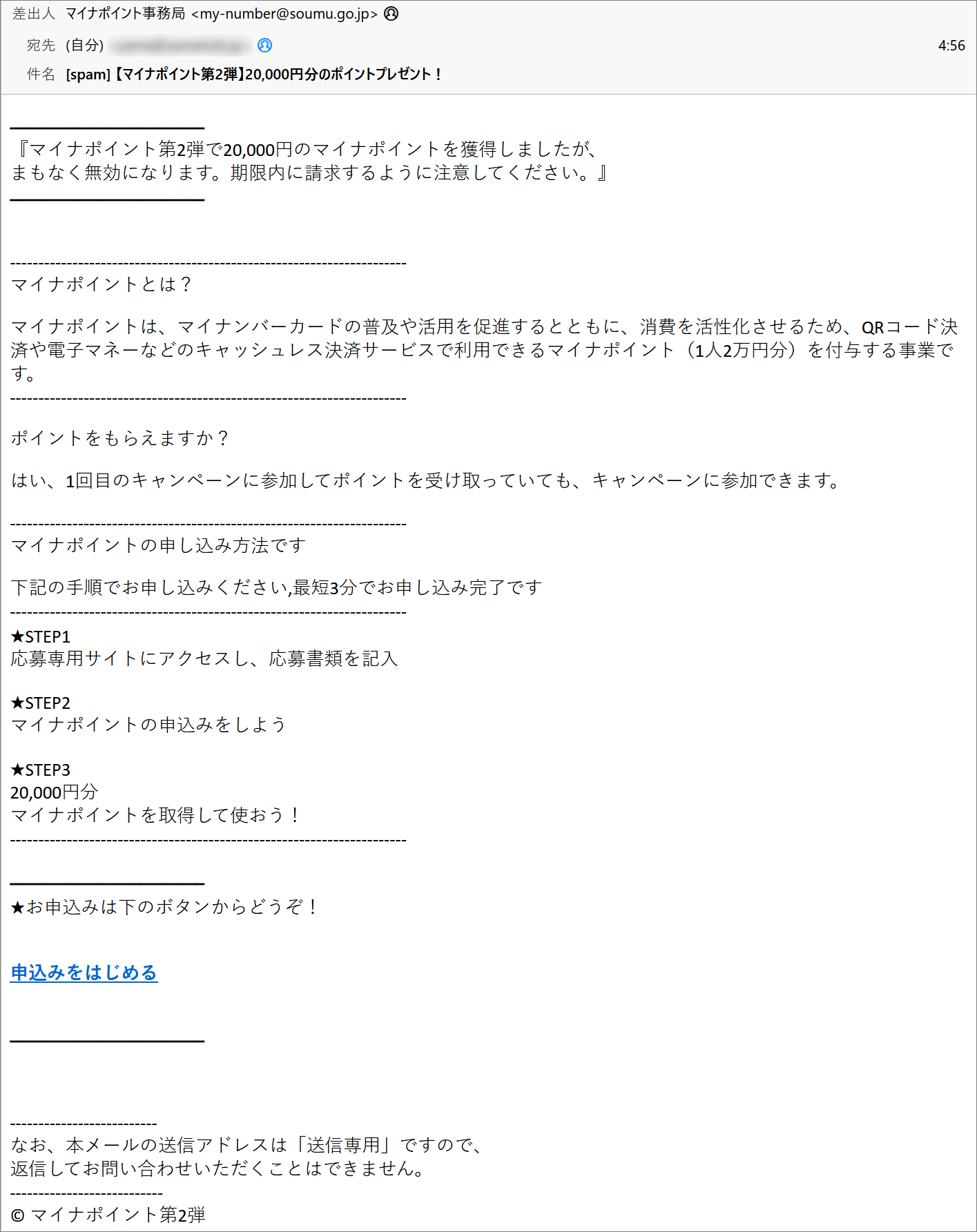

まずはプロパティーから見ていきましょう。 件名は『[spam] 【マイナポイント第2弾】20,000円分のポイントプレゼント!』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『マイナポイント事務局 <my-number@soumu.go.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

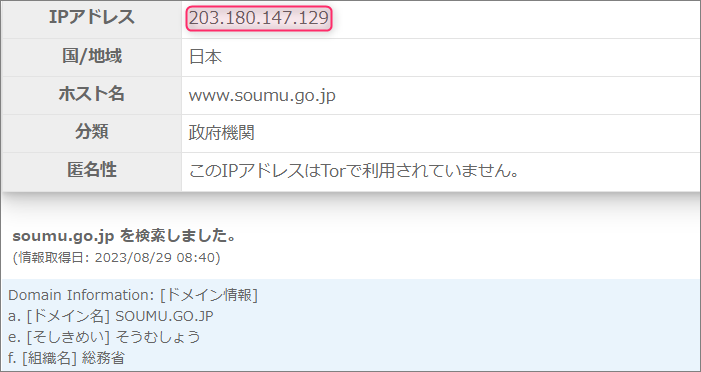

ですから、ここは信用できない部分です。 『総務省』のトップページへ行きURLを確認すれば分かりますが、”soumu.go.jp”は確かに

総務省の公式ドメインです。

でもこのメールは明らかに詐欺メールであるためこのアドレスは偽装されています。

では、その辺りを次項で詳しく調査してみることにしましょうか。

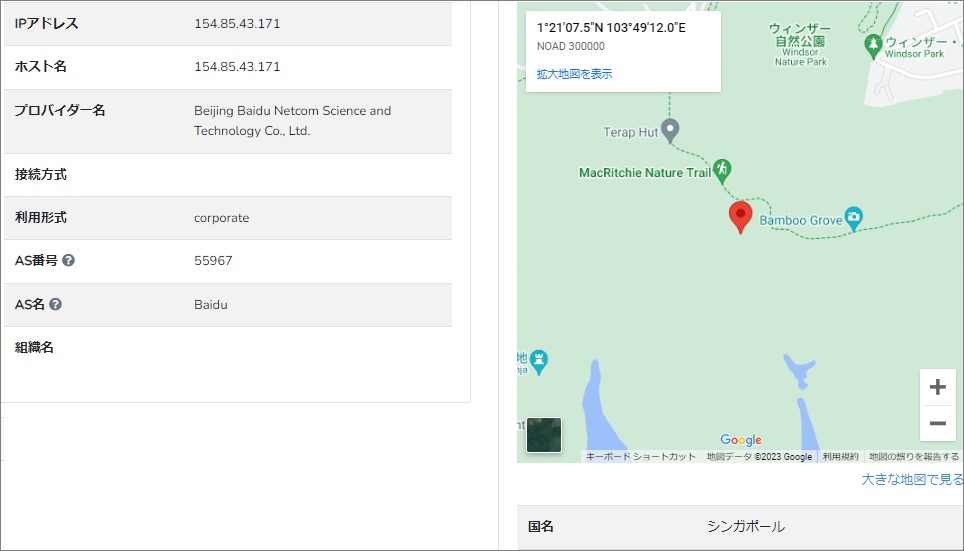

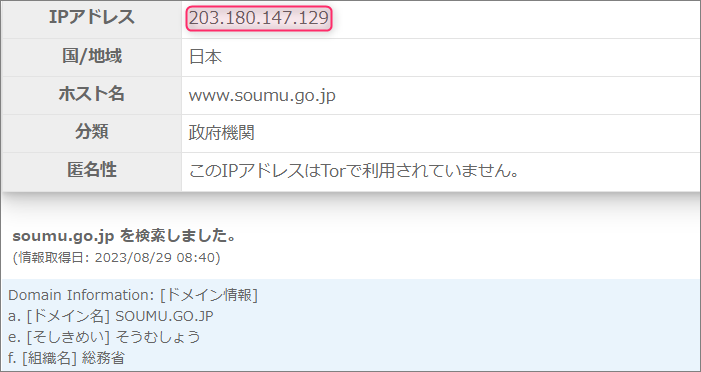

総務省が中国のプロバイダーを利用しシンガポールからメールを送る?! では、このメールが悪意のあるメールであることを立証していきましょうか!

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from smtb.jp (unknown [154.85.43.171])』 | ほらほら、”soumu.go.jp“じゃなくて”smtb.jp“なんて別のドメインが書いてありますよ!

増々怪しくなってきました。

この”Received”に記載のIPアドレスは差出人が利用したメールサーバーに割当てられたもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”soumu.go.jp”が差出人本人のものなのかどうかを

調べてみます。

スムーズにIPアドレスが抽出されるようドメインの前に”www.”を追記して検索しています。 これがドメイン”soumu.go.jp”の登録情報です。

これによると”203.180.147.129”がこのドメインを割当てているIPアドレス。

本来このIPは”Received”のIPと同じ数字の羅列になるはずですが、それが全く異なるので

このメールのドメインは”soumu.go.jp”ではありません。

これでアドレスの偽装は確定です! ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

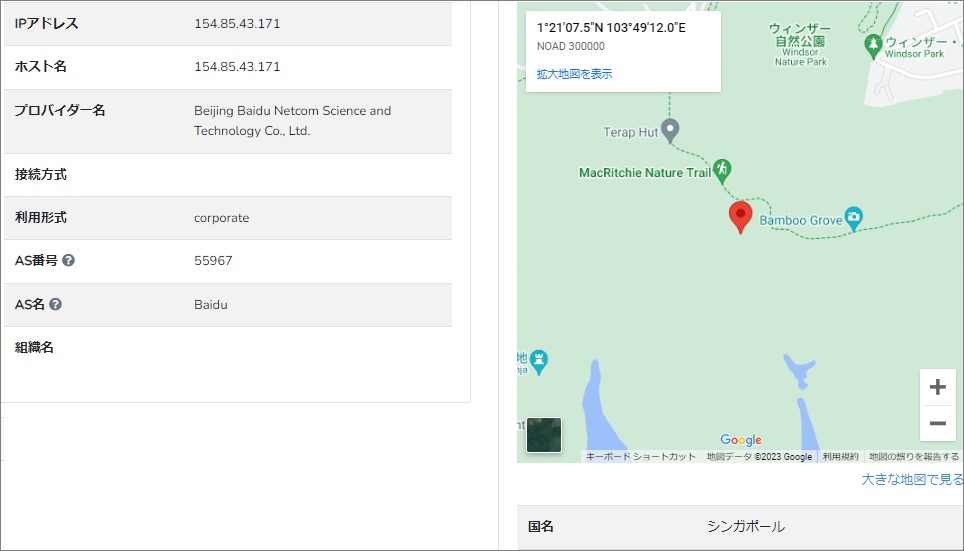

記載されている末尾の数字”154.85.43.171”は、そのサーバーのIPアドレスになります。

これを紐解けば差出人の素性が見えてきます。

このIPアドレスを元に送信に使われた回線情報とその割り当て地を確認してみます。

送信に利用されたのは、『Baidu』とあるので中国の『百度』が運営するプロバイダーです。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、『シンガポール』の山中です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。 日本の行政機関である総務省が、中国のプロバイダーを利用しシンガポールからメールを送るでしょうか?

絶対あり得ないシチュエーションですよね!(笑)

リンク先は『403 Forbidden』エラーで接続不能 では引き続き本文。 ━━━━━━━━━━━━━━━━━━━━━

『マイナポイント第2弾で20,000円のマイナポイントを獲得しましたが、

まもなく無効になります。 期限内に請求するように注意してください。』

━━━━━━━━━━━━━━━━━━━━━———————————————————————-

マイナポイントとは?

マイナポイントは、マイナンバーカードの普及や活用を促進するとともに、消費を活性化させるため、QRコード決済や電子マネーなどのキャッシュレス決済サービスで利用できるマイナポイント(1人2万円分)を付与する事業です。

———————————————————————- ポイントをもらえますか?

はい、1回目のキャンペーンに参加してポイントを受け取っていても、キャンペーンに参加できます。 ———————————————————————-

マイナポイントの申し込み方法です

下記の手順でお申し込みください,最短3分でお申し込み完了です

———————————————————————-

★STEP1

応募専用サイトにアクセスし、応募書類を記入 ★STEP2

マイナポイントの申込みをしよう ★STEP3

20,000円分

マイナポイントを取得して使おう!

———————————————————————- ━━━━━━━━━━━━━━━━━━━━━

★お申込みは下のボタンからどうぞ!

申込みをはじめる

━━━━━━━━━━━━━━━━━━━━━ ————————–

なお、本メールの送信アドレスは「送信専用」ですので、

返信してお問い合わせいただくことはできません。

—————————

© マイナポイント第2弾 | このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『申込みをはじめる』って書かれたところに付けられていて、

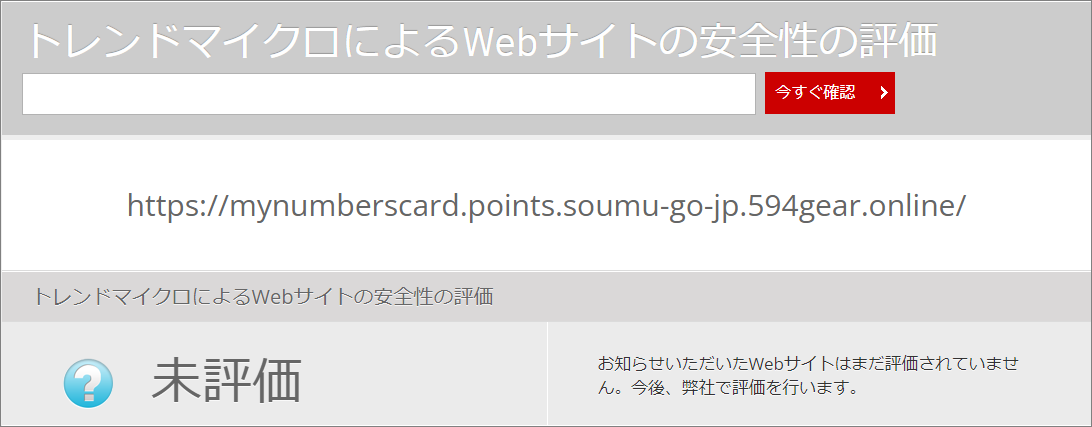

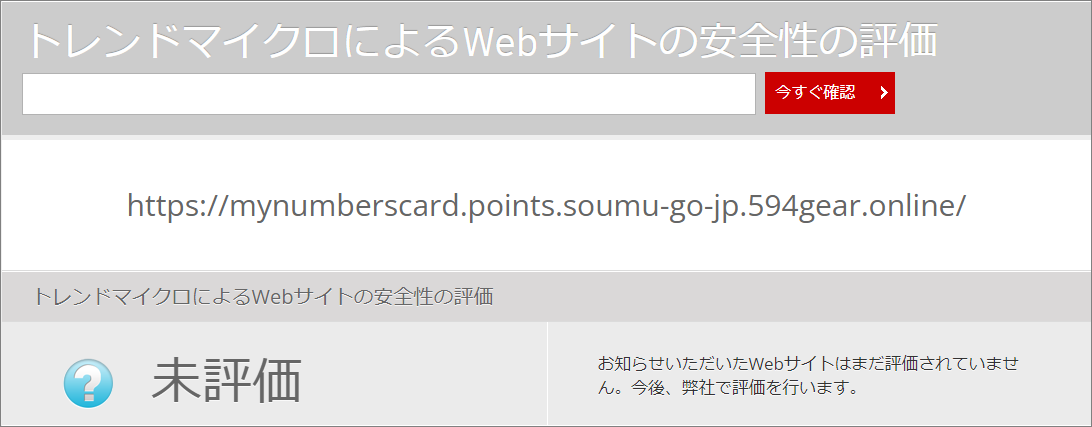

そのリンク先のURLとトレンドマイクロの『サイトセーフティーセンター』での

危険度評価がこちらです。

おや? 未評価とされていますね。

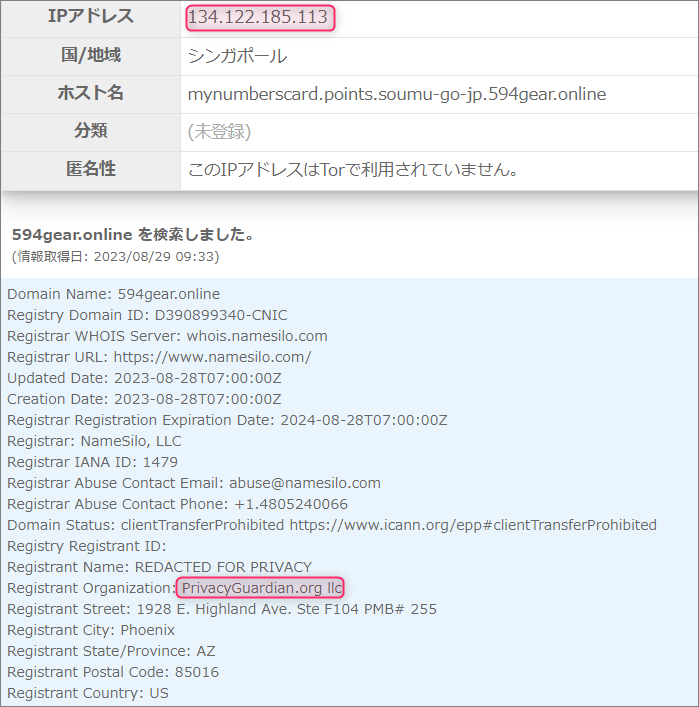

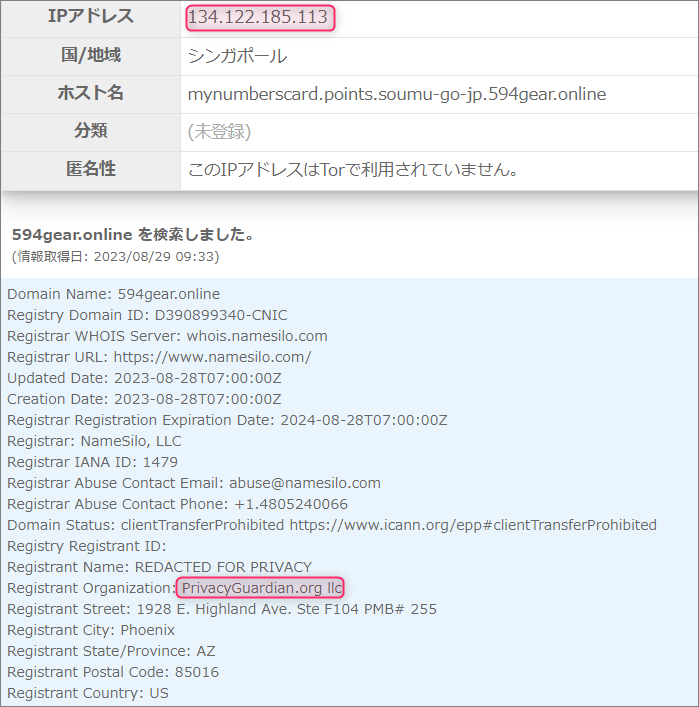

もしかして、サイトは既に閉鎖してしまったのかも知れませんよ! このURLで使われているドメインは、サブドメインを含め”mynumberscard.points.soumu-go-jp.594gear.online” このドメインにまつわる情報を取得してみます。

このドメインは、匿名でドメイン取得代行をお子案ってくれることで知られているアメリカの

『PrivacyGuardian.org llc』

匿名取得故にサイバー犯罪の温床になるとして問題視されています。 このドメインを割当てているIPアドレスは”134.122.185.113”

サイトは閉鎖されているかも知れませんが、まだIPアドレスは割り当てられているようですね。

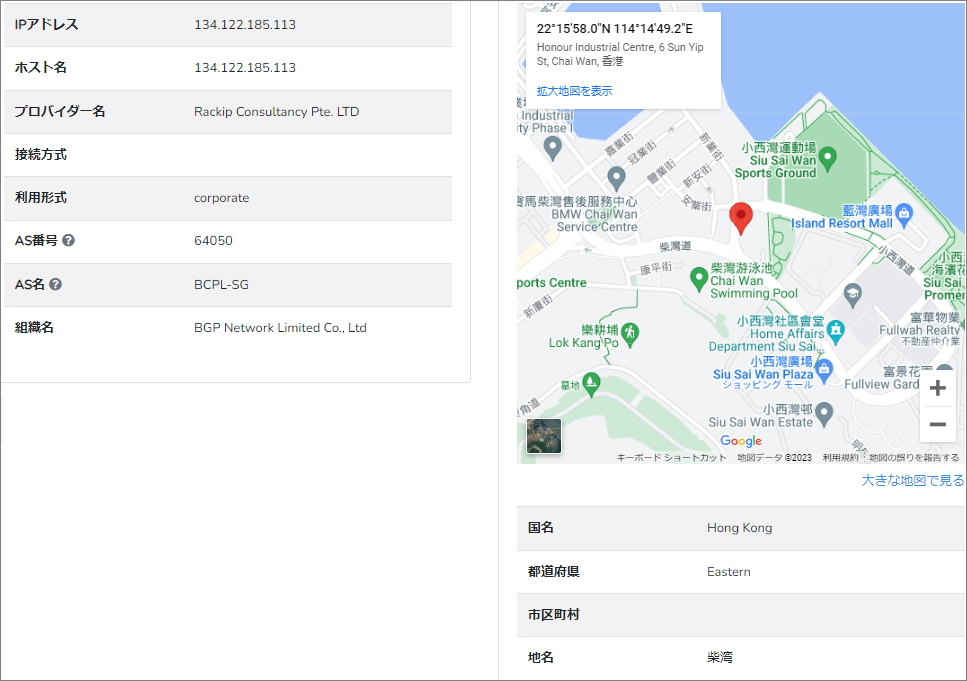

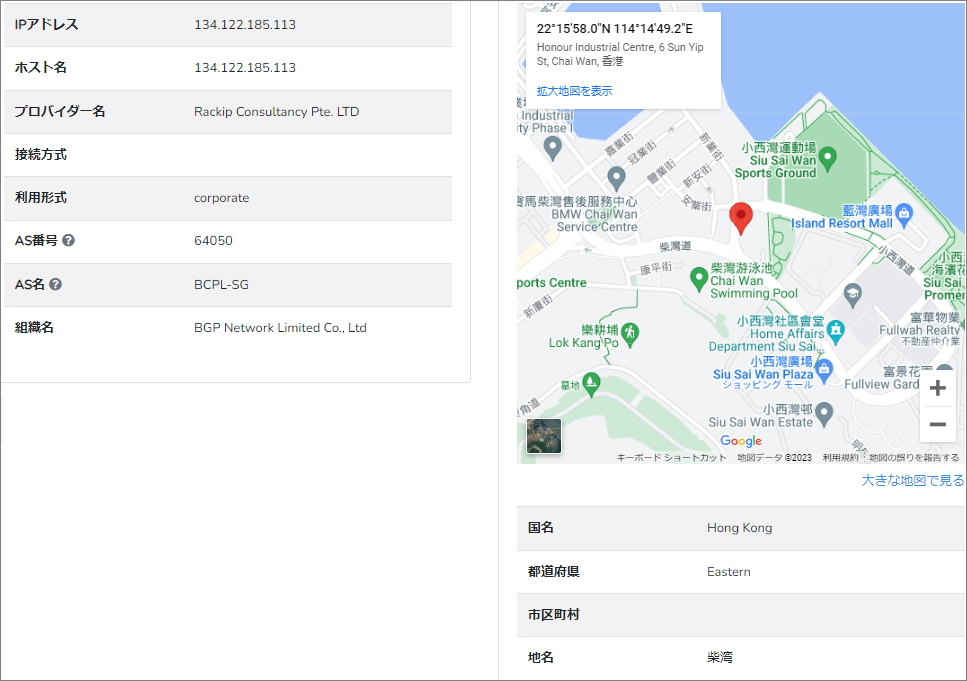

このIPアドレスを元にサイト運営に利用されているホスティングサービスとその割り当て地を確認してみます。

利用されているホスティングサービスは、シンガポールにある『Rackip Consultancy Pte. LTD』 こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

今度ピンが立てられたのは『香港』付近。

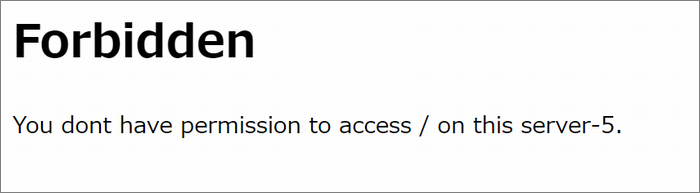

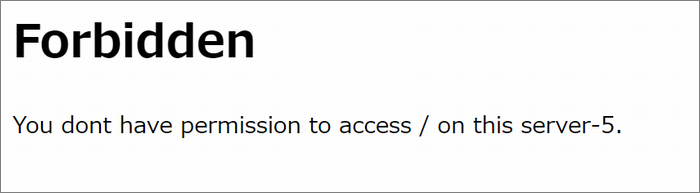

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 リンク先サイトへ行ってきましたがやはりサイトは『403 Forbidden』エラーで接続できない状態でした。

『403 Forbidden』はHTTPステータスコードのことで、Webサイトが閲覧禁止になっている状態を

表すエラー表示です。

閲覧禁止なので、恐らくサーバー管理者が危険を察知して接続できないように制限をしたものと思われます。

まとめ 詐欺犯は、なんでもかんでも便乗ネタにして詐欺メールを作るのがお得意なようですね。

ほんと困ったものです… 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |