違和感しかない 『ヤマト運輸』を騙った詐欺メールも多々送られてきますよね。

いつも同じような内容なので、その都度いちいちご紹介するようなことは避けていたのですが

今日届いたのは、少し変わった特徴が見られたので取り上げてみることにします。

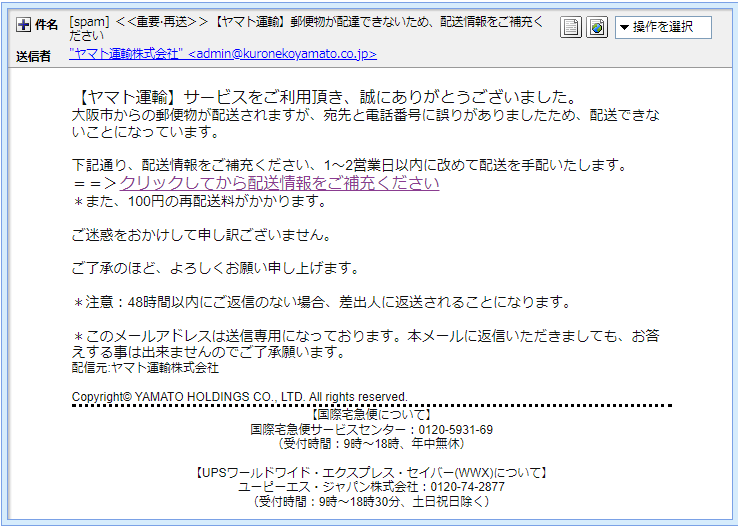

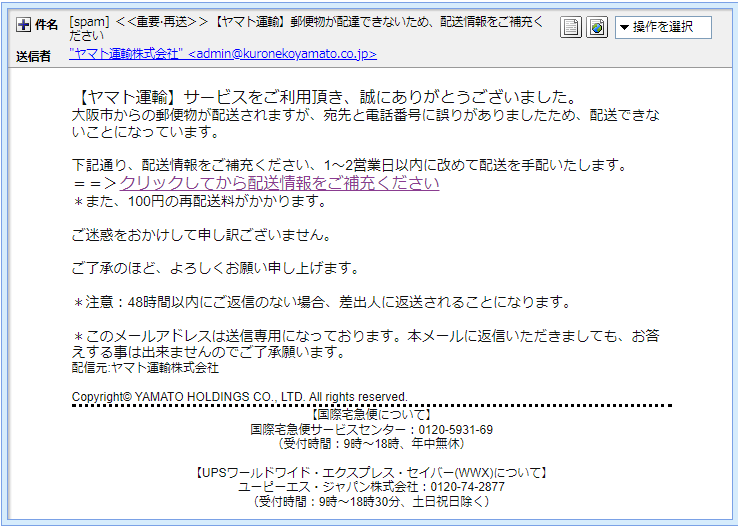

このメールは、ありもしない100円の再配達料を徴取するとしてクレジットカードの情報を聞き出そうとする

フィッシング詐欺メールです。 今年の2月にこれと全く同じ件名のメールをご紹介したことがあります。 『詐欺メール』「<<重要·再送>>【ヤマト運輸】郵便物が配達できないため、配送情報をご補充ください」と、来た件

でもその時とは内容に相違があるため改めて『新』を付けエントリーを書いてみようと思います。 今回のものは、『大阪市からの郵便物が配送されますが、宛先と電話番号に誤りがありましたため

配送できないことになっています』とのこと。

そのためリンクをたどり『配送情報をご補充ください』と…

皆さん、赤字部分って違和感感じますよね?

ヤマト運輸が荷物のことを『郵便物』なんて呼ぶでしょうか?

普通に考えれば『お荷物』と表現すると思うのですが、わざわざ商売敵の『郵便』なんて違和感アリアリ!

それに『配送情報をご補充ください』って…情報を補充するなんて聞いたことありません。

恐らくこの文章を作成した輩は、日本に疎い人間で翻訳機か何かで機械的に翻訳させた文章を

ピックアップして利用したのではないかと思われます。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は『[spam] <<重要·再送>>【ヤマト運輸】郵便物が配達できないため、配送情報をご補充ください』

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに『迷惑メール』フォルダーに勝手に保存されるような仕組みもあります。 差出人は

『”ヤマト運輸株式会社” <admin@kuronekoyamato.co.jp>』

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 『ヤマト運輸の公式サイト』でURLにあるドメインを確認すれば分かりますが、このメールアドレスに

使われているドメイン”kuronekoyamato.co.jp“は確かにヤマト運輸さんの公式な正規ドメイン。

でもこのメールは、間違いなく詐欺メールなのでこのアドレスは確実に偽装されています。

その辺りを次の項で少し詳しく見ていくことにします。

別のメールアドレスが浮上 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

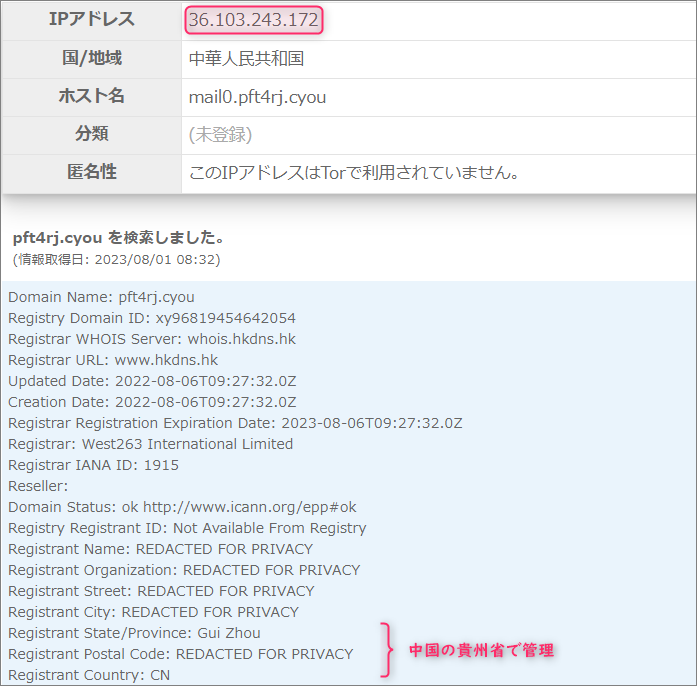

まず、このメールのヘッダーソースにある”Received”を確認し調査してみます。

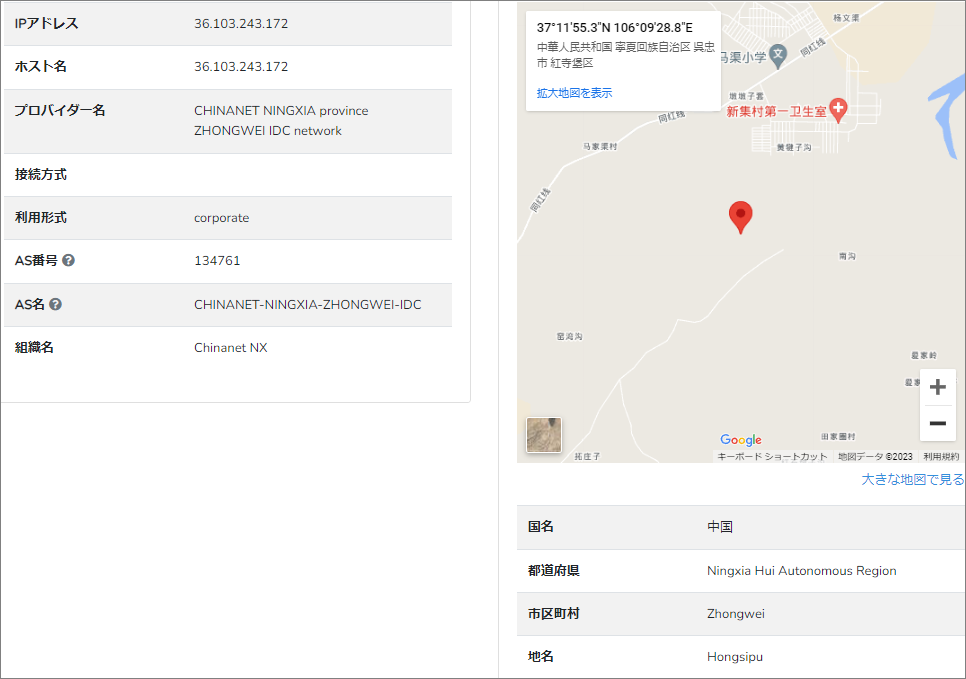

私が愛用のThunderbirdの場合、『表示(V)』⇒『メッセージのソース(O)』と進むと見られますよ。 | Received:『from mail0.pft4rj.cyou (unknown [36.103.243.172])』 | この”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する おやおや?ここには”mail0.pft4rj.cyou”なんてヤマト運輸とは異なるドメインが表示されていますね。

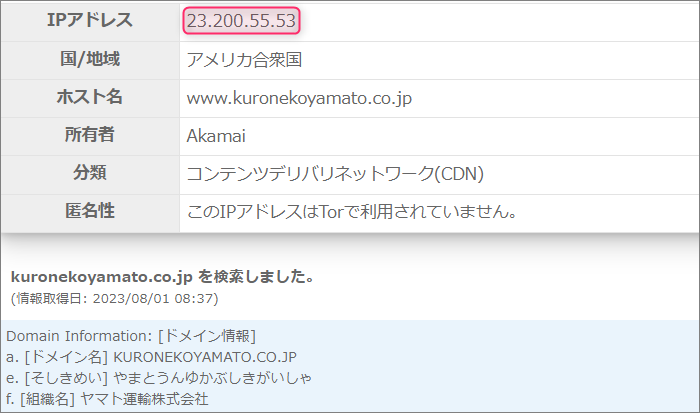

これは怪しさが増すばかりです。 では、メールアドレスにあったドメイン”kuronekoyamato.co.jp”が差出人本人のものなのかどうかを

調べてみます。

このドメインを割り当てているIPアドレスと、”Received”に記載のIPアドレスが合致すれば

この差出人は、ヤマト運輸の関係者でありこのメールは正しいものとなりますが

さて実際はどうなるでしょうか?

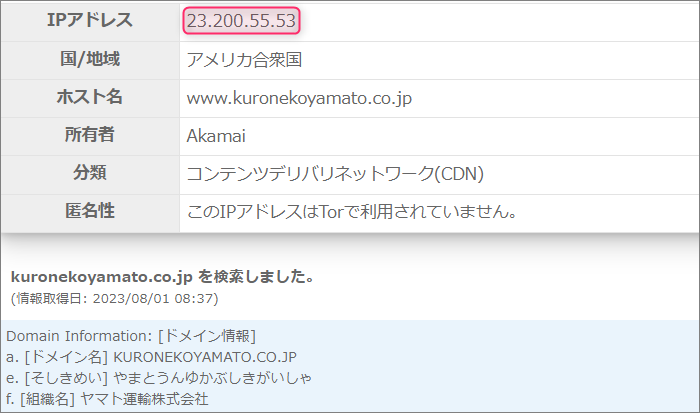

これがドメイン”kuronekoyamato.co.jp”の登録情報です。

”kuronekoyamato.co.jp”だけじゃIPが抜けなかったので先頭に”www.”を付加してみました。

これによると”23.200.55.53”がこのドメインを割当てているIPアドレス。

本来この4つの数字は”Received”のIPアドレス”36.103.243.172”と同じ数字になるはずですが

比較すると明らかに異なるのでこのメールのドメインは”kuronekoyamato.co.jp”ではありません。

これでアドレスの偽装は確定です!

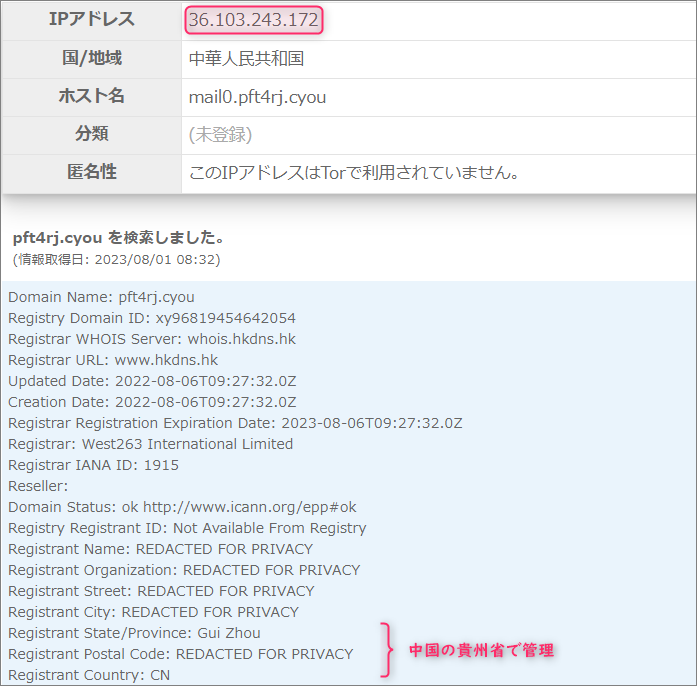

因みに”Received”に見えていた”mail0.pft4rj.cyou”なんてドメインもついでに調べてみると

このような結果が出ました。

”Received”のIPアドレス”36.103.243.172”と同じ数字ですね!

どうやらこのドメインは中国の貴州省で管理されているようです。

この結果から、この差出人の本当のメールアドレスのドメインは”mail0.pft4rj.cyou”と断定できます。 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

記載されている末尾の数字は、そのサーバーのIPアドレスになり、これを紐解けば差出人の素性が

見えてきます。

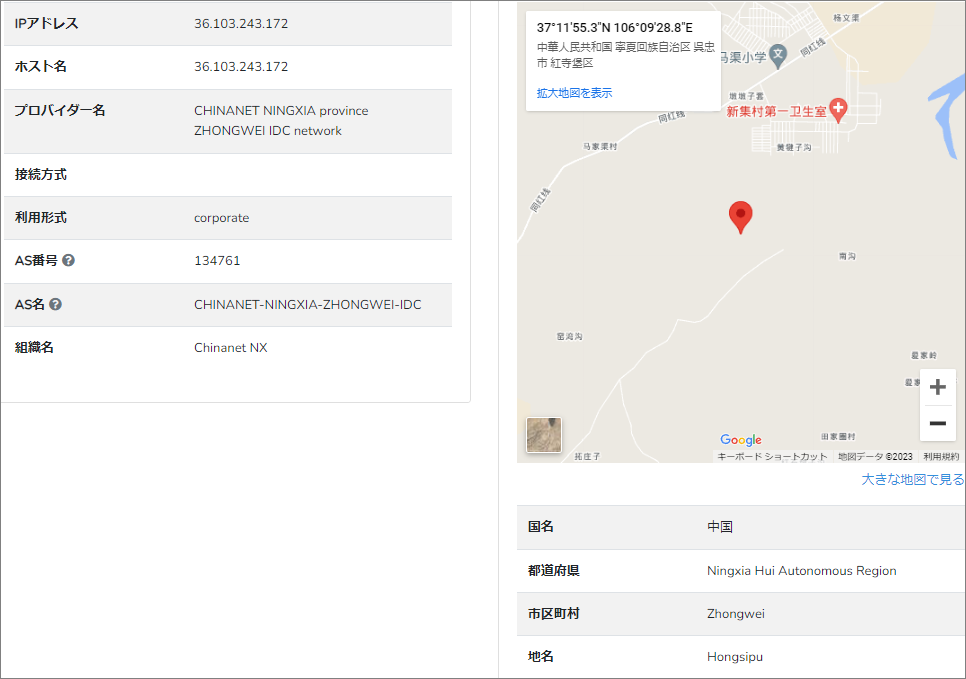

このIPアドレスを元に送信に使われたホスト情報とその割り当て地を確認してみます。

送信に利用されたホストは『CHINANET NINGXIA province ZHONGWEI IDC network』です。 位置情報は、IPアドレスを元にしているので、かなりアバウトな位置であることを

ご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、中国 の奥地『寧夏回族自治区』付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

ワードサラダ発見! いつもなら、ここで『では引き続き本文』と行くところですが、わざわざ今回このメールを

取り上げたのは、本文に他と違った特徴があったからです。

以下を見てください。

これはメールの本文をコピペしたもの。

全部で三か所、HTML形式では見れなかった行があぶり出しのように浮かび上がってきているでは

ありませんか! | 【ヤマト運輸】サービスをご利用頂き、誠にありがとうございました。 大阪市からの郵便物が配送されますが、宛先と電話番号に誤りがありましたため、

配送できないことになっています。

下記通り、配送情報をご補充ください、1~2営業日以内に改めて配送を手配いた

します。 ==>クリックしてから配送情報をご補充ください 7%)がそれぞれ最多となっています。る千行キッチンカーを、命の限り続けたい

んです」 *また、100円の再配送料がかかります。 ご迷惑をおかけして申し訳ございません。 ご了承のほど、よろしくお願い申し上げます。 *注意:48時間以内にご返信のない場合、差出人に返送されることになります。 *このメールアドレスは送信専用になっております。本メールに返信いただきま

しても、お答えする事は出来ませんのでご了承願います。

配信元:ヤマト運輸株式会社 Copyright© YAMATO HOLDINGS CO., LTD. All rights reserved. 7%)がそれぞれ最多となっています。る千行キッチンカーを、命の限り続けたい

んです」 【国際宅急便について】

国際宅急便サービスセンター:0120-5931-69

(受付時間:9時~18時、年中無休) 【UPSワールドワイド・エクスプレス・セイバー(WWX)について】

ユーピーエス・ジャパン株式会社:0120-74-2877

(受付時間:9時~18時30分、土日祝日除く) 7%)がそれぞれ最多となっています。る千行キッチンカーを、命の限り続けたい

んです」 | 『7%)がそれぞれ最多となっています。る千行キッチンカーを、命の限り続けたいんです」』

なんて不気味な行…

どのような意味があるのでしょうか?

これは恐らくワードサラダと言う技法で、簡単に言えばセキュリティー突破術です。

うちのサイトでも何度か取り上げていますし、以下のエントリーで詳しく説明しているので

気になる方はこちらのエントリーをご覧ください。 『詐欺メールに付き物』「ワードサラダ」とは?

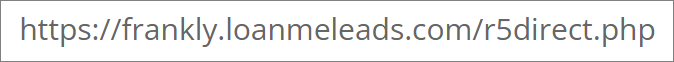

このメールは詐欺メールですから詐欺サイトへのリンクが付けられています。

そのリンクは『クリックしてから配送情報をご補充ください』って奇妙な言葉遣いの部分に付けられていて

そのリンク先のNorton『Safe Web』での危険度評価がこちらです。

既にしっかりブラックリストに登録済みですね。

『マルネット』と書かれていますが、これは詐欺師などの犯罪者が構築管理し、インターネットを利用し

機密情報などを盗み出すために張り巡らされたネットワークのことです。 リンク先のURLはこちら。

このURLで使われているドメインは、サブドメインを含め”frankly.loanmeleads.com”

このドメインにまつわる情報を取得してみます。

このドメインの管理者は、マレーシアのクアラルンプールにある『Whoisprotection.cc』

ここは、ドメイン登録者の実際の情報が公に見られないよう保護するのに役立つWhois

プライバシー サービスで、サイバー犯罪の温床と化しています。 IPアドレス欄に『対応するIPアドレスがありません』とあるのでこのドメインは現在利用すること

ができないもので、当然リンク先サイトも接続することができませんでした。

恐らく犯罪者は、目的を既に達成したのか、それとも当局の捜査を恐れたのか、別のマルネットに

鞍替えしたと思われます。

まとめ サイトは閉鎖されているからと言って安心できませんよ!

先に書いたように『マルネット』内の他のサーバーに切り替えている可能性が大!

また別のメールを使って罠を仕掛けてくることを忘れないでください。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |