どの口がそれ言うの? 相変わらず「三井住友信託銀行」さんのユーザーを標的したフィッシング詐欺メールが後を絶たない

状況が今週も続いています。

今日もこのようなメールが、私のところに届いています。

「本年3月19日以降、当社名を騙る偽メールで不審なウェブサイトに誘導し、ログイン情報を

入力させる等の手口により不正送金させる事案が多数発生しております。」

って、どの口が言っているのでしょうか?

その事案ってあんたたちが仕掛けていることだろう?

よく言うよね!(-_-;) 本人確認のためにリンクをたどるように書かれていますが、よく考えてみてください。

口座を持っている全ての人がインターネットで本人確認を行えるとでも思っているのでしょうか?

ご高齢の方もいらっしゃるし、ネット接続できる環境が無い方もいらっしゃるでしょう。

そういう方々は、書面で行う必要がありますよね?

こういった側面から考えてみてれば、このメールが偽物だということが簡単に分かります。 では、このメールを解体し詳しく見ていきましょう!

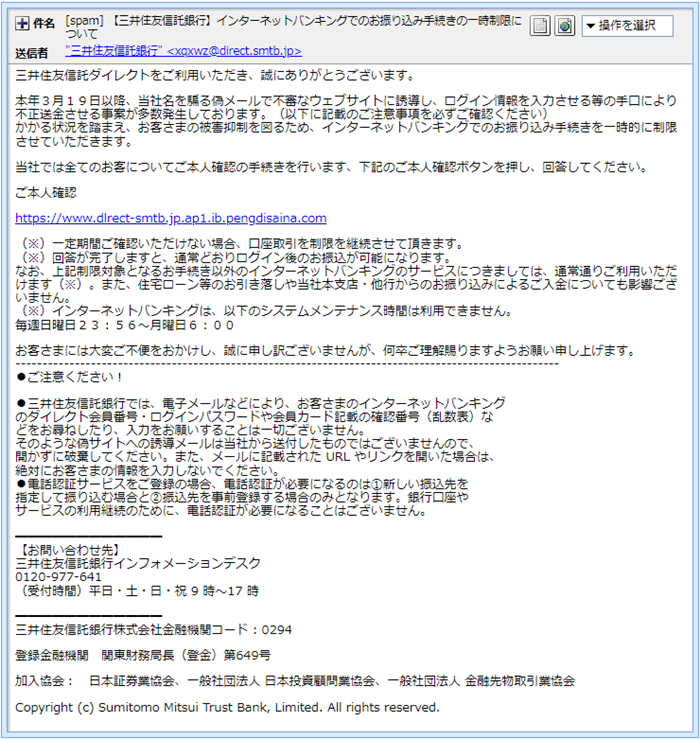

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【三井住友信託銀行】インターネットバンキングでのお振り込み手続きの一時制限について」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”三井住友信託銀行” <xqxwz@direct.smtb.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 ”smtb.jp”は確かに「三井住友信託銀行」さんのドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

差出人は三井住友信託銀行じゃなく「さくらインターネット」ユーザー では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「xqxwz@direct.smtb.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「AC3B21B98ED733DC93445BB42E86CF78@direct.smtb.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from direct.smtb.jp (unknown [163.43.133.203])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この差出人は、あくまで自分のドメインは”direct.smtb.jp”と言い張るようですね。

ならばその鼻っ柱をへし折ってやりましょうか! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”direct.smtb.jp”について調べてみます。

もちろん「三井住友信託銀行株式会社」さんの持ち物です。

そして”23.43.249.18”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”163.43.133.203”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”163.43.133.203”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその危険度、利用プロバイダー、割り当て地を確認してみます。

まず、危険性から。

脅威レベルは「高」、そしてその詳細はメールによるサイバーアタックとされています。 そして利用されたプロバイダーは国内有数のホスティングサービス「さくらインターネット」

差出人は、ここのユーザーなのでしょう。 次にそのサーバーの位置情報。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。

代表地点としてピンが立てられたのは、「大阪府大阪市北区」付近。

ここには「さくらインターネット」本社が存在します。

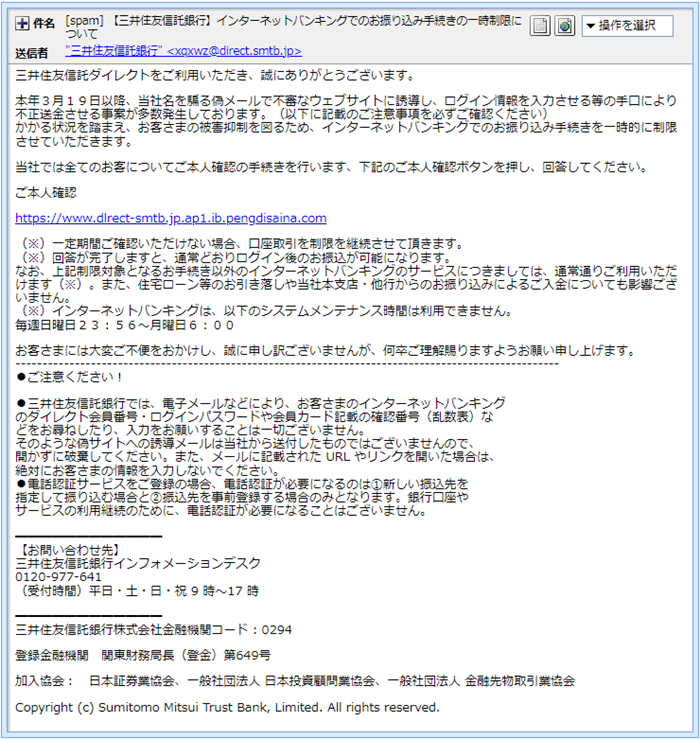

詐欺サイトは現在無防備な状態で放置中 では引き続き本文。 | 三井住友信託ダイレクトをご利用いただき、誠にありがとうございます。 本年3月19日以降、当社名を騙る偽メールで不審なウェブサイトに誘導し、ログイン情報を入力させる等の手口により不正送金させる事案が多数発生しております。(以下に記載のご注意事項を必ずご確認ください)

かかる状況を踏まえ、お客さまの被害抑制を図るため、インターネットバンキングでのお振り込み手続きを一時的に制限させていただきます。 当社では全てのお客についてご本人確認の手続きを行います、下記のご本人確認ボタンを押し、回答してください。 ご本人確認 h**ps://www.dlrect-smtb.jp.ap1.ib.pengdisaina.com (※)一定期間ご確認いただけない場合、口座取引を制限を継続させて頂きます。

(※)回答が完了しますと、通常どおりログイン後のお振込が可能になります。

なお、上記制限対象となるお手続き以外のインターネットバンキングのサービスにつきましては、通常通りご利用いただけます(※)。また、住宅ローン等のお引き落しや当社本支店・他行からのお振り込みによるご入金についても影響ございません。

(※)インターネットバンキングは、以下のシステムメンテナンス時間は利用できません。

毎週日曜日23:56~月曜日6:00 お客さまには大変ご不便をおかけし、誠に申し訳ございませんが、何卒ご理解賜りますようお願い申し上げます。 | このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、本文内に直書きされていて、リンク先のURLとトレンドマイクロの

「サイトセーフティーセンター」での危険度評価がこちらです。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”www.dlrect-smtb.jp.ap1.ib.pengdisaina.com”

このドメインにまつわる情報を取得してみます。

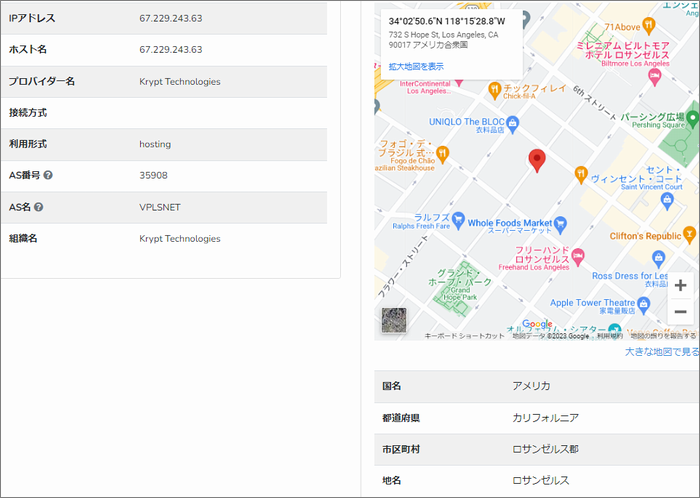

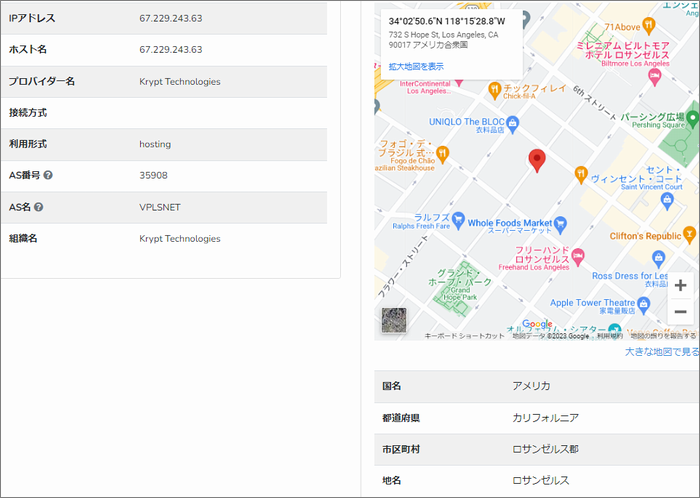

申請登録は、東京とされていますがそれ以外の内容はプライバシー保護でマスクされています。 このドメインを割当てているIPアドレスは”67.229.243.63”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

代表地点としてピンが立てられのは、ロサンゼルス近郊。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの「サイトセーフティーセンター」での危険度評価からすると、リンク先の詐欺サイトは

どこからもブロックされることなく無防備な状態で放置されているものと思われます。

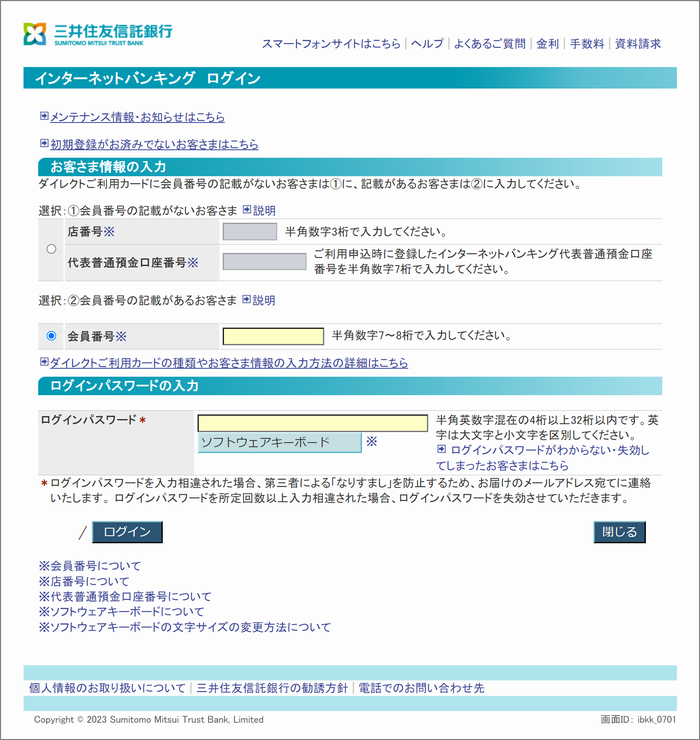

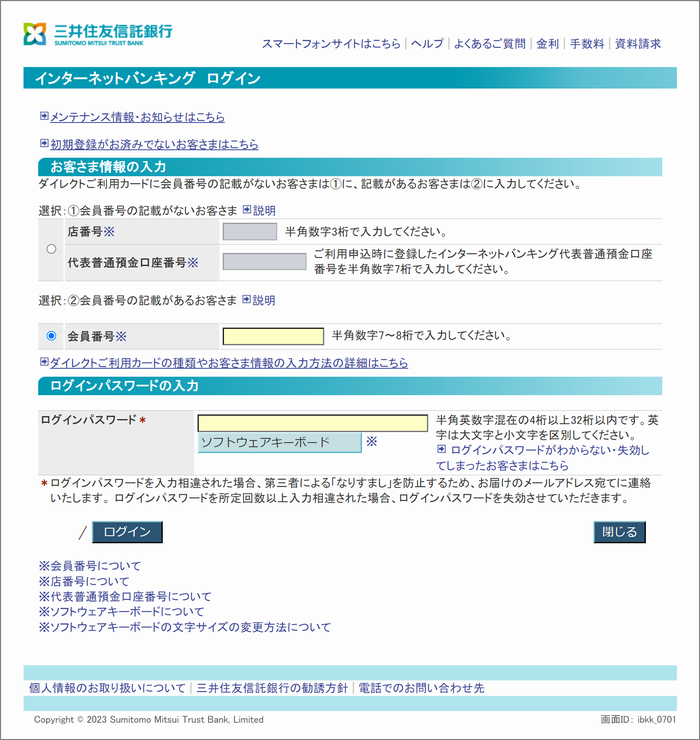

そんなリンク先へ、安全な方法で訪れてみました。 開いたのは、「インターネットバンキング ログイン」と書かれた三井住友信託銀行の偽サイト。

ここでログインに必要ないくつかの情報を入力させて詐欺を成立させるための情報を詐取するのです。

絶対に入力してはいけません!

まとめ 最初にも書きましたが、預金者全てがインターネットを利用できるとは限りません。

それなのに強制的にネットから本人確認をさせようとするのには難があります。

そういった側面から考えればこのメールが詐欺であることは簡単に分かりますよね? 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |