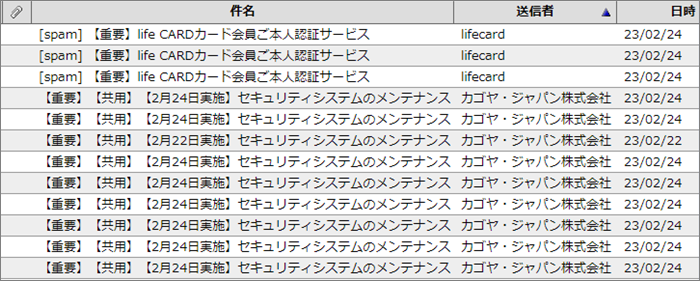

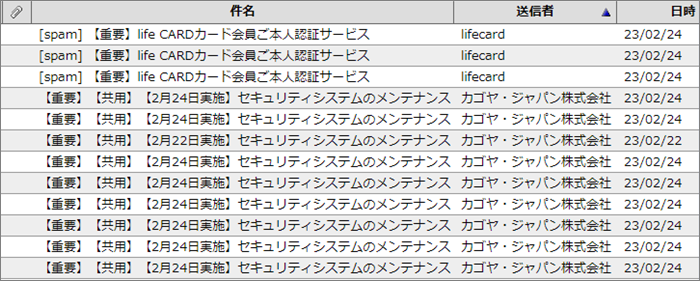

メンテナンス告知が12通も?! 昨日の詐欺メールトレンドは、カゴヤジャパンさんを騙った「セキュリティシステムのメンテナンス」

受け取ったのは2月24日。

何故だか1通だけ2月22日となっていますが、全部で1日で合計12通も送られてきます。

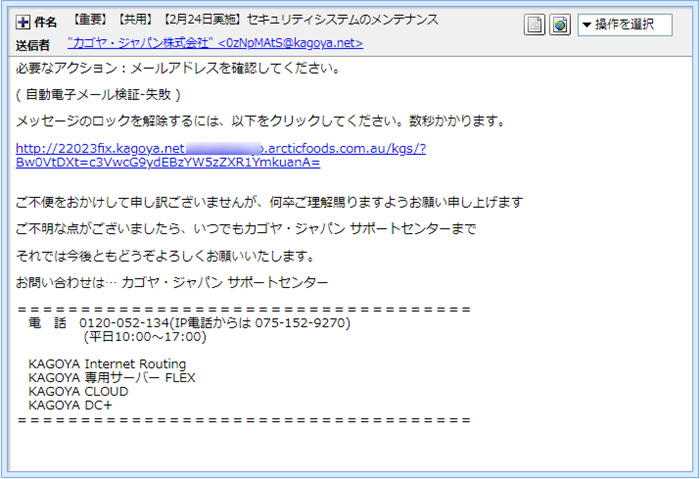

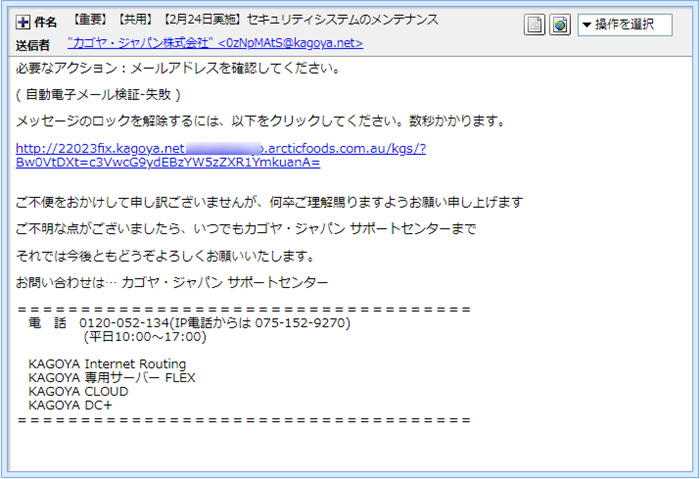

1通でもうざいのに… そのメールがこちらです。

メンテナンス告知なのに本文には「自動電子メール検証-失敗」と書かれており、どんな検証を失敗した

のかそれが原因で何故かサーバーでロックされてしまっているようです。

そして、それを解除するためにリンクをたどるように求められています。 不審に思って、署名欄に記載の電話番号を調べてみると意外な事実がわかりました。

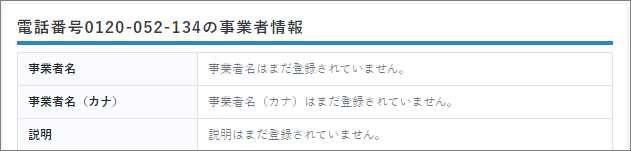

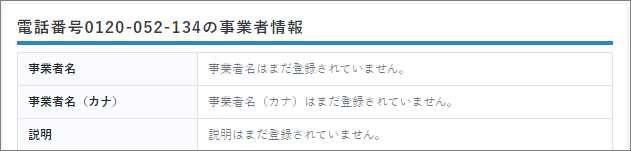

まず「0120-052-134」の方から。

おやおや?

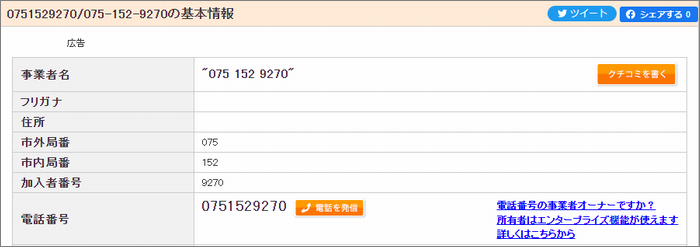

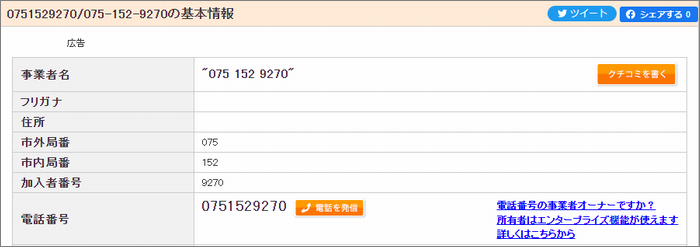

事業者名はまだ登録されていませんと書いてあるので、現在は使われていない番号のようです。 では次にIP電話の「075-152-9270」を

事業者名が特定されていませんが、どうやらこの番号は複数の詐欺メールの署名欄に使われている

電話番号のようです。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「【重要】【共用】【2月24日実施】セキュリティシステムのメンテナンス」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

これは「共用サーバー」のメンテナンス告知なのでしょうけど、一般的にサーバーメンテナンスなどは

緊急なものを除き実施1か月ほど前までに行われるもので、当日なんてことは絶対にありません!

それに、間違えた折込チラシのように1度に何通も送るのはどう見てもおかしいです。 差出人は

「”カゴヤ・ジャパン株式会社” <0zNpMAtS@kagoya.net>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

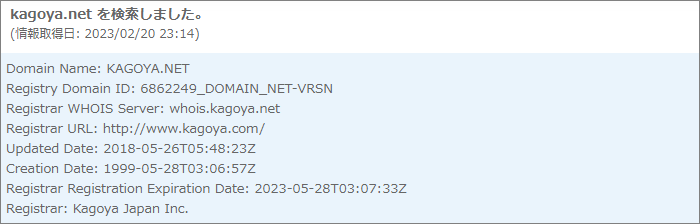

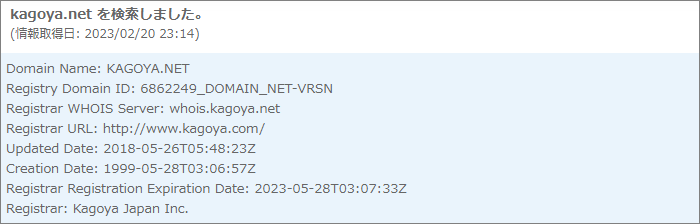

ですから、ここは信用できない部分です。 確かに”kagoya.net”は、カゴヤジャパンさんの正規ドメインです。

でも、このメールはどう見ても明らかに迷惑メールの類なので偽装の疑いがあります。

その辺りを次の項で詳しく見ていくことにします。

商売敵のサーバーを使いメンテ告知をユーザーに送る?! では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「0zNpMAtS@kagoya.net」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「244420230257008A6C5F9420-0793AC0C62@kagoya.net」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

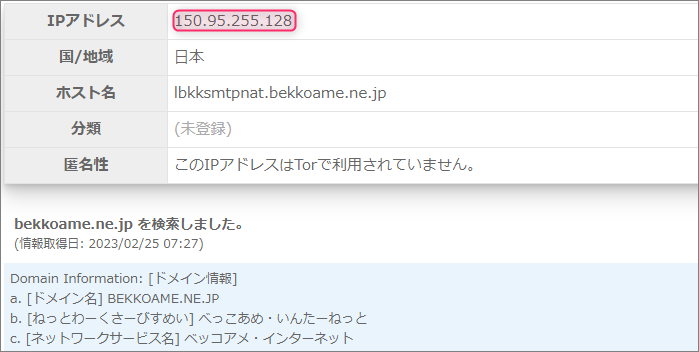

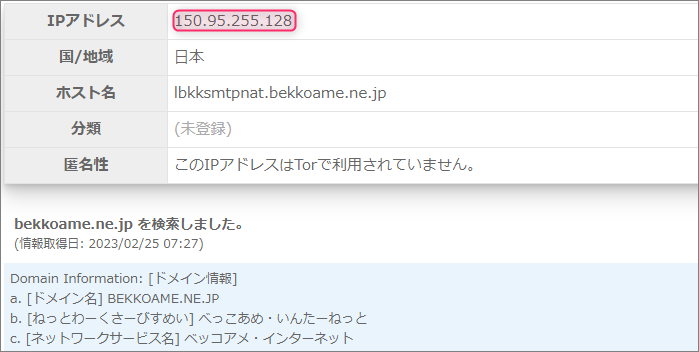

ここも偽装可能で鵜呑みにはできません。 | | Received:「from smtp.bekkoame.ne.jp (lbkksmtpnat.bekkoame.ne.jp [150.95.255.128])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する おやおや?

よく見ると”Received”だけ”bekkoame.ne.jp”なんてほかのドメインが書かれていますね。 では、この”bekkoame.ne.jp”と言うドメインについて調べてみます。

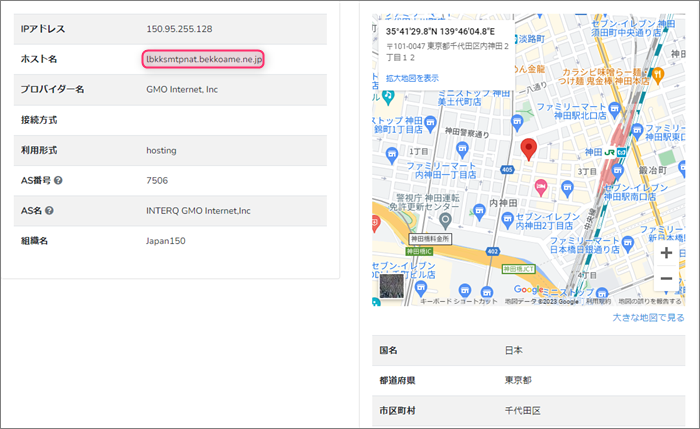

このドメインを割当てているIPアドレスは”150.95.255.128”で”Received”に書かれているものと全く同じ。

と言うことは、これがこの差出人が利用したサーバーに割当てているIPアドレス。

なんとこのドメインは、東京都台東区に拠点を置く「ベッコアメ・インターネット」さんの持ち物です。

この結果から、この差出人はカゴヤジャパンには全く関係のない「ベッコアメ・インターネット」の

サーバーを利用してこの大量なメールを私に送り付けてきたこということです。

大手ホスティングサービスのカゴヤさんが、メンテナンス告知をわざわざほかのホスティングサービスを

利用してユーザーメールを送るってバカバカしくてあり得ないお話ですよね?!

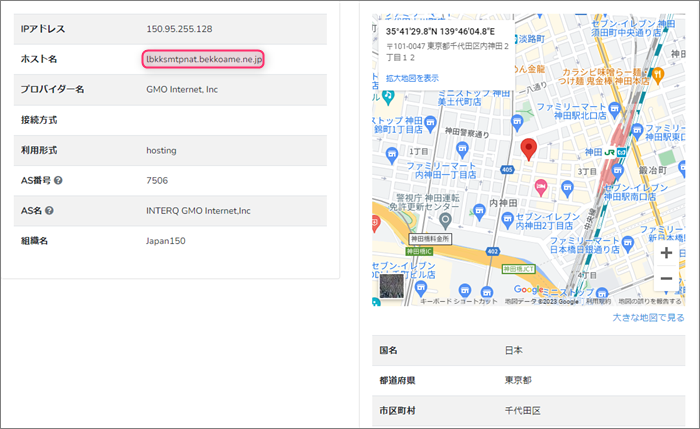

メールサーバーは電脳街付近に! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”150.95.255.128”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 代表地点としてピンが立てられたのは、 東京都千代田区内神田付近。

この辺りは昔で言う電脳街で、左の枠内にはしっかり”bekkoame.ne.jp”と書かれていますよね!

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

いつの間にかメンテナンス告知がエラー告知に では引き続き本文。 | 必要なアクション:メールアドレスを確認してください。 ( 自動電子メール検証-失敗 ) メッセージのロックを解除するには、以下をクリックしてください。数秒かかります。 http://22023fix.kagoya.net.*****.***.arcticfoods.com.au/kgs/?Bw0VtDXt=c3VwcG9ydEBzYW5zZXR1YmkuanA=

(*****.***内には私のメールアドレスに使われているドメインが書かれています) ご不便をおかけして申し訳ございませんが、何卒ご理解賜りますようお願い申し上げます ご不明な点がございましたら、いつでもカゴヤ・ジャパン サポートセンターまで それでは今後ともどうぞよろしくお願いいたします。 お問い合わせは… カゴヤ・ジャパン サポートセンター ====================================

電 話 0120-052-134(IP電話からは 075-152-9270)

(平日10:00~17:00) KAGOYA Internet Routing

KAGOYA 専用サーバー FLEX

KAGOYA CLOUD

KAGOYA DC+

==================================== | どう見てもメンテナンス告知ではなく、エラー告知ですね。

それに句読点が有ったり無かったり…(;^_^A このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、クリックすると自動転送されて別のこのようなURLに唾されます。

そのリンク先のURLとトレンドマイクロの「サイトセーフティーセンター」での危険度評価がこちらです。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

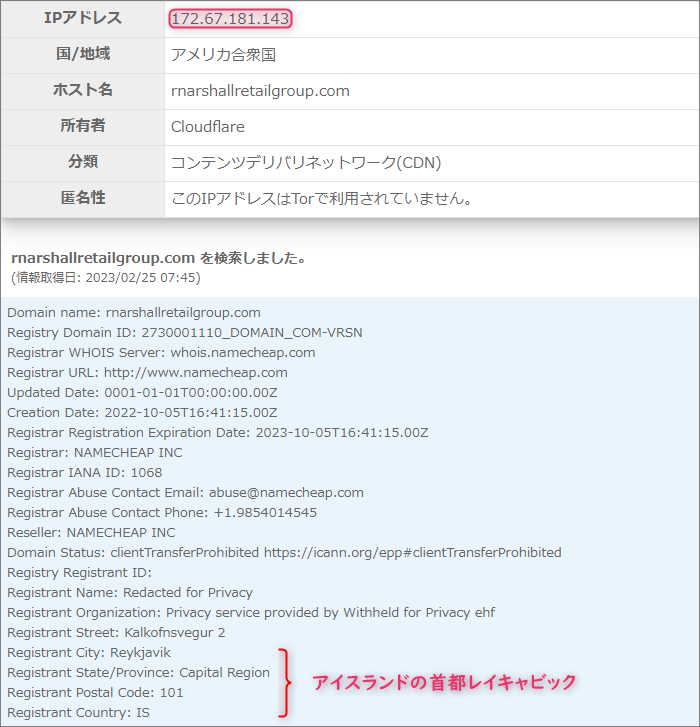

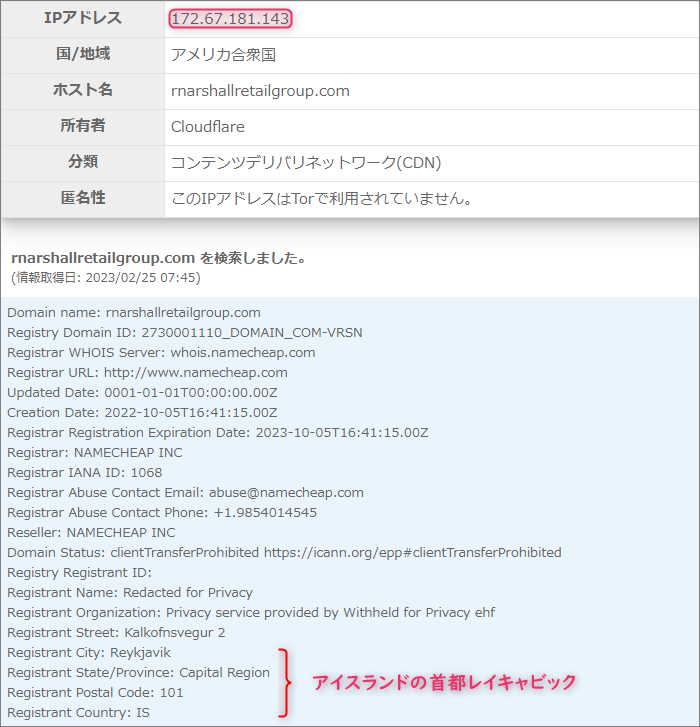

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、”rnarshallretailgroup.com”

もうカゴヤジャパンさんの欠片は全くなくなってしまっています。(笑)

このドメインにまつわる情報を取得してみます。

申請登録は、アイスランドのレイキャビックから。

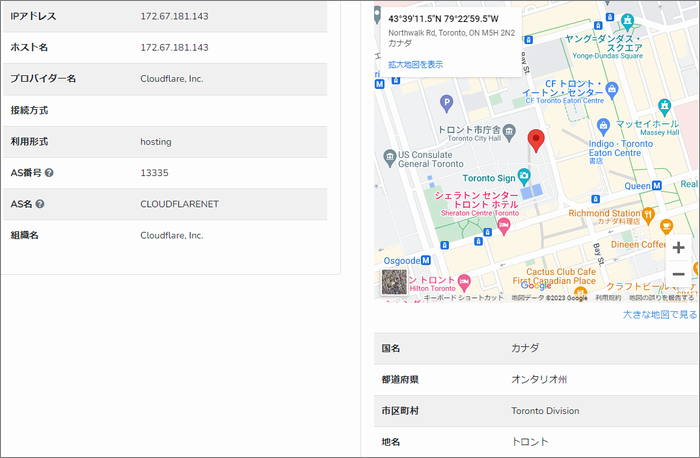

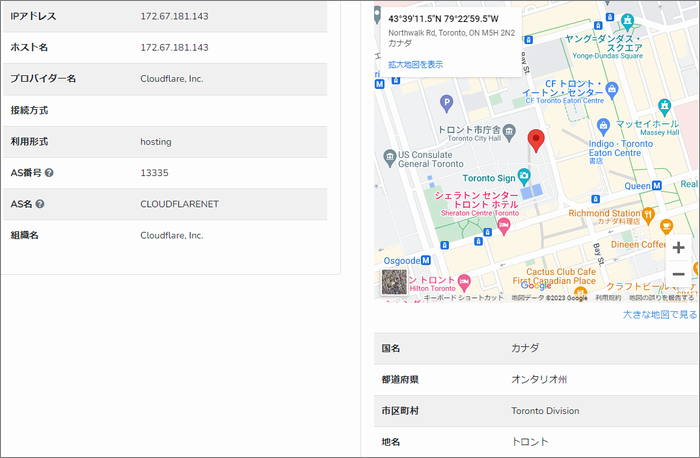

そしてこのドメインを割当てているIPアドレスは”172.67.181.143”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

代表地点としてピンが立てられのは、最近の詐欺サイトのメッカ、カナダのトロント市庁舎付近。

フィッシング詐欺サイトは、この付近に密集しています!。 トレンドマイクロの「サイトセーフティーセンター」での危険度評価の結果から、おそらくどこからも

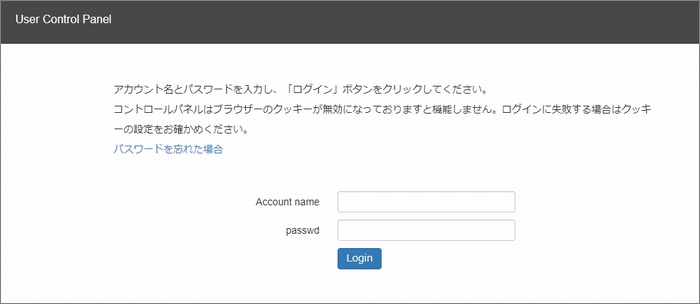

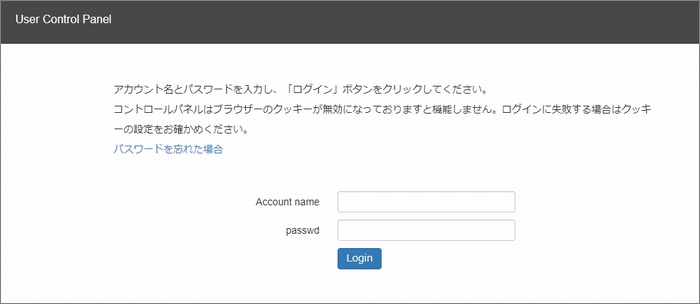

ブロックされることなく無防備に放置されているであろうリンク先の詐欺サイトへ、危険を承知で

訪れてみました。

皆さんは、あまりご存じではないかと思いますが、私には見慣れたウェブサーバーへのログイン画面。

全く見分けがつかないほど精巧にコピーされているので、何も知らずに訪れればコロっと騙されて

しまうことでしょうね。

まとめ このメールの目的は、すでにお分かりの通り、サーバーの乗っ取り。

サーバーを乗っ取った上で、そのサーバーを利用しこのような迷惑メールを発信したり

詐欺サイトを構築しサイバー犯罪の温床として利用するものと思われます。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |