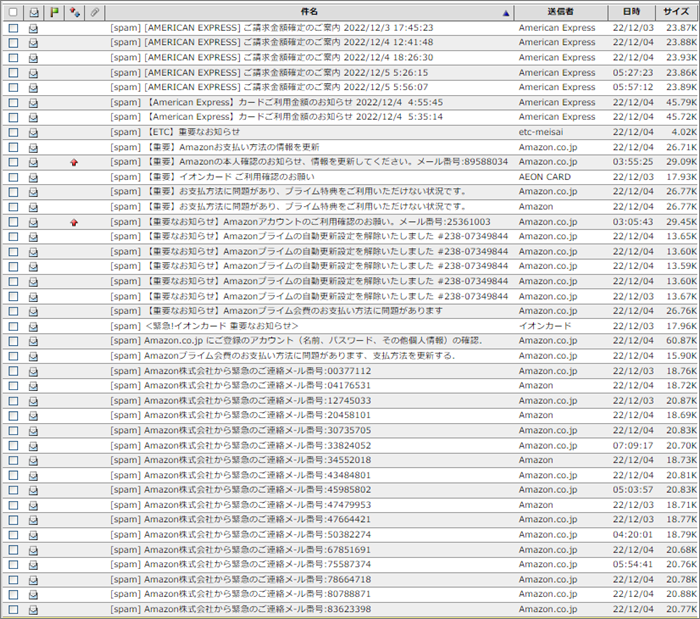

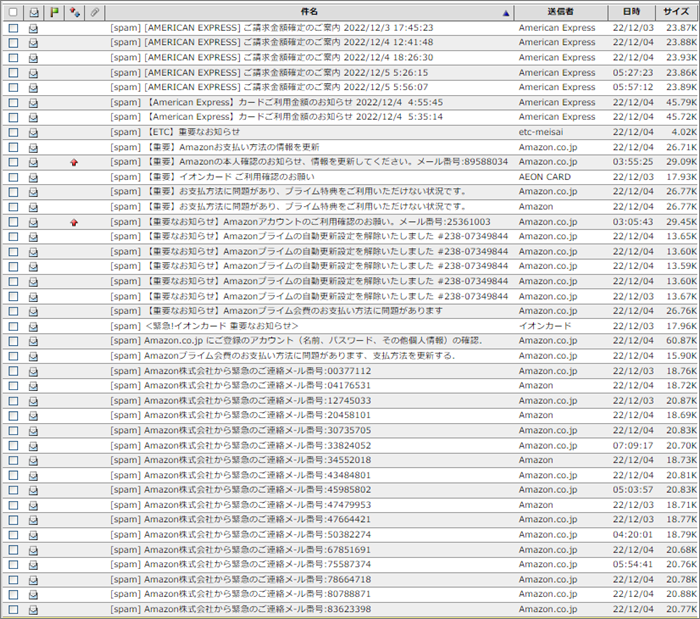

週末の悲惨な惨状 年末になるとこちらの方もお忙しいようで、見てやってください私のメールボックスを…

悲惨な状態でしょ?(-_-;)

件名でソートしてありますが、週末金曜日の夜から今朝月曜日の朝一番までのスパムメール。

表示されているのはその約半分です。

ご覧になってお分かりの通り、その大半が「Amazon」に成りすますもの。

同じ人間に同じ件名のスパムメールを何通も送り付けて詐欺が成立するとでも本気で思って

いるのでしょうか?

ほんと困ったものです…

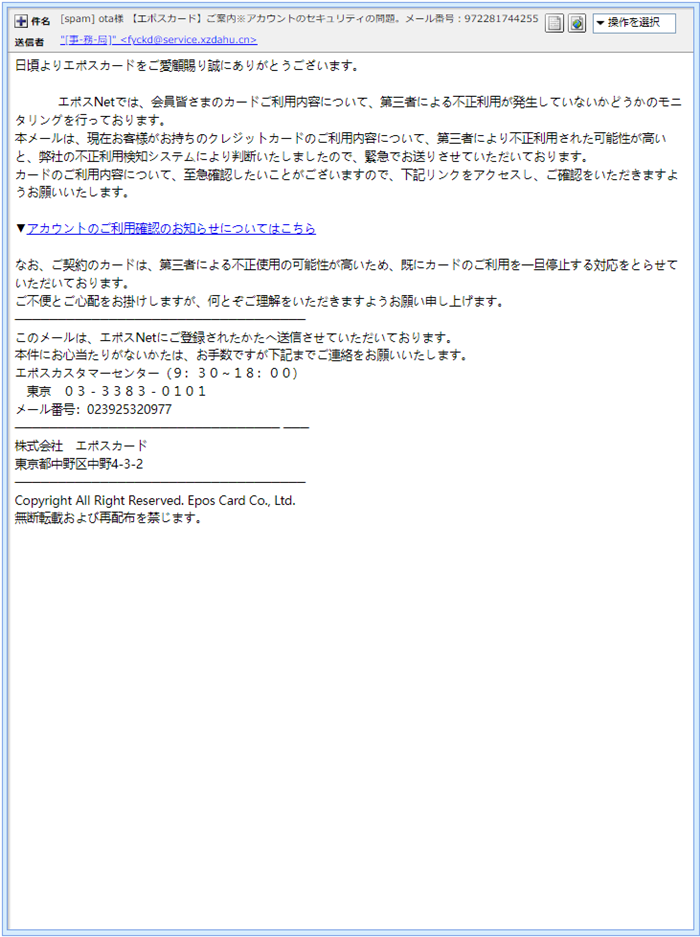

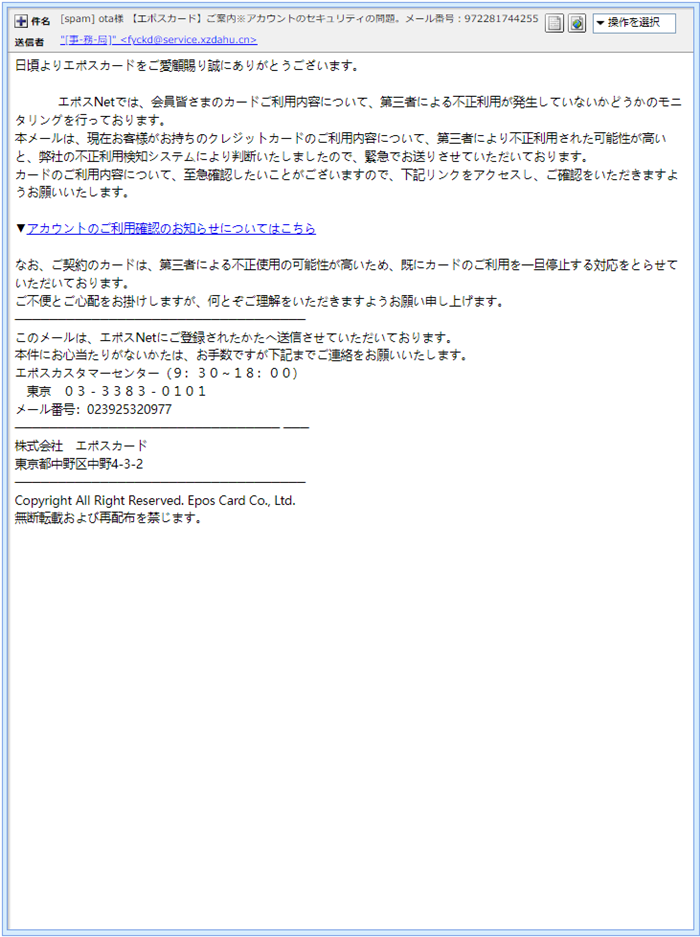

件名と本文でメール番号に相違あり さて話は変わって、今回はこちらのメールをご紹介。

「エスポカード」株式会社丸井グループの子会社のクレジットカード会社

このメールは、この会社を騙ったフィッシング詐欺メールです。

署名に何やら不思議な大きな空白が設けられていますね。

これはきっと何か隠されていそうですよ!

その辺りは後半に詳しく探るとして、まずはこのメールのプロパティーから見ていきましょう。 件名は

「[spam] ***様 【エポスカード】ご案内※アカウントのセキュリティの問題。メール番号:972281744255」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

「***様」部分には、私のメールアドレスのアカウント部分が記載されていました。

ここに書かれている「メール番号:972281744255」は、乱数関数が導き出した適当な数字。

それが証拠にメール本文に記載のある「メール番号:023925320977」と全然異なっています。(笑) この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”[事-務-局]” <fyckd@service.xzdahu.cn>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。

それにしても「事-務-局」なんて1文字1文字”-”で区切ったりして何かのおまじないでしょうか?

それにメールアドレスが”.cn“と中国の国別ドメインのもの。

国内の金融機関がそのようなメールアドレスでユーザー宛にメールを送るのでしょうか?

こんなの信用問題に関わる大きな問題です。

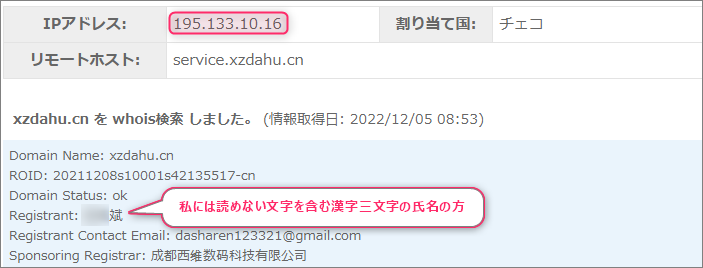

ロシアのサーバーを通過 では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「<fyckd@service.xzdahu.cn」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20221203080054837740@service.xzdahu.cn」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from service.xzdahu.cn (service.xzdahu.cn [195.133.10.16])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

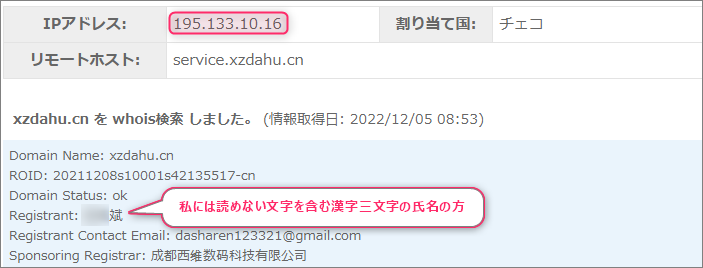

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | では、メールアドレスにあったドメイン”service.xzdahu.cn”について調べてみます。

”195.133.10.16”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスと全くですからアドレス偽装はされていません。

持ち主は、私には読めない文字を含む漢字三文字の氏名の方で、レジストラは中国の成都にある企業。 「フィールド御三家」の中で一番重要なのは”Received”

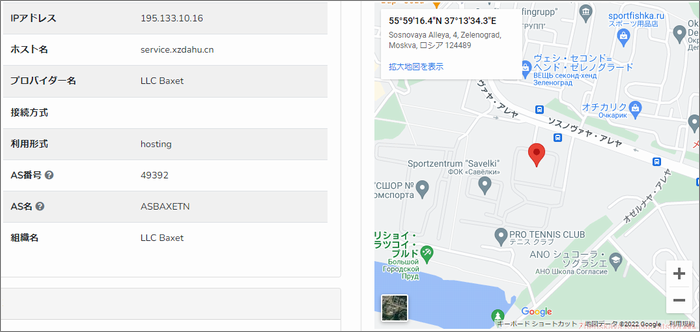

これを紐解けば差出人の素性が見えてきます。

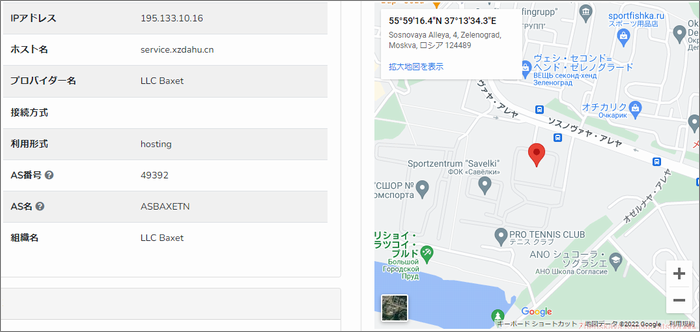

”Received”のIPアドレス”195.133.10.16”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。

ピンが立てられたのは、ロシアのゼレノグラード(Zelenograd)付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

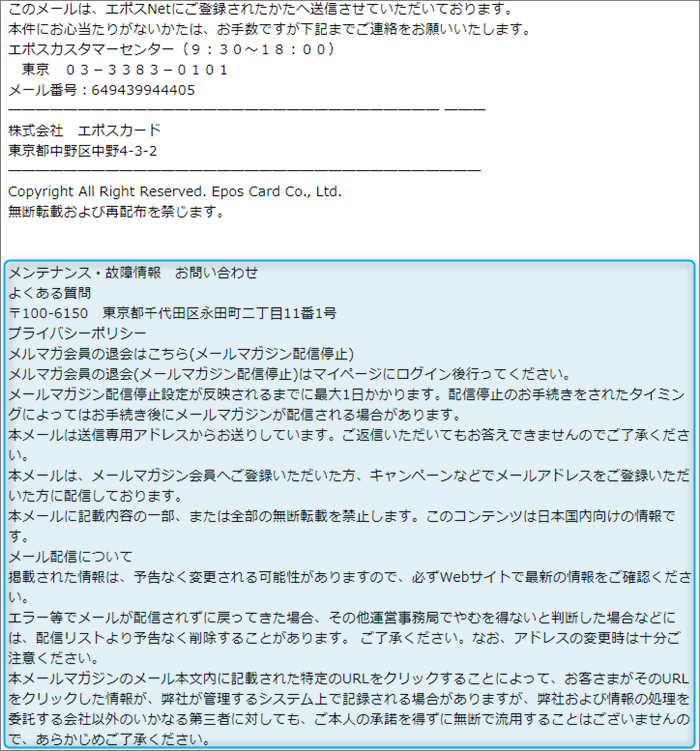

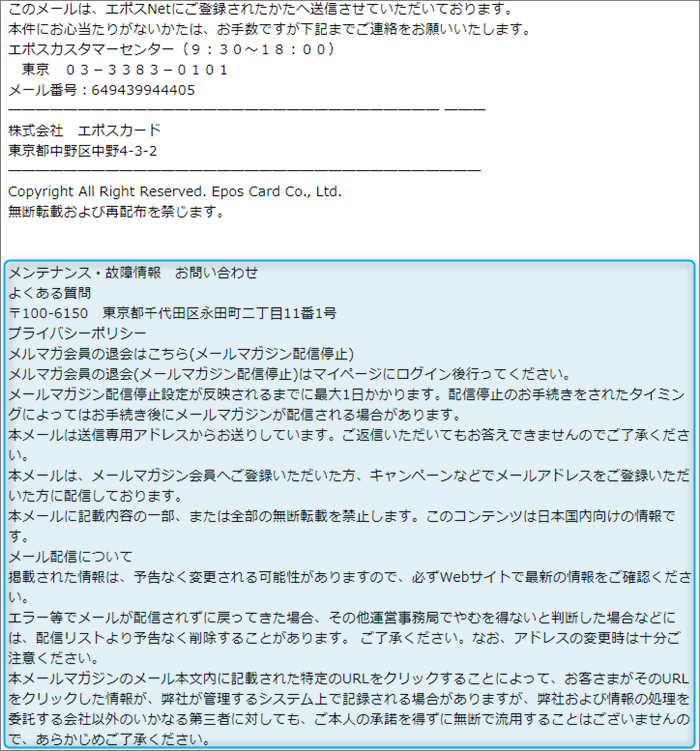

妙な空白の正体は?! では引き続き本文。

先に書いたように、フッターのコピーライトの下に妙な空白がありますよね。

このメールの表示法をHTML形式からテキスト形式に切換えてみると、意外な文章が隠されていました。

その文章がこちらです。

青枠で囲った範囲がHTMLでは見えなかった部分。

なぜこのような文章が隠されていたのかは私には不明ですが、ここに書かれている住所

「東京都千代田区永田町二丁目11番1号」を調べてみると、どうやら「株式会社NTTドコモ」さんの

住所っぽいです。

この詐欺師はいったい何がしたいのでしょうか? こちらがこのメールの本文。 | 日頃よりエポスカードをご愛顧賜り誠にありがとうございます。 エポスNetでは、会員皆さまのカードご利用内容について、第三者による不正利用が発生していないかどうかのモニタリングを行っております。

本メールは、現在お客様がお持ちのクレジットカードのご利用内容について、第三者により不正利用された可能性が高いと、弊社の不正利用検知システムにより判断いたしましたので、緊急でお送りさせていただいております。

カードのご利用内容について、至急確認したいことがございますので、下記リンクをアクセスし、ご確認をいただきますようお願いいたします。 ▼アカウントのご利用確認のお知らせについてはこちら なお、ご契約のカードは、第三者による不正使用の可能性が高いため、既にカードのご利用を一旦停止する対応をとらせていただいております。

ご不便とご心配をお掛けしますが、何とぞご理解をいただきますようお願い申し上げます。

──────────────────────────────────

このメールは、エポスNetにご登録されたかたへ送信させていただいております。

本件にお心当たりがないかたは、お手数ですが下記までご連絡をお願いいたします。

エポスカスタマーセンター(9:30~18:00)

東京 03-3383-0101

メール番号:023925320977

─────────────────────────────── ───

株式会社 エポスカード

東京都中野区中野4-3-2

──────────────────────────────────

Copyright All Right Reserved. Epos Card Co., Ltd.

無断転載および再配布を禁じます。 | このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「アカウントのご利用確認のお知らせについてはこちら」って書かれたところに

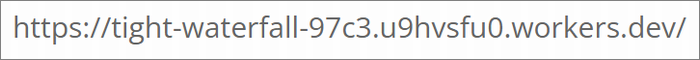

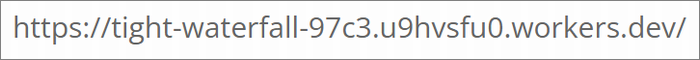

張られていて、リンク先のURLがこちらです。

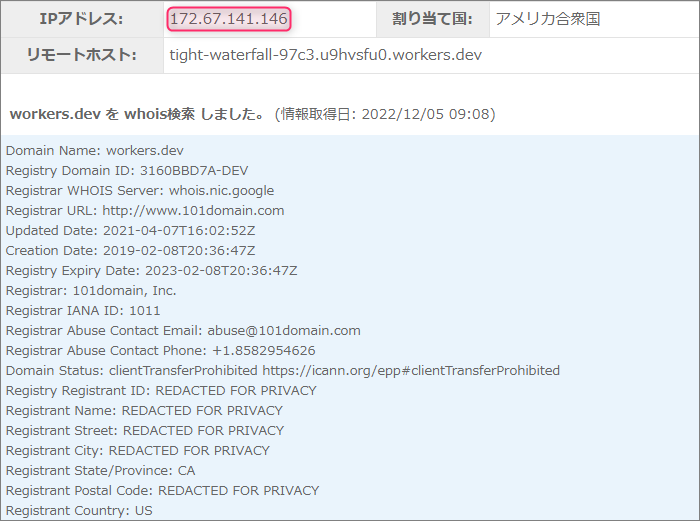

このURLで使われているドメインは、サブドメインを含め”tight-waterfall-97c3.u9hvsfu0.workers.dev”

このドメインにまつわる情報を取得してみます。

申請者は、カナダの方。

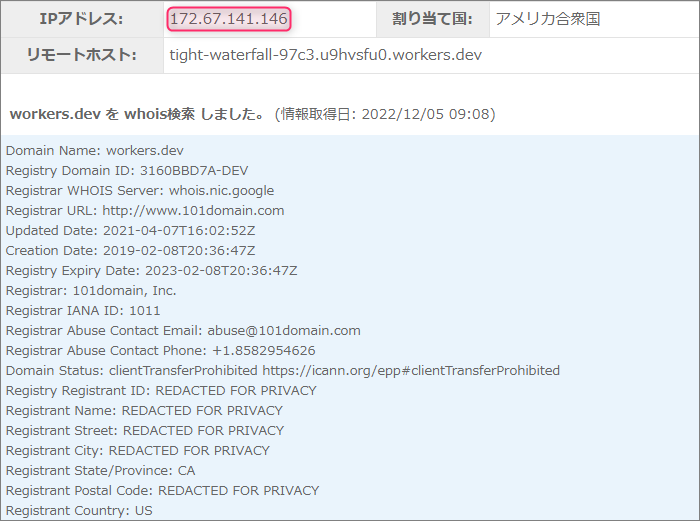

それ以外の情報のほとんどがプライバシー保護でマスクされています。 このドメインを割当てているIPアドレスは”172.67.141.146”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。 ピンが立てられのは、カナダの「トロント市庁舎」付近。

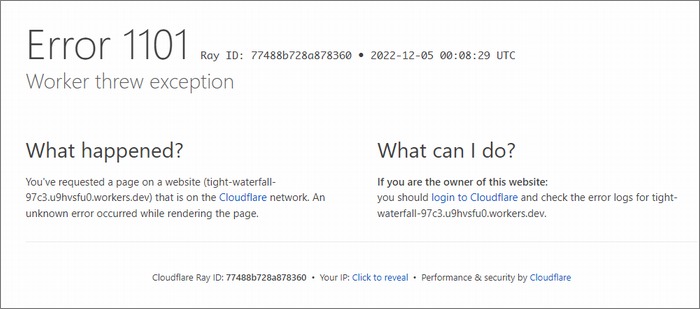

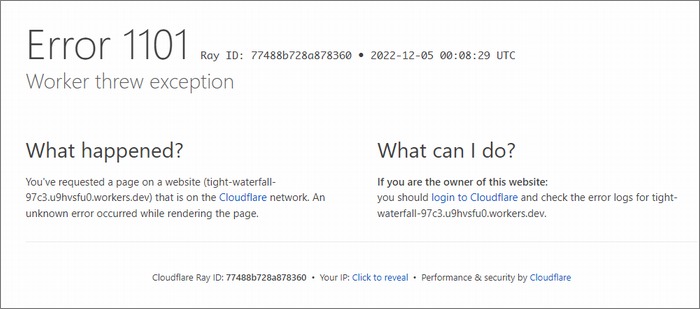

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 このメールは、私の対応が遅かったため2日前のもの。

そのためか、リンク先の詐欺サイトは既に閉鎖されていて現状確認ができませんでした。

詐欺サイトは、捜査の手が及ぶのを恐れ、えてして時々姿をくらまします。

こうすることで少しでも捜査の手から逃れようとしているのです。

先程ご覧いただいた通り、IPアドレスとドメインは紐づけされたままなのでサイトは簡単に

復活することが可能な状態です。

まとめ 「不正利用検知システム」や「第三者不正利用」なんて書いてあるメールは、その殆どが詐欺メール。

このようなメールのリンクは絶対に当てにせず、心配ならスマホアプリから現状確認をするように

心掛けることが大切です。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |