リンクがQRコード 「えきねっと」の名を騙る詐欺メールは数あるものの、リンクのQRコードが付けられたものは初めてです。

急にメールしてきて、唐突に72時間以内にログインしないとアカウントが機能しなくなるなんて

余りにも理不尽で勝手すぎるので誰もがこのメールが良くないものだと気付くでしょうね。 それにリンクに有効期限が付けられていますが、再読み込みしても残り時間が変わらないので

タイムスタンプではなくて直書きされたもののようです。(笑) では、このメールを解体し詳しく見ていきましょう!

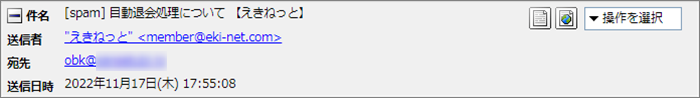

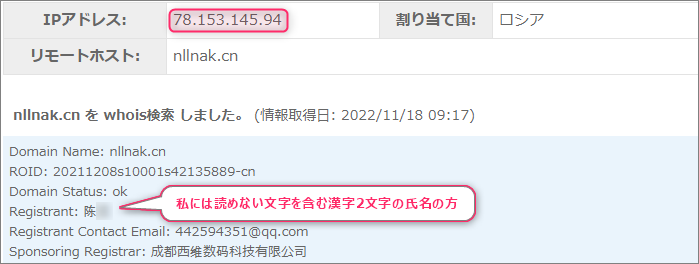

まずはプロパティーから見ていきましょう。 件名は

「[spam] 自動退会処理について 【えきねっと】」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”えきねっと” <member@eki-net.com>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けたつもりなんでしょうけどね。

”eki-net.com”は確かに「えきねっと」さんのドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

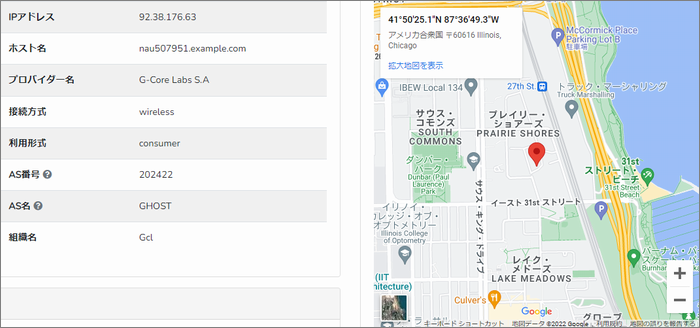

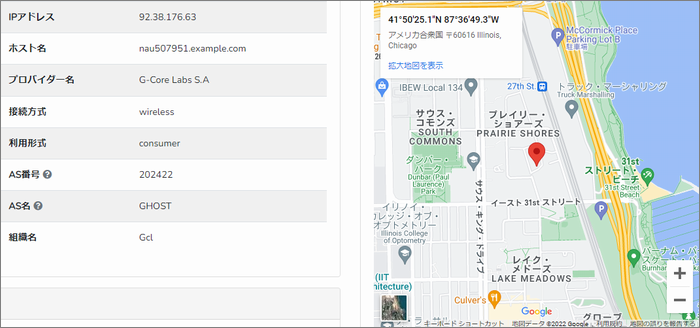

利用サーバーはミシガン湖畔に では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「www@nau507951.example.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。

ここのドメインが”eki-net.com”じゃないって事はもう偽装の可能性大です。 | | Message-ID:「aaa79dc961e2f3a12d18ad35812eafd0@92.38.176.63」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from nau507951.example.com (unknown [92.38.176.63])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | ”example.com”なんてドメインも散見されますが、このドメインは「これは例ですよ.com」なんて

時に使う例示用のドメイン名なので取得できないよう保護されているもの。

そのようなドメインが記載されていると言うことは、この記述も偽装です。 これらの偽装は、特定電子メール法違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”92.38.176.63”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。

ピンが立てられたのは、アメリカシカゴにあるミシガン湖の南端付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

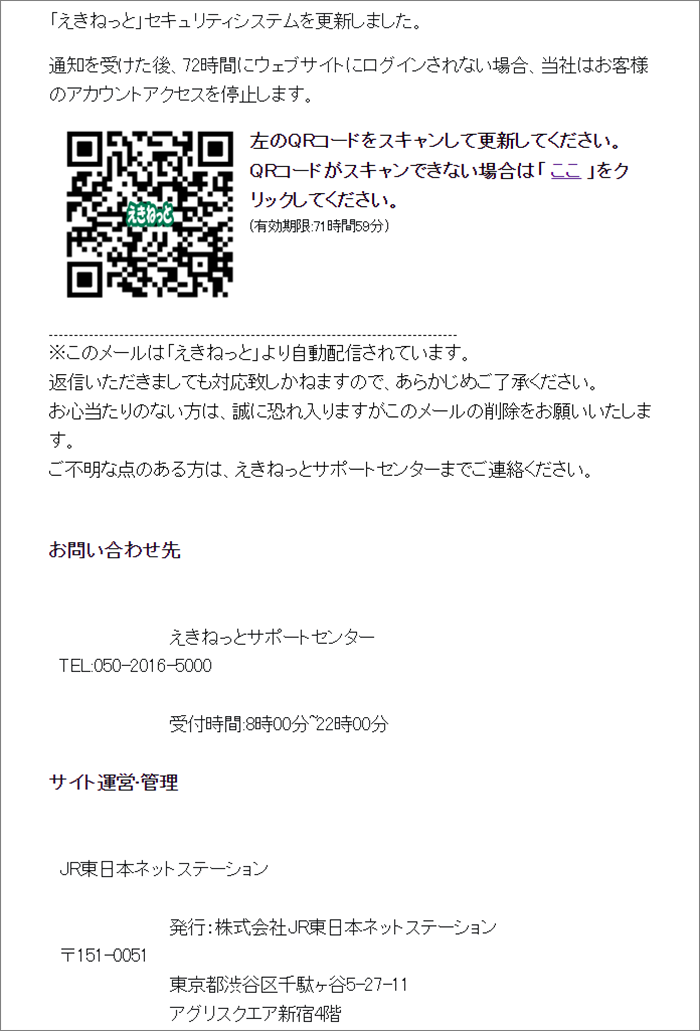

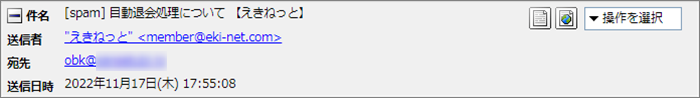

何もかもが偽装 では引き続き本文。 | 「えきねっと」セキュリティシステムを更新しました。 通知を受けた後、72時間にウェブサイトにログインされない場合、当社はお客様のアカウントアクセスを停止します。 「拖拽生成HTML邮件-拉易网-18」←QEコードの画像名

左のQRコードをスキャンして更新してください。

QRコードがスキャンできない場合は「 ここ 」をクリックしてください。

(有効期限:71時間59分) ※このメールは「えきねっと」より自動配信されています。

返信いただきましても対応致しかねますので、あらかじめご了承ください。

お心当たりのない方は、誠に恐れ入りますがこのメールの削除をお願いいたします。

ご不明な点のある方は、えきねっとサポートセンターまでご連絡ください。 お問い合わせ先 えきねっとサポートセンター

TEL:050-2016-5000 受付時間:8時00分~22時00分 サイト運営·管理 JR東日本ネットステーション 発行:株式会社JR東日本ネットステーション

〒151-0051

東京都渋谷区千駄ヶ谷5-27-11

アグリスクエア新宿4階 | テキストをコピペしたらQRコードが画像名が「拖拽生成HTML邮件-拉易网-18」として貼り付け

られました。

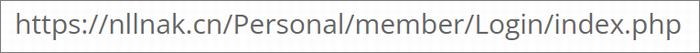

これはどうやら中国語のようですが、詐欺メールには必ずと言っていいほどこの国が絡んできますね。 このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは、QRコードとしてのみではなく、「ここ」って書かれたところにも張られていて

リンク先のURLがこちらです。

しかしこちらも偽装されていて、接続するとリダイレクト(自動転送)されこちらの別サイトに飛ばされます。

”使われているドメインはこれも中国の国別ドメインの”nllnak.cn”

もう「えきねっと」にはこれっぽっちもかすりもしないドメインですね。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、まだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

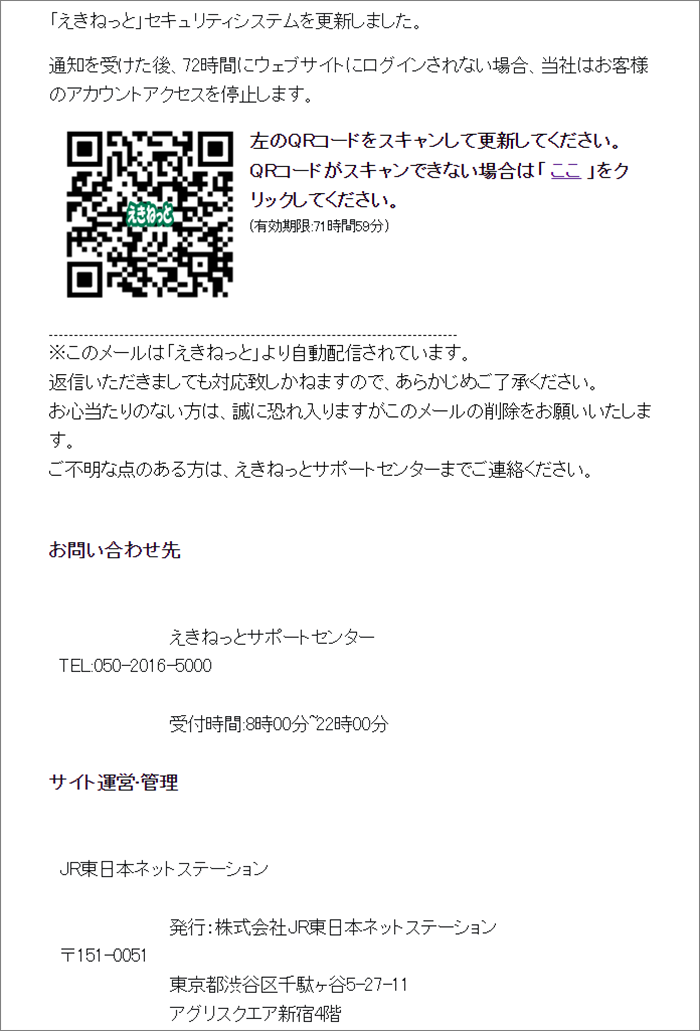

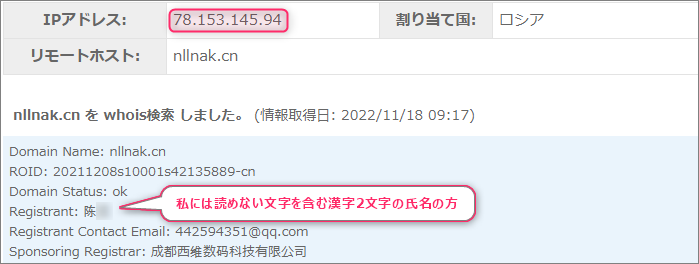

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、”nllnak.cn”

このドメインにまつわる情報を取得してみます。

レジストラは、成都にある中国のプロバイダーの「成都西维数码科技有限公司」

そして申請者名は、私には読めない文字を含む漢字2文字の氏名の方です。 このドメインを割当てているIPアドレスは”78.153.145.94”

このIPアドレスを元にその割り当て地を確認してみます。

こちらもIPアドレスを元にしているので、アバウトな位置であることをご承知いただいた上で

ご覧ください。

ピンが立てられのは、ロシアのモスクワにある「ロシア国立歴史博物館」付近。

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 トレンドマイクロの「サイトセーフティーセンター」の状態から察すると、どこからもブロックされる

ことなく無防備に放置されているであろう詐欺サイトへ、安全な方法で訪れてみました。 あっさりと開いたのは、想像通りの「えきねっと」と書かれたログインページ。

もちろん偽サイトですから絶対にログインしないでください!

もし誤ってログインしてしまった場合は、大至急えきねっとのサーポートに連絡するようにしてください。

まとめ 「Amazon」、「ETC利用照会サービス事務局」、そしてこの「えきねっと」は詐欺メールの三大巨頭

と言っても過言ではありません。

これらの差出人から届いたメールは特に注意したいものです。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |