ウクライナの次はコロナウィルスか! 今年の5月にこのようなブログエントリーを書いていましたが… 『詐欺メール』「ウクライナ人道危機救援金の募集」と、来た件

また、慈善事業に付け込んだ悪質極まりない詐欺メールが届きました。

今回は、「日本赤十字社」に成りすまして活動に寄付支援を要請する内容となっています。

だいたい、「日本赤十字社」さんが私のメールアドレスをどこで入手したのかって話!

そちらの方が問題ですよ! では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] 【COVID-19】コロナ対策、慈善寄付」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「 “日本赤十字社” <noreply1@mail-donate.jrc.or.jp>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 上手く化けたつもりしょうか?…

”donate”は寄付を意味する英語です。

”jrc.or.jp”は確かに「日本赤十字社」のドメインですが、件名に”[spam]”とあるので

このメールは詐欺メール故に偽装の疑いがあります。

その辺りを含め、次の項で見ていくことにしましょう。

「日本赤十字社」さんが中国のサーバーからメールをねぇ では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「noreply1@mail-donate.jrc.or.jp」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「20220917192520557138@mail-donate.jrc.or.jp」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from mail-donate.jrc.or.jp (unknown [122.241.82.8])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | この差出人は、あくまで自分のドメインは”jrc.or.jp”と言い張るようですね。

ならばその鼻っ柱をへし折ってやりましょうか! 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

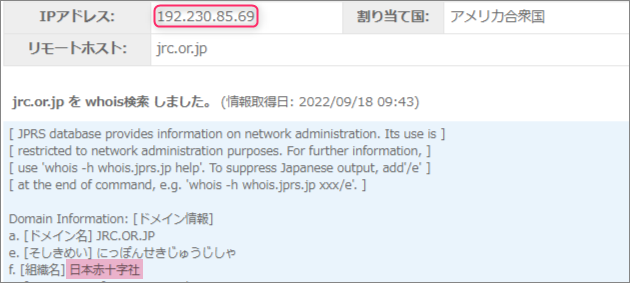

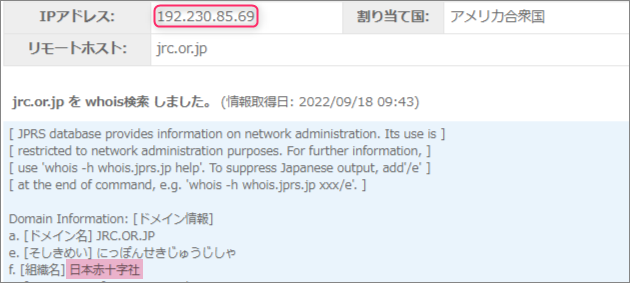

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”jrc.or.jp”について調べてみます。

当然ちゃんと「日本赤十字社」さんの持ち物です。

そして”192.230.85.69”がこのドメインを割当てているIPアドレス。

本来同じでなけれならない”Received”のIPアドレスが”122.241.82.8”ですから全く異なります。

これでアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”122.241.82.8”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 へぇ~っ、「日本赤十字社」さんが中国のサーバーからメールをね!(笑)

ご覧の通りピンが立てられたのは、中国浙江省麗水市(れいすいし)付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたことになります。

そんなところから国内の社団法人である「日本赤十字社」さんメールを送るはずがありません。

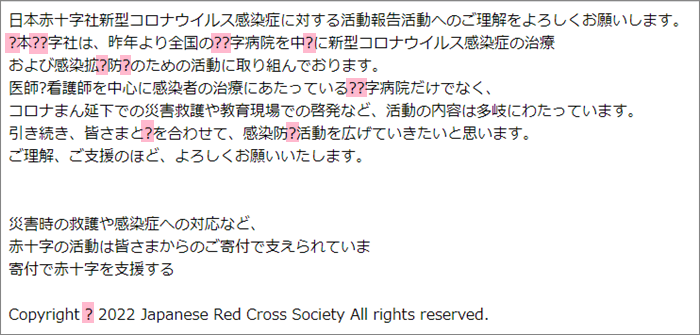

「す」を書き忘れて全てが台無し… では引き続き本文。 活動へのご理解をよろしくお願いします。

⽇本⾚⼗字社は、昨年より全国の⾚⼗字病院を中⼼に新型コロナウイルス感染症の治療

および感染拡⼤防⽌のための活動に取り組んでおります。

医師・看護師を中心に感染者の治療にあたっている⾚⼗字病院だけでなく、

コロナまん延下での災害救護や教育現場での啓発など、活動の内容は多岐にわたっています。

引き続き、皆さまと⼒を合わせて、感染防⽌活動を広げていきたいと思います。

ご理解、ご支援のほど、よろしくお願いいたします。災害時の救護や感染症への対応など、

赤十字の活動は皆さまからのご寄付で支えられていま ←”す”を書き忘れたようです(笑)寄付で赤十字を支援する | もっともらしい事書かれていますね。

これは本当の「⽇本⾚⼗字社」なら心動かされても仕方ないのですが、人の情けに付け込んだ詐欺メール

だとすると言語道断!簡単に許すことはできませんよね?

でも、いつも1本抜けてるんですね…

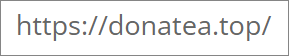

下から2行目の末尾の「す」を書き忘れてしまっています(爆) このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

そのリンクは「寄付で赤十字を支援する」って書かれた赤いリンクボタンに張られていて、

リンク先のURLがこちらです。

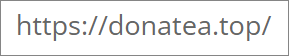

また”donatea(寄付)”ですか…

よくもまあこのようなドメインが取得できたのもです。 このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

このように既に危険サイトと認識されており、ブラックリストに登録済み。

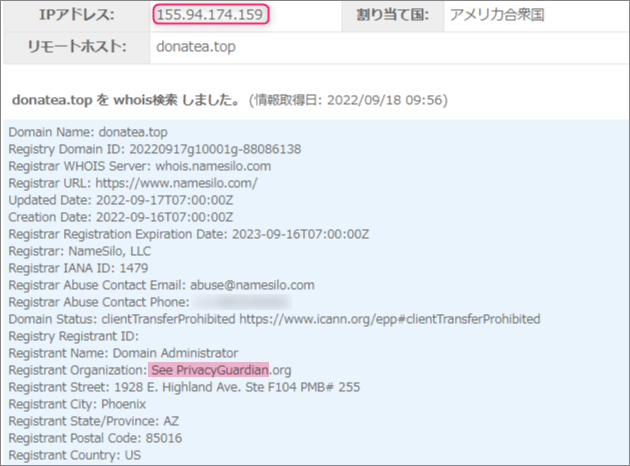

そのカテゴリは「フィッシング」と書かれています。 このURLで使われているドメインは、”donatea.top”

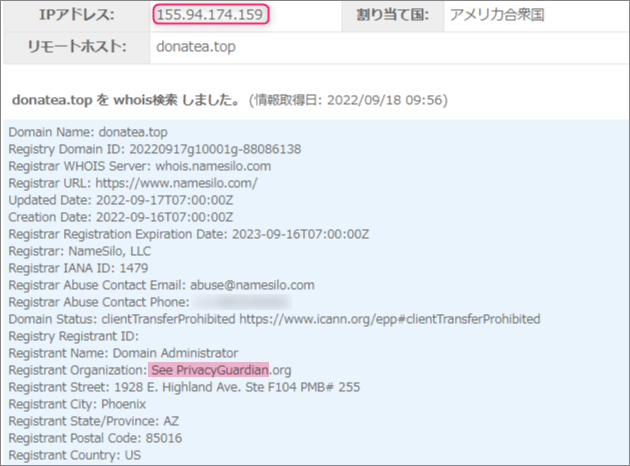

このドメインにまつわる情報を取得してみます。

申請者は、アメリカアリゾナ州にある「See PrivacyGuardian」と言うドメイン取得代行業者。

フィッシング詐欺サイトのドメインの多くがここに依頼して取得されています。 このドメインを割当てているIPアドレスは”155.94.174.159”

このIPアドレスを元にその割り当て地を確認してみます。

その前に、このドメインを割当てているIPアドレスは、既にブラックリストに登録されているようで

その脅威レベルは「高」で、詳細はWebによるサイバーアタックと書かれています! そしてピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

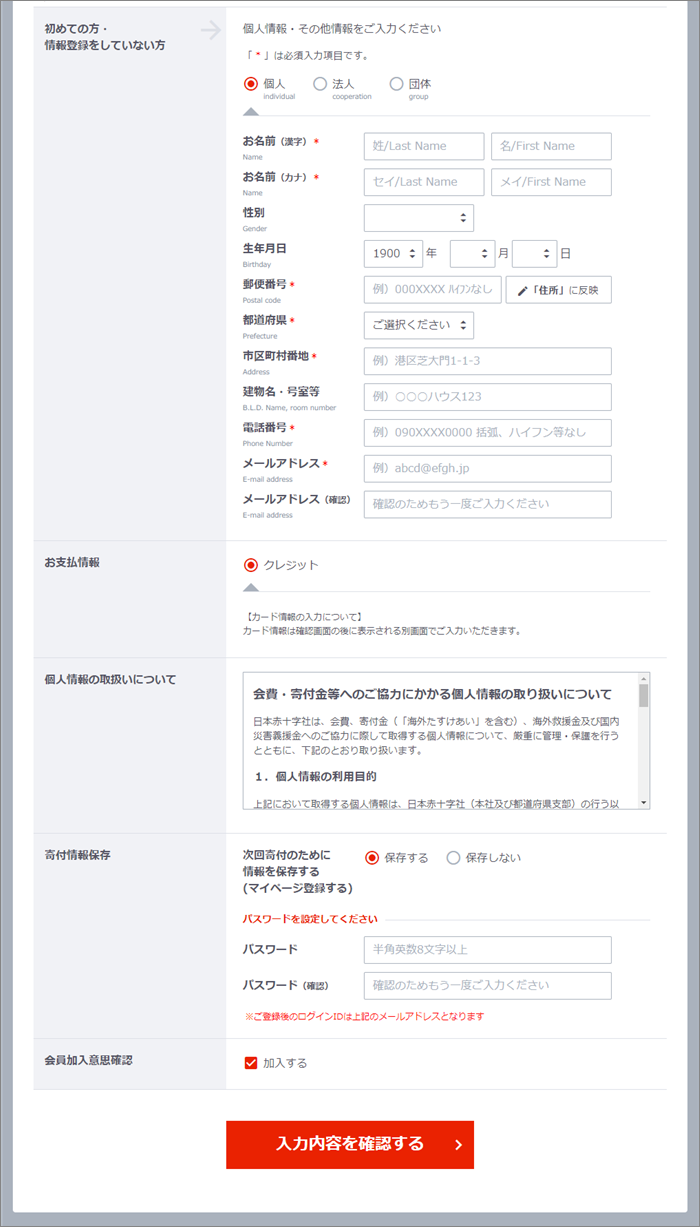

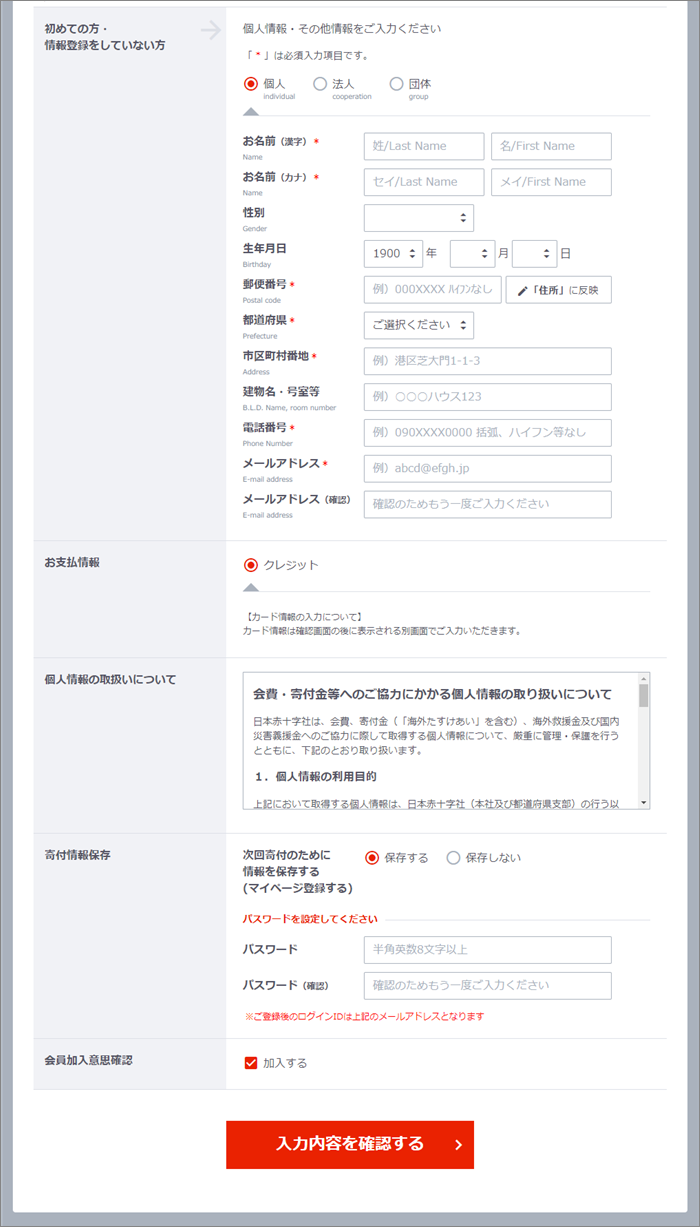

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。

長いので2分割の画像でご紹介します。 上半分は、寄付の金額と種類が書かれています。

どうやら支払いはクレカしか使いえないようですね。

ま、そりゃそうですよね(笑)

そして後半が個人情報の入力画面になっています。

でたらめな内容を書き込んでみます。

確認画面が表示された後、本命のページが表示されました。(;^_^A

寄付金は20円となっていますが、詐欺師が求めているのはこんな金額ではなくカード情報。

それさえ詐取できれば20円なんて目じゃない金額が手に入るわけですからね!

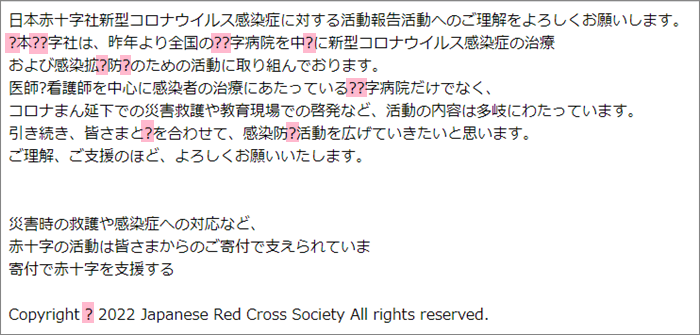

おまけコーナー このメール、表示方法をHTML形式からTEXT形式に切り替えてみますと、あぶり出しのように

”?”があちらこちらに浮き出てきました。

おそらくこれは「ワードサラダ」と言う技法かと思われます。

詐欺メールは、受信サーバーに備わったスパムフィルターと呼ばれるセキュリティーを通過させるため

に行う手段です。

詳しくは以前に特集を取り上げていますので、そちらをご覧ください。 『詐欺メールに付き物』「ワードサラダ」とは?

まとめ このネタはまた報道番組が興味を持ちそうですね!

以前の寄付を募る詐欺メールの時は、テレ朝のスーパーJチャンネルから取材の引き合いが

ありましたが、残念ながら出演に至りませんでしたけど…。 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |