どこかで見たことあるような本文 7月末、夏真っ盛り蝉がうるさくてうるさくて…

うるさいと言えばこいつらも相変わらず騒がしく送られてきます。

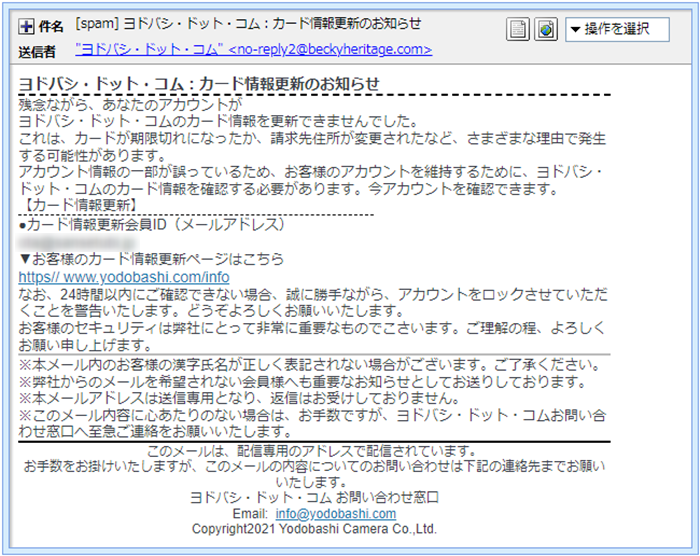

今回は、「ヨドバシドットコム」さんに成りすますフィッシング詐欺メールのご紹介。

なんだかAmazonの詐欺メールで見たような本文だと思いませんか?(笑)

この本文もテンプレ化したようです。 では、このメールを解体し詳しく見ていきましょう!

まずはプロパティーから見ていきましょう。 件名は

「[spam] ヨドバシ・ドット・コム:カード情報更新のお知らせ」

ご承知の通り件名欄は、差出人が書き込むものですからいくらでも適当に記入できます。

この件名には”[spam]”とスタンプが付けられているので迷惑メールの類です。

このスタンプはスパムスタンプと呼ばれるサーバーからの注意喚起で、これが付いている

ものは全て迷惑メールと判断されたもの。

うちのサーバーの場合注意喚起だけですが、例えばGoogleのGmailサーバーの場合だと

否応なしに「迷惑メール」フォルダーに勝手に保存されるような仕組みもあります。 差出人は

「”ヨドバシ・ドット・コム” <no-reply2@beckyheritage.com>」

皆さんはご存じでしょうか?

この差出人欄は完全に自己申告制で、誰でもウソが書けるフィールド。

ですから、ここは信用できない部分です。 「ヨドバシ・ドット・コム」って書いているのにドメインが”beckyheritage.com”って

意味わかりません…(笑)

当然「ヨドバシ・ドット・コム」には、”yodobashi.com”って正規ドメインをお持ちです。

正規ドメインが有るのにそれ以外のこのようなでたらめなドメインを使ったメールアドレスで

ユーザーさんにメールを送るなんて信用問題に関わる大きな問題です。

利用できないドメインのメールアドレス では、このメールがフィッシング詐欺メールであることを立証していきましょうか!

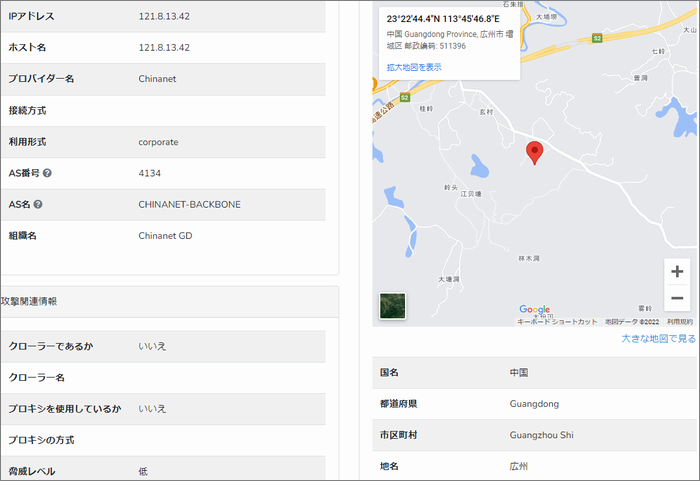

まず、このメールのヘッダーソースを確認し調査してみます。

私が愛用のThunderbirdの場合、「表示(V)」⇒「メッセージのソース(O)」と進むと見られますよ。

ソースから抜き出した「フィールド御三家」がこちらです。 | Return-Path: 「no-reply2@beckyheritage.com」 ”Return-Path”は、このメールが何らかの障害で不達に終わった際に返信される

メールアドレスです。

一般的には、差出人と同じメールアドレスが記載されますが、ここは誰でも簡単に

偽装可能なフィールドなのであてにできません。 | | Message-ID:「009dcc7cd956$c45d325b$d44caf43$@uiqqwc」 ”Message-ID”は、そのメールに与えられた固有の識別因子。

このIDは世の中に1つしかありません。

”@”以降は、メールアドレスと同じドメインか若しくはデバイス名が入ります。

ここも偽装可能で鵜呑みにはできません。 | | Received:「from uiqqwcz (unknown [121.8.13.42])」 ”Received”は、このメールが通過してきた各受送信サーバーが自身で刻む

自局のホスト情報です。

ここに掲げた”Received”はこのメールが最初に通過したサーバーのもの。

すなわち、差出人が使った送信サーバーの自局情報。

記載されている末尾の数字は、そのサーバーのIPアドレスになります。 | 先に書いた通り”Received”に記載のIPアドレスは差出人が利用したメールサーバーのもの。

このIPアドレスが差出人のメールアドレスのドメインに割当てられているものと一致すれば

メールアドレスの偽装は無かったことが証明されますが、そうでない場合、特定電子メール法

違反となり処罰の対象とされます。 ※特定電子メール法違反

・個人の場合、1年以下の懲役または100万円以下の罰金

・法人の場合、行為者を罰する では、メールアドレスにあったドメイン”beckyheritage.com”について調べてみます。

おやおや?

「対応するIPアドレスがありません」と言うことは、現在利用できないドメインです。

利用できないドメインを使ってメールの受送信は不可能ですからアドレス偽装は確定。

この方にはしっかり罪を償っていただかなければなりませんね! 「フィールド御三家」の中で一番重要なのは”Received”

これを紐解けば差出人の素性が見えてきます。

”Received”のIPアドレス”121.8.13.42”は、差出人が利用しているメールサーバーのもの。

このIPアドレスを元にその割り当て地を確認してみます。

IPアドレスを元にしているので、かなりアバウトな位置であることをご承知いただいた上でご覧ください。 ピンが立てられたのは、中国広東省広州市付近です。

このメールは、この付近に設置されたメールサーバーを介して私に届けられたようです。

リンク偽装の上に更にリダイレクトとは では引き続き本文。 残念ながら、あなたのアカウントが

ヨドバシ・ドット・コムのカード情報を更新できませんでした。

これは、カードが期限切れになったか、請求先住所が変更されたなど、

さまざまな理由で発生する可能性があります。

アカウント情報の一部が誤っているため、お客様のアカウントを維持するために、

ヨドバシ・ドット・コムのカード情報を確認する必要があります。

今アカウントを確認できます。

【カード情報更新】

●カード情報更新会員ID(メールアドレス)

*****@******.***

▼お客様のカード情報更新ページはこちら

https// www.yodobashi.com/info

なお、24時間以内にご確認できない場合、誠に勝手ながら、アカウントをロックさせていただくことを

警告いたします。

どうぞよろしくお願いいたします。

お客様のセキュリティは弊社にとって非常に重要なものでこさいます。

ご理解の程、よろしくお願い申し上げます。 | このメールは、フィッシング詐欺メールなので詐欺サイトへのリンクが付けられています。

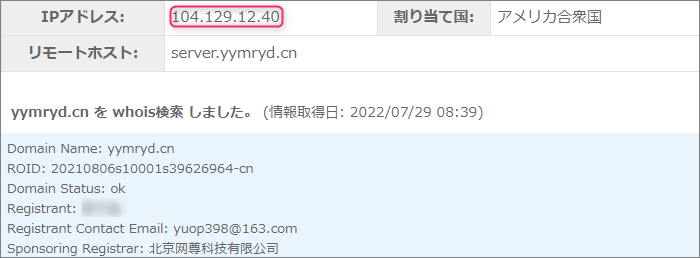

そのリンクは、メール本文に直書きされていていますが、よく見ると”yodobashi.com”と

ヨドバシドットコムさんの正規ドメインを使ったURLになっています。

もちろん凝れば大ウソ!

実際のリンク先URLはこちらです。

でも、これも釣りで、このURLに接続するとリダイレクト(自動転送)が仕組まれていて、本当のリンク先は

こちらのURLです。

結局中国ドメインかよ。

ややっこしいですよね… このサイトの危険性をトレンドマイクロの「サイトセーフティーセンター」で確認してみます。

おっと、このややっこしい仕組みに付いていけてないのかまだ「未評価」のようです。

このようなフィッシング詐欺サイトがこの評価ではあまりにも危険すぎます。

評価を変更していただけるよう早速申請しておきます。 このURLで使われているドメインは、サブドメインを含め”server.yymryd.cn”

このドメインにまつわる情報を取得してみます。

申請者は、私には読めない文字を含む漢字三文字の氏名の方。

ドメインの管理は「北京网尊科技有限公司」と言う中国の企業に依頼しているようなので、この方も恐らく

その国のお方でしょうね。 このドメインを割当てているIPアドレスは”104.129.12.40”

このIPアドレスを元にその割り当て地を確認してみます。

ピンが立てられのは、詐欺サイトのメッカ、ロサンゼルス近郊のリトルトーキョーに程近い場所。

フィッシング詐欺サイトは、この付近に密集しています!

この辺りに設置されたウェブサーバーに、リンク先の詐欺サイトは構築されているようです。 危険と言われると見に行きたくなるのが人情と言うもの。

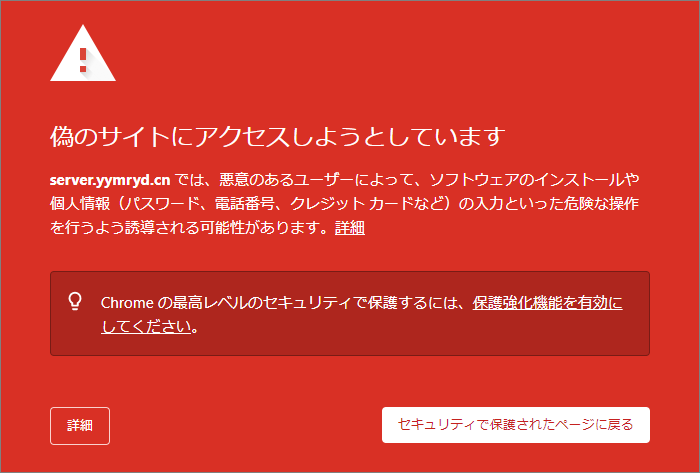

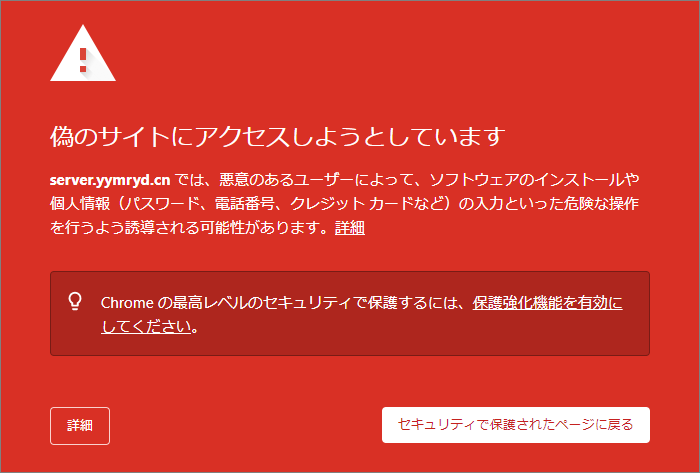

安全な方法でリンク先の詐欺サイトに調査目的で訪れてみました。 すると、まずChromeがサイトへの接続をブロックし警告文が表示されました。

危険を承知で先に進んでみると、開いたページはヨドバシドットコムのログインページ。

もちろん偽サイトですから絶対にログインしないでください!

まとめ 「ヨドバシドットコム」さんに成りすますフィッシング詐欺メールは久々でした。

ヨドバシさんに登録しているメールアドレスとは異なるアドレスに届いたのですぐのに

それ以外のドメインでメールを送るとは相当におバカさんですね。(笑) 恐ろしいことに、今、こうしている間にも大量のフィッシング詐欺メールが発信されたくさんの

フィッシング詐欺サイトが作られ消滅していきます。

次から次に新種のメールが届くので常に意識して被害に遭わないようご注意ください。 いつものことながら、誤字・脱字・意味不明がありましたらお許しください(^-^; |